本文主要是介绍arp欺骗----ettercap工具,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

试验需求:

kali虚拟机、目标主机、

你的kali虚拟机和目标主机在同一个网段

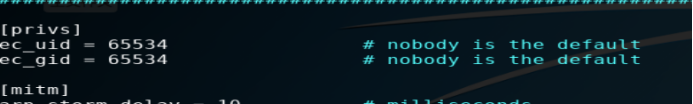

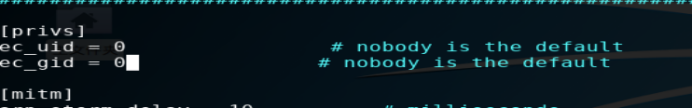

先修改 ettercap配置文件( vim /etc/ettercap/etter.conf),找到下图的信息,把数值改为0 不会使用vim?点击这里

修改成这样就行啦

arpspoof断网攻击(arp攻击)

如图输入 arpspoof -i 网卡 -t 目标主机 网关地址(根据你实际情况填写,不要完全抄博主的啊)

使用driftnet获取图片

新开一个终端界面,最好先新建个文件夹

输入 mkdir 名称

启动driftnet,输入 driftnet -i eth0 -b -a -d 目录

driftnet窗口这就启动啦,图片会保存到刚刚的目录里

启用arp转发(arp欺骗)

新建一个终端窗口输入 ettercap -i 网卡 -Tq -M arp:remote /// /// (大小写不要错啦,斜杠别丢啦)

如上图就正常启动啦,这时候受害者(目标)访问 带图片的网站,你这边driftnet窗口就会有显示啦,如下图

这些就是弄到手的图片,也可以用图形化界面去你新建的文件夹里看看。

好啦,完工

这篇关于arp欺骗----ettercap工具的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!