本文主要是介绍MIT6.828LAB4 (3),希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

LAB3_Part B: Copy-on-Write Fork

文章目录

- LAB3_Part B: Copy-on-Write Fork

- 前言

- 练习8

- 练习9

- 练习10

- 练习11

- 练习12

- 总结

前言

记录一下自己的学习过程

实验内容翻译:

https://gitee.com/cherrydance/mit6.828

该翻译仅供参考

练习8

实现sys_env_set_pgfault_upcall系统调用。在查找目标环境的环境ID时,请确保启用权限检查,因为这是一个"危险"的系统调用。

1,判断envid合法

2,将func赋给env_pagfault_upcall

代码如下:

struct Env * env_store = NULL;if(envid2env(envid, &env_store, 1) < 0){return -E_BAD_ENV;}env_store->env_pgfault_upcall = func;return 0;

最后在syscall中添加系统调用:

case SYS_env_set_pgfault_upcall:ret = sys_env_set_pgfault_upcall((envid_t)a1, (void *)a2);break;

练习9

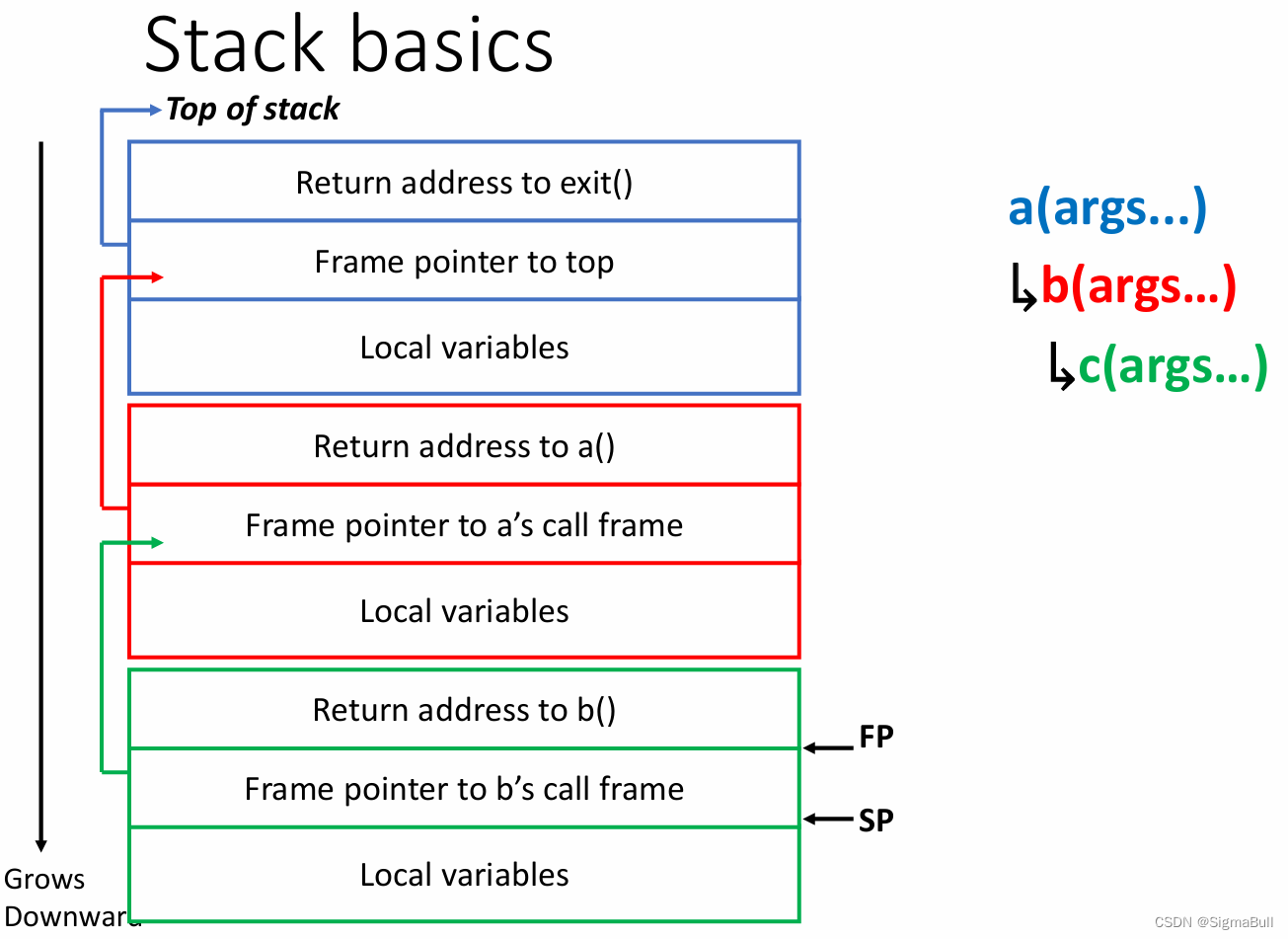

在kern/trap.c中实现page_fault_handler中所需的代码,以将页错误分派到用户模式处理程序。在向异常堆栈写入数据时,请采取适当的预防措施。(如果用户环境在异常堆栈上的空间用完会发生什么?)

1,检查当前环境是否注册了页错误处理程序,如果没注册则按之前的步骤销毁环境

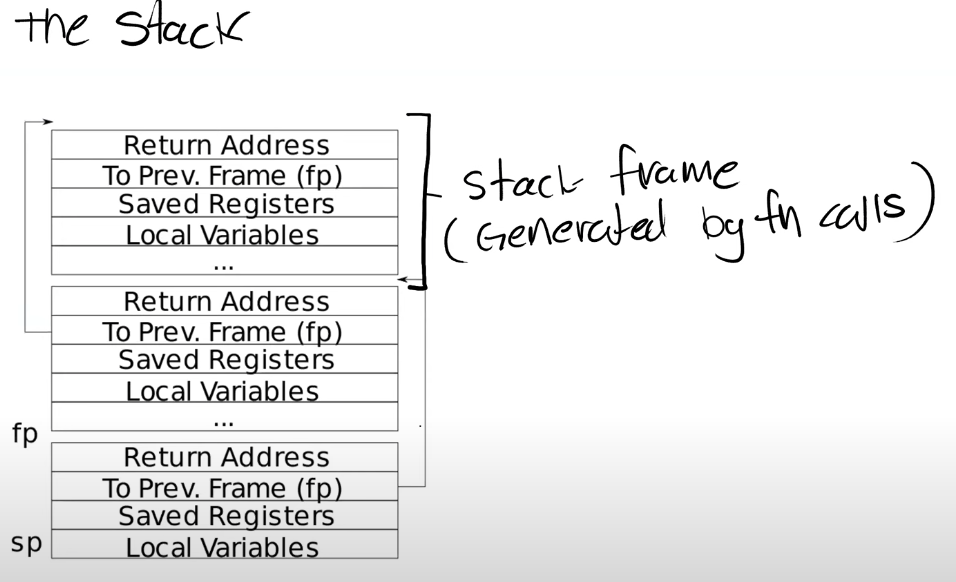

2,检查当前的tf->tf_esp是否位于用户异常栈中,以此判断是不是第一次使用页错误处理程序

3,根据要求在栈中获取一个UTrapframe大小的空间,如果是递归还需要额外空出4字节

4,使用user_mem_assert判断是否内存溢出

5,保存tf的信息在UTrapframe之中

6,调用页错误处理程序,tf->tf_esp设置为程序返回地址,即UTrapframe的底部

7,处理完页错误之后继续运行当前环境

实现代码如下:

if(curenv->env_pgfault_upcall != NULL){struct UTrapframe * utrapf = NULL;if(tf->tf_esp >= UXSTACKTOP-PGSIZE && tf->tf_esp < UXSTACKTOP){utrapf = (struct UTrapframe *)(tf->tf_esp - sizeof(struct UTrapframe) - 4);}else{utrapf =(struct UTrapframe *)(UXSTACKTOP - sizeof(struct UTrapframe));}user_mem_assert(curenv, (void *)utrapf, sizeof(struct UTrapframe), PTE_W);utrapf->utf_esp = tf->tf_esp;utrapf->utf_eflags = tf->tf_eflags;utrapf->utf_eip = tf->tf_eip;utrapf->utf_regs = tf->tf_regs;utrapf->utf_err = tf->tf_trapno;utrapf->utf_fault_va = fault_va;tf->tf_eip = (uintptr_t)curenv->env_pgfault_upcall;tf->tf_esp = (uintptr_t)utrapf;env_run(curenv);return;}

练习10

在lib/pfentry.S中实现_pgfault_upcall例程。最有趣的部分是返回到导致页错误的用户代码中的原始位置。您将直接返回到那里,而无需通过内核返回。难点在于同时切换堆栈和重新加载EIP。

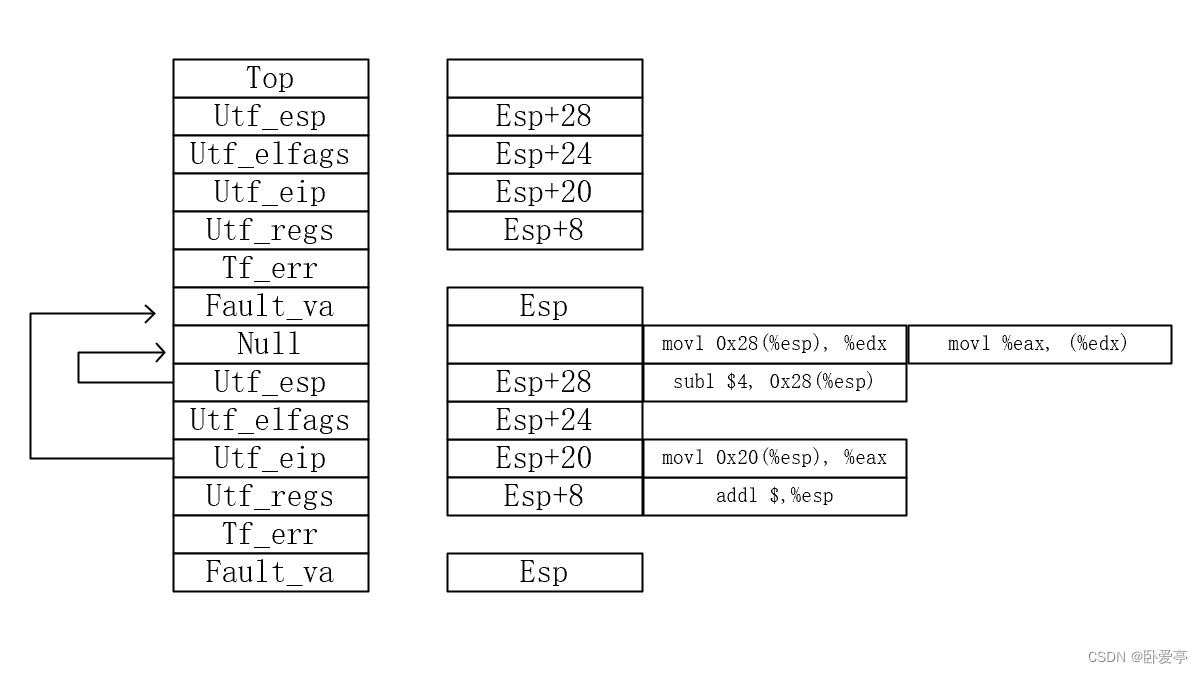

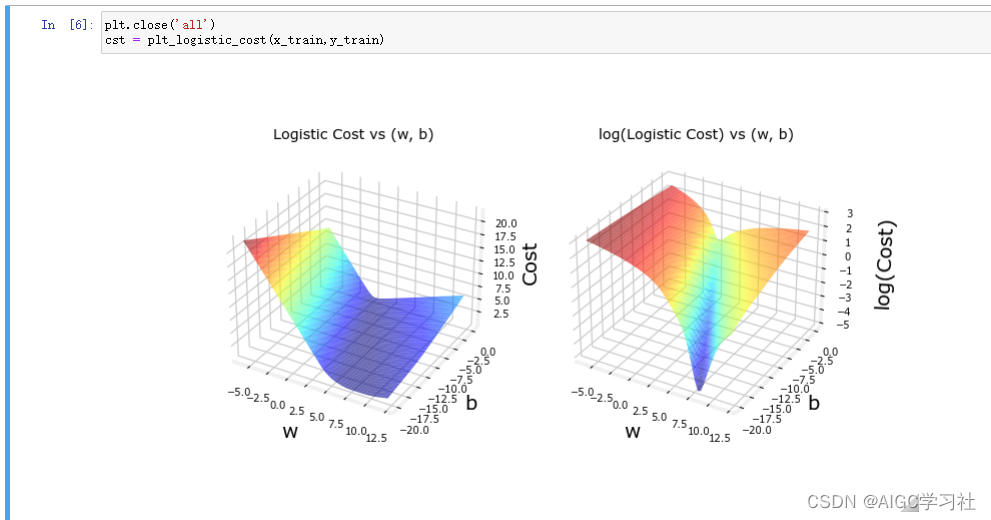

如图,是对汇编操作的部分描述

addl $8, %esp#弹出两个参数fault_va和tr_errmovl 0x20(%esp), %eax #将该地址向上加0x20,此时为eip的地址,将值赋给eax subl $4, 0x28(%esp)#获取utf_esp的地址,将其减去4得到的是异常栈的顶部或者空 movl 0x28(%esp), %edx #将这个地址的内容存到edxmovl %eax, (%edx) #把eip存到栈底或者之前为空的位置popal#弹出通用寄存器 addl $4, %esp#弹出eip popfl#弹出eflagspopl %esp#弹出espret 此时返回的地址是之前eip存入的地址

自己画一下图就能清楚的理解这个过程

练习11

完成lib/pgfault.c中的set_pgfault_handler()函数

1,使用系统调用分配一页

2,注册页错误处理函数

代码如下:

if(sys_page_alloc(sys_getenvid(), (void *) (UXSTACKTOP - PGSIZE), PTE_SYSCALL) < 0){panic("sys_page_alloc failure in set_pgfault_handler\n");}if(sys_env_set_pgfault_upcall(sys_getenvid(), _pgfault_upcall) < 0){panic("sys_env_set_pgfault_upcall failure in set_pgfault_handler\n");}

确保运行结果与要求的一致。

faultalloc.c和faultallocbad.c的区别就是前者使用cprintf是用户级的函数,后者用到sys_cputs是系统调用函数。

练习12

在 lib/fork.c 中实现 fork、duppage 和 pgfault。

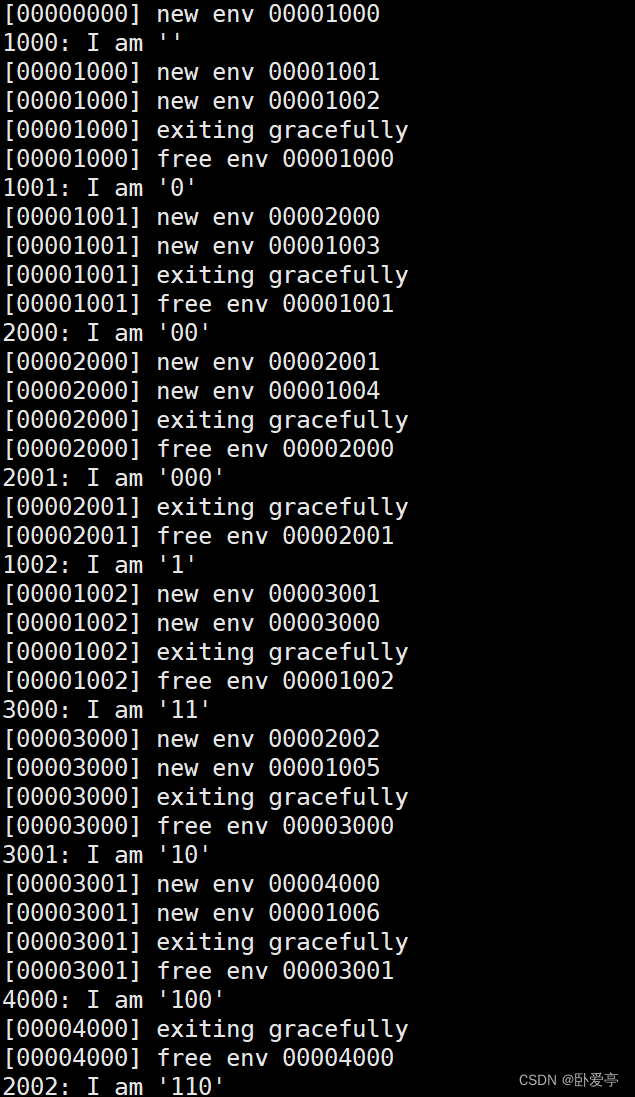

使用 forktree 程序测试你的代码。它应该会产生以下消息,并夹杂着 ‘new env’、‘free env’ 和 ‘exiting gracefully’ 的消息。这些消息可能不会按照这个顺序出现,并且环境的 ID 可能会不同。

首先实现pgfault,最先是要判断数据的合法性,即检查错误是否为写操作(检查错误代码中的 FEC_WR 标志),并且页面的页表项是否标记为 PTE_COW。如果不是,则触发 panic。这里提示我们使用uvpt来判断页表项是否标记为PTE_COW,那uvpt的含义到底如何呢。先看链接https://pdos.csail.mit.edu/6.828/2018/labs/lab4/uvpt.html,这里有初步介绍,我感觉这里最关键的一步反而在有没有认识到uvpt[]这个是看成虚拟地址,MMU在后面怎么处理这个虚拟地址去获得最终的值。这个函数的关键点也就在这。

1,判断FEC_ER和PTE_COW和PTE_P

2,获取环境id

3,分配一个可写的临时页面

4,将出错的页面内容复制到可写页面

5,将可写页面复制到出错的位置

6,取消可写页面的映射

if(!(err & FEC_WR) || !(uvpt[PGNUM(addr)] & PTE_COW)){panic("pgfault :err is not TEC_WR");}if(!(uvpd[PDX(addr)] & PTE_P) || !(uvpt[PGNUM(addr)] & PTE_P)){panic("pgfault :err is not PTE_P\n");}envid_t e_id = sys_getenvid();addr = ROUNDDOWN(addr, PGSIZE);if(sys_page_alloc(e_id, PFTEMP, PTE_W | PTE_U | PTE_P) < 0){panic("pgfault: sys_page_alloc failed.");}memcpy(PFTEMP, addr, PGSIZE);if(sys_page_map(e_id, PFTEMP, e_id, addr, PTE_U | PTE_W | PTE_P) < 0) {panic("pgfault: sys_page_map failed."); }if(sys_page_unmap(e_id, PFTEMP) < 0){panic("pgfault: sys_page_unmap failed.");}

对于函数duppage:

它的作用是将我们的虚拟页 pn(地址为 pn*PGSIZE)映射到目标 envid 的相同虚拟地址上。

1,如果页面是可写或者写时复制,则以写时复制的方式复制给子环境

2,此时要将父亲页面也以写时复制的方式重新映射

2,如何是只读则以只读的方式复制

if (uvpt[pn] & PTE_W || uvpt[pn] & PTE_COW) {if(sys_page_map(0, (void *)(pn * PGSIZE), envid, (void *)(pn * PGSIZE), PTE_U | PTE_P | PTE_COW) < 0){panic("duppage: sys_page_map failure");}if(sys_page_map(0, (void *)(pn * PGSIZE), 0, (void *)(pn * PGSIZE), PTE_U | PTE_P | PTE_COW) < 0){panic("duppage: sys_page_map failure");}}else {if(sys_page_map(0, (void *)(pn * PGSIZE), 0, (void *)(pn * PGSIZE), PTE_U | PTE_P) < 0){panic("duppage: sys_page_map failure");} }

fork()函数:

使用写时复制(copy-on-write)实现用户级别的 fork。

1,父进程使用上面实现的 set_pgfault_handler() 函数将 pgfault() 设置为 C 级别的页面错误处理程序。

2,父进程调用 sys_exofork() 创建一个子进程环境。

3,按要求复制USTACKTOP下的页面

4,给子进程分配一个异常栈

5,将子进程的页错误入口设置为与父进程相同

6,将子进程的运行状态设置为可运行

extern void _pgfault_upcall(void);set_pgfault_handler(pgfault);envid_t envid = sys_exofork();if(envid < 0){panic("fork: sys_exfork() failure");}if(envid == 0){thisenv = envs + ENVX(sys_getenvid());return 0;}size_t i;for(i = 0; i < USTACKTOP; i+=PGSIZE){if((uvpd[PDX(i)] & PTE_P) && (uvpt[PGNUM(i)] & PTE_P) && (uvpt[PGNUM(i)] & PTE_U)){duppage(envid,PGNUM(i));}}if (sys_page_alloc(envid, (void *)(UXSTACKTOP - PGSIZE), PTE_U | PTE_W | PTE_P) < 0){panic("fork: sys_page_alloc failed.");}sys_env_set_pgfault_upcall(envid, _pgfault_upcall);if (sys_env_set_status(envid, ENV_RUNNABLE) < 0){panic("fork: sys_env_set_status failed.");}return envid;

运行结果:

总结

完成了PartB,但感觉非常模糊。先酱紫

这篇关于MIT6.828LAB4 (3)的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!

![[MIT6.828] LAB1中VBE图形界面测试总结](http://hi.csdn.net/attachment/201011/4/0_1288882762w98K.gif)

![[MIT6.828]LAB1输入输出TAB字符的若干问题及总结](/front/images/it_default.gif)