本文主要是介绍云南政府采购网滑块逆向学习,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

内容仅供参考学习

欢迎朋友们V一起交流: zcxl7_7

欢迎大家关注公众号,文章主要发布公众号,其他平台有空发布,谢谢大家

目标

aHR0cDovL3d3dy55bmdwLmNvbS9wYWdlL3Byb2N1cmVtZW50L3NlYXJjaEZvck1haW4uaHRtbA==

逆向分析

- 参数分析

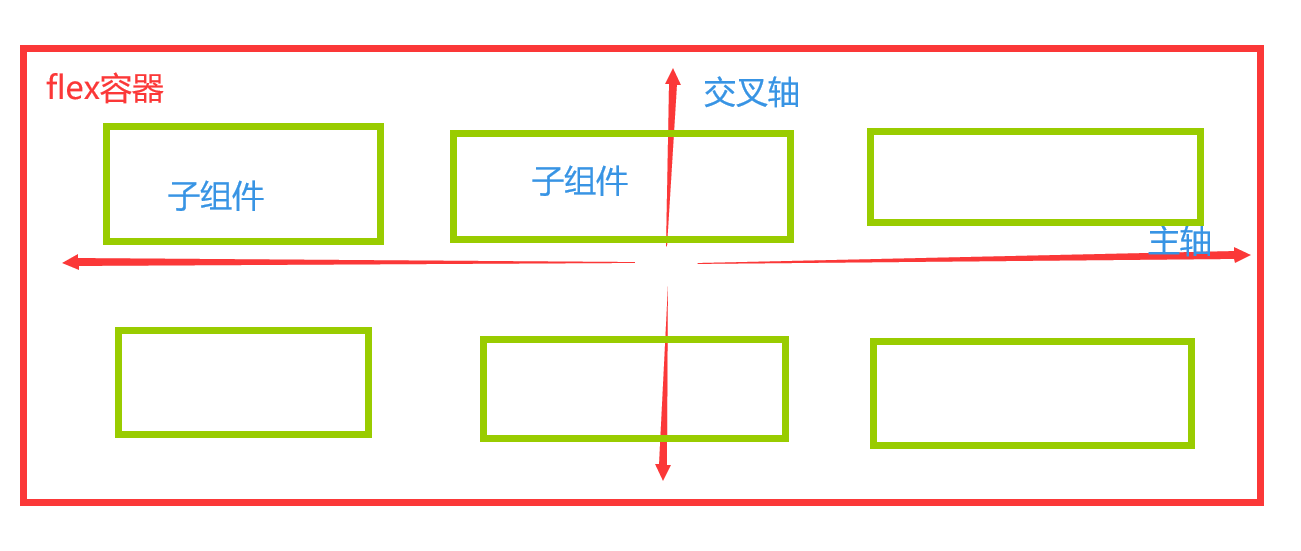

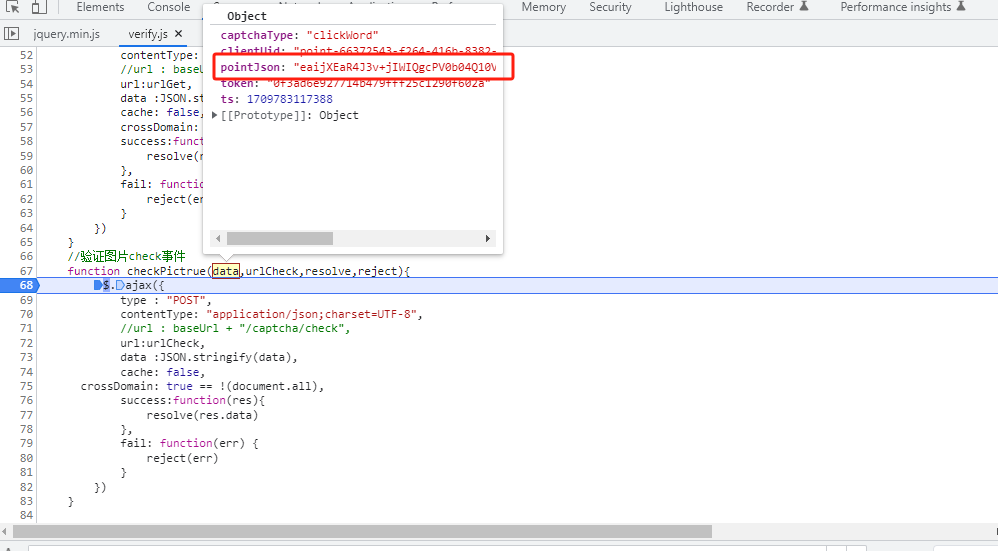

- 如下图,第一张截图是获取验证码接口,第二张截图是滑块验证接口。其中返回了参数

originalImageBase64是图片的base64编码数据,secretKey是一串不知用途的字符串(暂时不管),token在第二张截图中可以找到,从第三张图中可以知道clientUid是随机生成的,存储在localStorage里,分析到这里,就基本确定pointJson是滑块验证数据的密文。

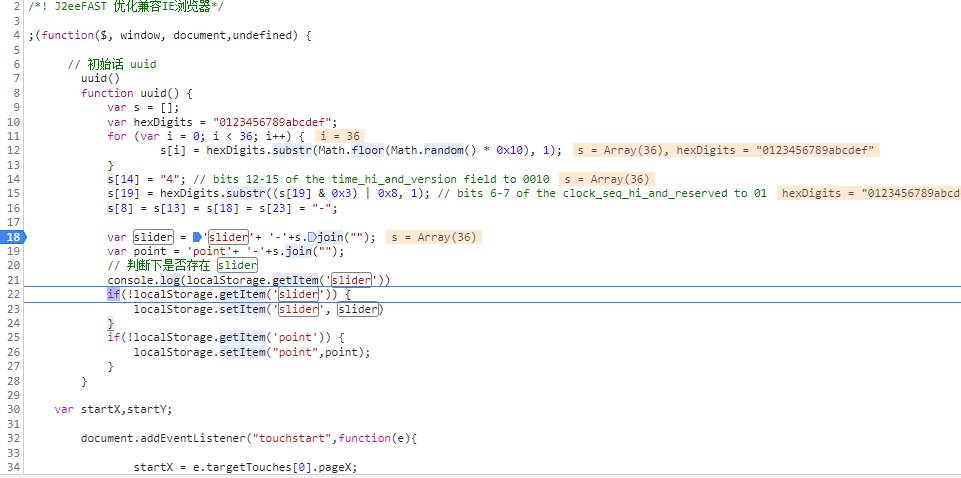

- 寻找加密位置

- 依次点击图中位置

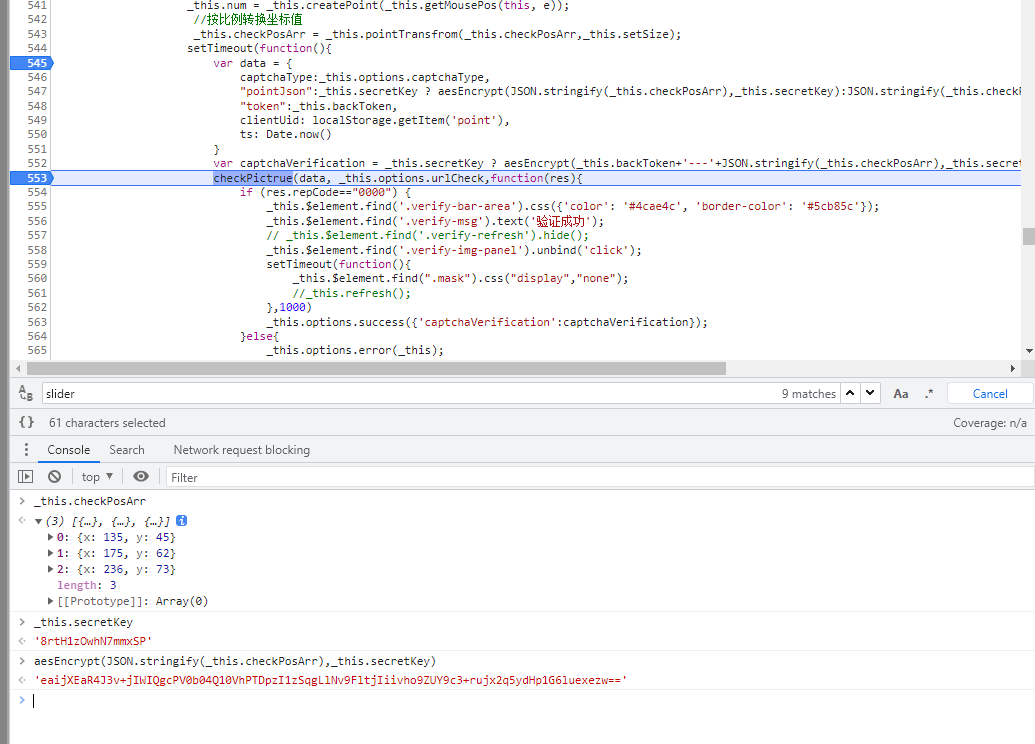

- 在这边打上断点,此时发现,密文已经出来了,我们继续往上找

- 点击这里

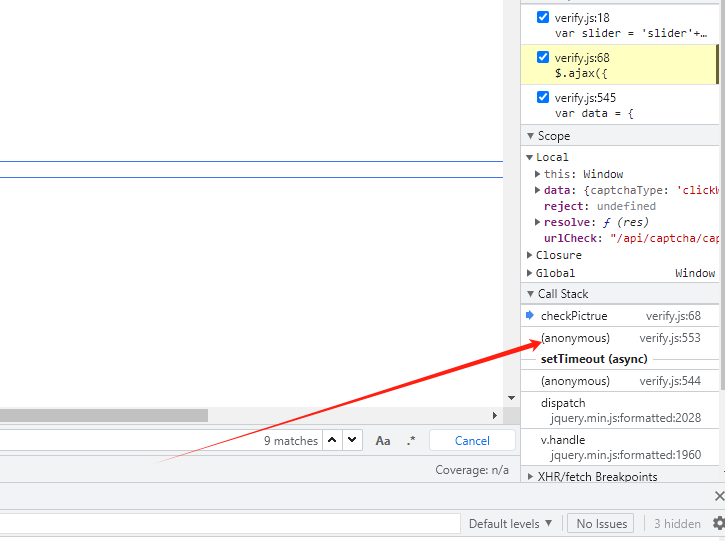

- 在这里发现了加密的位置

- 分析一波,

_this.checkPosArr是点击位置参数,_this.secretKey就是前面说到的secretKey(我这边刷新过,所以图面内容对不上)

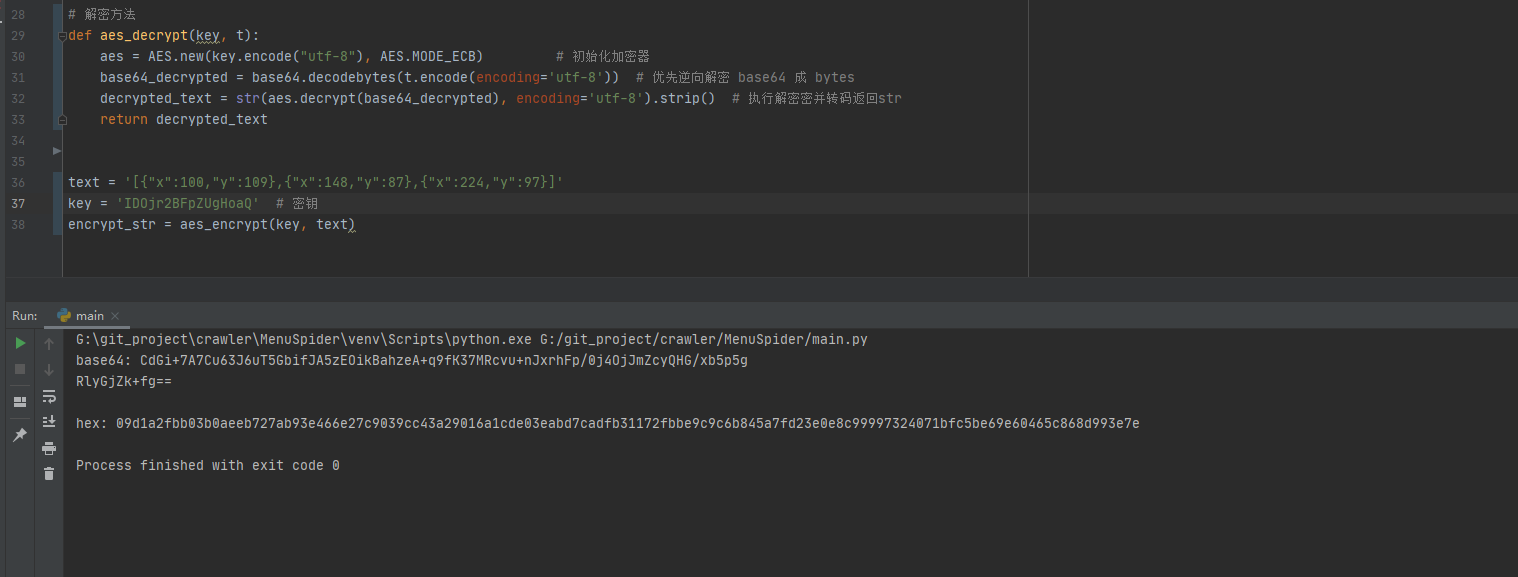

- 最后加密方式也很明了:AES

代码展示

源码请关注微信公众号文章

这篇关于云南政府采购网滑块逆向学习的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!