本文主要是介绍Jenkins 任意文件读取(CVE-2024-23897)+后台用户密码提取哈希破解+反弹Shell 一条龙,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

一、前言

本文将深入研究一项涉及Jenkins的安全漏洞(CVE-2024–23897),将在实验室中介绍这些概念,这些技能对于渗透测试期间有效管理输出至关重要,而在本次漏洞利用中,更显得尤为关键。

本文还涉及Jenkins凭证管理,针对Jenkins部署,指导参与者如何查找存储的用户和密码信息。更加刺激的是,我们将引导参与者使用Hashcat破解这些凭据,进一步揭露其中的安全挑战。

实验的一大亮点是反向Shell测试,要求学员使用Jenkins内置的Groovy脚本控制台建立反向Shell。通过一个非常典型的试错过程,参与者将亲身体验实现远程命令执行的刺激和挑战。

最后,我们将探讨权限升级,一旦shell访问得到保护,参与者将识别并利用设置了SUID位的二进制文件进行权限升级。

二、 Jenkins (CVE-2024–23897) 靶机主题

此次靶场攻击主题内容:

- 了解 CI / CD:参与者将从基础知识开始,了解 Jenkins 是什么及其通过持续集成/持续部署 (CI/CD)(Security+

认证的基本概念)实现软件开发自动化方面的作用。 文件描述符:实验室介绍了文件描述符,重点关注 STDOUT 和

STDERR,教参与者如何操作这些流。这些知识对于有效管理渗透测试期间的输出至关重要。 - 输出抑制和重定向:以文件描述符为基础,参与者将练习根据所涉及的文件描述符抑制和重定向输出,这是任何有抱负的渗透测试人员工具包中的一项重要技能。

- Jenkins 凭证:该活动针对 Jenkins 部署,指导参与者如何查找存储的用户和密码信息。 使用 Hashcat

破解密码:参与者提取凭据并使用 Hashcat 破解它们。 - 反向Shell测试:本实验的一大亮点,本部分要求学员使用Jenkins内置的Groovy脚本控制台建立反向Shell,通过一个非常典型的试错过程来实现远程命令执行。

- 权限升级:一旦 shell 访问得到保护,参与者将识别并利用设置了 SUID 位的二进制文件来进行权限升级,了解 SUID

位的重要性及其在类 Unix 操作系统中的作用。

三、靶机配置

下载靶机:

https://drive.google.com/file/d/1YD7fyJIjPCV3FtUfnK7UbxlMnUdrvA6X/view

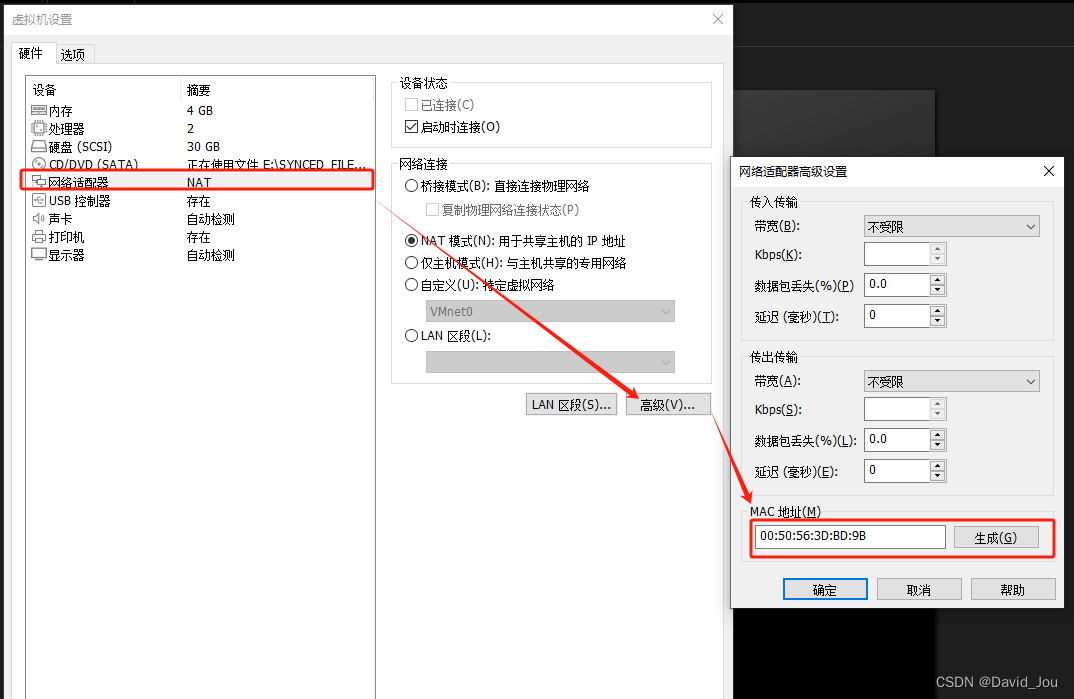

下载后给靶机生成一个MAC地址:

00:50:56:3D:BD:9B

配置之后开机,你是没有密码进行登陆的所以这个不理它

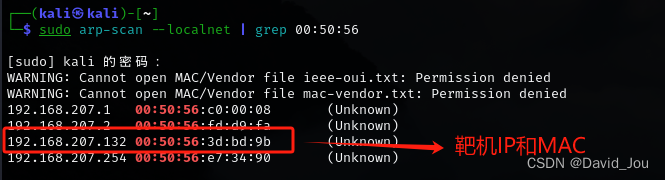

我们给靶机生成过了MAC,这个需要进行定义MAC,必须也要在一个局域网里!要不然找不到

sudo arp-scan --localnet | grep 00:50:56

┌──(kali㉿kali)-[~]

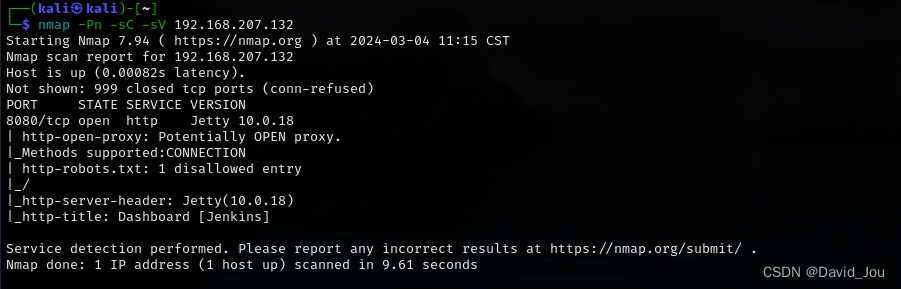

└─$ nmap -Pn -sC -sV 192.168.207.132

Starting Nmap 7.94 ( https://nmap.org ) at 2024-03-04 11:15 CST

Nmap scan report for 192.168.207.132

Host is up (0.00082s latency).

Not shown: 999 closed tcp ports (conn-refused)

PORT STATE SERVICE VERSION

8080/tcp open http Jetty 10.0.18

| http-open-proxy: Potentially OPEN proxy.

|_Methods supported:CONNECTION

| http-robots.txt: 1 disallowed entry

|_/

|_http-server-header: Jetty(10.0.18)

|_http-title: Dashboard [Jenkins]Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 9.61 seconds

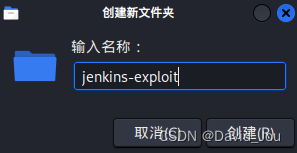

我们需要从靶机系统下载一个Jenkins客户端,这个客户端后面用于利用,先创建一个文件夹

然后执行wget把jenkins-cli.jar提取到文件里面,如果出现错误多尝试几次,把它提取出来!

┌──(kali㉿kali)-[~/jenkins-exploit]

└─$ wget http:这篇关于Jenkins 任意文件读取(CVE-2024-23897)+后台用户密码提取哈希破解+反弹Shell 一条龙的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!