本文主要是介绍Tr0ll靶机练习,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

文章目录

- 第3次 Tr0ll

- 1.信息搜集

- 1.1主机发现

- 1.2端口扫描

- 3.用御剑进行扫描

- 2.漏洞探测

- 2.1 ftp登录

- 2.2进入ftp

- 2.3 ftp中的操作

- 3.getshell

- 3.1 python建立反弹shell脚本

- 3.2Getshell:

- 4.提权

- 4.1 kali启动服务器:

- 4.2 下载

第3次 Tr0ll

1.信息搜集

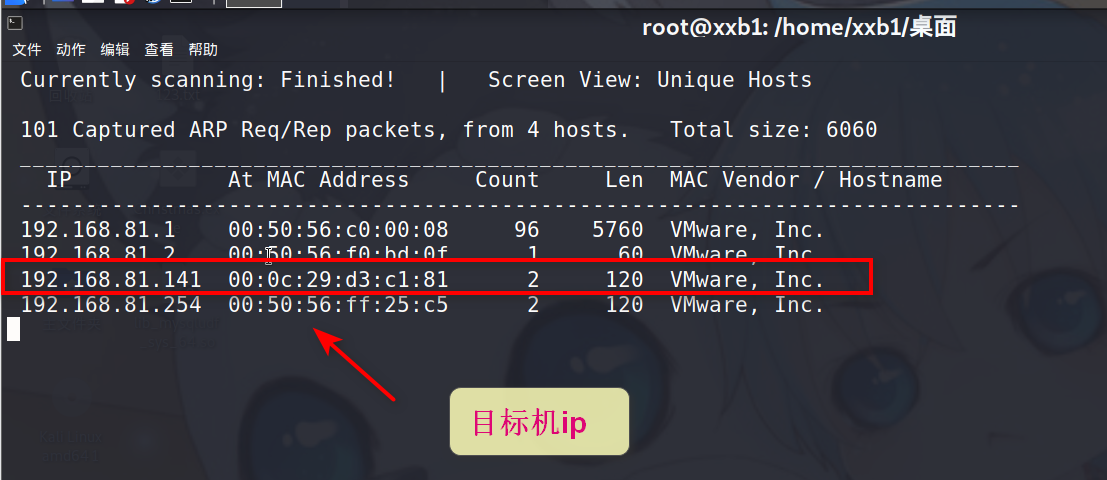

1.1主机发现

在kali里面输入

netdiscover -r 192.168.81.0/24

1.2端口扫描

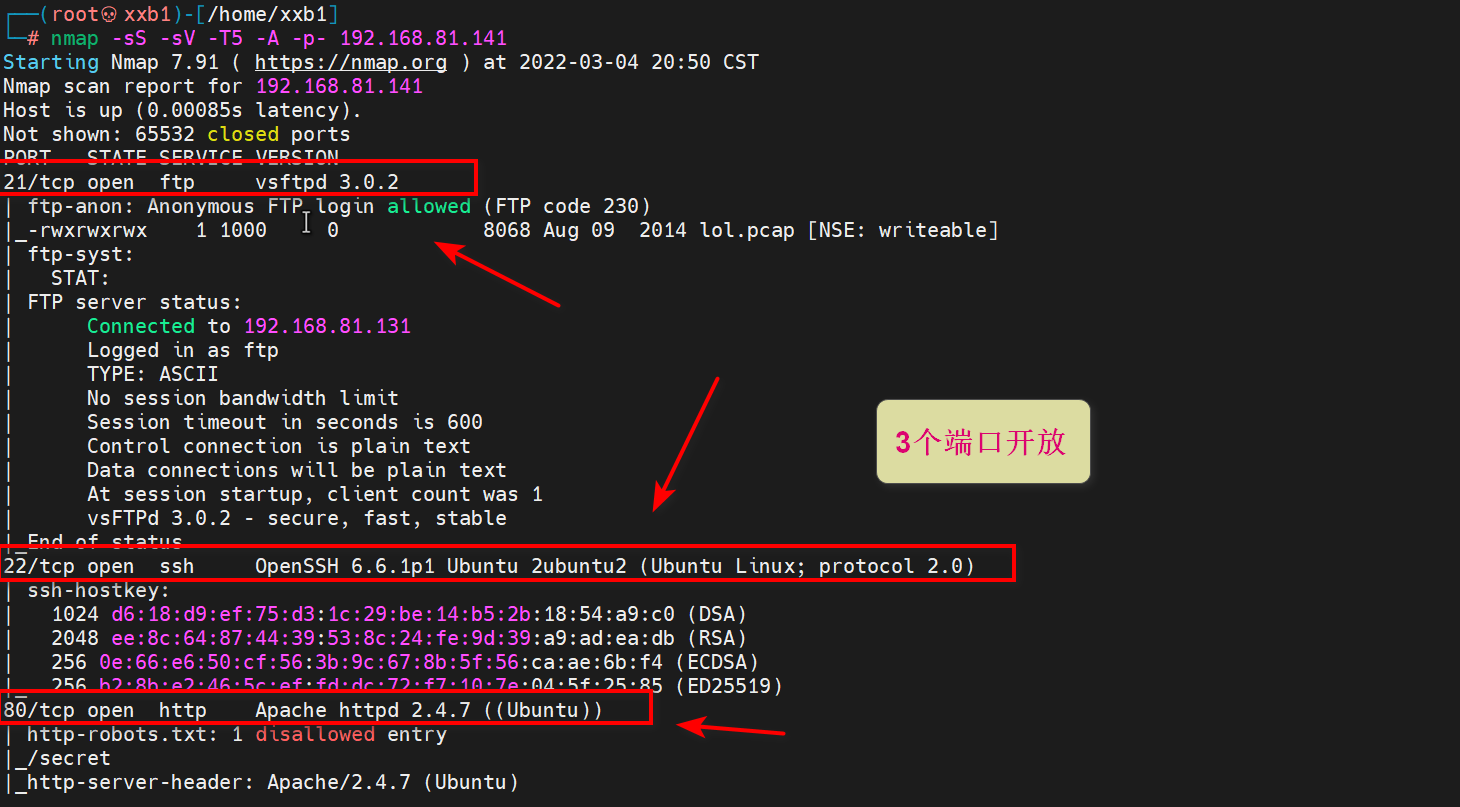

输入命令

nmap命令:

nmap -sS -sV -T5 -A -p- 192.168.81.141

得到开放的3个端口:21、22和80端口

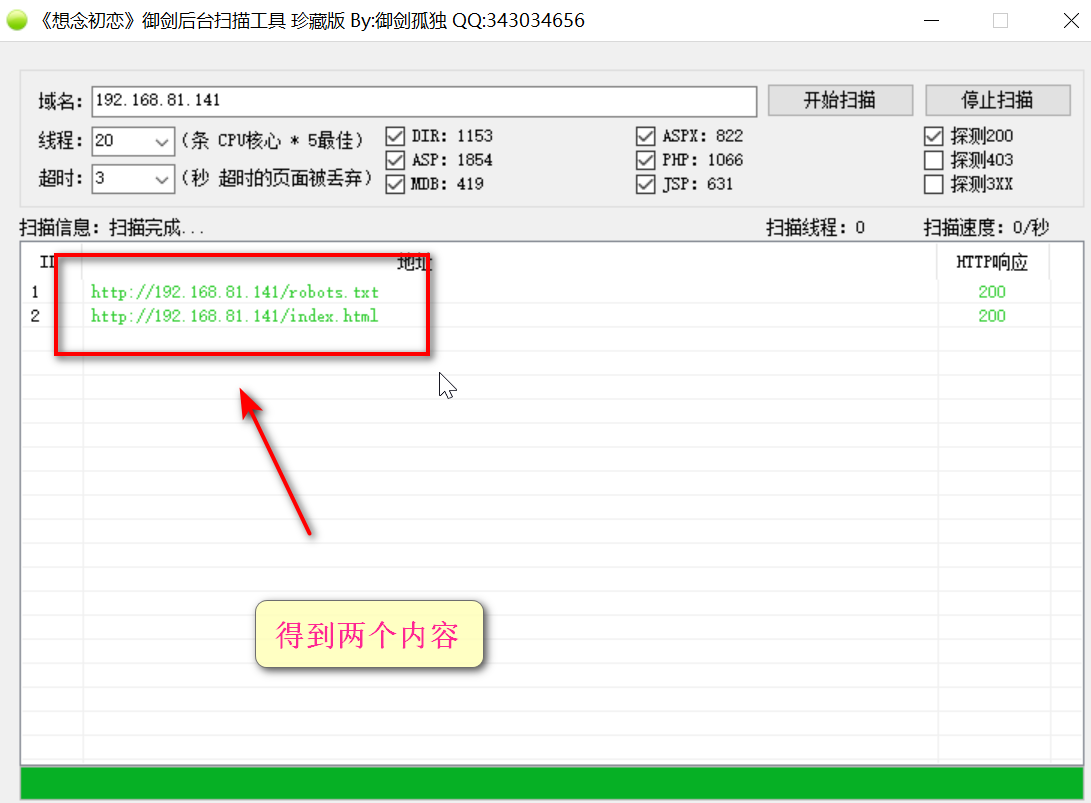

3.用御剑进行扫描

得到两个网址

http://192.168.81.141/robots.txt

http://192.168.81.141/index.html

http://192.168.81.141/robots.txt

里面的内容为

User-agent:*

Disallow: /secret

http://192.168.81.141/index.html

2.漏洞探测

由于在上面的两个网址中并未找到有价值的信息

所以我们利用21端口的ftp协议漏洞

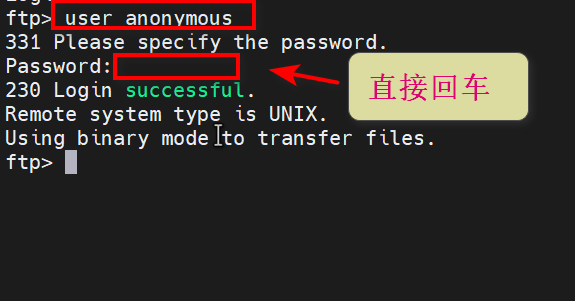

2.1 ftp登录

FTP匿名登录 一般有3种:

- 用户名:anonymous 密码:Email或为空

- 用户名:FTP 密码:FTP或为空

- 用户名:USER 密码:pass

ftp> user anonymous

密码: 空

MSF扫描:

msfconsole

search ftp_version

use 0

options

set rhosts 192.168.81.141

run

这篇关于Tr0ll靶机练习的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!