本文主要是介绍总编下午茶:企业安全棋局的“宇宙流”,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

如果您是个围棋爱好者,一定听说过“宇宙流”。这是上世纪七八十年代日本超一流棋手武宫正树先生创造的一种布局作战方式,核心思想是重视外势和中央,以总体作战形成全局的优势——在他之前,重视边角的实利一直是围棋的主流。可以说,“宇宙流”改变了一代人的围棋理念。

在做一个安全采访的时候想起“宇宙流”,多少有点怪异,但这的确是我在采访思科大中华区安全业务总经理庄敬贤先生时,脑子里弹出的一种感觉。仔细回想起来,这种感觉并非毫无根据。

企业网络安全棋局的变化与抉择

一张围棋盘361个点,世间没有两盘一模一样的对弈,其复杂性不言而喻;企业IT系统经过数十年的发展,其触角已经延展到企业业务体系的各个环节,枝繁叶茂、盘根错节。这种情况下,企业的网络是否足够安全,已经没有十几年前看起来那么简单了,其复杂性一点也不弱于一盘复杂的棋局。

庄敬贤认为,如今企业安全问题日益复杂,这里面有三方面的原因:

首先是全数字化颠覆已经大规模展开,移动终端迅猛增加——数据显示,到2020年,网络互联设备总量将达到500亿台,这给企业安全带来了不小的威胁。

第二个原因是企业在安全上的对手,也就是攻击,越来越活跃。全数字化的时代,随着云及互联网的发展,攻击面变得更多更广,威胁的来源也更多,黑客已经不是业余去搞破坏了,现在的攻击和威胁有产业化趋势。

第三是企业IT产品、包括安全产品日益多元化,每个企业用户平均会用到30到50个品牌的安全产品。在多品牌的环境下,产品间的互通性和开放性很差,网络的复杂性随之增加。

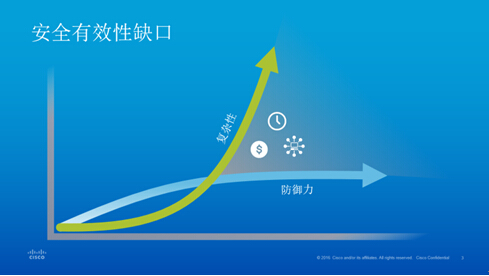

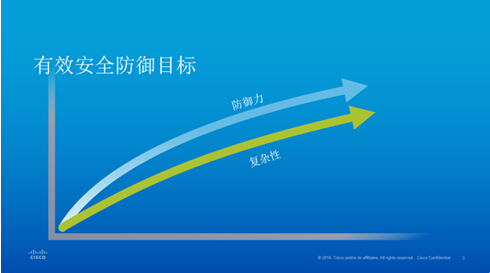

这三个元素给企业造成了新的安全挑战。威胁格局是动态的,不是静态的,企业客户要面对的网络安全防御新状态,经常会陷入一种“安全有效性缺口”的状态,即随着企业投资的增大,防御力并不能线性上升,复杂性却是指数级上升(参见下图一)。用户部署的安全产品能够提供给用户的防御力和其构成的复杂性之间存在的缺口,即是“安全有效性缺口”,会为企业客户带来成本、运营、人手方面的压力。企业真正期望的,其实是防御力能够随着投资呈线性增长、而且增幅大于复杂性的结构(参见图二)。

这就好像一盘棋局,如果纠缠于一城一地,那么双方肯定在各个地方针锋相对,相互缠绕;落子越多,棋局越复杂,威胁也就更大。

那么,有其他的策略选择吗?

既然无处不险,那就处处着眼

正如当年武宫正树先生的“宇宙流”一样,思科选择的落子方向,是着眼全局、直奔中央的策略。

庄敬贤介绍说,思科安全解决方案的总体策略,就是着眼于“安全无处不在”的前提,建立一整套全新的防御架构。和传统的安全防御理念相比,这种理念有两个比较大的差异。

第一个差异是,思科认为安全防御不仅要覆盖企业网络的各个区域,更要覆盖整个攻击的周期,攻击前、攻击中、攻击后都要有应对的方法。以前大部分安全解决方案都过分集中在攻击前如何加固,并没有关注在攻击的过程当中和被攻击之后如何应对——这是因为过去威胁没有现在这么复杂,大部分企业相信只要把攻击前的加固做好了就安全了,就不会被攻破了;而现在,再强的外围防御也会被攻破,所以我们必须考虑一旦威胁攻击进入到了内网当中,企业应该如何应对以及如何去减少负面影响。

第二个差异性是,思科相信有效的防御必须有最好的“可视性(Visibility)”,必须要看见威胁,才能防御。具体说来,首先就是要了解具体有哪些新的威胁,然后做出有效防御;其次是内部架构可视性的提高,了解到底发生了什么事——这其实就是“知己知彼”的意思了。

听起来这个思路还是不错的。我要求庄敬贤先生给我举个实例。他给我展示了这张图:

勒索软件是最“流行”的威胁之一,无论是国内还是国外。勒索软件的基本思路是三步,即植入、访问、加密。首先,攻击者用各种办法(电子邮件、恶意网页等)把勒索软件植入到员工的笔记本或者系统里;第二步,攻击者联系攻击的架构平台,取得控制权或者拿到密钥,然后从外部进行访问;第三步,攻击者加密你的文档……这时企业再发现就已经太晚了。

针对勒索软件这三个步骤,思科是如何防范的呢?

首先,由于网站访问或者攻击植入时基本都要经过防火墙和DNS,所以可以利用OpenDNS阻止恶意链接的访问,包括数据向外传输的阻断。第二步,勒索软件必须要有信息向外发布的过程,这时可以通过日常行为分析来检测这样的恶意活动,然后抓出来进行防御。如果这两步都不成功的话,攻击者做完访问拿到一个密钥回来准备进行加密动作时,恶意软件防御机制就可以发现然后阻止。

在整个过程中,思科高级恶意软件防护其实是持续性的,任何一个文件进来通过DNS和防火墙时都要进行异常分析判断,并保持持续跟踪和监控。当发现有异常动作的时候,系统就可以把它“抓”起来——这就是一个多层防御、覆盖整个攻击过程的防御。当然,要想达到这种效果,需要多种产品的联动。在上面勒索软件这个例子上,其实就有思科的四款产品(OpenDNS、高级恶意软件防护、下一代防火墙、Stealthwatch)在同时运作。

庄敬贤同时强调,上述动作其实是自动进行的,因为现在安全形势越来越复杂,人员也是一个压力的来源,包括人手不够、技术水平不足等,所以自动化一定是一个重要原则。

“宇宙流”不简单生态链是关键

如同下棋看重的是最终的胜负而不是一时的痛快,企业网络安全防御重要的不是过程或者理念,而是结果。当年武宫正树虽然震动业界,但也并不是雄霸天下战无不胜,问题就在于这种风格也有自己的局限性——一旦大模样不成功,那就一败涂地。

思科的安全体系如何打破这种局限性呢?庄敬贤表示,那就是对企业整体性、全局性的着眼和统一防御的高要求。

思科这套安全理念的思路,最大的优势其实就是整体性。庄敬贤对记者坦承,就单一产品而言,思科的每个产品都不弱——除了称雄市场十几年的防火墙,思科的安全软件和威胁情报储备也是业内一流;但更关键的是,思科强调的是重点,不是单一去看每一个产品有没有竞争力,而是如何“有效地把最好的各种产品整合为一个架构,提供给企业做总体的防御,这就是思科安全核心的竞争力”。

但福祸相依,优势的背后就是命门。在异构化平台已经成为现实的今天,不是每个企业都能从头开始、一次性地全部采用思科的所有产品。这种情况下,对其他友商产品的适用和共享互通就成了一个关键性因素——如果思科的“大脑”无法调动其他品牌产品的“肢体”,再好的理念也无法带来真正的防御能力。但,这个问题似乎不是仅靠思科就能全部解决的。

我直接问庄敬贤:现在共享互动的进展如何?

庄敬贤没有直接回答我,他说,思科的各方面产品都是基于标准化的,同时他们开放自己的平台,为产品的集成整合做好准备。目前已经有了不少企业和思科达成了互联互动的合作。

庄敬贤同时补充说,其实无论是国外还是国内,各个厂商都看到未来有效的安全防御必须是架构防御,要建立一个生态链,要互相合作。合作有两个层面,一个是平台和生态链的合作,一个是威胁情报互通。目前,思科的Talos在全世界各地都有很多合作伙伴,也已经开展了一些情报的交换和互通,已经能做到具有一定的集成和整合,并真正做到有效防御。

我能感觉到,这段表达,有思科的决策,更有思科的期待。

而就在刚刚结束本次采访后,思科全球宣布计划收购CloudLock公司。CloudLock是一家总部设于美国马萨诸塞州沃尔瑟姆的私营云安全公司,专门致力于云访问安全代理(CASB)技术,围绕云服务中的用户行为和敏感数据为企业提供可见性和分析服务,包括SaaS、IaaS和PaaS。此次收购将进一步增强思科的安全产品组合,依托思科的“安全无处不在”战略,为企业提供从云到网络再到终端的全面保护。CloudLock公司的云访问安全代理(CASB)技术可帮助企业了解和监控云应用中的用户行为和敏感数据,提供更出色的可见性、合规性和威胁防护能力,无论这些应用是否由企业IT部门创建。

这似乎是对“共享互动的进展”这个问题的一个很不错的补充答案吧。

作者:杨文飞

来源:51CTO

这篇关于总编下午茶:企业安全棋局的“宇宙流”的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!