本文主要是介绍<网络安全>《47 网络攻防专业课<第十二课 - TCPIP网络协议攻击与防范之攻击手段>》,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

1 建立TCP连接

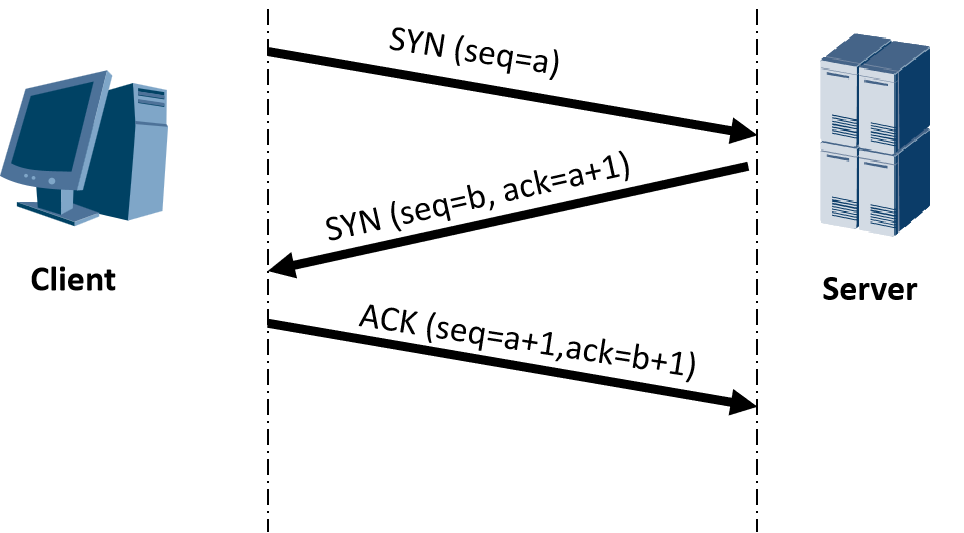

三次握手

2 SYN Flood泛洪攻击

服务拒绝(DOS,Denial of Service)攻击时,攻击者想法占用被攻击者的资源,例如:带宽、CPU、内存等,使得被攻击者无法响应正常用户的请求。

SYN泛洪(Flood)是一种广为人知的攻击,对现代网络不太有效。攻击者向被攻击者发起大量的SYN包(第一次握手包),并且伪装源IP地址。被攻击者会发送SYN-ACK(第二次握手包)到假造的IP地址,因此永不可能收到ACK(第三次握手包)。这样被攻击者将会等待ACK(第三次握手包)的达到,从而占用内存和CPU的负载。通常把没有完全建立起来的连接称为半开连接,大量半开连接的存在将使得正常用户无法和被攻击者建立正常的TCP连接,从而无法提供正常的服务。

3 SYN泛洪DDOS攻击

如果是单台计算机采用SYN泛洪攻击对服务器进行攻击,效果应该不很明显,但是如果采用人海战术、轮番轰炸,在多台计算机同时对服务器进行攻击,则至少会造成网络拥塞,这种攻击就是分布式拒绝服务攻击(DDOS,Distributed Denial of Service)。

3.1 SYN泛洪攻击防范

(1)实际上现在的大多操作系统已经实现了抵御SYN泛洪攻击的功能,据验证只要Windows XP系统装上SP3、Windows 7装上SP1、Windows Server 2003和2008装上SP1,应该都能抵抗SYN防洪攻击。即升级即可。

(2)或者添加/修改注册表“HKLM\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters”下的值

(3)最有效的,应该是增加防火墙来保护服务器,让防火墙过滤攻击

4 TCP Reset攻击及防范

TCP协议头部有一个标志位称为“RST”位,正常的数据包中该位为0,一旦该位设置为1,则接收该数据包的主机将立即断开TCP会话。

TCP Reset攻击中,攻击者可以伪造TCP连接其中的一方给另一方发送带有RST位的包来断开TCP连接,但是要确保这个数据包的源IP地址、源端口号、目的IP地址、目的端口号、序列号等特征符合已有TCP连接的特征,这就要求攻击者要能够监视通信双方之间的TCP连接。

如果在集线器(Hub)构建起来的网络中,攻击者很容易就能监视通信双方之间的TCP连接,但如果是在交换机(Switch)构建起来的网络中,攻击者需要采用中间人攻击或者交换机的端口镜像等措施。

攻击者(Hacker)采用Back Track5 平台,要把远程桌面Client 和远程桌面Server 端的TCP 连接断开。

4.1 防范TCP Reset攻击

防范TCPReset攻击的措施相对简单:(1)不要使用集线器构建网络(2)要避免被中间人攻击

5 UDP泛洪攻击及防范

5.1 UDP泛洪攻击介绍

UDP是一种面向无连接的协议,而且使用UDP的应用程序通常会产生较大的数据流量。在UDP防洪攻击中,攻击者向被攻击者的端口随机发送一个UDP报文。当被攻击者接收到这个UDP报文时,它要确定哪个应用程序在这个目的端口上监听。如果没有应用程序在这个端口进行监听,它将产生一个ICMP目的不可达的信息返回给这个伪造的源地址。

如果向被攻击者的多个端口发送足够多的UDP报文,系统将会崩溃。UDP防洪攻击也是一种低技术含量、野蛮的、人海战术的攻击手段,但是这种手段也常常造成网络拥塞和服务器负载加大。

5.2 UDP泛洪攻击的防范

UDP泛洪攻击防范的最好方法是:增加防火墙,防火墙只允许指定的目的端口数据包通过。

6 ICMP Smurf攻击与防范

6.1 ICMP Smurf攻击介绍

这种攻击方法结合使用了IP欺骗和ICMPEcho,使大量数据包充斥被攻击者的网络,引起被攻击者拒绝为正常用户进行服务。攻击者伪造大量的ICMP Echo Request包,包的源IP地址为被攻击者的IP地址,而目的地址为被攻击者所在网段的广播地址。

这种攻击的前提是,最后一跳的路由器接收到这个发送给IP广播地址(192.168.65.255)的包后,会进行转发并进行广播。

6.2 ICMP Smurf攻击的防范

防范Smurf攻击的措施就是在路由器上关闭直播功能,实际上这是默认值。命令如下:

R1(config)#interface FastEthernet 0/0

R1(config-if)#no ip directed-broadcast //以上命令关闭直播功能R1(config)#interface FastEthernet 1/0

R1(config-if)#no ip directed-broadcast

7 ICMP重定向攻击与防范

7.1 ICMP重定向攻击

ICMP重定向报文是ICMP控制报文中的一种。在特定的情况下,当路由器检测到一台计算机使用非优化路由的时候,它会向该计算机发送一个ICMP重定向报文,使得计算机改变路由。计算机的网关指向R1(192.168.1.253),当路由器R1收到计算机ARP请求包后,它首先用ARP应答包响应计算机的ARP请求(通知计算机:路由器R1自己接口的MAC地址)。然后路由器R1发送一个ICMP重定向消息给计算机,通知计算机新的网关是:192.168.1.254。

ICMP重定向攻击中,攻击者冒充网关发送伪造的ICMP重定向消息,把网关重定向到攻击者,这样用户计算机就把数据发到了攻击者计算机上,攻击者再把数据发到Internet上,这样就实现了中间人攻击,这种攻击只能实现单向的中间人,即:从用户计算机到Internet方向上的中间人攻击。

7.2 ICMP重定向攻击防范

防范ICMP重定向攻击的方法较为简单:改注册表,在HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters下将EnableICMPRedirects值设为0即可,即:不接收ICMP重定向数据包。

实际上,在WindowsXPSP3系统上这是默认值,而在Windows7却并非如此。

这篇关于<网络安全>《47 网络攻防专业课<第十二课 - TCPIP网络协议攻击与防范之攻击手段>》的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!