手段专题

GitHub:代码是程序员沟通最直接的手段

如果不是 Andreessen horowitz 的投资,估计 GitHub 很难被福布斯、CNN、纽约时报等传统媒体注意到。普通大众之前不了解这个工具,是因为它距离记者的世界太远了——GitHub 是一个程序员所使用的托管项目的服务。 但在一些程序员眼里,它不仅是托管项目的地方,还是“开源”项目的大本营,而且是提高程序员“技术水平”和“技术品味”的地方,更是一个程序员社交的地方。

MySQL Order By 工作原理探究以及索引优化手段

背景 这篇文章出发的契机,主要是看到京东定时任务优化里面有使用到「游标」这种策略去完成查询优化 https://mp.weixin.qq.com/s/aYJV3Z-1MZ_a6tUjoHa_9g 刚好之前自己在开发业务的时候,也碰到类似的场景,需要在每个季度末将被申诉的卡片更新为删除状态并通知下游团队更新广告主业绩数据。这其中也会有定时任务调度触发,并且也使用了游标的优化手段,核心就是查询

android cpp层常用调试手段

1 cpp层加打印和打印调用栈 #include <log/log.h>ALOGE("xxx.\n");ALOGE("%s:%s:%d tag:%d", __FILE__,__FUNCTION__,__LINE__,command);#include <utils/CallStack.h>android::CallStack stack;stack.update();stack.log

android java层常用调试手段

1 Java层加打印和打印调用栈 Slog.e(TAG,"freeformWindowManagement: " + freeformWindowManagement);Log.e(TAG,"mHasFreeformWorkspaceSupport:" + mHasFreeformWorkspaceSupport);import android.os.Debug;Debug.getCallers

聊聊dinput8.dll在电脑中的位置,有哪些手段能够一键修复dinput8.dll错误

了解“dinput8.dll”的工作原理不仅对解决相关错误有帮助,而且能够帮助开发者更好地设计游戏控制方案,提升玩家的游戏体验。“dinput8.dll”有时也会引发问题。从缺失错误到损坏的文件,问题的范围可以很广。本文旨在探讨“dinput8.dll”文件的重要性,分析常见问题的原因,并提供解决方案。 dinput8.dll文件处于电脑的什么位置? dinput8.dll文件通常位于你的

常见的网站攻击手段及预防措施

XSS XSS攻击的全称是跨站脚本攻击(Cross Site Scripting),为了不和层叠样式表 (Cascading Style Sheets,CSS)的缩写混淆,故将跨站脚本攻击缩写为XSS,是WEB应用程序中最常见到的攻击手段之一。跨站脚本攻击指的是攻击者在网页中嵌入恶意脚本程序, 当用户打开该网页时,脚本程序便开始在客户端的浏览器上执行,以盗取客户端cookie、 盗取用户名密码、

小文件过多的解决方法(不同阶段下的治理手段,SQL端、存储端以及计算端)

上一篇介绍了小文件出现的原因以及为什么治理小文件问题迫在眉睫,本篇将为读者讲述在不同阶段下小文件治理的最佳手段以及如何针对性的解决小文件过多的问题。 小文件过多如何解决、治理方法 小文件是特别常见的现象,解决小文件问题迫在眉睫!!! 一般来说,一个任务是由几个步骤组成的,而小文件的产生也来自任务的各个流程和步骤: 上游 => 本地文件系统 => HDFS => Map => Reduce

DiskMirror 简化文件IO的开发 的有效手段!

DiskMirror 用于进行磁盘文件管理的一面镜子,其包含许多的适配器,能够将任何类型的文件数据流中的数据接入到管理中,并将保存之后的 url 返回,支持不同文件所属空间的管控,您还可以通过此API 获取到指定 userid 下面的所有文件的 url,在诸多场景中可以简化IO相关的实现操作,能够降低开发量,例如web服务器中的磁盘管理操作! diskMirror 的处理方式能够将多种文件

02 Linux 调试手段

1、printk 与打印等级 在 Linux 内核中,内核开发者喜欢 printk 来调试,它与 C 库的 printf() 函数类似。 printk() 与 printf() 区别:printk() 提供输出等级。内核会根据这个等级来判断是否在终端或者串口中输出 log。 1)printk 等级 #define KERN_EMERG KERN_SOH "0" /* 最高输出等级,系统可

图与矢量 RAG — 基准测试、优化手段和财务分析示例

图与矢量 RAG — 基准测试、优化手段和财务分析示例 Neo4j 和 WhyHow.AI 团队探索了图和矢量搜索系统如何协同工作以改进检索增强生成 (RAG) 系统。使用财务报告 RAG 示例,我们探索了图和矢量搜索之间的响应差异,对两种类型的答案输出进行了基准测试,展示了如何通过图结构优化深度和广度,并探索了为什么将图和矢量搜索结合起来是 RAG 的未来。 图数据库(如 Neo4j)基

技术只是谋生手段,不是赚钱的终点,但是没有技术你连立身之处都没有

浅谈软件开发人员的职业发展规划 近几年来,随着公司每年的“校园行”、“金种子”等招聘项目的开展,越来越多的新鲜血液加入到我们这个大家庭。如何引导我们年青的技术人员进行职业规划,帮助他们快速成长,同时也为公司培养人才、留住人才,成为各部门经理人面临的一个重要任务。 我们的各级经理在指导团队成员进行职业发展规划时,需要注意三个基本要点: 1. 首先要了解团队成员,才能根据

[激光原理与应用-95]:电控 - PCB布线常见降低信号干扰的手段

目录 一、降低信号干扰的PCB布线 二、常见规则与技巧 2.1. 布线规则 (1) 信号线和电源线分开布线 (2) 信号线和地线相邻布线 (3) 高频信号线短而直 (4) 电源线宽而短 (5)地线密集布线 2.2. 布线技巧 (1)使用层间连接 (2)使用电容和电感 (3)使用阻抗匹配 一、降低信号干扰的PCB布线 在PCB布线中,降低信号干扰是确保电路性能稳定性的

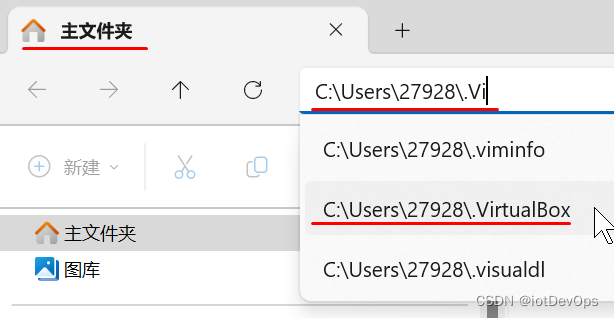

虚拟化软件(VMWare、VB)异常最后解决手段

Version V0.0:20240601 Ini 前言 这里描述的是常规的解决办法还是无法解决的严重问题,比如”虚拟化软件(VMWare、VB)“启动”虚拟机“、和”CPU硬件加速“开启不了等问题。 一、安装了加速器、游戏平台、模拟器的电脑 解决办法: 把这些加速器、游戏平台、手机模拟器等都“正常卸载掉”,重启电脑,一般就能解决。 原因分析: 在Windows系统上安装虚拟化软

企业级网络安全问题及其解决手段

随着企业信息化程度的不断提高,网络安全问题已成为企业面临的重大挑战。本文将探讨企业级网络安全问题的现状、原因以及相应的解决手段。 一、企业级网络安全问题的现状 近年来,企业级网络安全事件频发,给企业带来了巨大的经济损失和声誉损害。黑客攻击、数据泄露、恶意软件等安全威胁不断涌现,使得企业的网络安全形势日益严峻。这些安全问题不仅威胁到企业的正常运营,还可能对国家安全和社会稳定造成严重影响。 二、

44个Java代码优化手段,保证性能溜溜的!

我认为,代码优化的最重要的作用应该是:避免未知的错误。在代码上线运行的过程中,往往会出现很多我们意想不到的错误,因为线上环境和开发环境是非常不同的,错误定位到最后往往是一个非常小的原因。 然而为了解决这个错误,我们需要先自验证、再打包出待替换的class文件、暂停业务并重启,对于一个成熟的项目而言,最后一条其实影响是非常大的,这意味着这段时间用户无法访问应用。因此,在写代码的时候,从源头开始注意

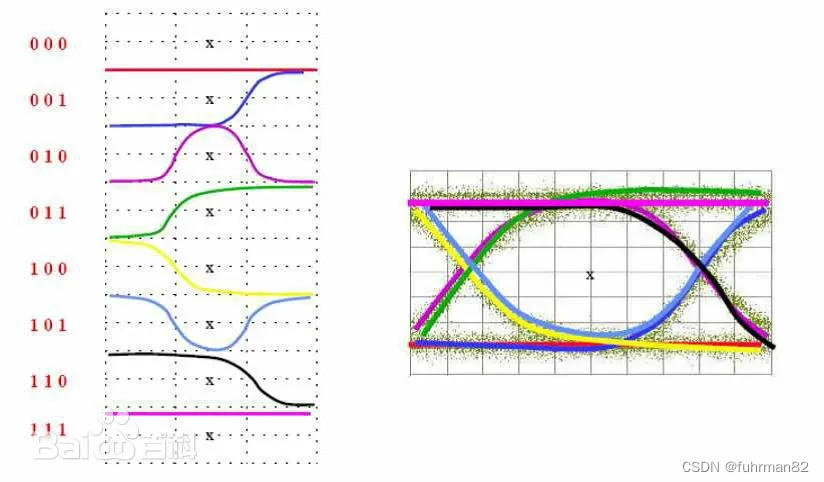

关于眼图(复试笔试考过,工作常用测试手段)

一、什么是眼图 眼图是 一系列数字信号 在示波器上累积而显示的图形,它包含了丰富的信息,从眼图上可以观察出码间串扰和噪声的影响,体现了 数字信号整体的特征,从而估计系统优劣程度,因而眼图分析是 高速互连系统 信号完整性分析的核心。另外也可以用此图形对 接收滤波器的特性 加以调整,以减小码间串扰,改善系统的传输性能。 成因:由于示波器的余辉作用(视觉暂留),

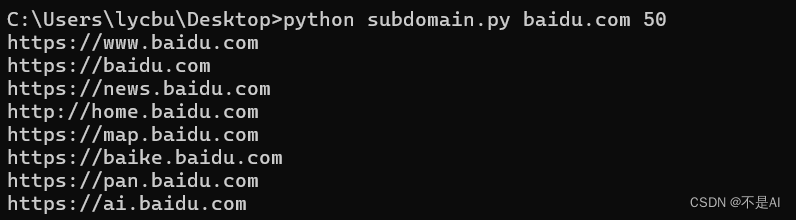

【Python安全攻防】【网络安全】一、常见被动信息搜集手段

一、IP查询 原理:通过目标URL查询目标的IP地址。 所需库:socket Python代码示例: import socketip = socket.gethostbyname('www.163.com')print(ip) 上述代码中,使用gethostbyname函数。该函数位于Python内置的socket库中,其原型如下: def gethostbyname(host): #

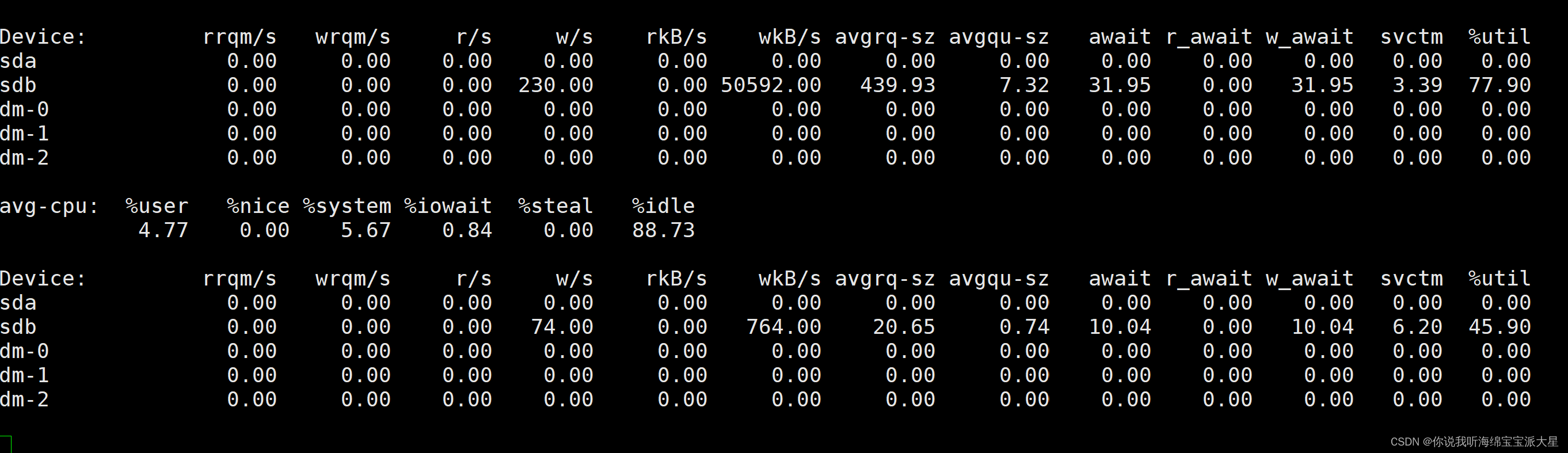

linux系统模拟资源消耗的简单手段

当我们在做系统性能,稳定性,高可用等特殊场景的测试时,往往要对计算机的硬件资源做出比较苛刻的限制,因此需要最简便的办法增加CPU,内存,磁盘,网络等硬件环境的资源压力。下面介绍实现这些操作的最简便手段。 最好的办法是不借助外部第三方工具,有系统本身的命令或功能实现效果,linux上有一个非常简单高效的工具 stress: 从帮助文件可知,这个工具可以执行CPU负载,IO负载,内存负载,磁盘

APP推广在应用商店优化中ASO之手段抉择

ASO优化是提高App在应用商店搜索结果排名的一种主要手段,而提高关键词排名是ASO优化的核心目标之一。通过优化应用的标题、描述、关键词标签等元素,以及通过其他策略如增加下载量、提高用户评价等,可以提高应用在特定关键词搜索结果中的排名。在提高关键词排名的过程中,积分墙和机器是最常见的两种手段,今天小柚就给大家分析一下这俩种方法。 积分墙是一种应用内广告模式,用户可以通过完成广告任务打比方说通过看

网络营销-企业品牌宣传的好手段

随着网络营销在当今社会对我们的影响力越来越大,所以互联网上做网络宣传也成为了我们打造好品牌,树立企业好形象的必要手段。网络宣传作为了企业快速成长的发动机。内蒙古网络公司说道:无论您从事什么样的事业什么样的行业,我们的未来都离不开互联网。 网络宣传与其他传统媒体的宣传完全不同,由于网络的特殊性以及信息资源的广泛性,我们只要按照宣传计划将用户的产品、服务、人物、以及相关信息按网民的搜索引擎习惯并按

大流量和高并发应对手段总结

大流量和高并发的常规应对手段 扩容、动静分离、缓存、服务降级和限流。 限流的常用算法和实践思路 目前主流的算法主要有三种:令牌桶算法、漏桶算法和计数器算法。 令牌桶算法:主要限制流量的流入速率,允许出现一定程度的突发流量。Nginx的限流模块就是使用的这种算法实现的。 每秒会有r个令牌按照固定速率放入桶中。桶的容量是固定不变的,如果桶满了再放入令牌,则溢出。若桶中的可用令牌不足,则改请求会

文件外发审核是数据防泄漏的重要手段,那该怎么落地?

企业在日常经营中,无可避免地会产生文件外发的需求,文件发送对象包括但不限于合作方、供应商、客户、公关媒体、慈善组织等等,不一而足。而由于外发的对象不同,所涉及的文件类型也多种多样: 商业合作合同:这是双方合作的基础文件,详细规定了合作的范围、条款、责任、权利、付款方式、交货时间等关键信息。 报价单/报价书:当企业向合作商提供产品或服务时,会发送报价单,详细列出产品或服务的价格、折扣、付款条件等

高效查询秘诀,解码YashanDB优化器分组查询优化手段

背景 分组查询是数据库中使用场景非常广泛的一个操作,作用是对查询出来的数据按照某些列进行分组与汇聚,得到汇聚或者运算后的结果,其性能对于数据库查询而言,也是非常重要的一环。本文将介绍一下数据库基本的分组操作与一些优化手段。 产生分组操作的场景 通常以下四种场景可能产生分组操作: 01 直接使用Group by关键字 比如下面的例子,统计每个部门入职时间大于三年的员工数,首先选择出入职时间

雷军-2022.8小米创业思考-6-互联网七字诀之快:天下武功,唯快不破;快不是目的,快是手段;不要用战术上的勤奋掩盖战略上的懒惰。

第六章 互联网七字诀 专注、极致、口碑、快,这就是我总结的互联网七字诀,也是我对互联网思维的高度概括。 快 我们期待非常多的快,比如研发进展快、库存周转快、资金回笼快等等。但在这里,我们集中讨论的是公司在业务发展和面对用户反馈时,洞察、反应、决策、改善的速率问题。我相信,这是一家公司的底层核心素养和能力。有了这些“快的素养”和“快的能力”,研发进展、库存周转、资金回笼等各种“快的结果”自然

WHAT - 前端安全性测试和常见攻击手段

目录 一、安全性测试二、前端安全性测试三、跨站脚本(XSS)攻击1. 介绍2. 三大类型反射型 XSS(Reflected XSS)存储型 XSS(Stored XSS)DOM 型 XSS(DOM-based XSS) 3. xss 盲打4. xss 水坑攻击:XSS Watering Hole Attack5. 防范措施 四、跨站请求伪造(CSRF)1. 介绍防范措施 五、身份认证机制现状

【菜鸟收藏:熟知黑客侵入WinXP的手段】

第一招、屏幕保护 在Windows中启用了屏幕保护之后,只要我们离开计算机(或者不操作计算机)的时间达到预设的时间,系统就会自动启动屏幕保护程序,而当用户移动鼠标或敲击键盘想返回正常工作状态时,系统就会打开一个密码确认框,只有输入正确的密码之后才能返回系统,不知道密码的用户将无法进入工作状态,从而保护了数据的安全。 系统吧提示:部分设计不完善的屏幕保护程序没有屏蔽系统的“Ct

![[激光原理与应用-95]:电控 - PCB布线常见降低信号干扰的手段](https://img-blog.csdnimg.cn/img_convert/aebbf2ba95e30e9ffb89b7ef9e7e2cb3.jpeg)