本文主要是介绍了解物联网漏洞与家庭网络入侵之间的联系,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

我们的家庭正日益成为一个由互连设备组成的网络。从智能恒温器到联网冰箱,物联网 (IoT) 彻底改变了我们与家庭环境互动的方式。

随着技术进步带来了新的挑战:这些设备容易受到网络威胁以及随之而来的家庭网络入侵风险。

在这篇博文中,我们将探讨物联网漏洞与家庭网络安全之间的联系,以及我们如何站在应对这些威胁的最前沿。

家庭物联网设备的兴起

物联网设备提供了无与伦比的便利和效率,但它们也为网络犯罪分子打开了新的大门。与传统计算设备相比,这些设备通常配备的安全措施不太健全,因此很容易成为目标。

家庭中物联网设备的激增扩大了网络犯罪分子的攻击面,使他们有更多的入口点进入个人网络。

了解物联网漏洞

物联网设备的漏洞源于多种因素:

1. 安全协议薄弱:许多物联网设备的安全功能很少,例如弱密码或未加密的通信,使它们容易受到攻击。

2. 缺乏定期更新:物联网设备通常缺乏定期固件更新,导致已知漏洞未修补且可利用。

3. 默认设置:用户经常不会更改默认设置,这些设置通常是众所周知的并且很容易被黑客利用。

家庭网络的多米诺骨牌效应

当物联网设备受到损害时,它不仅仅会影响该单个设备。它可以作为网络犯罪分子渗透整个家庭网络的网关。一旦进入,他们就可以访问个人信息,危害其他设备,甚至使用您的网络作为攻击他人的启动板。

如何知道家庭网络是否安全?

虽然很难自行确定家庭网络的安全性,但有一些方法可以提供帮助。要评估家庭网络的安全性,需要考虑几个关键方面:

1. 检查您的网络设备安全性:家庭网络的基本元素是调制解调器和 Wi-Fi 路由器。这些设备构成了互联网连接的网关。为了确保它们的安全,请检查它们是否设置正确,以及默认密码是否已替换为强大的、唯一的密码。弱密码或默认密码是入侵者访问家庭网络的最常见方式之一。

2. 软件更新和 Wi-Fi 保护:定期更新所有设备上的操作系统和软件至关重要。这些更新通常包括安全增强和已知漏洞的修复。另外,评估您的 Wi-Fi 网络是否使用 WPA2 或 WPA3 等现代加密协议进行密码保护。未受保护的 Wi-Fi 网络很容易成为网络犯罪分子的目标。

3. 访客网络和多重身份验证 (MFA):评估您是否有单独的访客 Wi-Fi 网络,这是防止访客无意中使您的主网络面临风险的良好做法。此外,检查您的帐户是否启用了多重身份验证 (MFA)。 MFA 在密码之外添加了额外的安全层,使未经授权的用户更难获得访问权限。

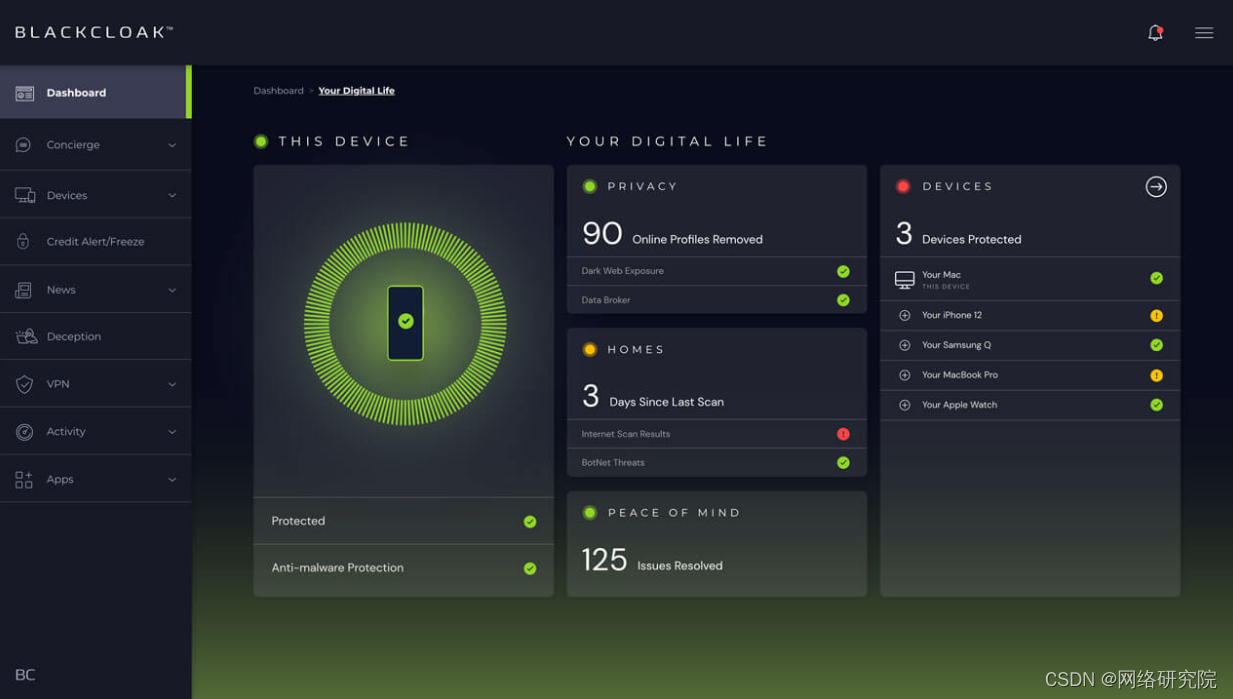

4. 家庭网络安全服务:礼宾网络安全服务可以提供量身定制的网络安全和隐私保护方法,包括最新的可操作威胁警报和家庭网络安全仪表板。

智能家居安全风险解决方案

在 BlackCloak,我们了解保护物联网设备以保护家庭网络的重要性。我们的解决方案提供:

1. 全面的风险评估:我们评估您家中每个物联网设备的安全性,识别潜在的漏洞。

2. 定制安全协议:我们为您的设备开发定制的安全协议,增强其对网络威胁的防御能力。

3. 持续监控:我们的团队 24/7 监控您的设备和网络,确保立即检测并响应任何可疑活动。

在智能家居时代,物联网漏洞与家庭网络入侵之间的联系越来越受到关注。通过了解这些风险并实施强大的安全措施,房主可以保护他们的数字庇护所免受网络威胁。确保安全、保持联系,让它成为您在数字世界中的盾牌。

这篇关于了解物联网漏洞与家庭网络入侵之间的联系的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!