本文主要是介绍《JAVA代码审计》(1)JAXB血案之 XML外部实体注入漏洞(XXE),希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

1.漏洞描述

XML外部实体注入漏洞,即XXE(XML External Entity),此漏洞发生在应用程序解析XML输入时,没有禁止外部实体的加载,导致可加载恶意外部文件,造成文件读取、命令执行、内网端口扫描、攻击内网网站、发起dos攻击等危害。

2.JAXB是什么?

JAXB实现了java对象与xml之间的转换,使用的注解主要有:

(1)@XmlRootElement:用于类级别的注释,对应XML的根节点。参数:

name 定义这个根节点的名称

namespace 定义这个根节点命名空间

(2)@XmlAccessorType:用于指定由Java对象生成xml文件时对Java对象属性的访问方式。可接收4个参数:

XmlAccessType.FIELD:Java对象中的所有成员变量;

XmlAccessType.PROPERTY:Java对象中所有通过getter/setter方式访问的成员变量;

XmlAccessType.PUBLIC_MEMBER:Java对象中所有的public访问权限成员变量和通过getter/setter方式访问的成员变量;

XmlAccessType.NONE:Java对象的所有属性都不映射为xml元素。

(3)@XmlElement:将Java对象的属性映射为xml的节点,在使用@XmlElement时,可通过name属性改变java对象属性在xml中显示的名称。

(4)@XmlAttribute:将Java对象的属性映射为xml的属性,并且可通过name属性为生成的xml属性指定别名。

(5)@XmlTransient:定义某一字段或属性不需要被映射为XML。

(6)@XmlType:用于在类的注解,定义映射的一些相关规则。

(7)@XmlElementWrapper:为数组元素或集合元素定义一个父节点。

(8)@XmlJavaTypeAdapter:自定义某一字段或属性映射到XML的适配器。

3.漏洞复现

(1)编写对象类Student.java

package com.jaxb;

import javax.xml.bind.annotation.XmlAccessType;

import javax.xml.bind.annotation.XmlAccessorType;

import javax.xml.bind.annotation.XmlElement;

import javax.xml.bind.annotation.XmlRootElement;@XmlRootElement

@XmlAccessorType(XmlAccessType.FIELD)

public class Student {@XmlElement(name = "name")private String name;public String getName() {return name;}public void setName(String name) {this.name = name;}@Overridepublic String toString() {return "Student [name=" + name + "]";}}

(2)测试类TestJaxb.java

package com.jaxb;import java.io.FileInputStream;

import java.io.StringReader;

import java.io.StringWriter;

import javax.xml.bind.JAXBContext;

import javax.xml.bind.Marshaller;

import javax.xml.bind.Unmarshaller;

import javax.xml.stream.XMLInputFactory;

import javax.xml.stream.XMLStreamReader;public class TestJaxb {//读取文件public static String readContent(String file) throws Exception {FileInputStream input = new FileInputStream(file);byte[] content = new byte[2 * 1024];int realBytes = input.read(content);input.close();return new String(content, 0, realBytes, "UTF-8");}//对象转xmlpublic static String objectToXML(Class<?> klass, Object obj) throws Exception {JAXBContext jaxbContext = JAXBContext.newInstance(klass);Marshaller marshaller = jaxbContext.createMarshaller();marshaller.setProperty(Marshaller.JAXB_FORMATTED_OUTPUT, Boolean.TRUE);marshaller.setProperty(Marshaller.JAXB_ENCODING, "UTF-8");marshaller.setProperty(Marshaller.JAXB_FRAGMENT, false);StringWriter writer = new StringWriter();marshaller.marshal(obj, writer);writer.close();return writer.toString();}//xml转对象,存在漏洞public static Object xmlToObject(Class<?> klass, String xml) throws Exception {JAXBContext context = JAXBContext.newInstance(klass);Unmarshaller unmarshaller = context.createUnmarshaller();return unmarshaller.unmarshal(new StringReader(xml));}//xml转对象安全写法public static Object xmlToObjectSafe(Class<?> klass, String xml) throws Exception {JAXBContext context = JAXBContext.newInstance(klass);Unmarshaller unmarshaller = context.createUnmarshaller();XMLInputFactory xif = XMLInputFactory.newFactory();xif.setProperty(XMLInputFactory.IS_SUPPORTING_EXTERNAL_ENTITIES, false);xif.setProperty(XMLInputFactory.SUPPORT_DTD, true);XMLStreamReader xsr = xif.createXMLStreamReader(new StringReader(xml));return unmarshaller.unmarshal(xsr); }public static void main(String[] args) throws Exception {String xml = readContent("f:/home/root/student.xml");Object obj = xmlToObject(Student.class,xml);System.out.println(objectToXML(Student.class,obj));}

}

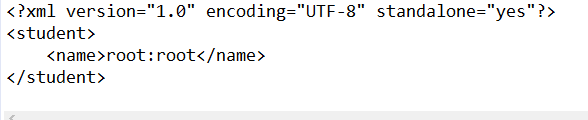

student.xml的内容:

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE student[ <!ENTITY out SYSTEM "file:///f:/home/passwd.txt"> ]><student><name>&out;</name>

</student>

passwd.txt的内容:

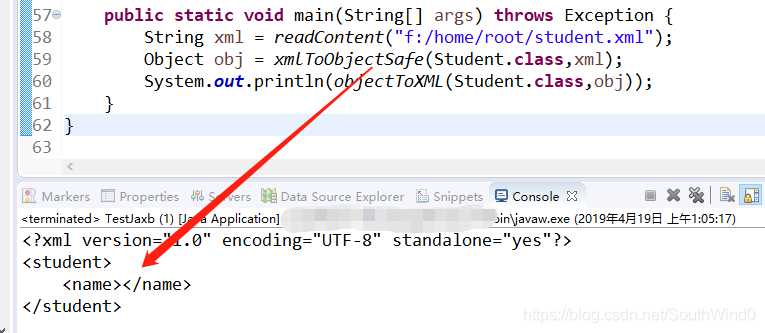

root:root运行截图:

可以看到漏洞存在,读取了passwd.txt的内容。

4.修复建议

限制外部实体的解析,修改方案可参考以下代码:

注意这里只禁止了外部实体的解析,已经可以防御XXE了,没有禁止DTDs,禁止DTDs有的时候会报错,当然最好的解决方案是也禁止DTDs:xif.setProperty(XMLInputFactory.SUPPORT_DTD, false);

//xml转对象安全写法public static Object xmlToObjectSafe(Class<?> klass, String xml) throws Exception {JAXBContext context = JAXBContext.newInstance(klass);Unmarshaller unmarshaller = context.createUnmarshaller();XMLInputFactory xif = XMLInputFactory.newFactory();xif.setProperty(XMLInputFactory.IS_SUPPORTING_EXTERNAL_ENTITIES, false);xif.setProperty(XMLInputFactory.SUPPORT_DTD, true);XMLStreamReader xsr = xif.createXMLStreamReader(new StringReader(xml));return unmarshaller.unmarshal(xsr); }

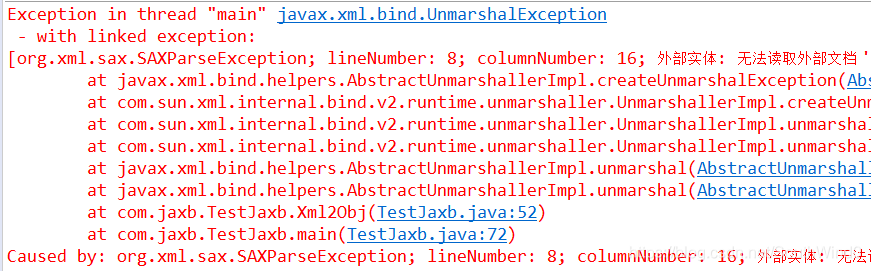

运行截图:

5.帮助

如果发生如下报错,可以添加JAXB的依赖,jaxb-impl-2.1.6.jar和jaxb-api-2.1.jar。

这篇关于《JAVA代码审计》(1)JAXB血案之 XML外部实体注入漏洞(XXE)的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!