本文主要是介绍一文带你了解注册信息安全专业人员CISP,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

CISP即"注册信息安全专业人员",系国家对信息安全人员资质的最高认可。英文为Certified Information Security Professional (简称CISP),CISP系经中国信息安全测评中心实施国家认证。

CISP证书涵盖方向:

“注册信息安全工程师”,英文为Certified Information Security Engineer,简称 CISE。证书持有人员主要从事信息安全技术领域的工作,具有从事信息系统安全集成、安全技术测试、安全加固和安全运维的基本知识和能力。

“注册信息安全管理员”,英文为 Certified Information Security Officer,简称 CISO。证书持有人员主要从事信息安全管理领域的工作,具有组织信息安全风险评估、信息安全总体规划编制、信息安全策略制度制定和监督落实的基本知识和能力。

培训课程是一样的,目前是机试,考试试卷不同,培训考试费都是一样的,不可只报考试,需要培训+考试。培训期间签到很重要。

报考条件:

(1)学历要求:1、硕士及硕土以上学历,具备1年以上工作经历;2、大学本科学历,具备2年以上工作经历; 3、大学专科学历,具备4年以上工作经历

工作经历:具备1年以上从事信息安全领域工作经历。

(2)参加并完成由中国信息安全测评中心授权培训机构组织的CISP专业培训;

考试费用:9600

考试时长:2个小时(120分钟),纸质试卷,考试题型:100个选择题。(注:70分以上通过)

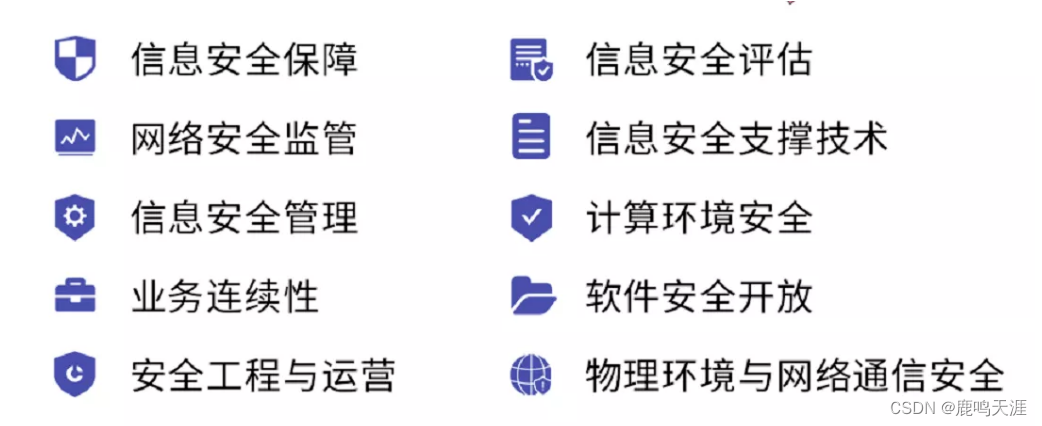

CISP知识域及知识点:

CISP证书在内容和教材的编写上,结合了我国关键信息基础设施安全保障需求,以信息安全保障为核心,按照信息系统生命周期各阶段的工作,在整个CISP的知识体系结构中,包括信息安全保障、信息安全监管、信息安全管理、业务连续性、安全工程与运营、安全评估、安全支撑技术、物理与网络通信安全、计算环境安全、软件安全开发共十个知识域。每个知识域包括多个知识子域,每个知识子域包括一个或多个知识点要求。

CISP知识体系结构框架:

CISP价值:

CISP给组织带来的价值?

1. 最主要的,若企业要申请信息安全服务资质,公司内需要有4名及以上的持有CISP人员。

2. 还一个就是在个人当中所说的,参与政府、国企及重点行业从业、网络安全项目,需要一定数量的持有CISP的人员(控标)。

CISP给个人带来的价值?

1.通过专业培训和考试提高个人信息系统从业水平

2、权威认证证明您从事信息安全工作的职业能力

3、权威认证提升您职业选择中的竞争力

CISP-XXX的分支考试和CISP有所不同,网络安全渗透测试和应急响应领域的特点,运营机构采取“考培分离”的制度,即对于已经具有较高网络安全渗透测试技术水平和丰富经验的从业人员,可以不参加CISP攻防领域的培训课程学习,而直接参加注册考试,成绩合格者可直接获得对应的注册资质。

这篇关于一文带你了解注册信息安全专业人员CISP的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!