信息安全专题

系统架构设计师: 信息安全技术

简简单单 Online zuozuo: 简简单单 Online zuozuo 简简单单 Online zuozuo 简简单单 Online zuozuo 简简单单 Online zuozuo :本心、输入输出、结果 简简单单 Online zuozuo : 文章目录 系统架构设计师: 信息安全技术前言信息安全的基本要素:信息安全的范围:安全措施的目标:访问控制技术要素:访问控制包括:等保

信息安全工程师模拟测试题

信息安全工程师:信息安全工程师证书属于软考中级资格证书之一,为了适应“十三五”期间计算机软件行业发展需要,满足社会多方对信息安全技术人员的迫切需求,信息安全工程师在2016年下半年首次开考,目前一年仅考一次。 信息安全工程师模拟测试题 一、基础知识二、软件应用 信息安全工程师 属于《国家职业资格目录(2021年版)》目录中的证书,通过考试将颁发由人社局和工信部盖章

信息安全发展阶段与形式

关注这个证书的其他相关笔记:NISP 一级 —— 考证笔记合集-CSDN博客 0x01:信息安全的发展阶段 信息安全的发展阶段可以参照下面的思维导图: 0x02:我国的信息安全形式 2013 年,“棱镜门” 事件在全球持续发酵,隐藏在互联网背后的国家力量和无所不在的 “监控” 之手,引起舆论哗然和网络空间的连锁反应。全球范围内陡然上升的网络攻击威胁,导致各国对信息安全的重视程度急

信息安全---(七)访问控制技术原理与应用

在使用本博客提供的学习笔记及相关内容时,请注意以下免责声明:信息准确性:本博客的内容是基于作者的个人理解和经验,尽力确保信息的准确性和时效性,但不保证所有信息都完全正确或最新。非专业建议:博客中的内容仅供参考,不能替代专业人士的意见和建议。在做出任何重要决定之前,请咨询相关领域的专业人士。个人责任:使用本博客内容的风险由用户自行承担。作者不对因使用本博客内容而导致的任何直接或间接损失承担责任。版权

2024年软考-信息安全工程师考试介绍及考纲

2024年软考-信息安全工程师考试介绍及考纲 2024年软考-信息安全工程师 考试介绍及考纲 一、考试信息 考试时间:预计2024年11月9日-12日。 考试科目: 科目一:基础知识 客观题:75空 满分:75分 科目二:应用技术 主观题:4-6道大题 满分:75分 合格标准:软考各科目合格标准为试卷满分的60%。软考各科目满分为75分,软考各科目合格标准均为45分。 二、考试方式 2

信息安全数学基础(1)整除的概念

前言 在信息安全数学基础中,整除是一个基础且重要的概念。它涉及整数之间的特定关系,对于理解数论、密码学等领域至关重要。以下是对整除概念的详细阐述: 一、定义 设a, b是任意两个整数,其中b ≠ 0。如果存在一个整数q,使得等式a = q × b成立,那么称b整除a,或者a被b整除,记作b | a。此时,b叫作a的因数,a叫作b的倍数。反之,如果不存在这样的整

信息安全--(五)物理与环境安全技术(二)机房安全分析与防护

在使用本博客提供的学习笔记及相关内容时,请注意以下免责声明:信息准确性:本博客的内容是基于作者的个人理解和经验,尽力确保信息的准确性和时效性,但不保证所有信息都完全正确或最新。非专业建议:博客中的内容仅供参考,不能替代专业人士的意见和建议。在做出任何重要决定之前,请咨询相关领域的专业人士。个人责任:使用本博客内容的风险由用户自行承担。作者不对因使用本博客内容而导致的任何直接或间接损失承担责任。版权

汽车信息安全--MCU Flash读保护真的没有后门吗?

目录 1.修bug修出的灵感 2.串行编程接口协议 3.毛刺攻击 4.RH850 串行编程模式 5.小结 1.修bug修出的灵感 ECU量产后通过密码控制来防止通过Debug口读取Flash的程序和数据。 这是应该是共识了,但是这样做真的就万无一失了吗? 最近解决了个问题:连接调试器后如果memory窗口是非法地址,则Flash无法正常编程。 在逻辑分析仪的帮助下

数据合规性分析:守护信息安全的关键防线

数据合规性分析:守护信息安全的关键防线 在数字化时代,数据合规性分析是确保企业遵守法律法规和行业标准的重要手段。它涉及到数据的收集、处理、存储和传输等各个环节,目的是保护个人隐私、防止数据泄露和滥用。本文将详细介绍如何进行数据合规性分析,包括关键概念、分析步骤和实用技巧。 数据合规性分析的概念 数据合规性分析是指评估组织内部数据管理和处理流程是否符合相关法律法规和政策标准的过程。这包括但不限

【信息安全】基于CBC的3DES加解密-实验报告

实验运行效果截图 3DES进行加密 3DES进行解密 然后可以选择你想要的操作,继续加密解密或者退出。 基于CBC模式的3DES加解密 一、实验内容 基于3DES加解密算法,编程实现对任意文件实现加解密的软件。 编程实现DES加密和解密算法,并使用DES加解密算法实现3DES加解密算法。选择一种填充方式,对需要加密的文件进行填充。DES的加解密的工作模式,采用密码

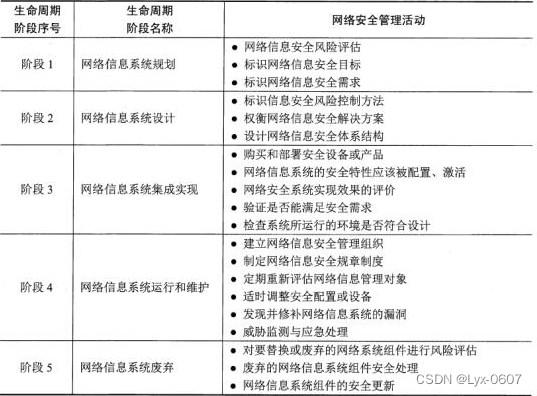

软件设计师教程(第5版)第10章 网络与信息安全基础知识(更新中)

10.1 网络概述P517 10.1.1 计算机网络的概念P517 1.计算机网络的发展 1) 具有通信功能的单机系统 2) 具有通信功能的多机系统 3) 以共享资源为目的的计算机网络 4) 以局域网及因特网为支撑环境的分布式计算机系统 计算机网络的定义是利用通信设备和线路将地理位置分散的、功能独立的自主计算机系统或由计算机控制的外部设备连接起来,在网络操作系统的控制下,按照约定的通

信息安全(密码学)---数字证书、kpi体系结构、密钥管理、安全协议、密码学安全应用

数字证书 数字证书 (Digital Certificate,类似身份证的作用)----防伪标志 CA(Certificate Authority,电子商务认证授权机构)----ca用自己私钥进行数字签名 数字证书 姓名,地址,组织 所有者公钥 证书有效期 认证机构数字签名 ■ 公钥证书的种类与用途 ■ 证书示例 ·序列号04 ·签名算法md5RSA ·颁发者

移动支付背后的信息安全与防控策略

你是否有过以下担心? 每次支付后,担心金额扣除多了; 账号不幸被盗后,银行卡(绑卡)是否会被恶意刷爆; 存移动钱包的钱,哪天不翼而飞; 本文讨论了移动支付背后的安全防控策略,强调了支付安全的重要性和防控的必要性。 移动支付的机遇与挑战 移动支付是指通过手机等移动终端进行资金转移和支付的一种新型支付方式。以下是移动支付面临的一些机遇和挑战: 机遇: 市场增长潜力巨大: 庞

汽车信息安全--攻破SecOC,就在今天!

目录 1.SecOC和系统安全? 2.破解实录 2.1 破解安全访问授权 2.2 程序控制的漏洞 3.小结 2020年左右,汽车信息安全开始在业内普及。 对于这种新概念,部分OEM仍采取以往开发模式,在不影响软件架构的大背景下,直接进行软件的功能堆叠。 毫无疑问,这种开发逻辑没有做任何TARA分析,后门漏洞肯定存在,因此今天就来聊聊一些已知的攻击事件。 1.SecOC和

【系统分析师】-综合知识-计算机网络与信息安全

1、要对消息明文进行加密传送,当前通常使用的加密算法是 报文认证算法:数字摘要 RSA 非对称加密,一般不用于明文 MD5 数字摘要 SHA-1 数字摘要,160位的消息摘要 HMAC 以一个密钥和一个消息为输入,生成一个消息摘要作为输出。 对称加密 RC-5 RC4 密钥长度可变的流加密算法簇,用于WEP、WPA 协议加密 DES 密钥长度56位,分组长度

【CAN-IDPS】汽车网关信息安全要求以及实验方法

《汽车网关信息安全技术要求及试验方法》是中国的一项国家标准,编号为GB/T 40857-2021,于2021年10月11日发布,并从2022年5月1日起开始实施 。这项标准由全国汽车标准化技术委员会(TC114)归口,智能网联汽车分会(TC114SC34)执行,主管部门为工业和信息化部。 该标准主要起草单位包括广州汽车集团股份有限公司、中国汽车技术研究中心有限公司等多家企业和研究机构,主要起草人

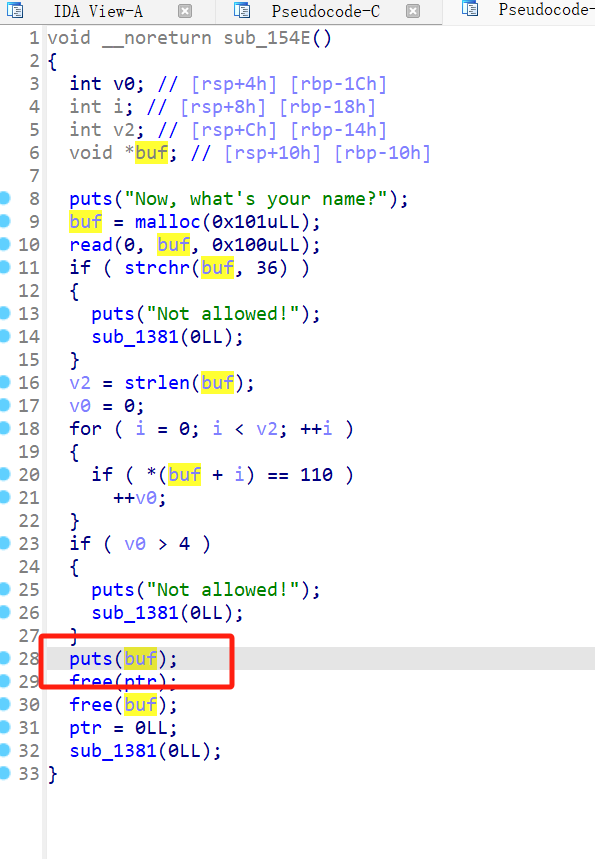

【华东南AWDP】第十七届全国大学生信息安全竞赛 CISCN 2024 创新实践能力赛区域赛 部分题解WP

前言:这次区域赛AWDP安恒作为支持,赛制风格遵循安恒,一小时check一次。室温35°在室内坐了8小时,午饭是藿香正气水拌冰水。这场总体下来中规中矩吧。 WEB-welcome-BREAK Ctrl+U拿到flag WEB-submit-BREAK 文件上传,简单绕过 绕过就两个,一个MIMA头,一个等号换php(短标签) WEB-submit-FIX 修两个点,一个是

信息安全基础知识(完整)

信息安全基础知识 安全策略表达模型是一种对安全需求与安全策略的抽象概念表达,一般分为自主访问控制模型(HRU)和强制访问控制模型(BLP、Biba)IDS基本原理是通过分析网络行为(访问方式、访问量、与历史访问规律的差异等)判断网络是否被攻击以及何种攻击。IDS能帮助管理员快速发现网络攻击,但这种分析并不能知道用户的各种突发性和变化的需求,因此很容易出现误判,也就是说准确率步步高。另外I

密码学与信息安全面试题及参考答案(2万字长文)

目录 什么是密码学?它的主要目标是什么? 请解释明文、密文、加密和解密的概念。 密码系统的安全性通常基于哪三种假设? 什么是Kerckhoffs原则?它对现代密码学设计有何意义? 简述密码学中的“混淆”和“扩散”概念。 什么是AES(高级加密标准)?AES有几种常见的密钥长度? DES和3DES加密算法的区别是什么? 何为流密码?与分组密码相比,其优缺点是什么? 什么是AES的“

室内设计转行信息安全1年,进安恒,升经理,涨工资,算成功吗?

在这个飞速发展的大环境下,普通人想要谋求一个好出路不是一件易事。 原以为毕业了有份好工作是自然而然的事,结果才发现不仅找工作处处受限,还是996常态,发展上升空间更是混沌不清。 今天,小天分享一位学长的故事,从“做牛马”到“朝9晚4”、“一年升经理又加薪”、“小公司”到“行业大牛公司”…这些看起来不可能的事,经过学长自己一系列努力后,真真切切地实现了。 潘同学 武昌理工学院 室内设计专业

2024全国大学生信息安全竞赛(ciscn)半决赛(西南赛区)Pwn题解

前言 前两天把华南赛区和东北赛区的Ciscn半决赛题目复现完了。 最近西南赛区半决赛也刚刚结束,找师傅要了Pwn题目,复现一下。 Pwn1-vuln 比较有意思的题目,构造很巧妙,call的函数地址指向栈顶变量地址。 使得我们可以构造16字节的read的shellcode实现任意大小shellcode读取。 逆向分析 签到题,程序逆向很简单,挺有意思的一个题目。拖入IDA分析:

SM4算法:保障信息安全的国密算法

随着信息技术的飞速发展,信息安全已成为国家安全的重要组成部分。密码算法作为信息安全的核心技术,对于保护国家机密、维护社会稳定具有重要意义。在我国,一种名为SM4的密码算法已经成为保障信息安全的重要力量。本文将详细介绍SM4算法的原理、特点及其在信息安全领域的应用。 一、SM4算法概述 SM4算法,全称为SM4分组密码算法,是由中国国家密码管理局发布的商用密码算法标准。它是一种分组密码算