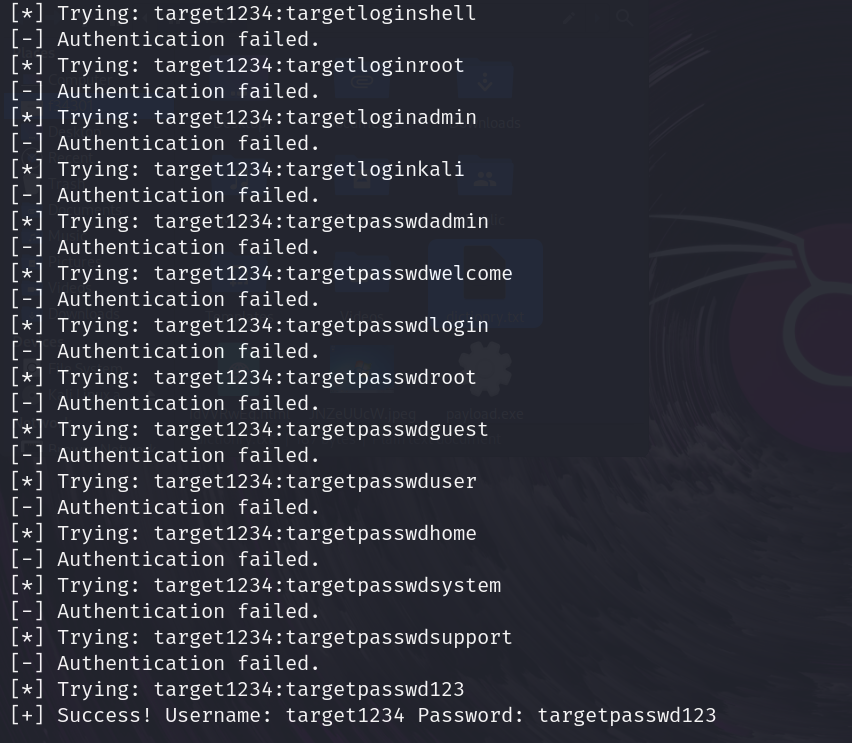

本文主要是介绍hydra爆破,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

导语

Hydra 是一个用于暴力破解登录凭据的网络安全工具。它可以通过尝试多个用户名和密码组合来攻击目标系统,以获得未经授权的访问权限。

Hydra 支持多种协议和服务,包括常见的 SSH、FTP、Telnet、HTTP、SMTP 等。它可以通过使用字典文件或生成密码的模式进行强制破解。可以通过命令行参数来配置 Hydra 的行为,例如指定要攻击的目标、设置并发连接数、定义用户名和密码列表等。

由于 Hydra 是一种攻击工具,因此在使用时需要小心谨慎,并遵循法律和道德规范。它通常用于渗透测试和安全评估,以帮助发现系统中存在的安全漏洞,并加强对这些漏洞的防范。

Hydra常用命令

- -I LOGIN: 指定要破解的用户名,针对特定用户进行破解

- -L FILE: 从文件中加载用户名列表进行破解

- -p PASS: 指定密码破解,一般使用密码字典

- -P FILE: 指定密码字典文件

- -e E: 可选选项,n:尝试空密码,s:使用指定用户名和密码,r:指定密码与用户名相反

- -C FILE: 使用冒号分隔的“登录名:密码”格式代替-L/-P参数

- -t TASKS: 同时运行的连接线程数,默认为16

- -M FILE: 指定服务器目标列表文件,每行一个目标

- -w TIME: 设置最大超时时间,单位为秒,默认为30

- -o FILE: 指定输出结果文件

- -f: 在使用-M参数后,找到第一对登录名或密码时停止破解

- -v/-V: 显示详细过程

- -R: 继续从上次进度接着破解

- -S: 使用

这篇关于hydra爆破的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!

![[Algorithm][综合训练][删除相邻数字的最大分数][分组][十字爆破]详细讲解](/front/images/it_default2.jpg)