本文主要是介绍AD域组策略,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

题目:

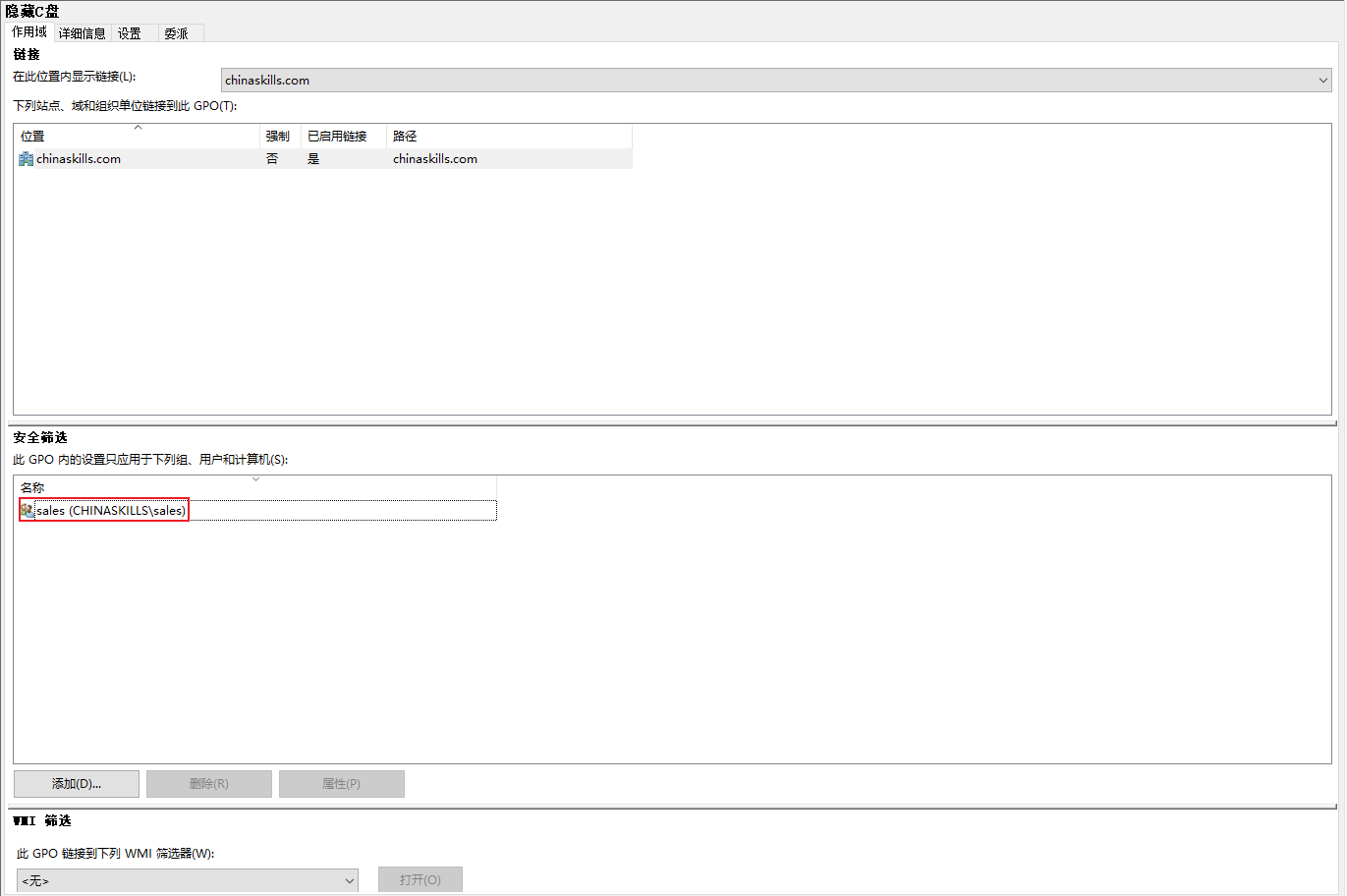

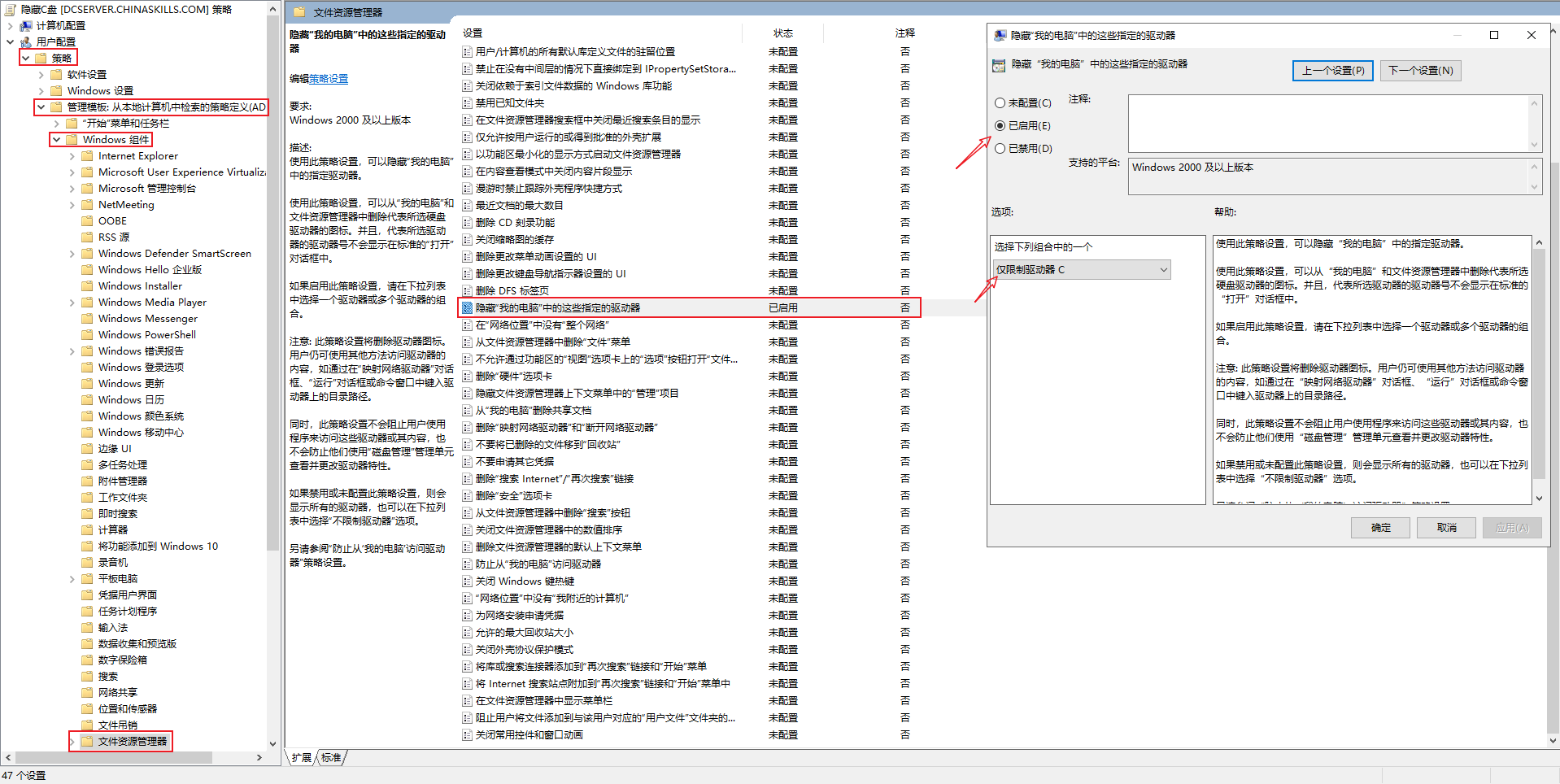

- 除manager 组和IT组,所有用户隐藏C盘;

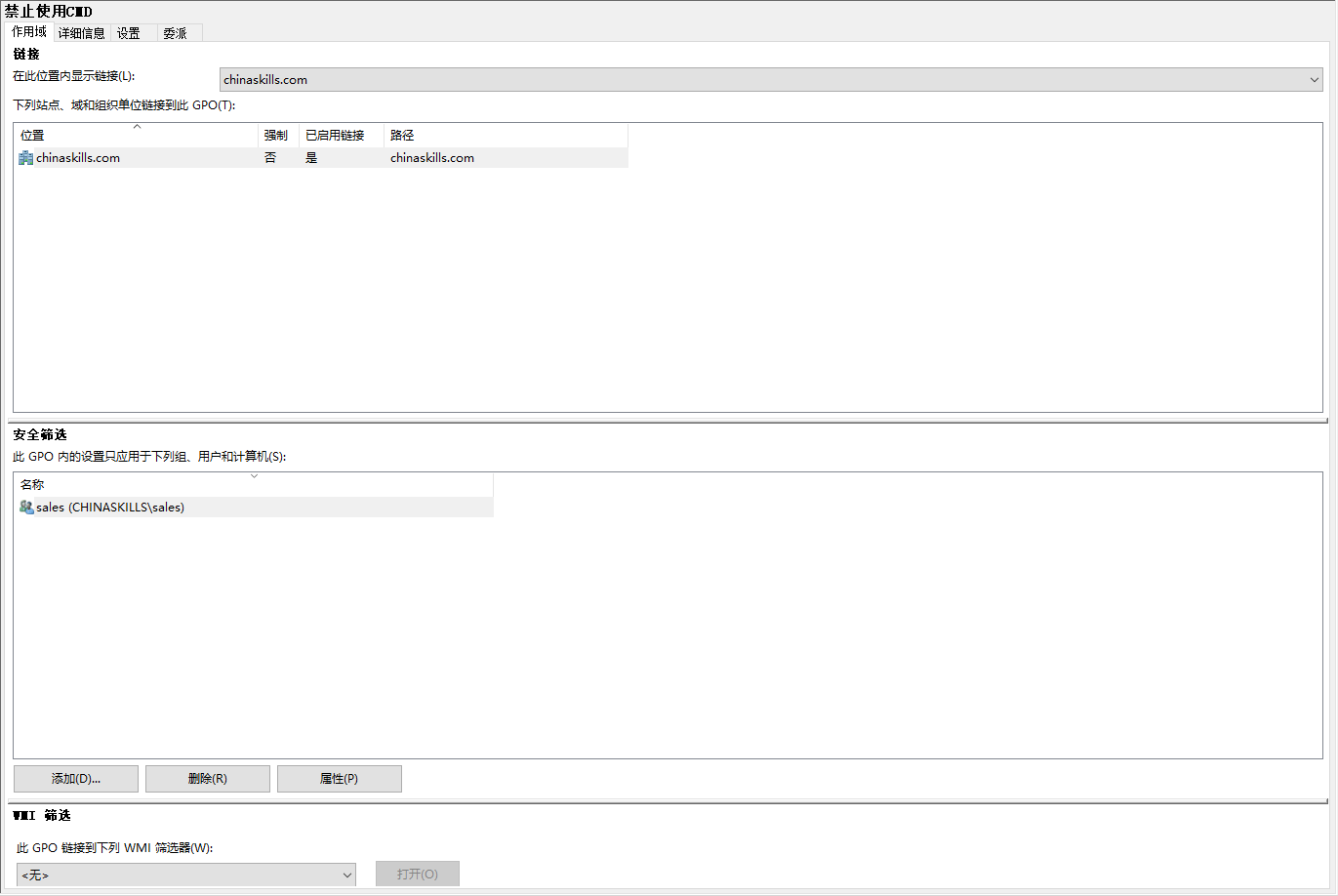

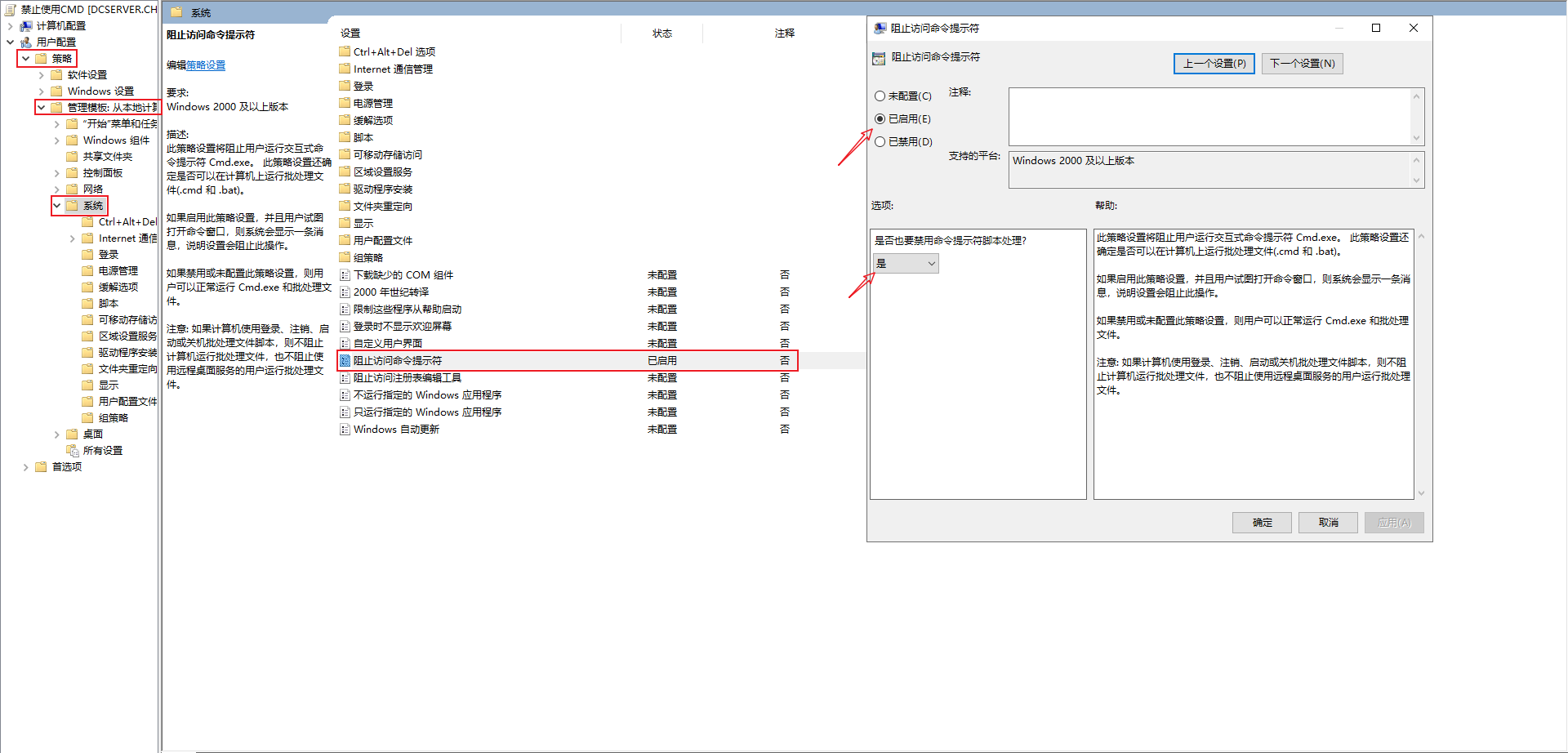

- 除manager 组和IT组,所有普通给用户禁止使用cmd

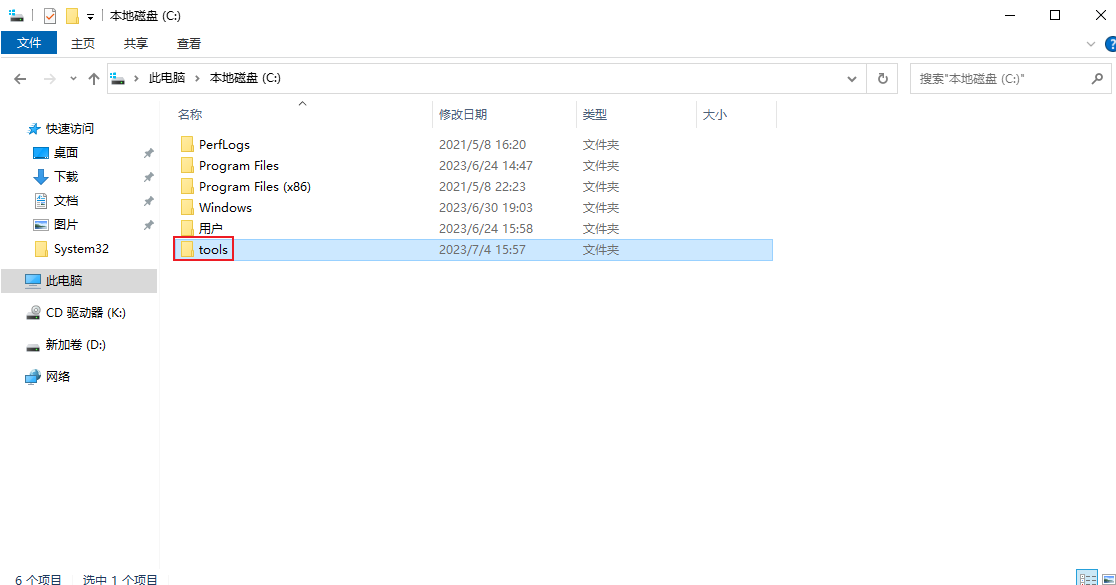

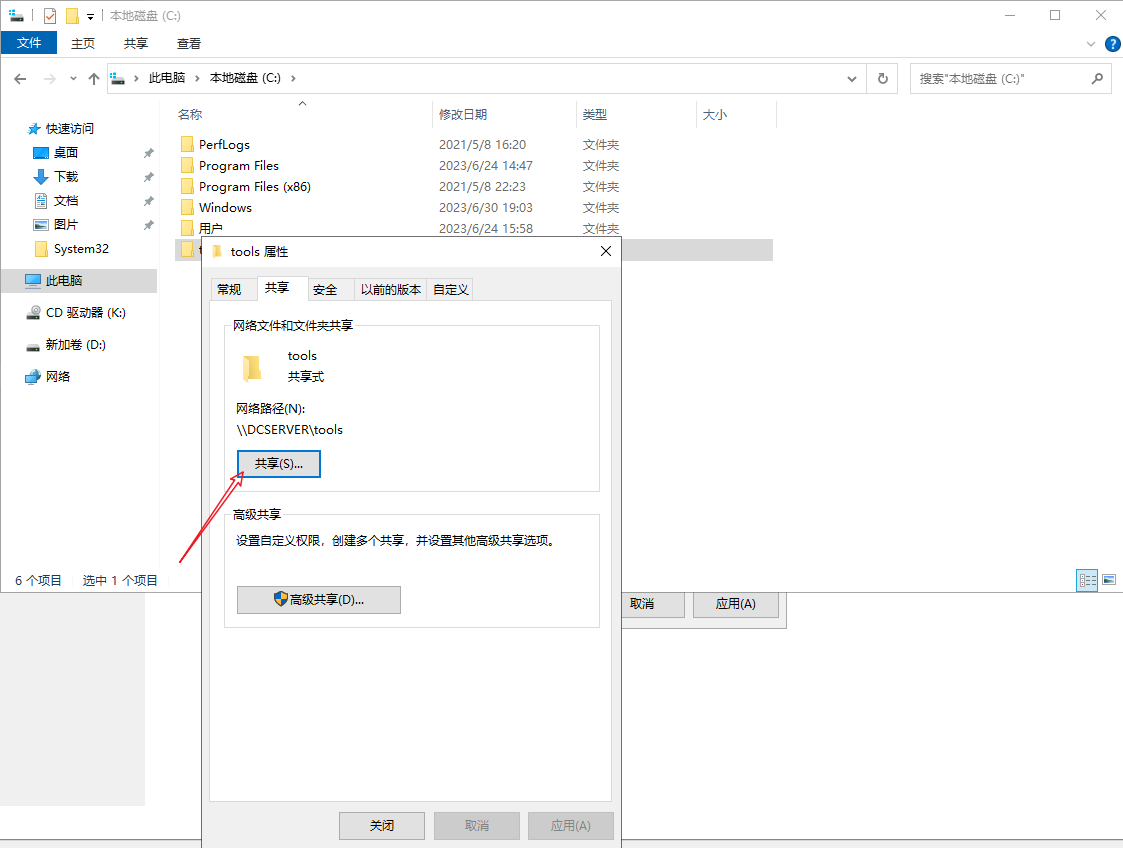

- IT01用户登陆域后,会自动增加驱动器X,该驱动器自动关联DC1的C:\tools文件夹;

- sales用户组的InternetExplorer默认将代理指向proxy.chinaskills.cn,端口号为8080;

- 所有用户都应该收到登录提示信息:标题“登录安全提示:”,内容“禁止非法用户登录使用本计算机。”;

- 设置所有主机的登录Banner:

标题为“CHINASKILLS-DOMAIN”;

内容为“Hello,unauthorized login is prohibited!”;

- 域内的所有计算机(除dc外),当dc服务器不可用时,禁止使用缓存登录;

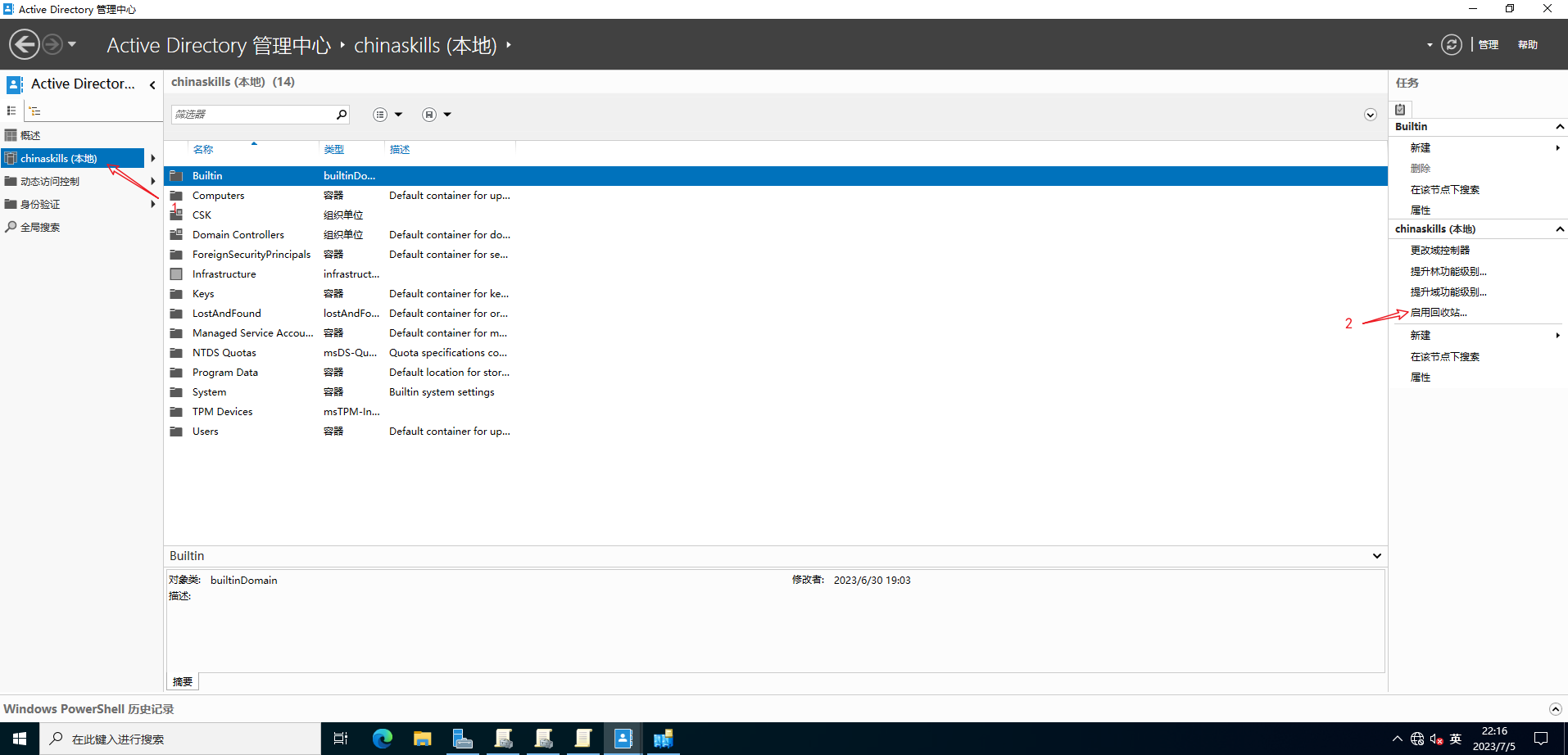

- 启用AD回收站功能;

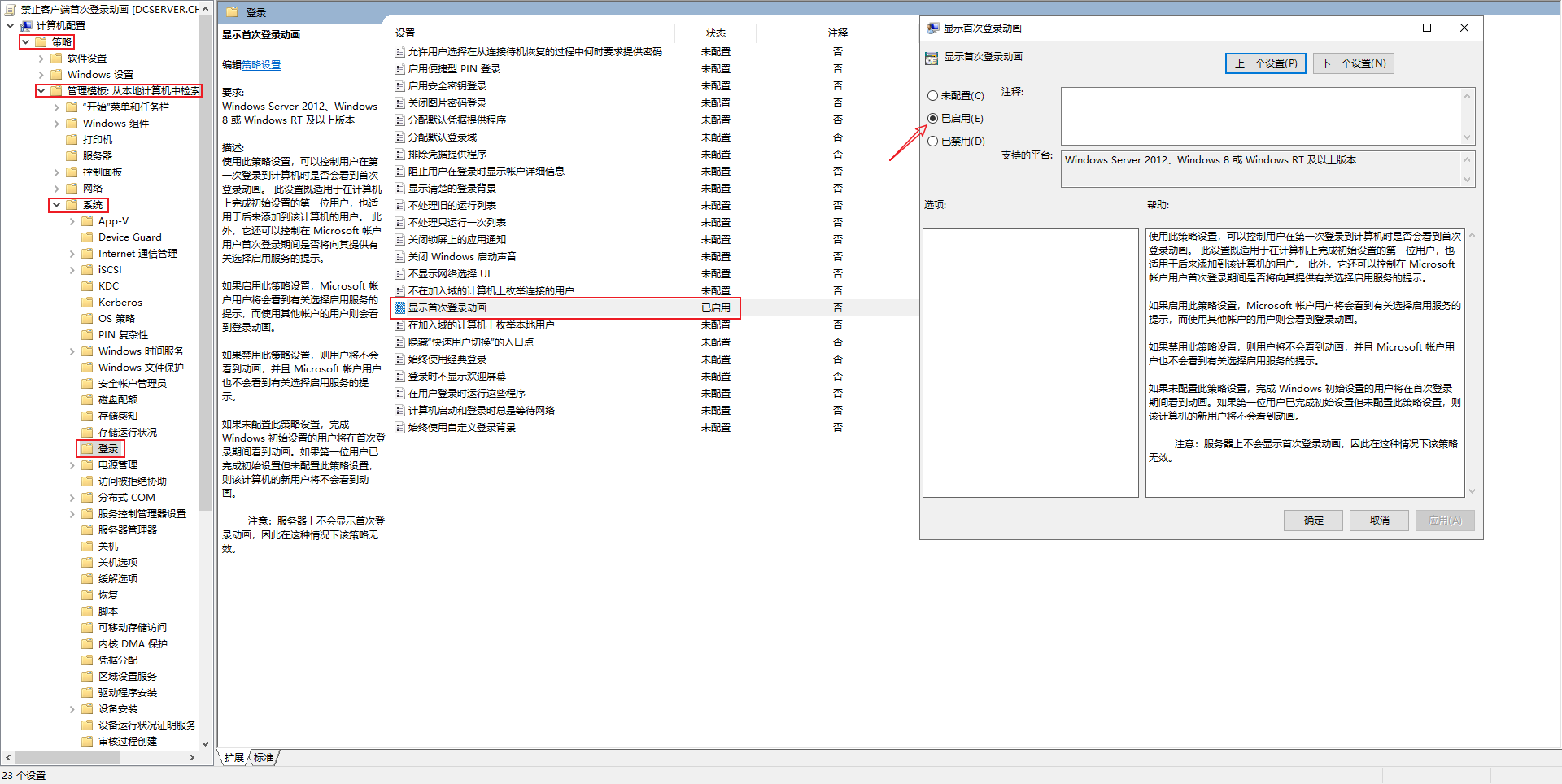

- 禁止客户端电脑显示用户首次登录动画;

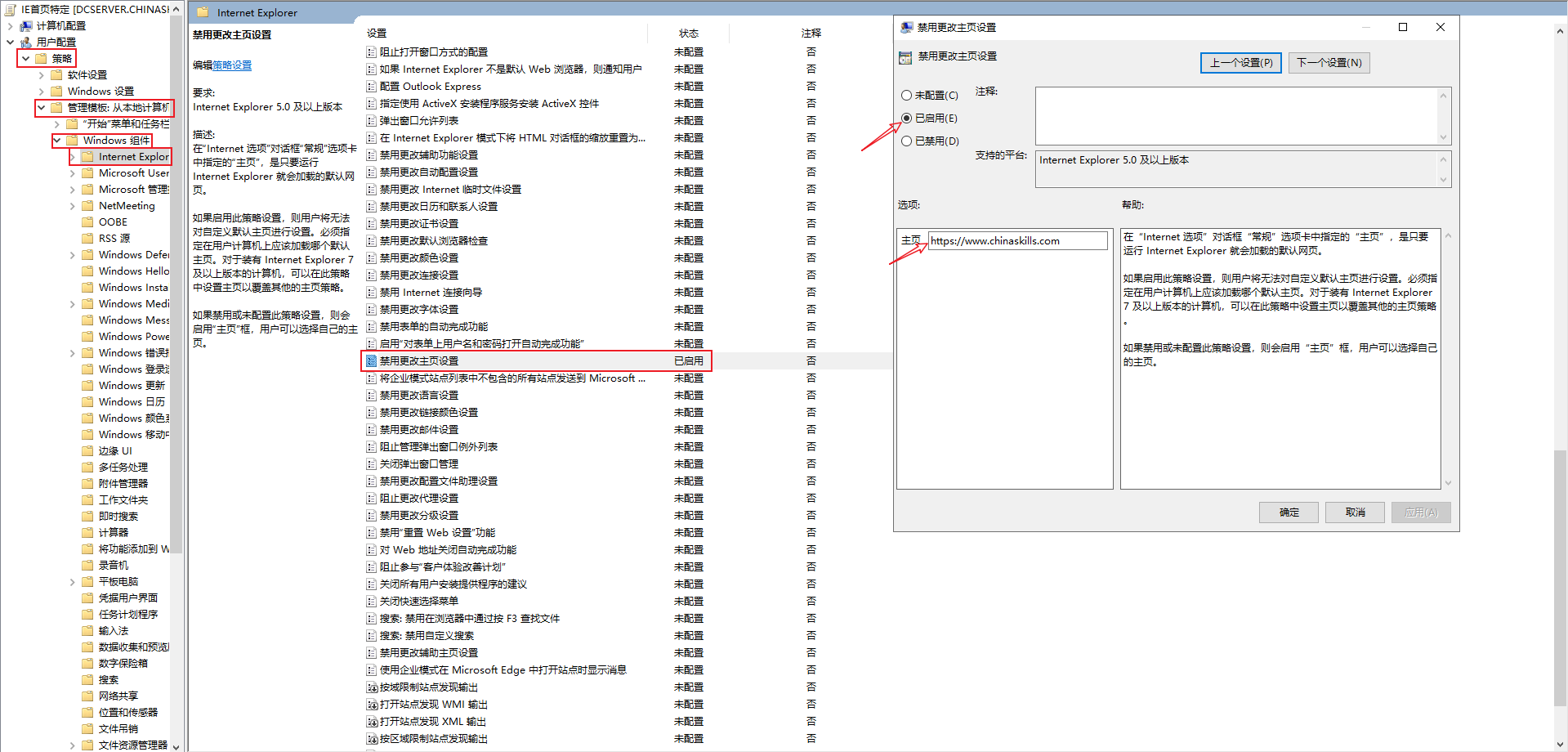

- 所有用户的IE浏览器首页设置为“https://www.chinaskills.com”;

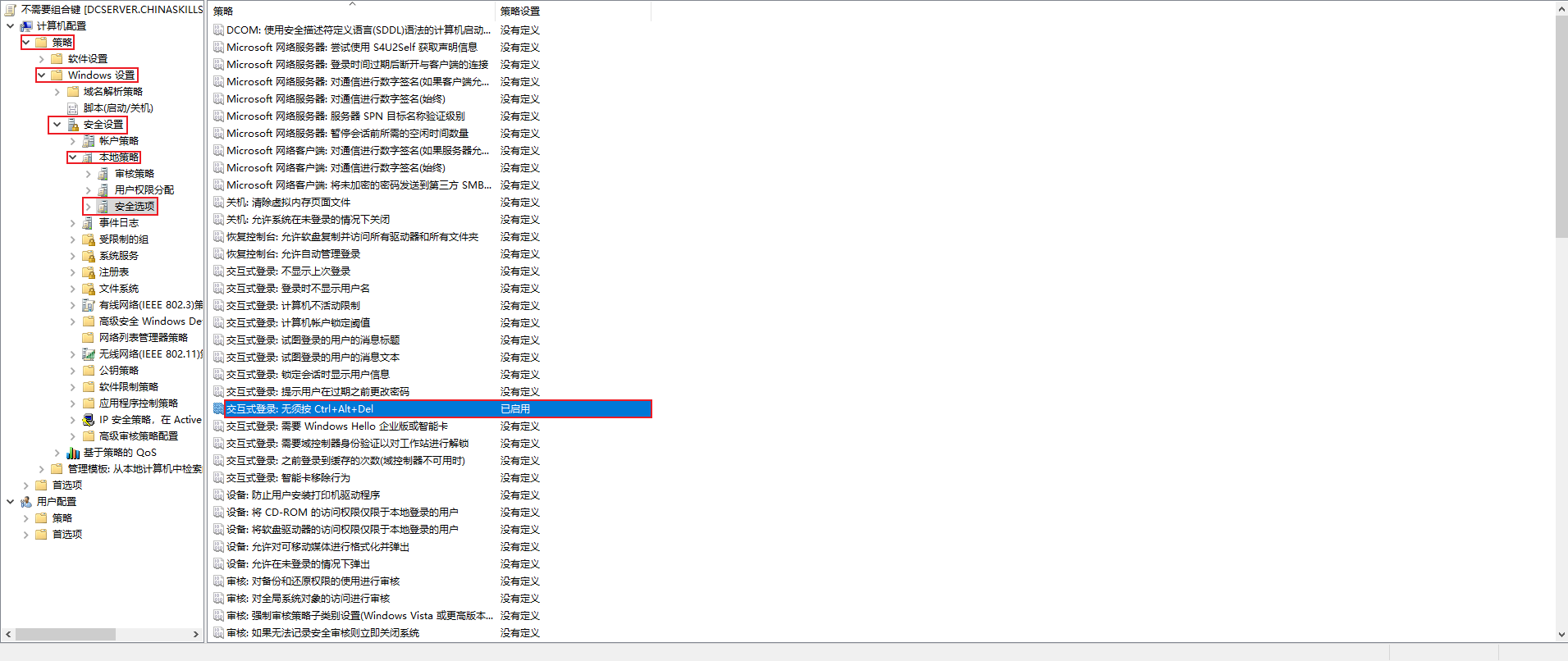

- 所有的服务器不需要按ctrl+alt+del;

- 关闭所有的机器的睡眠功能;

- 所有用户组织禁止修改Internet Explorer的代理服务器设置;

- 除manager组,移除关机和重启按钮;

- 除manager组,移除桌面垃圾桶按钮;

- 限制Management(Manage01-05)只能从Client登录;

- 所有的域计算机和域用户都能自动注册证书,证书颁发机构已经颁发过一次,就不再重复颁发,除非证书文件丢失或者失效;

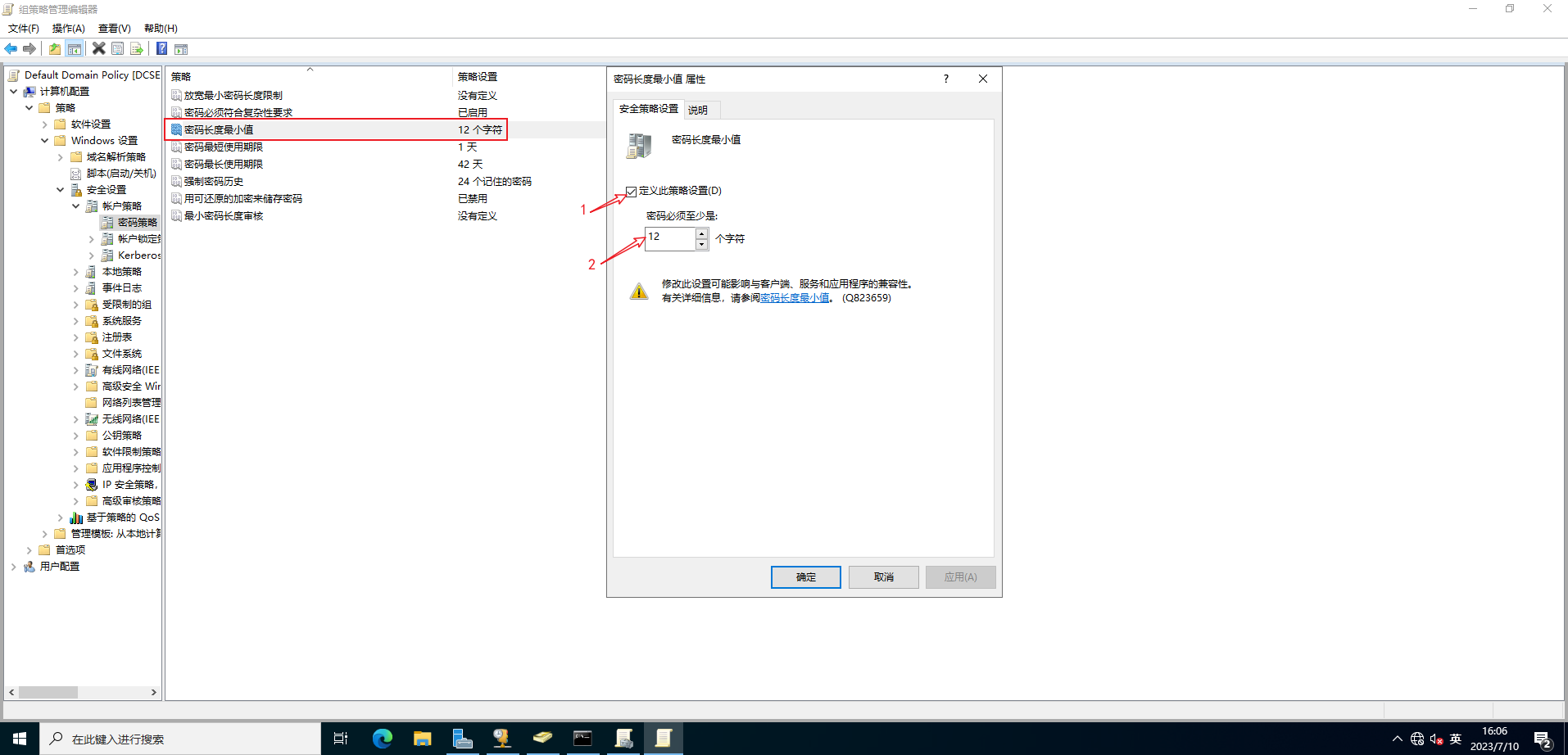

- 为普通用户配置密码策略,该策略要求密码为长度最小12位数的复杂性密码;

- 对于Finance(F01-10),有一个例外,无需密码即可登录客户端;

- 对IT(IT01-05)用户启用桌面环境副本,移除回收站图表,统一添加IE浏览器快捷方式在桌面;

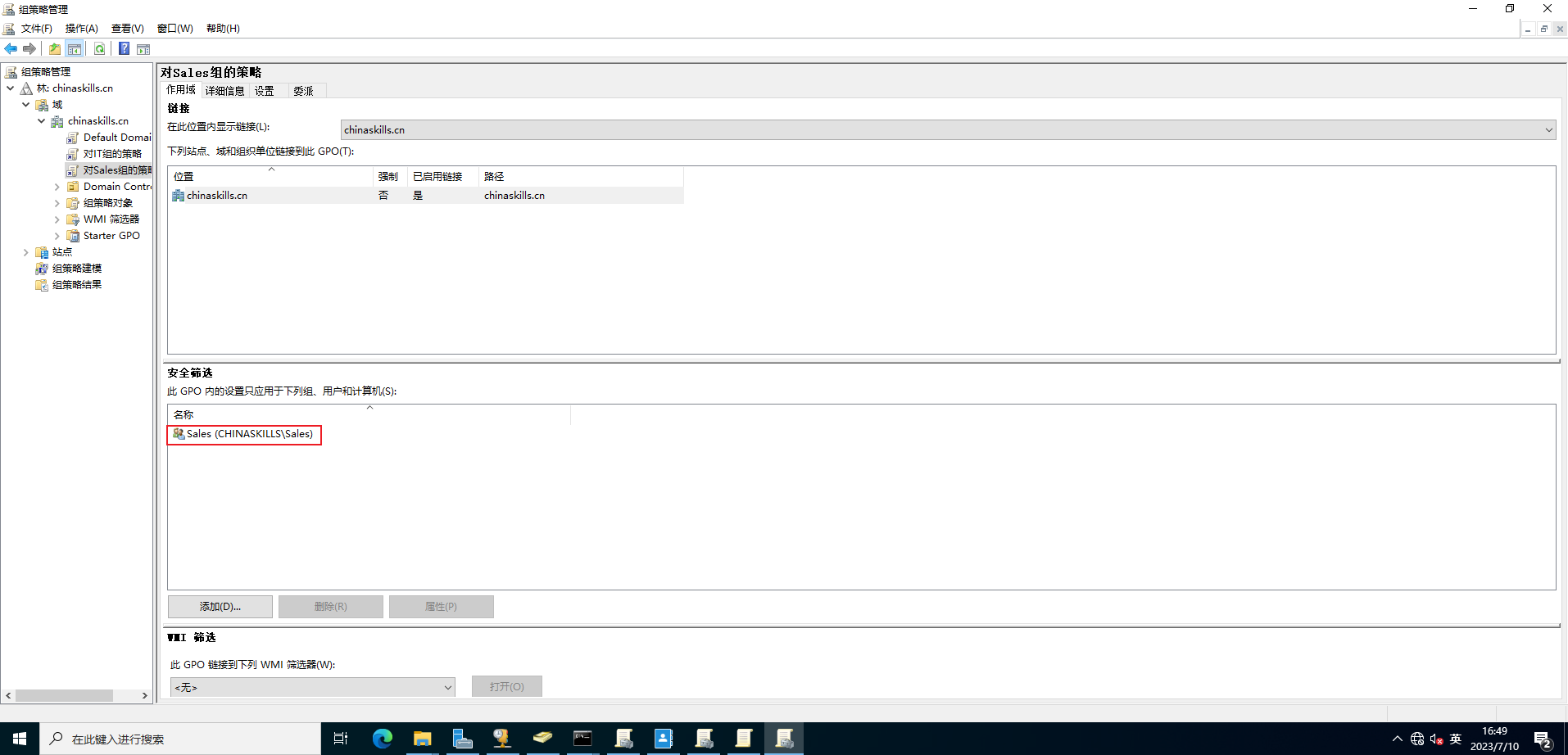

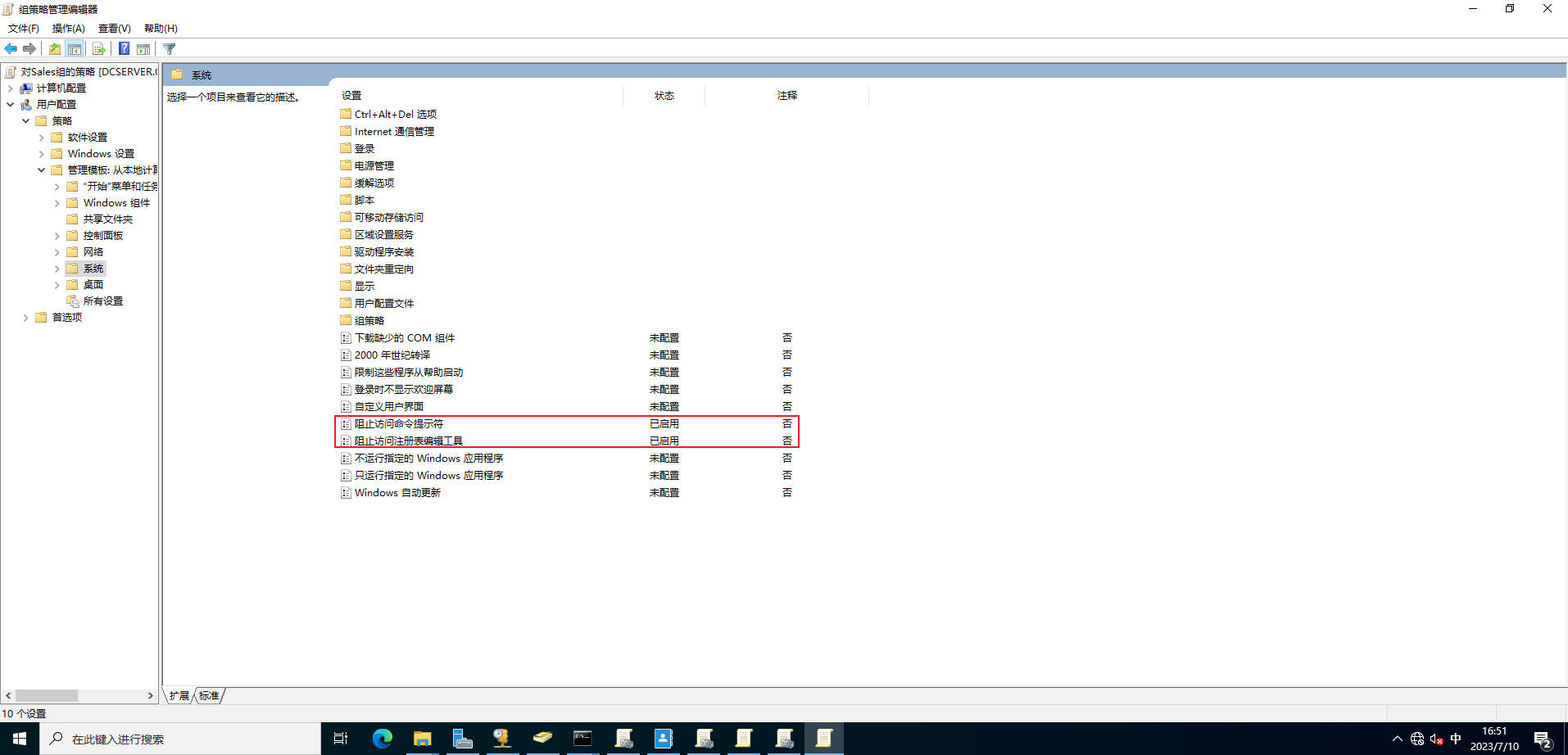

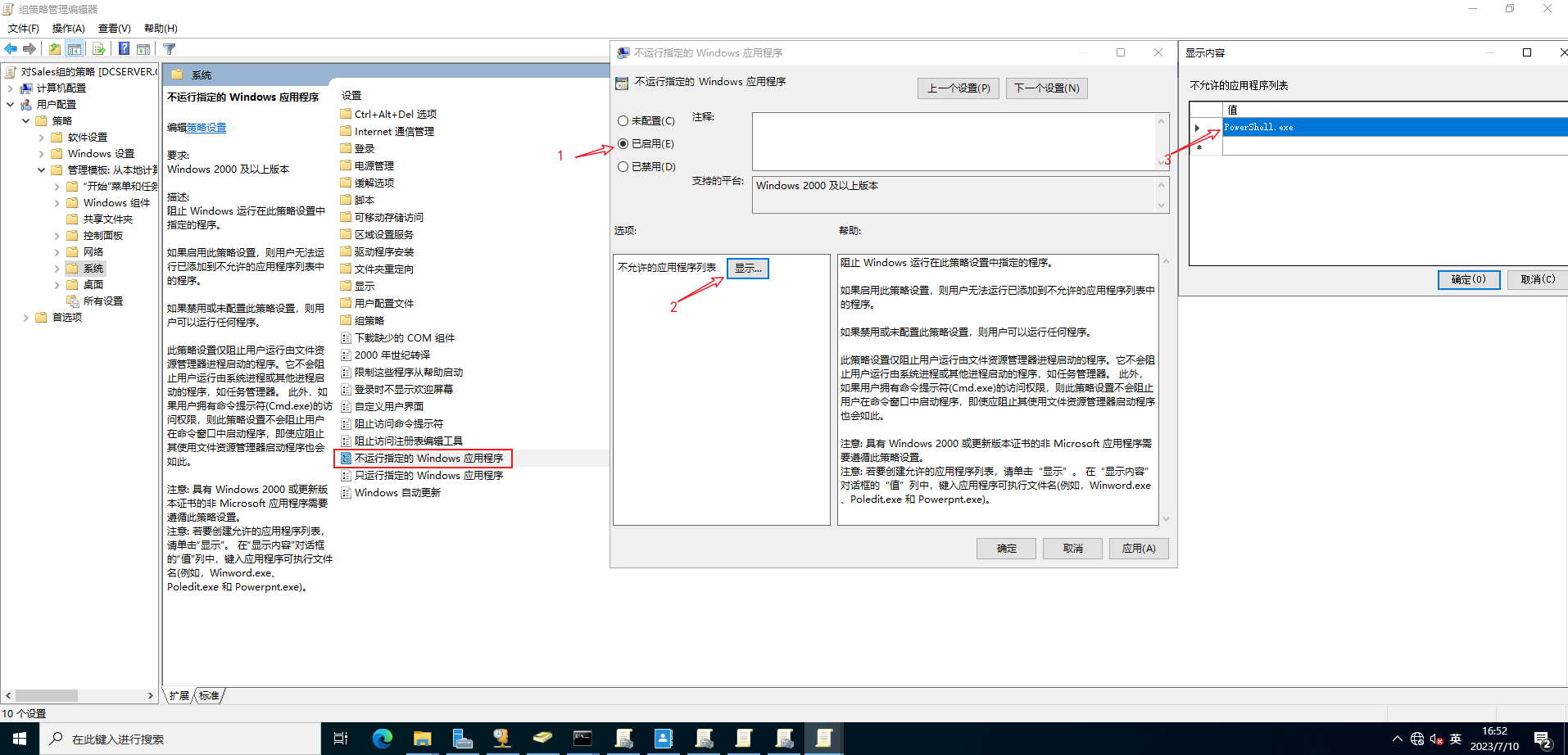

- 禁止Sales(Sales001-010)使用注册表编辑工具、PowerShell以及Cmd;

配置步骤

- 除manager 组和IT组,所有用户隐藏C盘。

- 除manager 组和IT组,所有普通给用户禁止使用cmd。

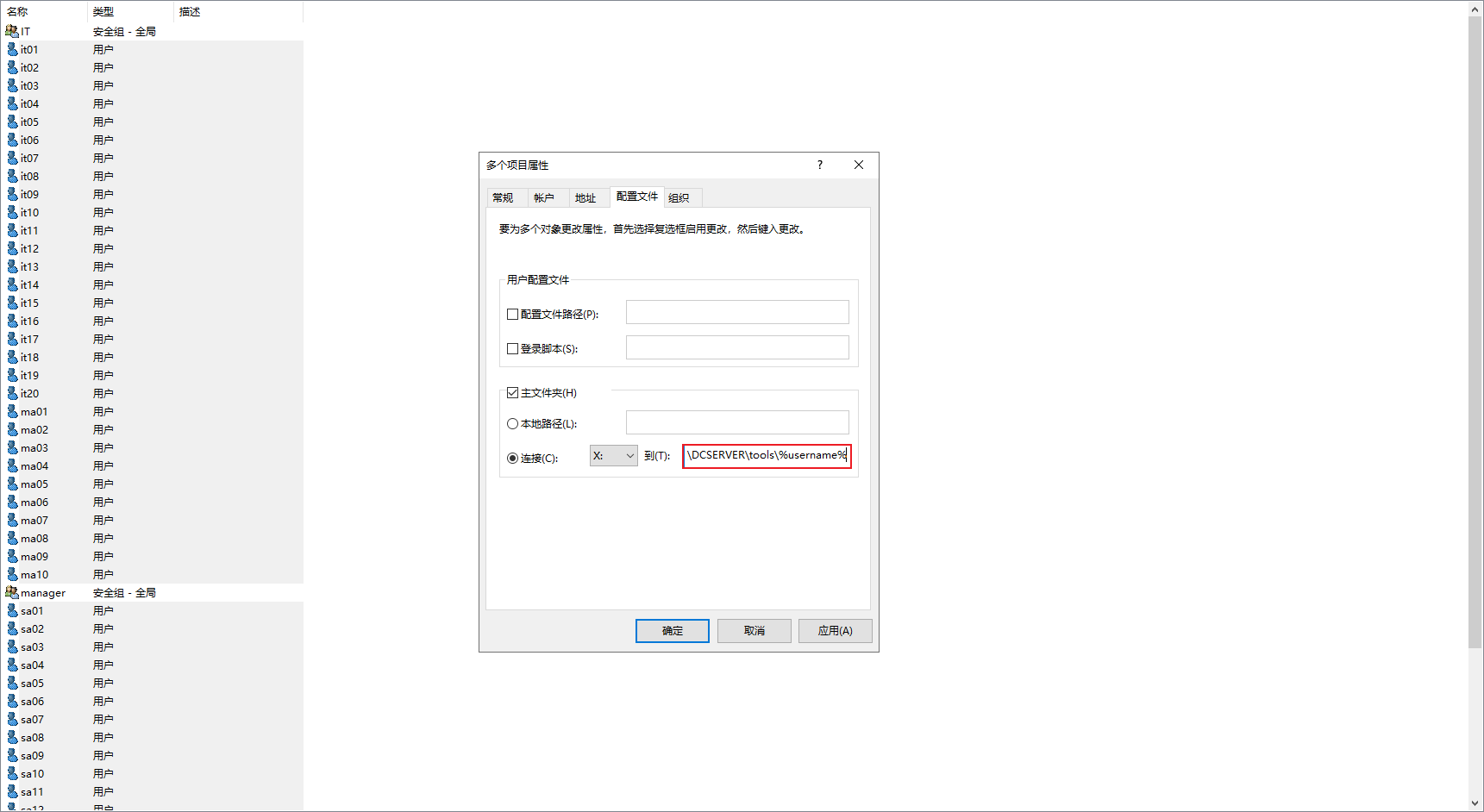

- IT01用户登陆域后,会自动增加驱动器X,该驱动器自动关联DC1的C:\tools文件夹。

在DC1上创建C:\tools文件夹

修改用户配置主文件夹路径,主文件夹路径为 网络路径 + %username%

- 所有用户都应该收到登录提示信息:标题“登录安全提示:”,内容“禁止非法用户登录使用本计算机。”

在桌面写一个脚本 --> 1.txt

echo offmshta vbscript:msgbox("禁止非法用户登录本计算机",64,"登录安全提示:")(window.close)

改文件后缀 --> 1.bat

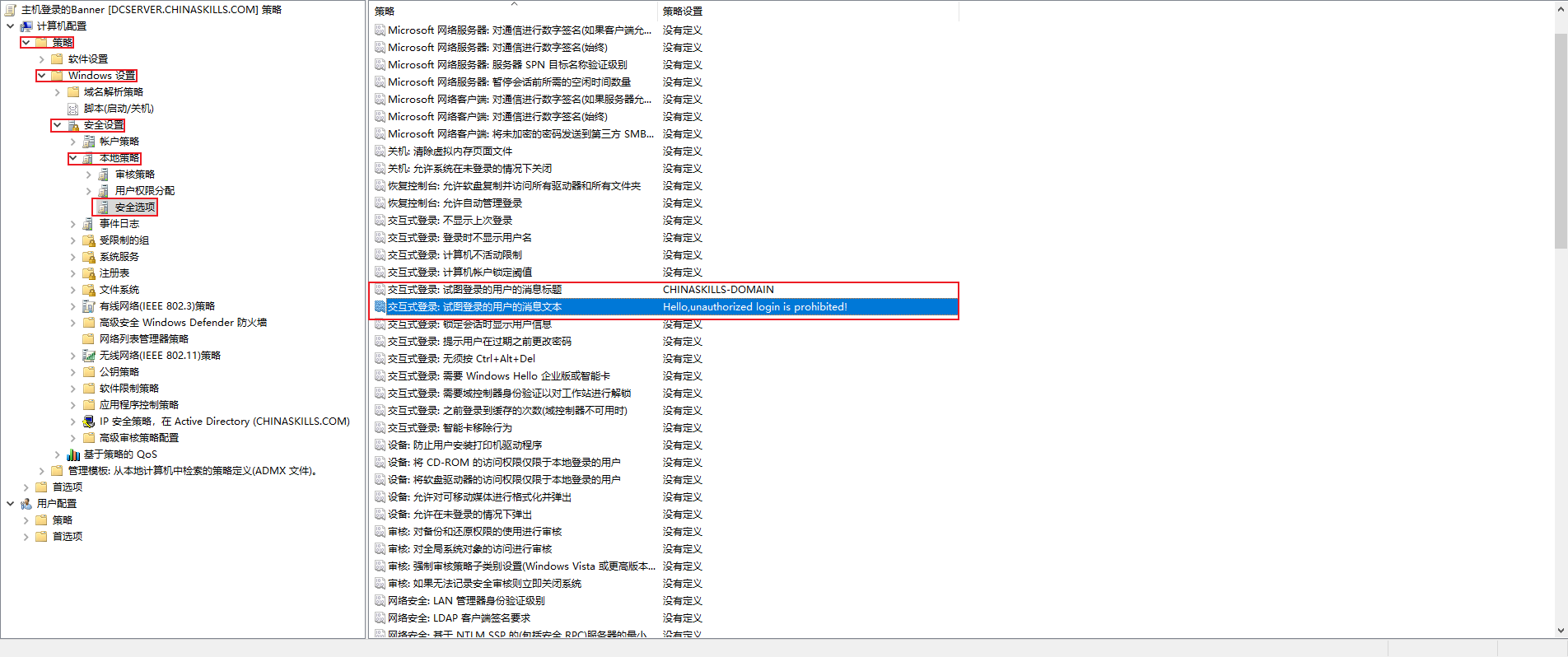

- 设置所有主机的登录Banner:

标题为“CHINASKILLS-DOMAIN”;

内容为“Hello,unauthorized login is prohibited!”。

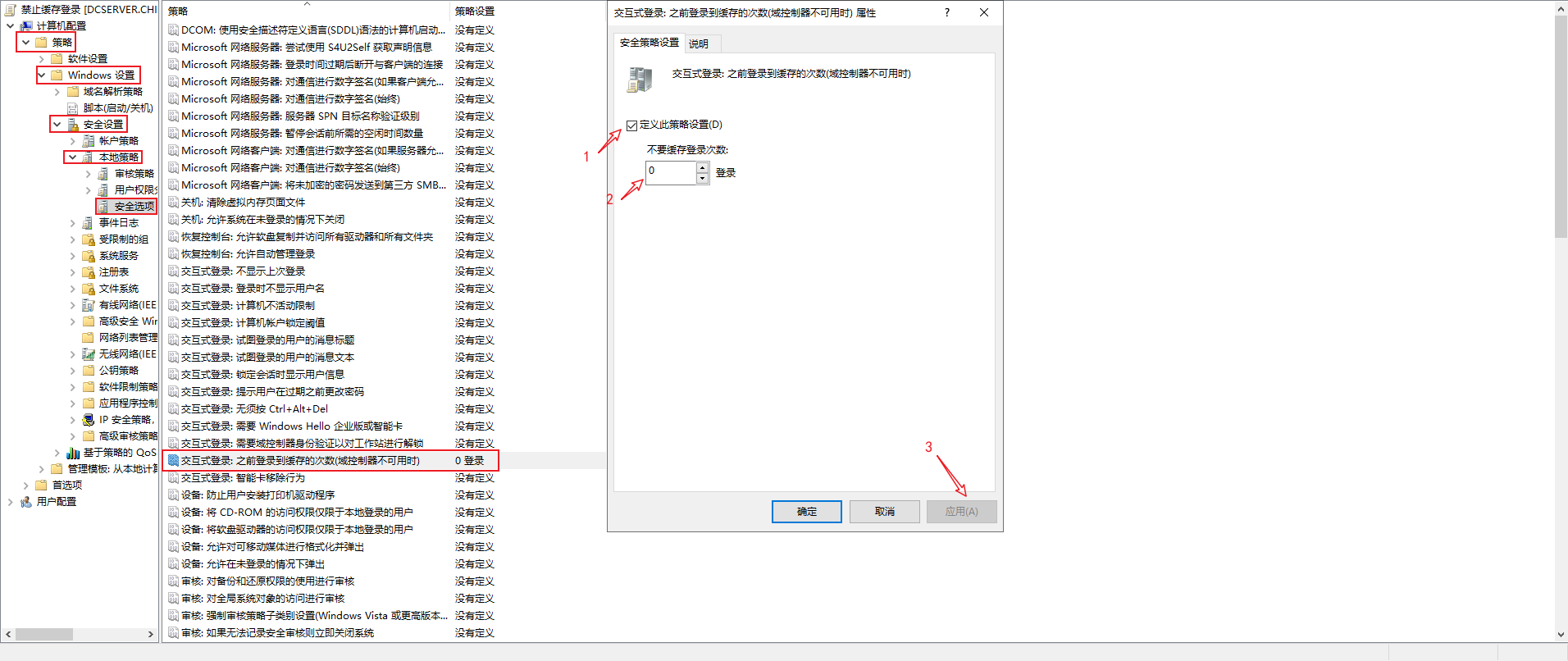

- 域内的所有计算机(除dc外),当dc服务器不可用时,禁止使用缓存登录。

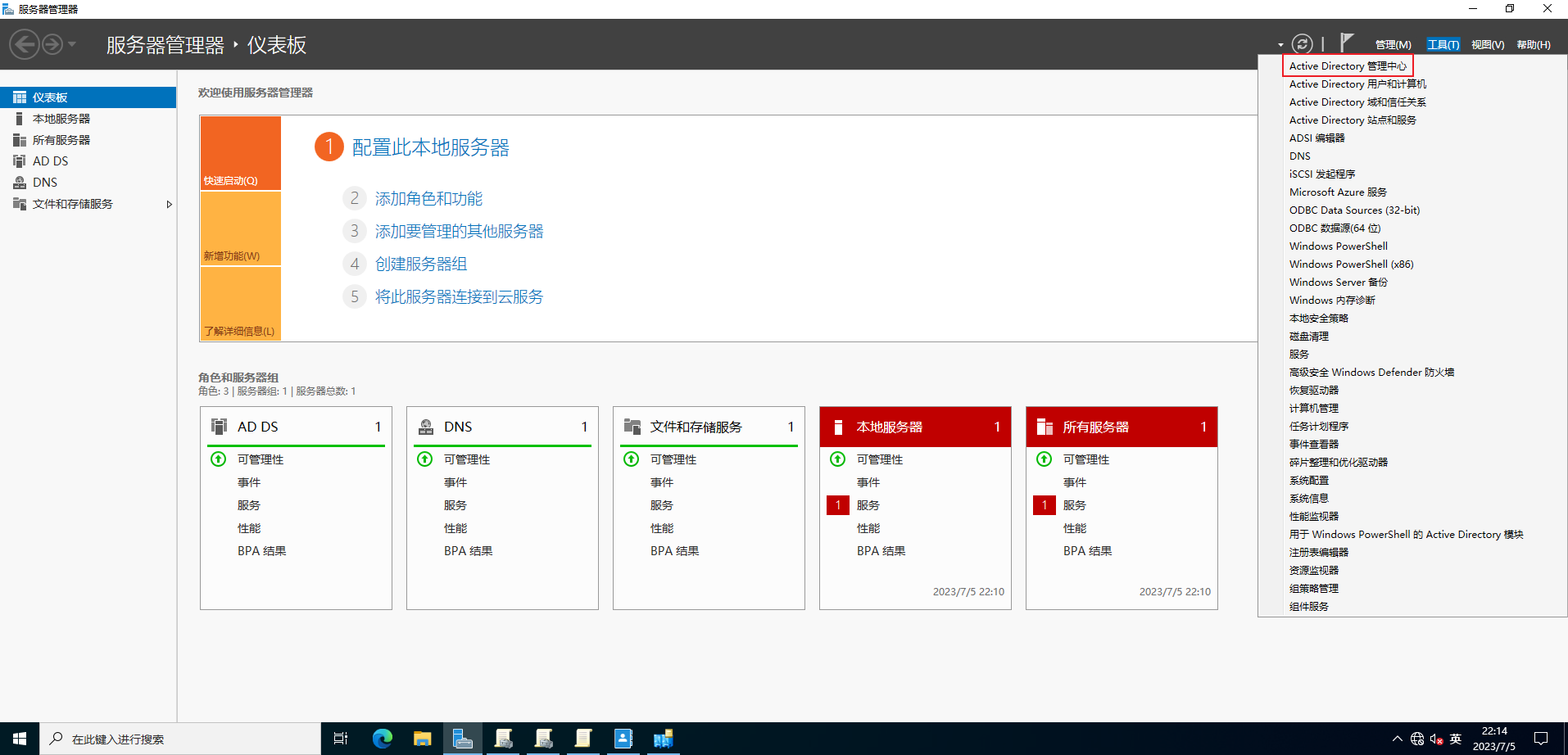

- 启用AD回收站功能。

- 禁止客户端电脑显示用户首次登录动画。

- 所有用户的IE浏览器首页设置为“https://www.chinaskills.com”。

- 所有的服务器不需要按ctrl+alt+del;

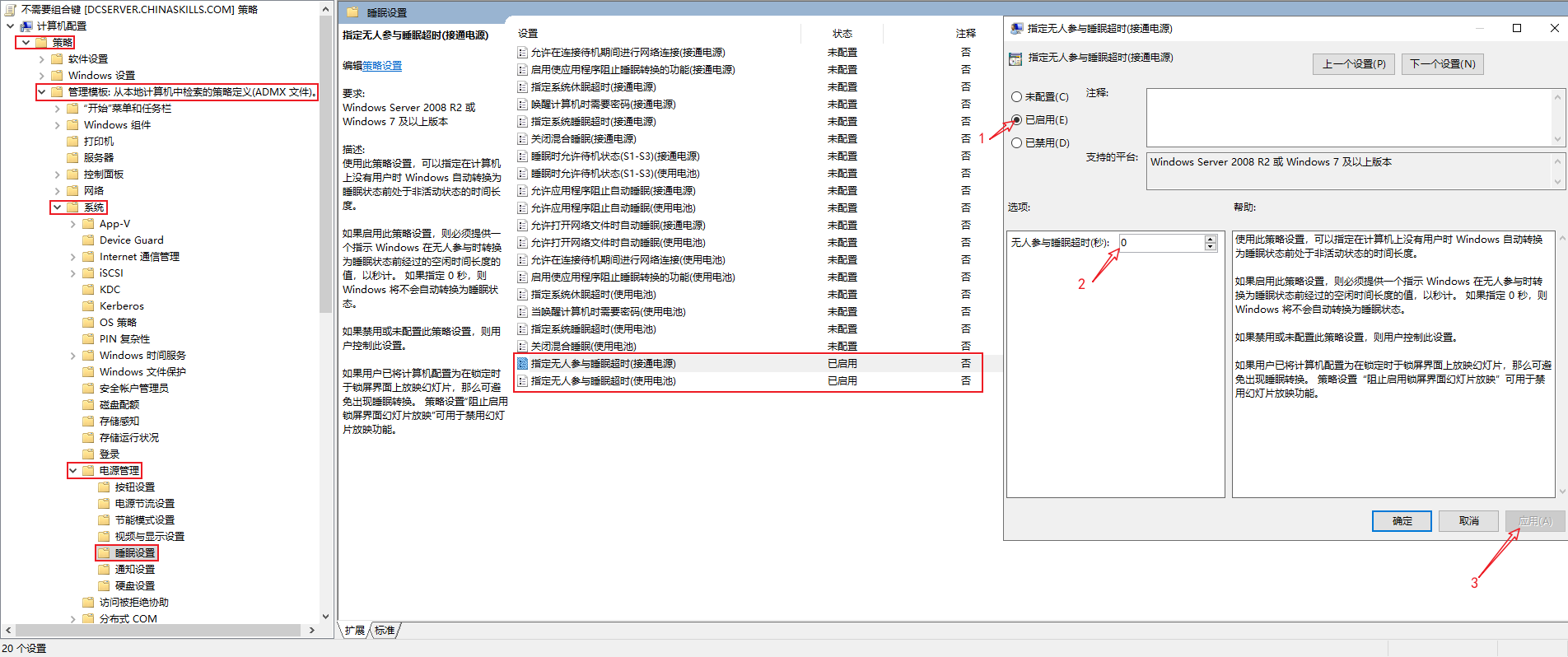

- 关闭所有的机器的睡眠功能。

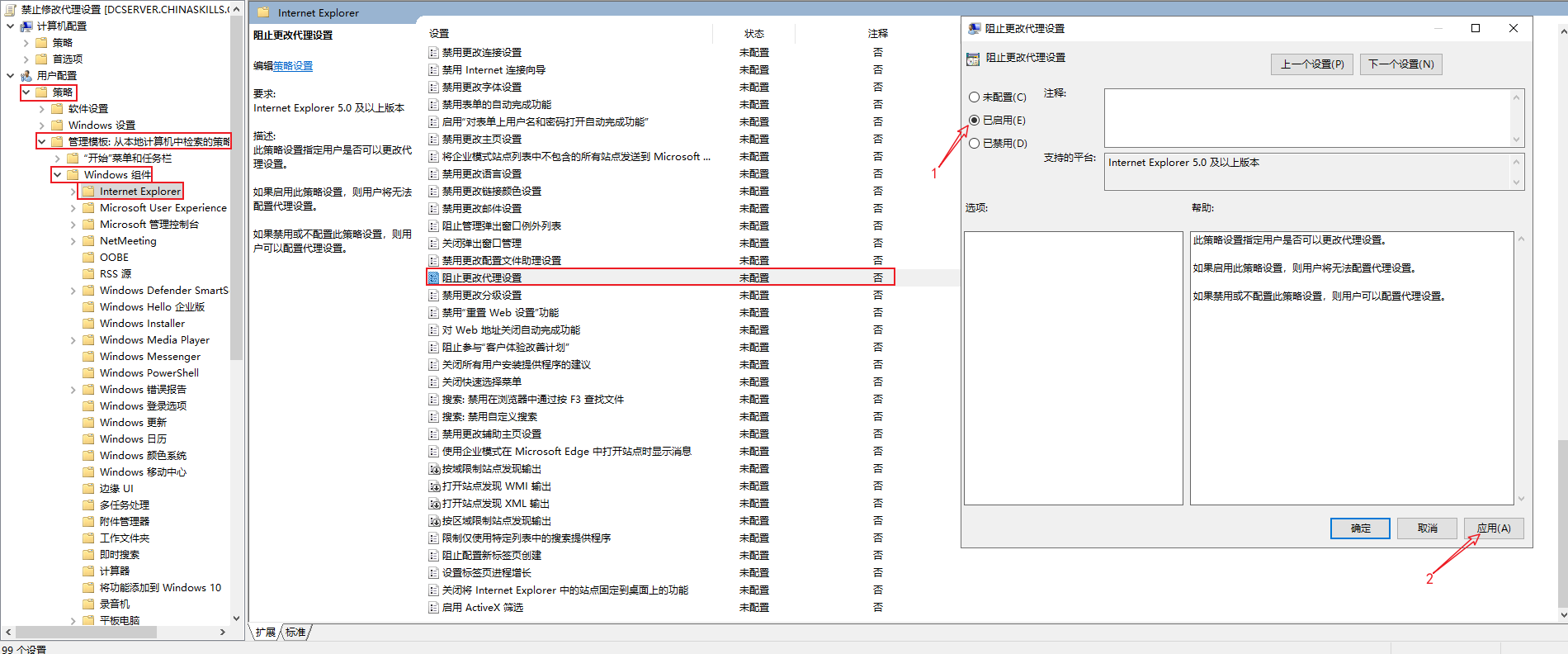

- 所有用户组织禁止修改Internet Explorer的代理服务器设置。

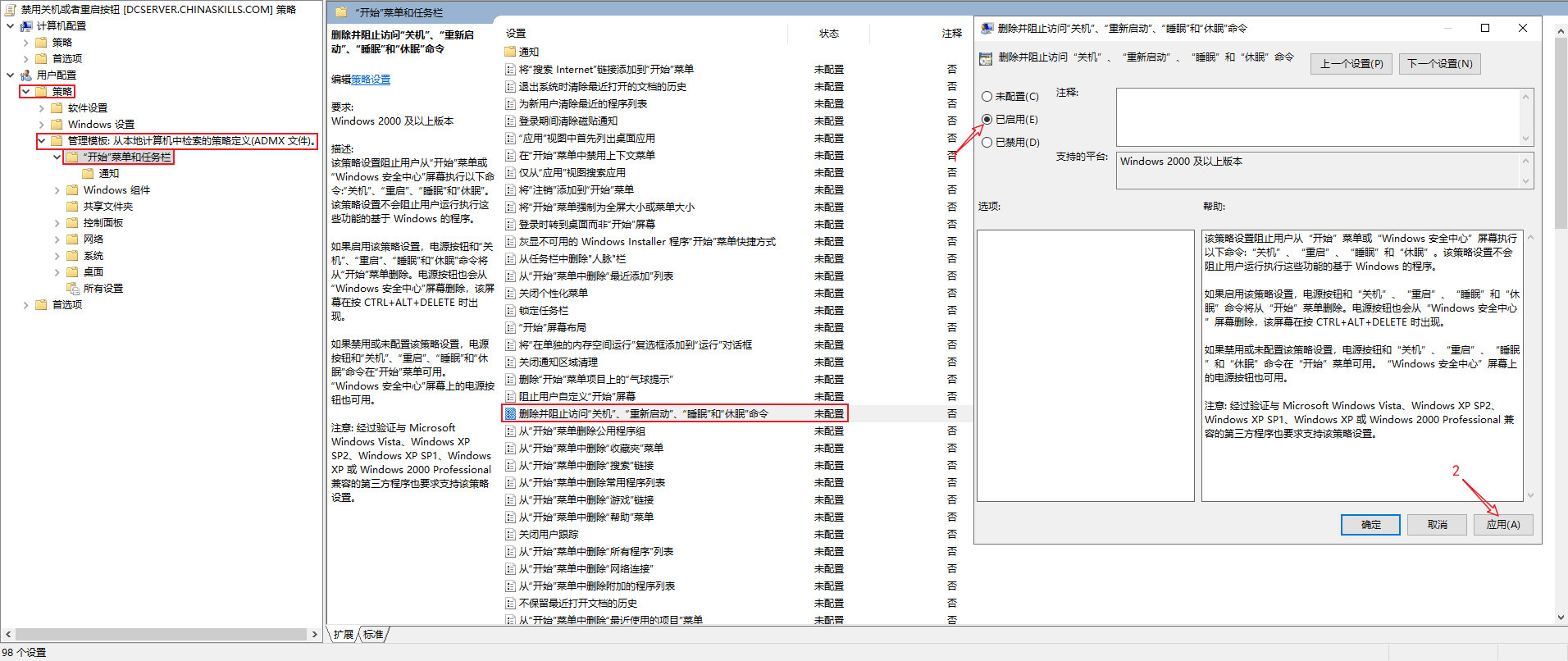

- 除manager组,移除关机和重启按钮;

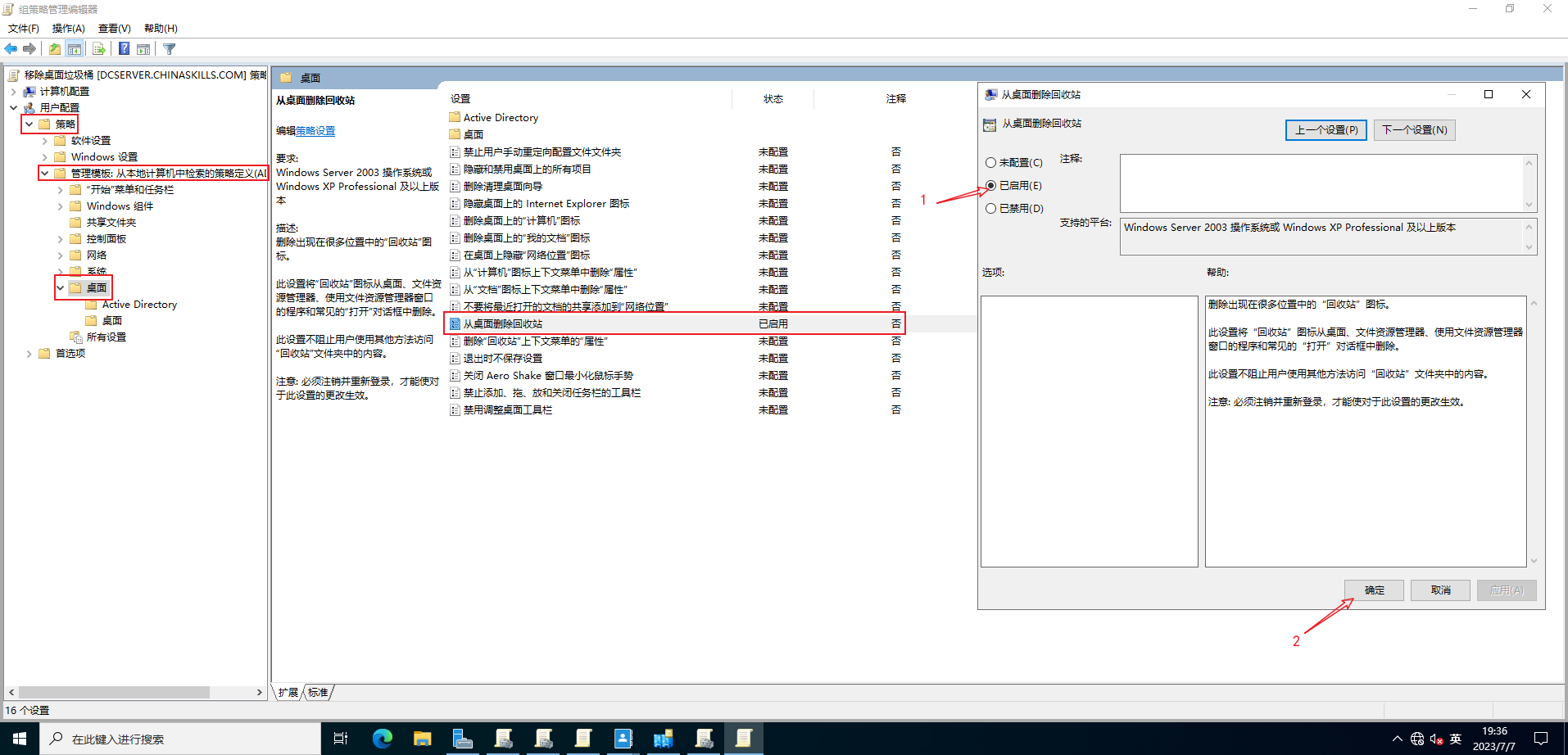

- 除manager组,移除桌面垃圾桶按钮;

- 限制Management(Manage01-05)只能从Client登录

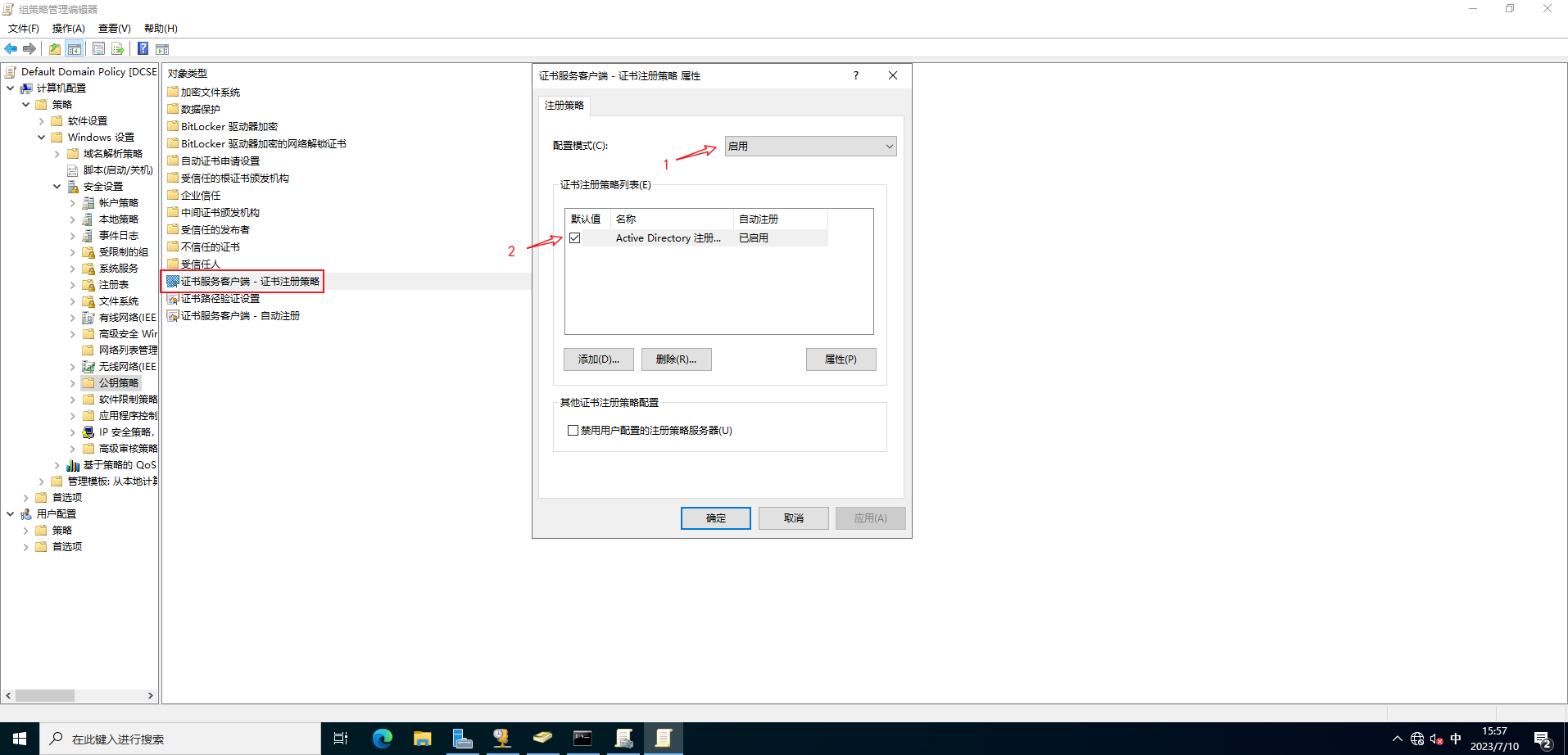

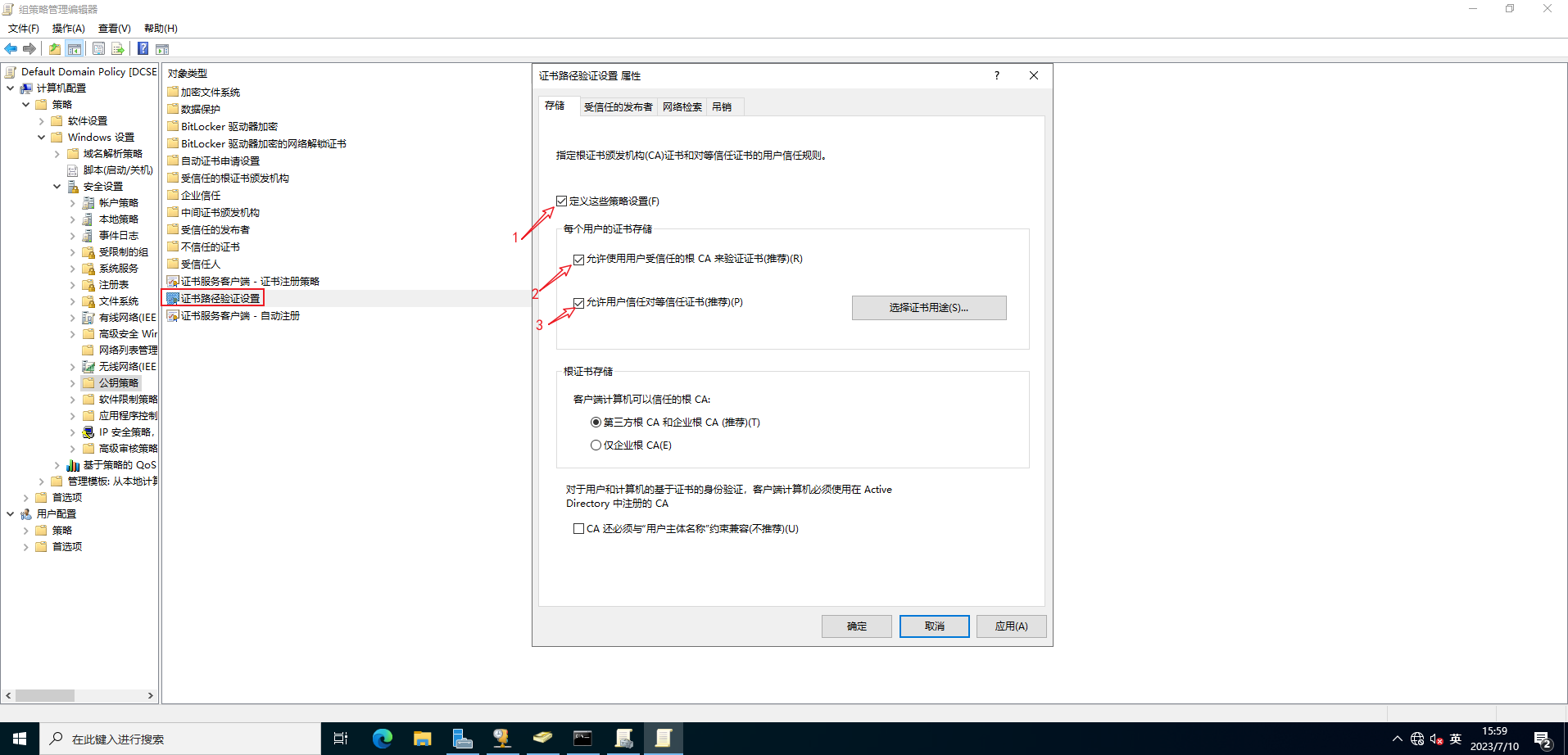

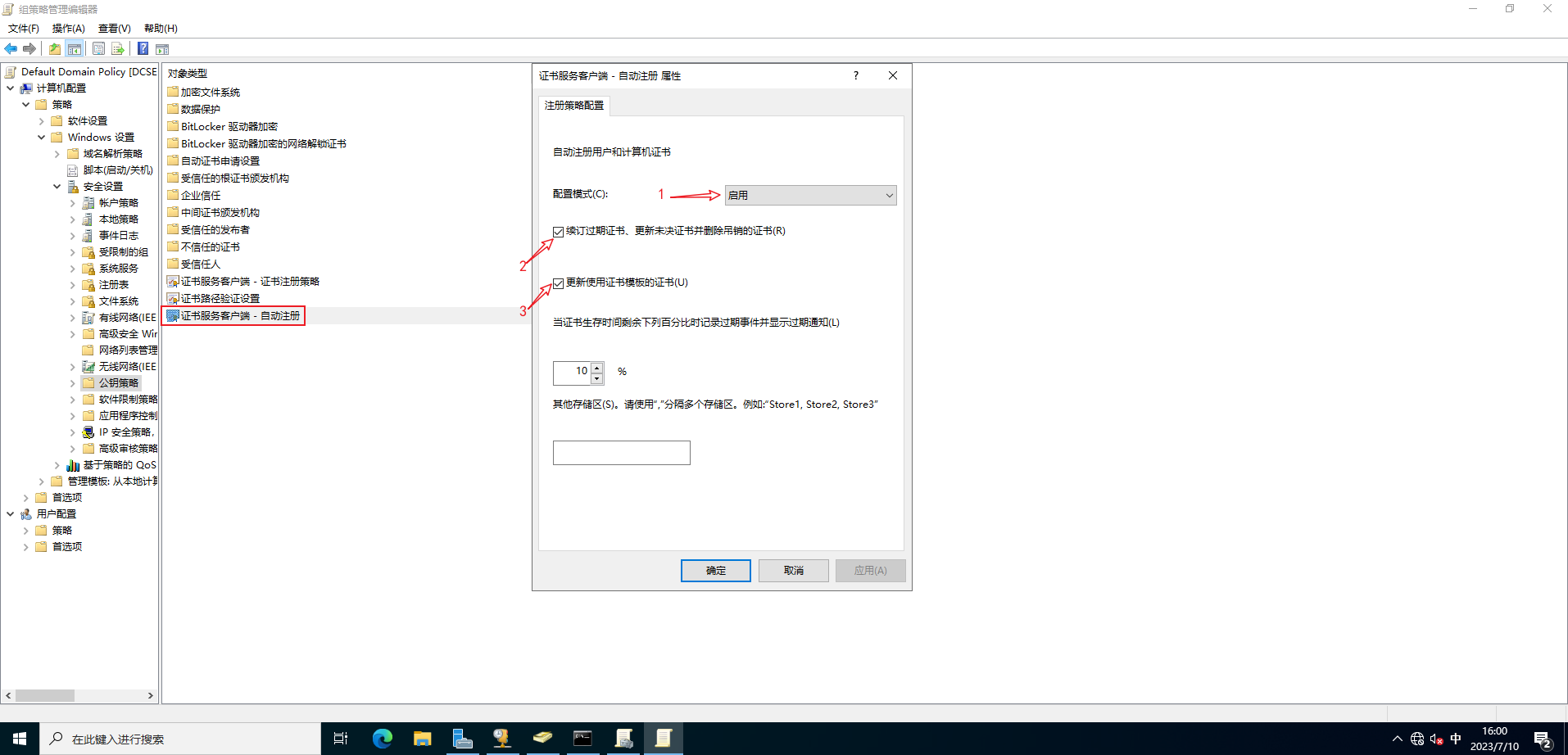

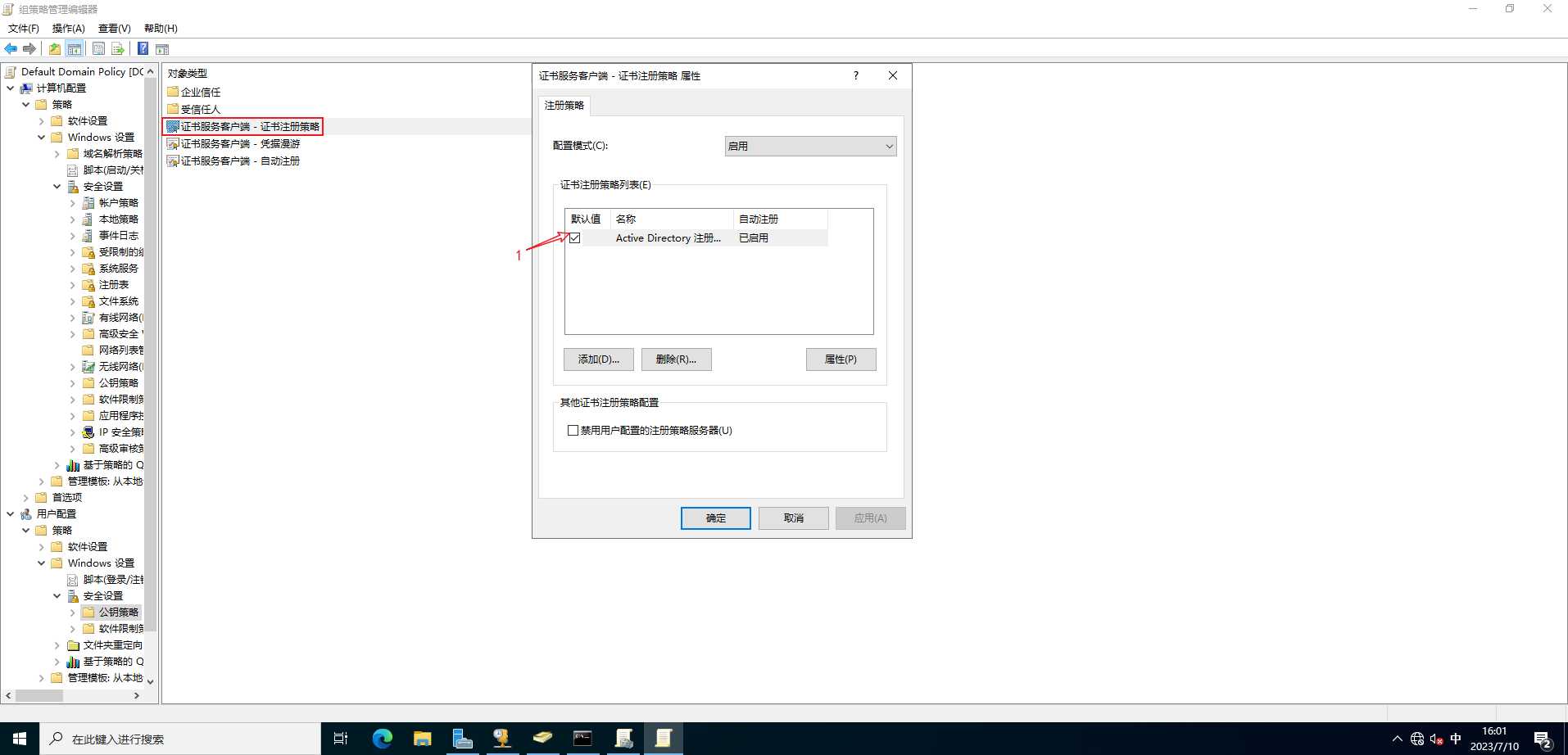

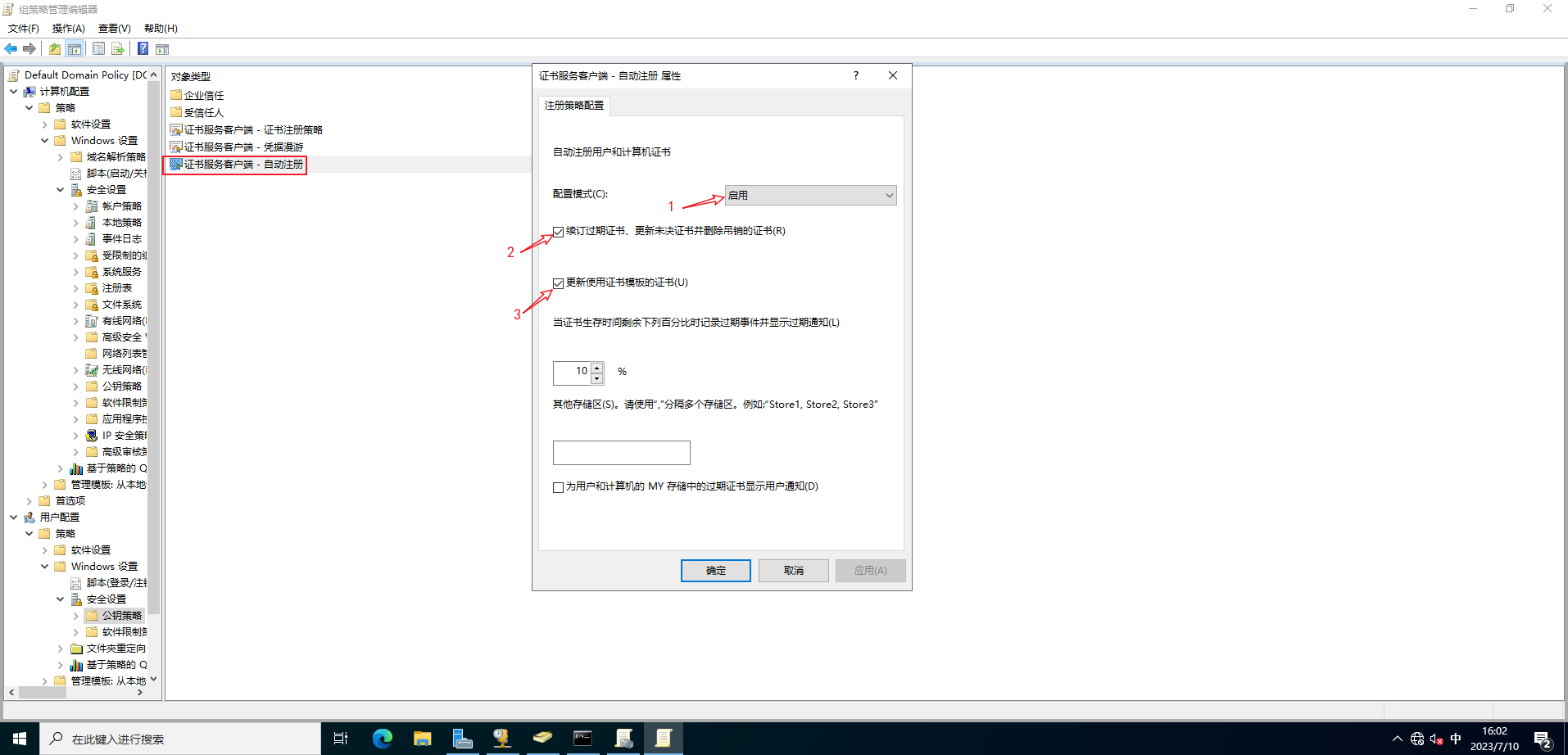

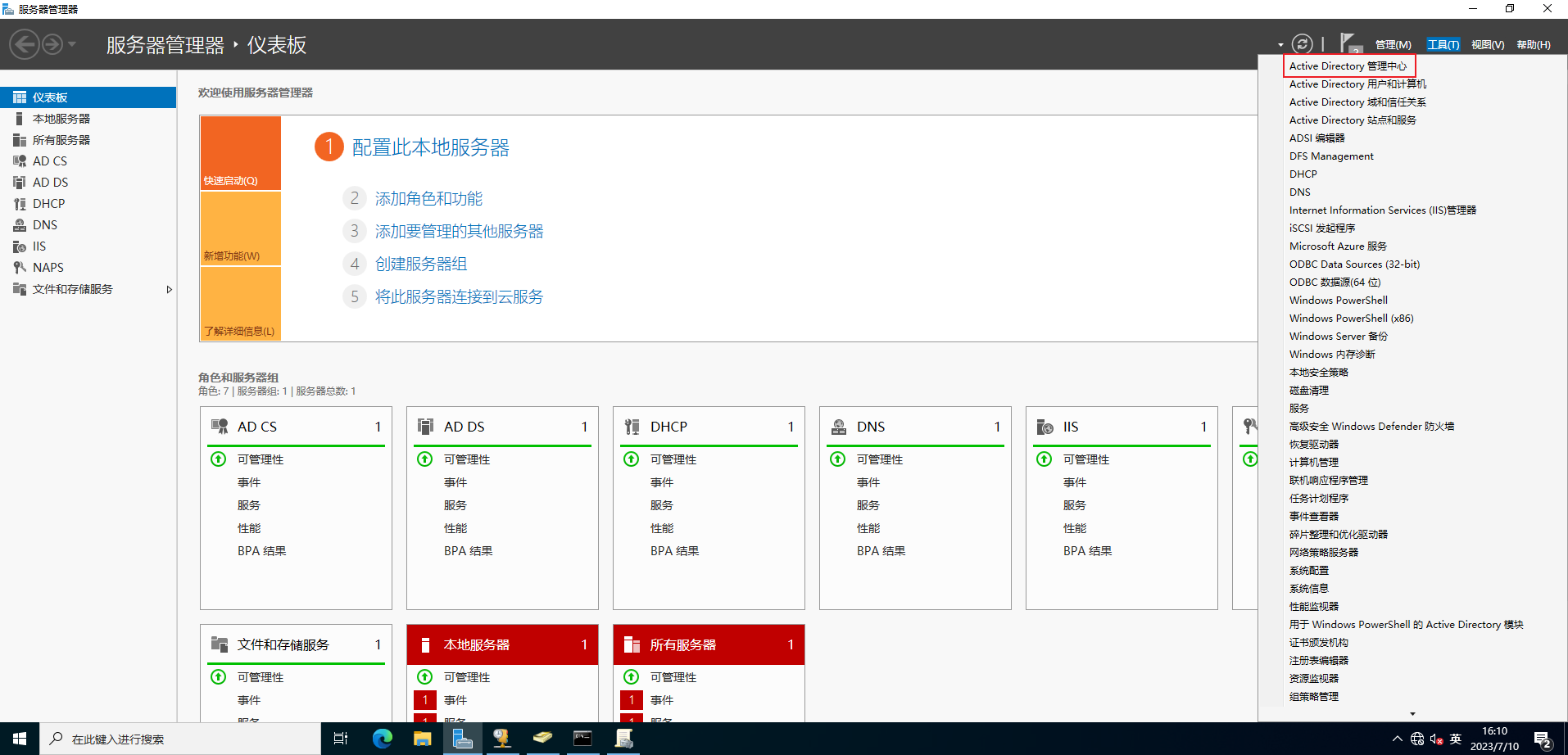

- 所有的域计算机和域用户都能自动注册证书,证书颁发机构已经颁发过一次,就不再重复颁发,除非证书文件丢失或者失效

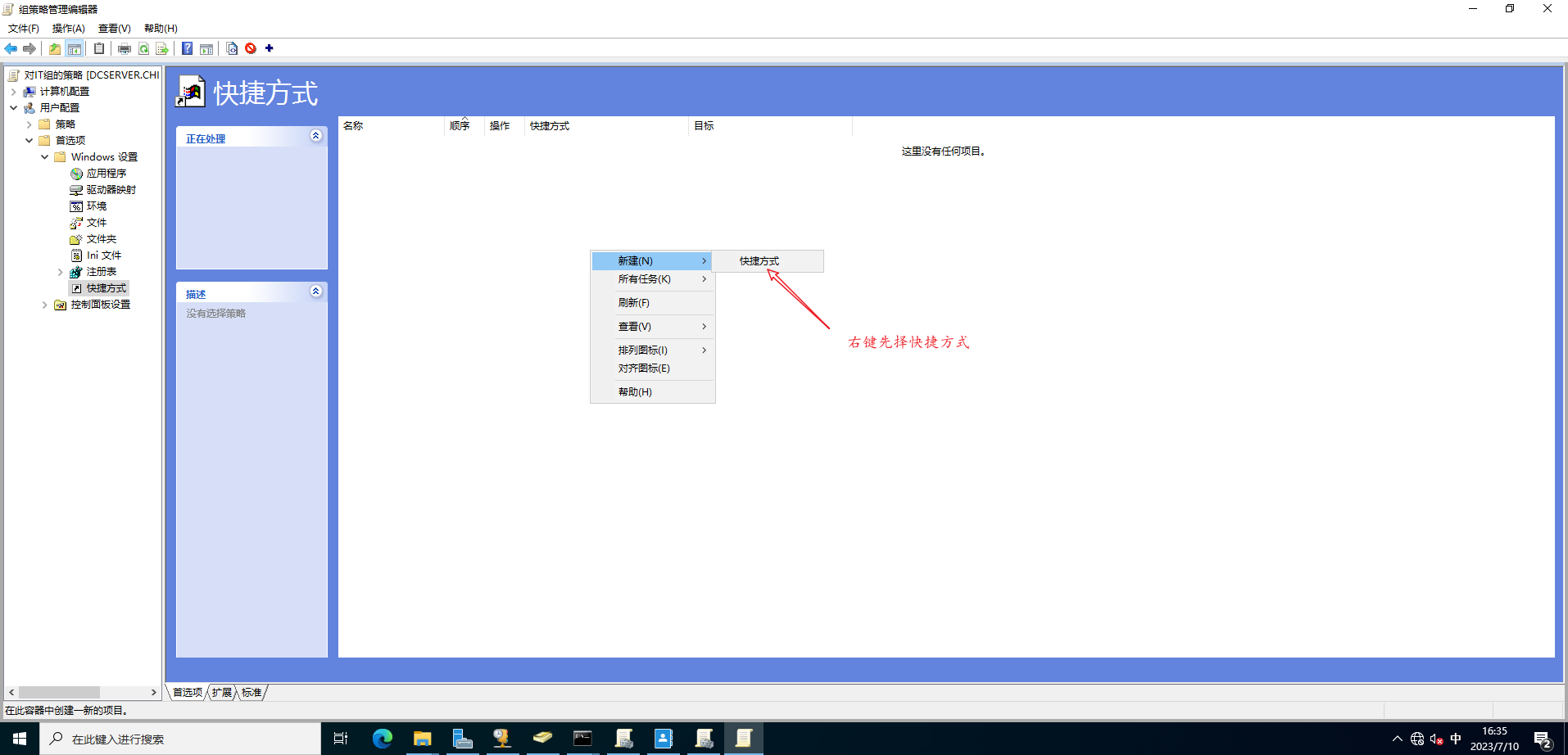

win + R --> gpmc.msc

组策略 --> 用户配置

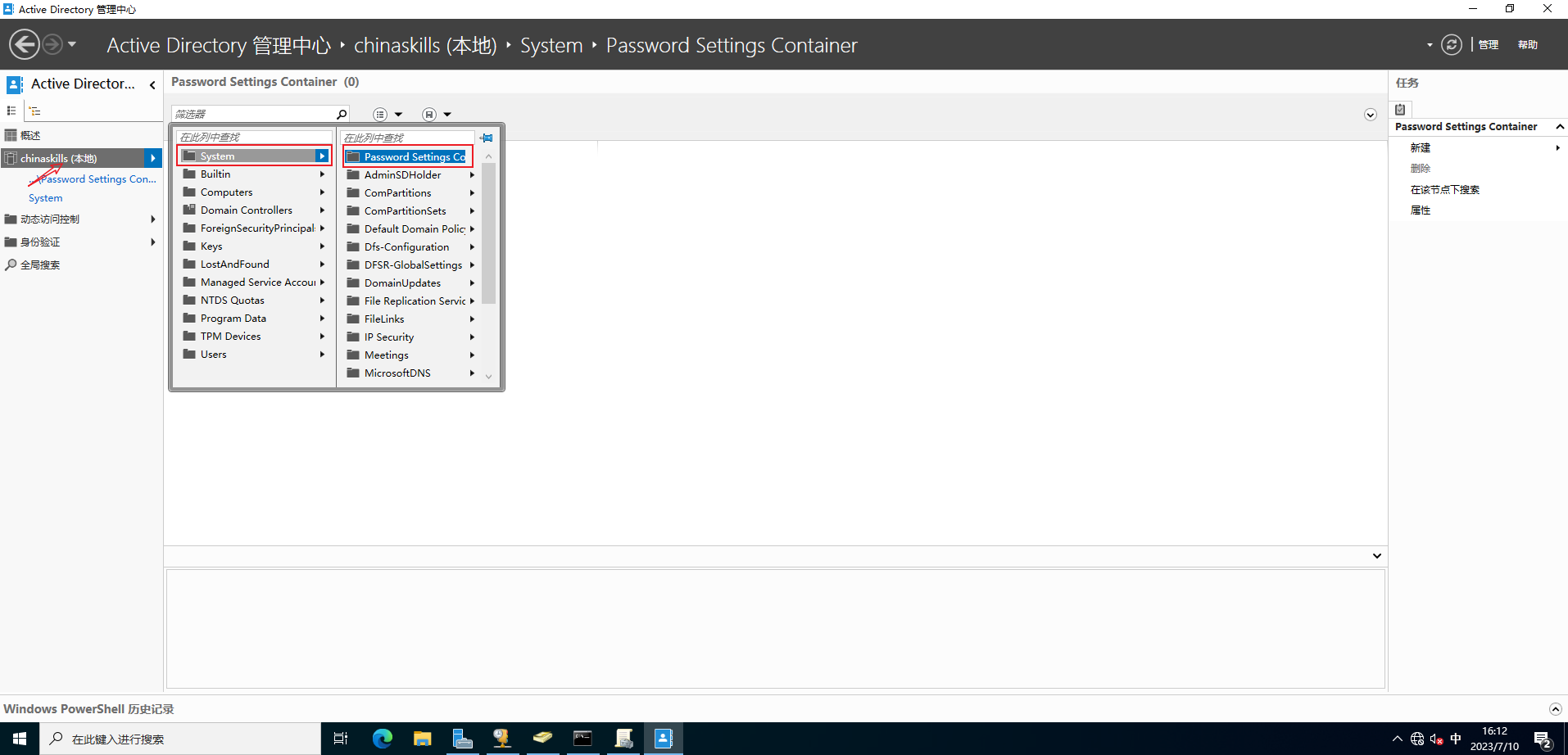

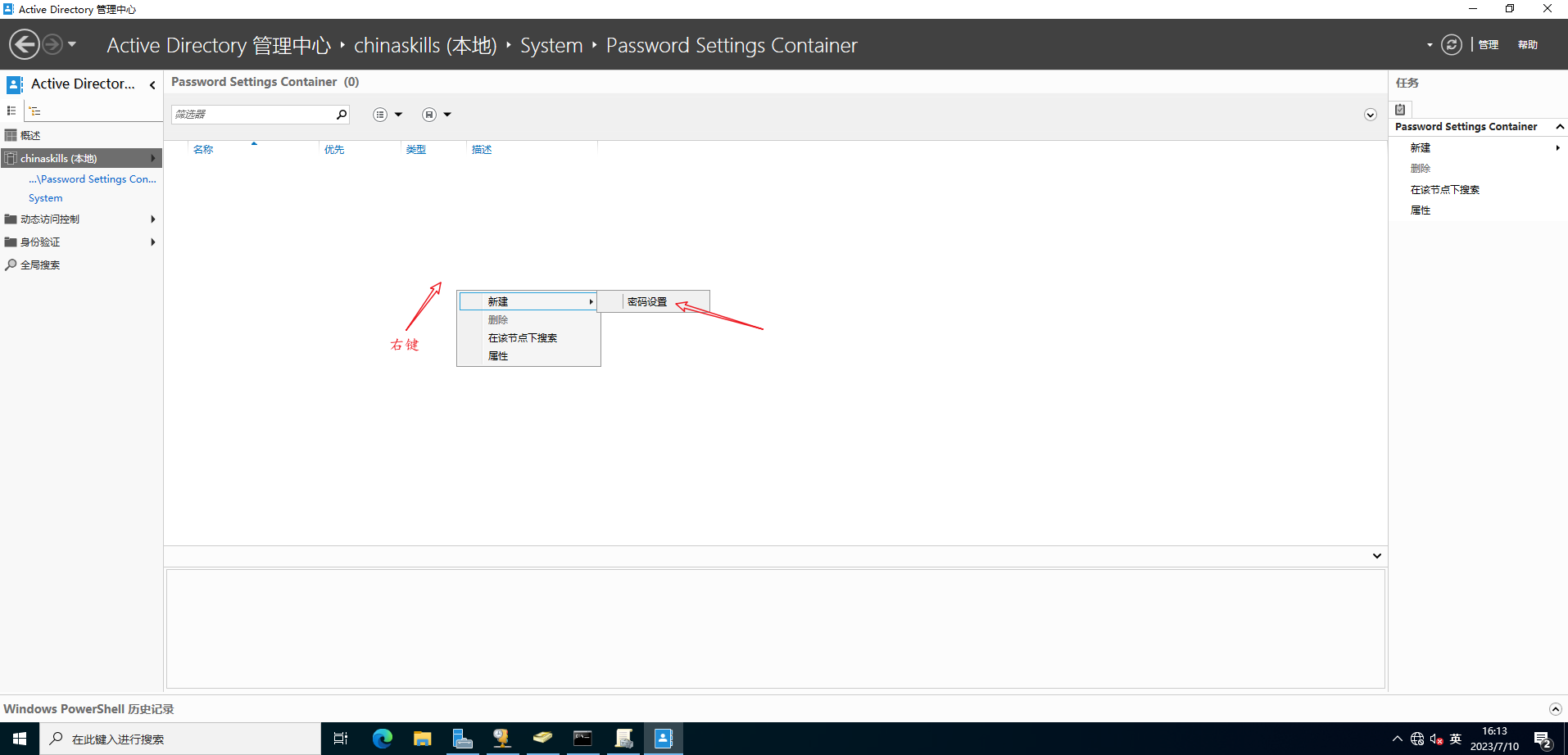

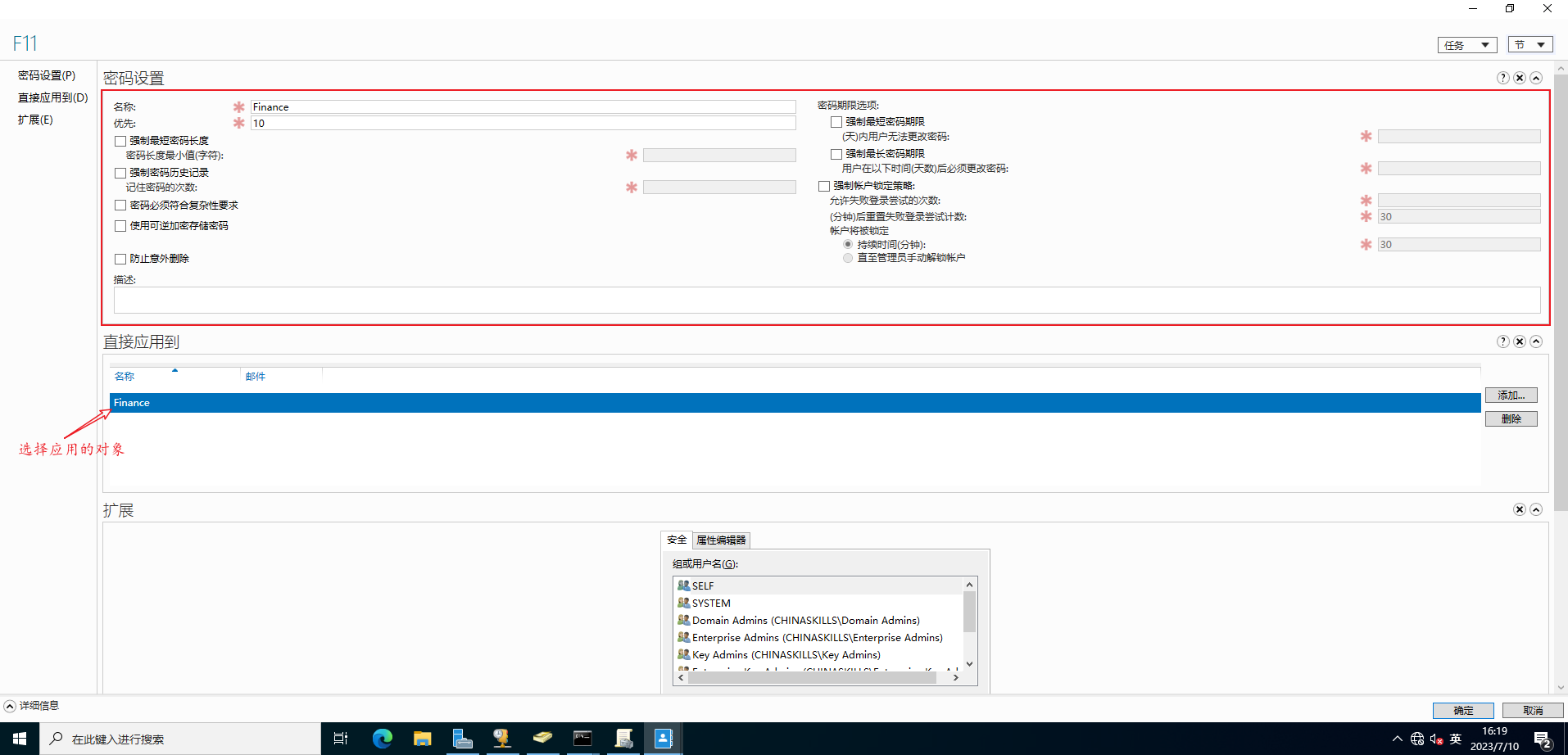

- 为普通用户配置密码策略,该策略要求密码为长度最小12位数的复杂性密码

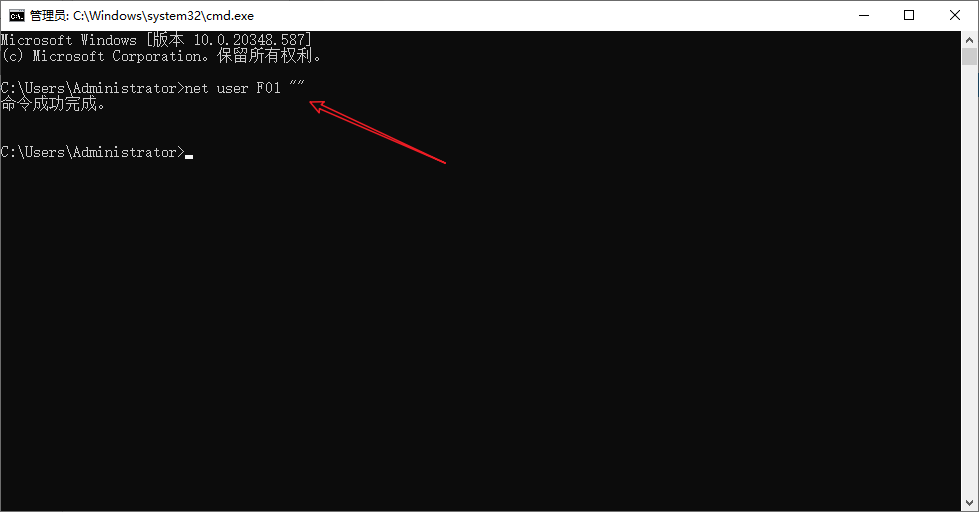

- 对于Finance(F01-10),有一个例外,无需密码即可登录客户端

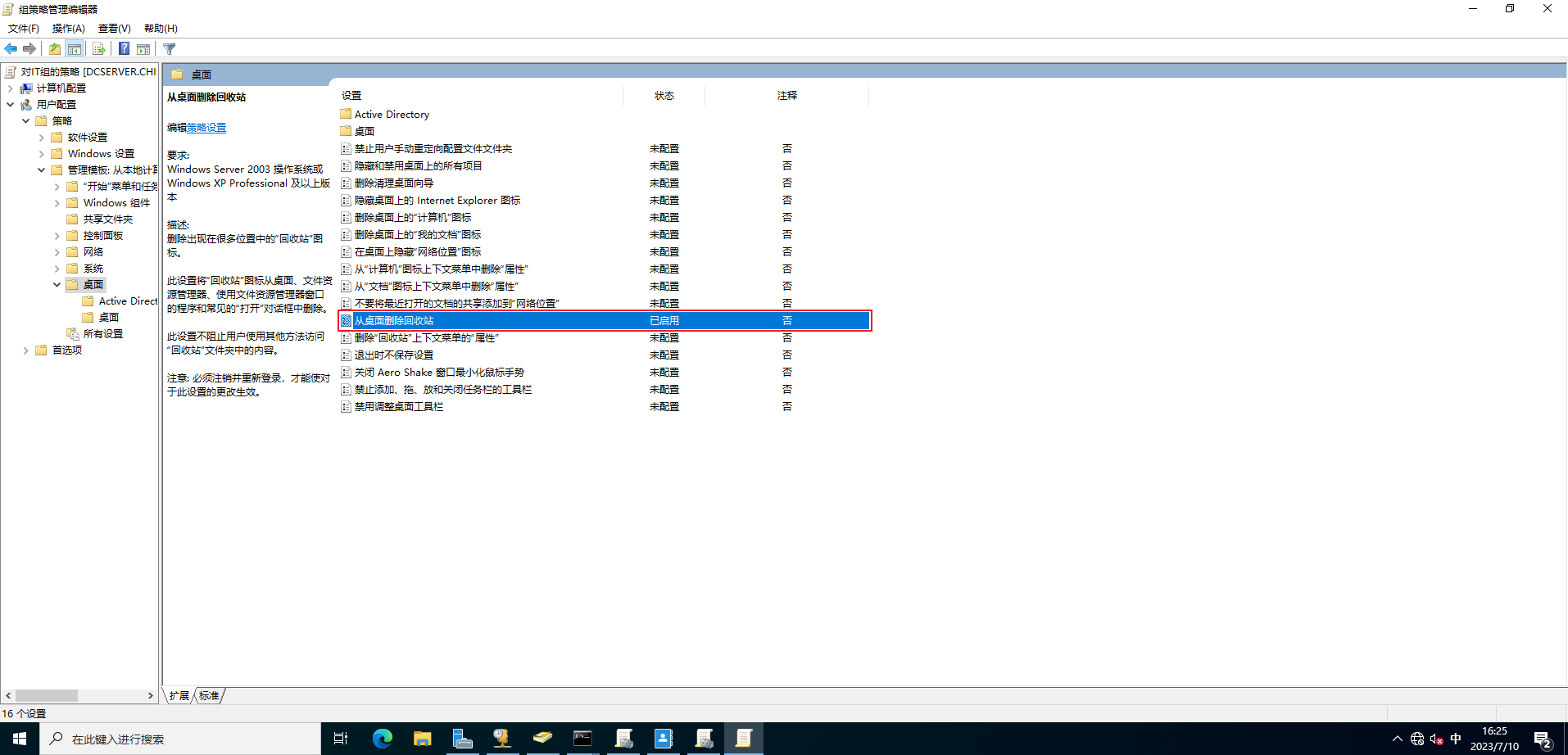

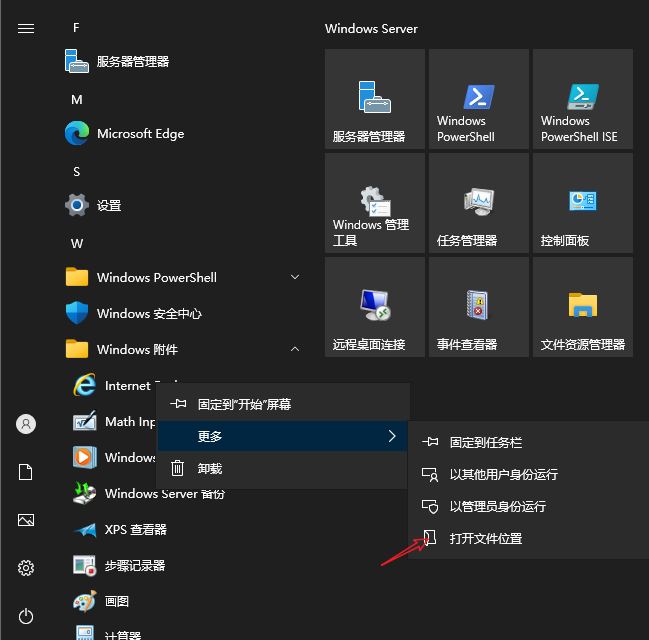

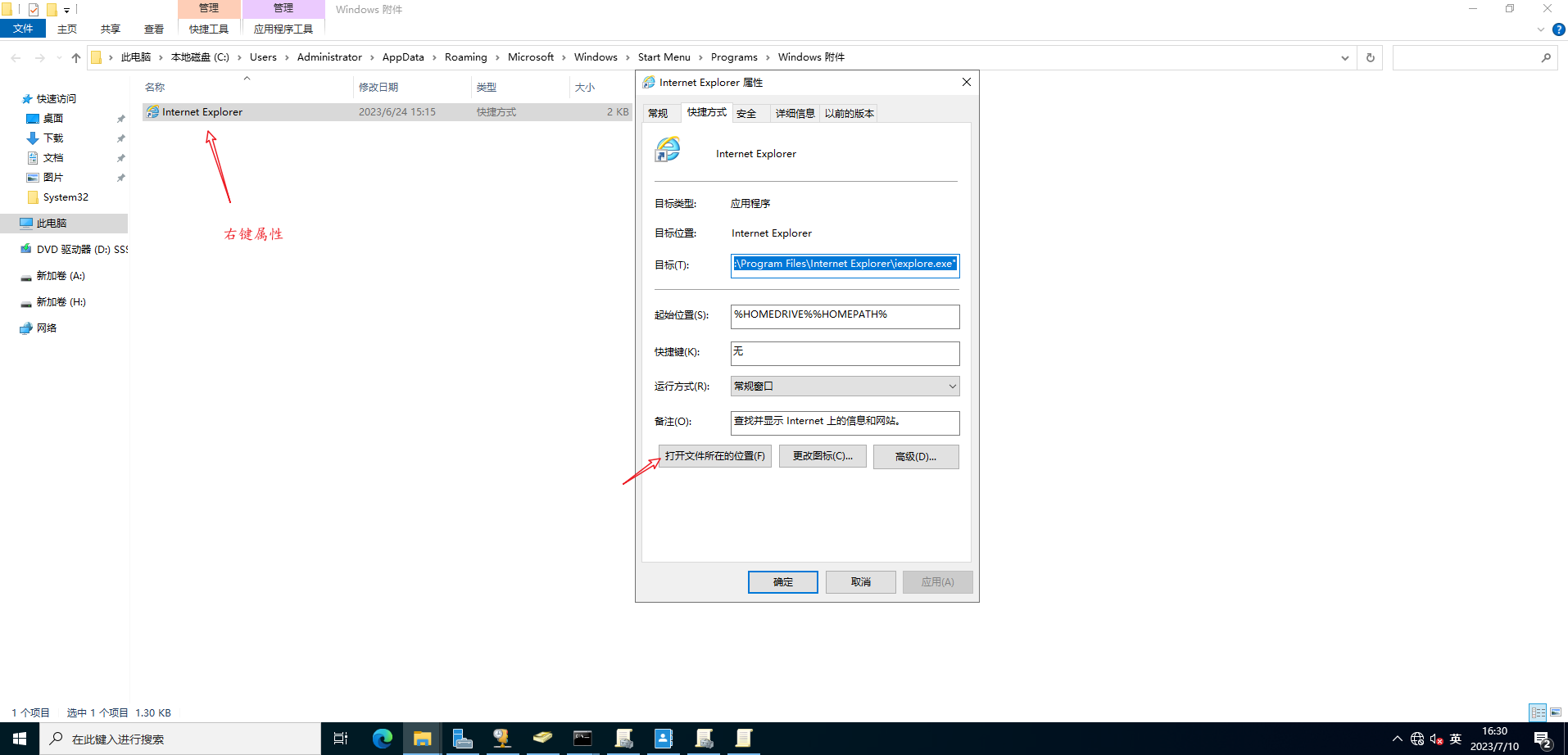

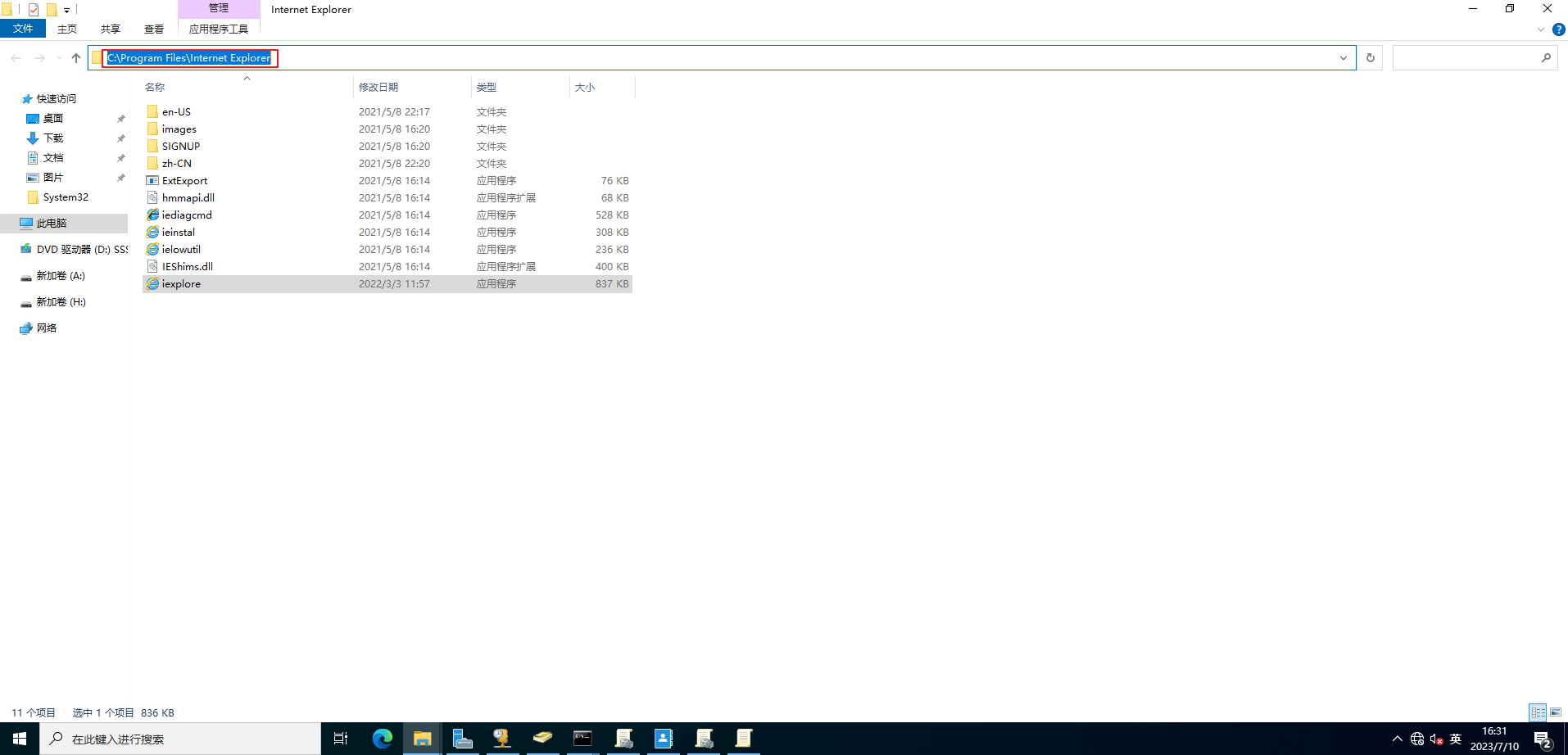

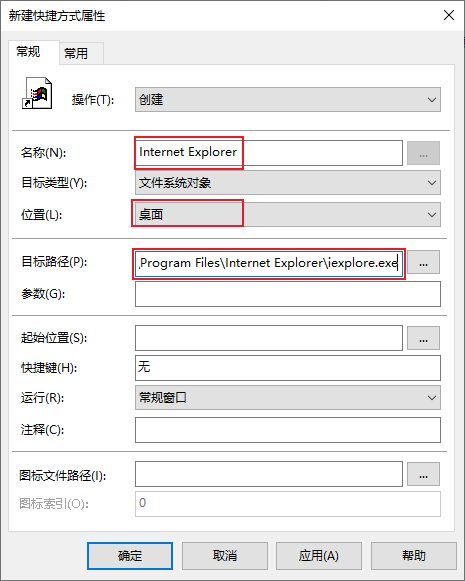

- 对IT(IT01-05)用户启用桌面环境副本,移除回收站图标,统一添加IE浏览器快捷方式在桌面

- 移除回收站图标

- 统一添加IE浏览器快捷方式在桌面

- 禁止Sales(Sales001-010)使用注册表编辑工具、PowerShell以及Cmd;

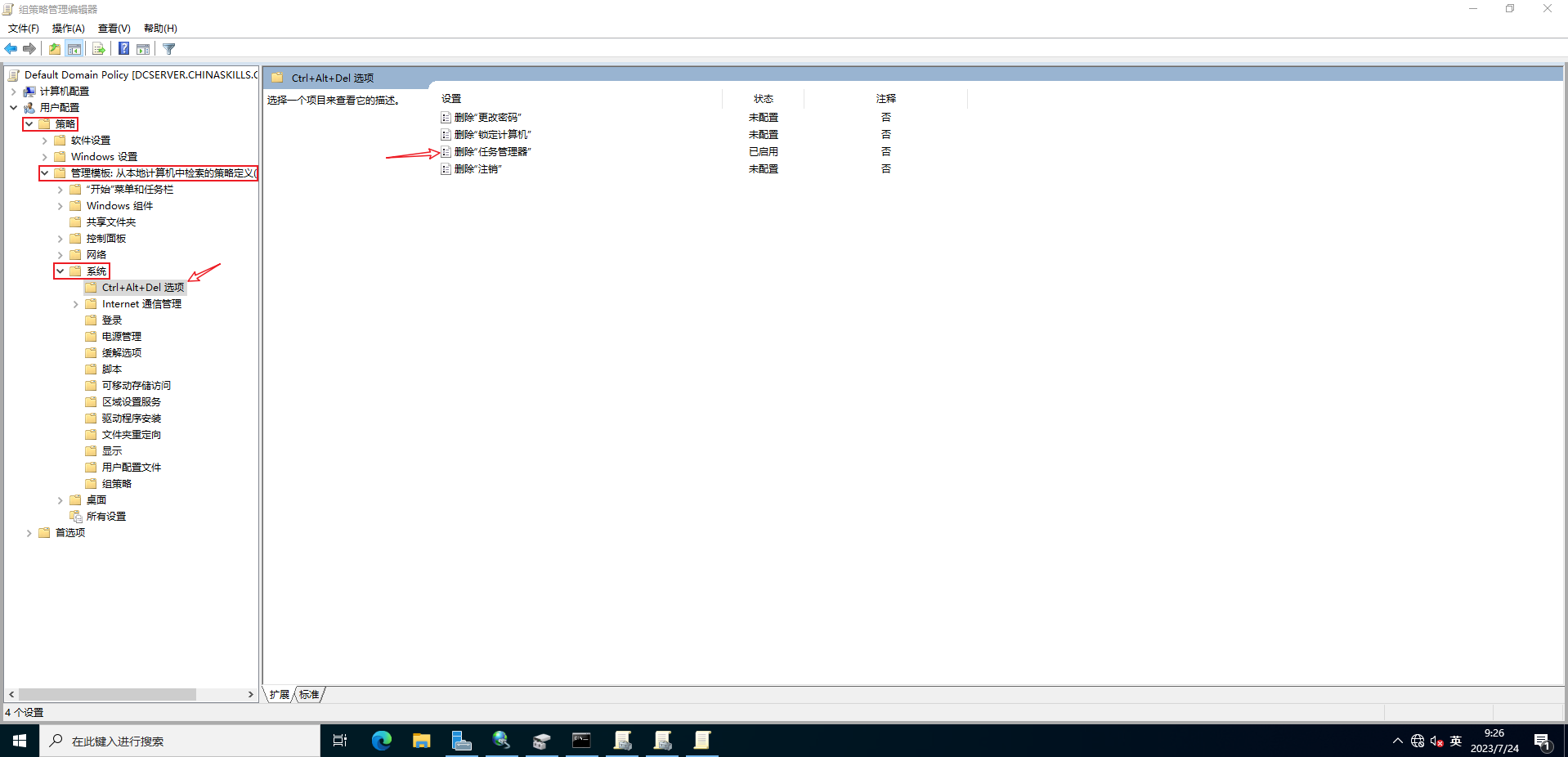

- 禁止调用任务管理器

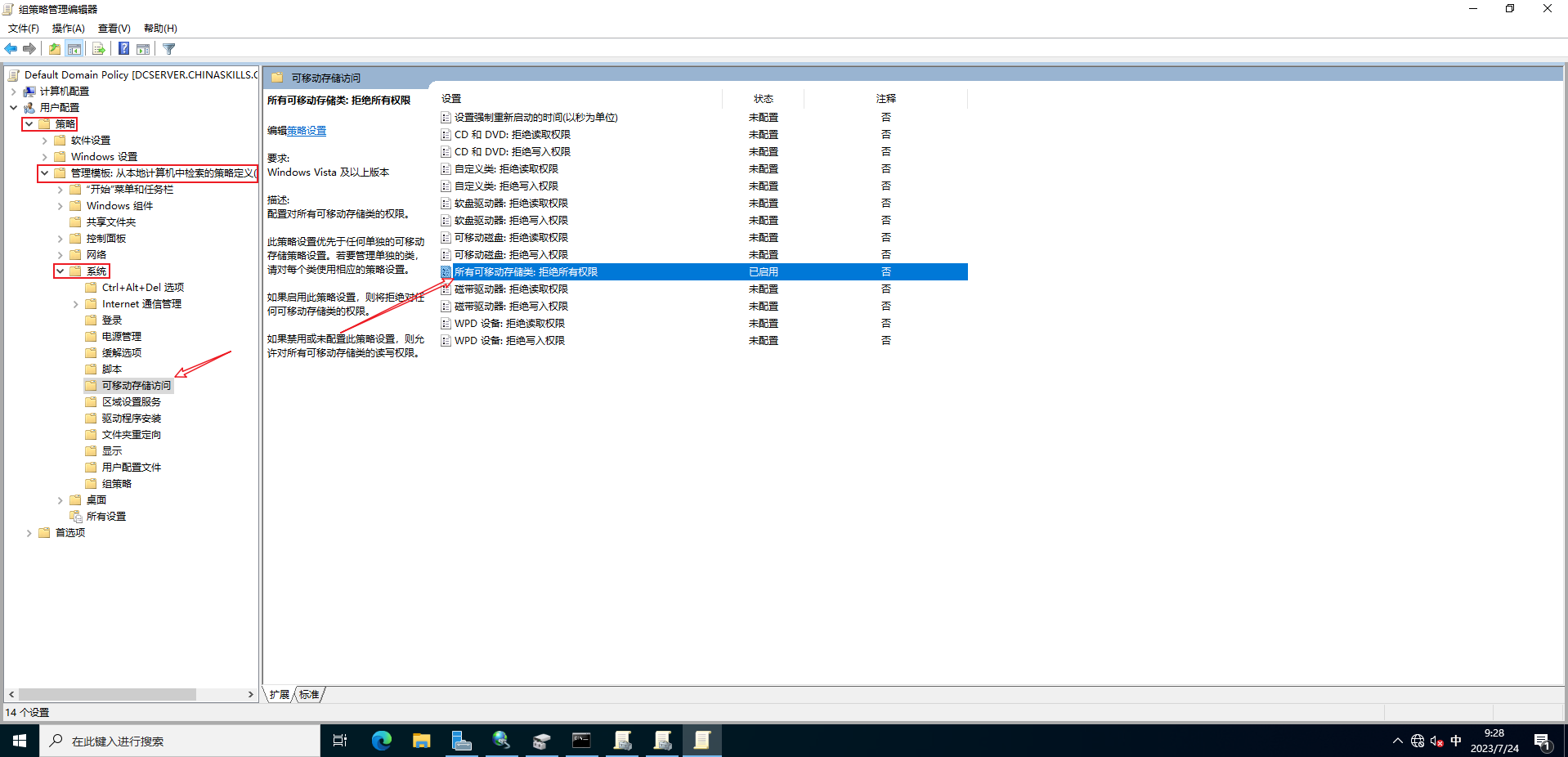

- 拒绝用户对任何可移动存储类的权限

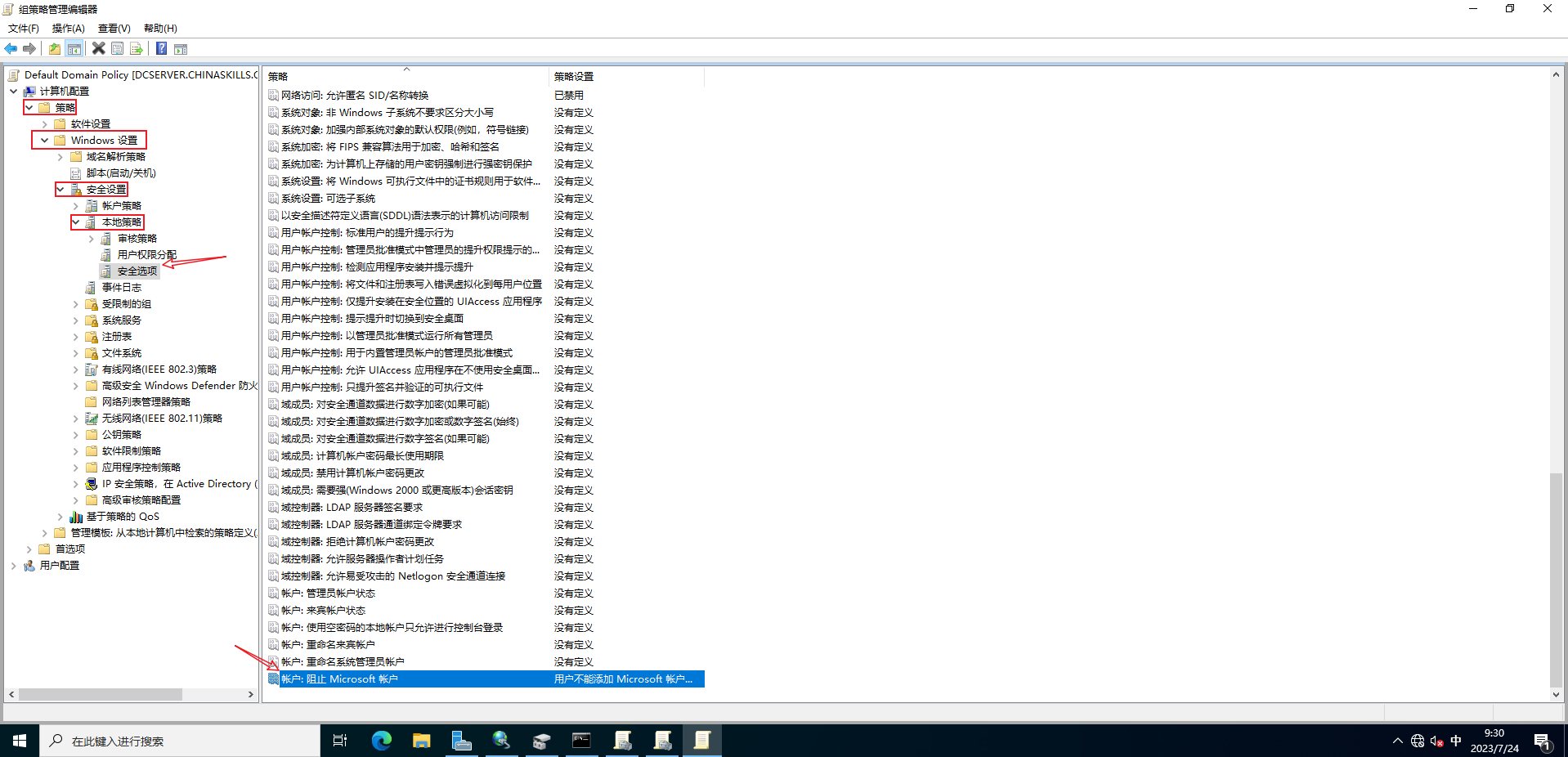

- 不允许登录和使用Microsoft账户

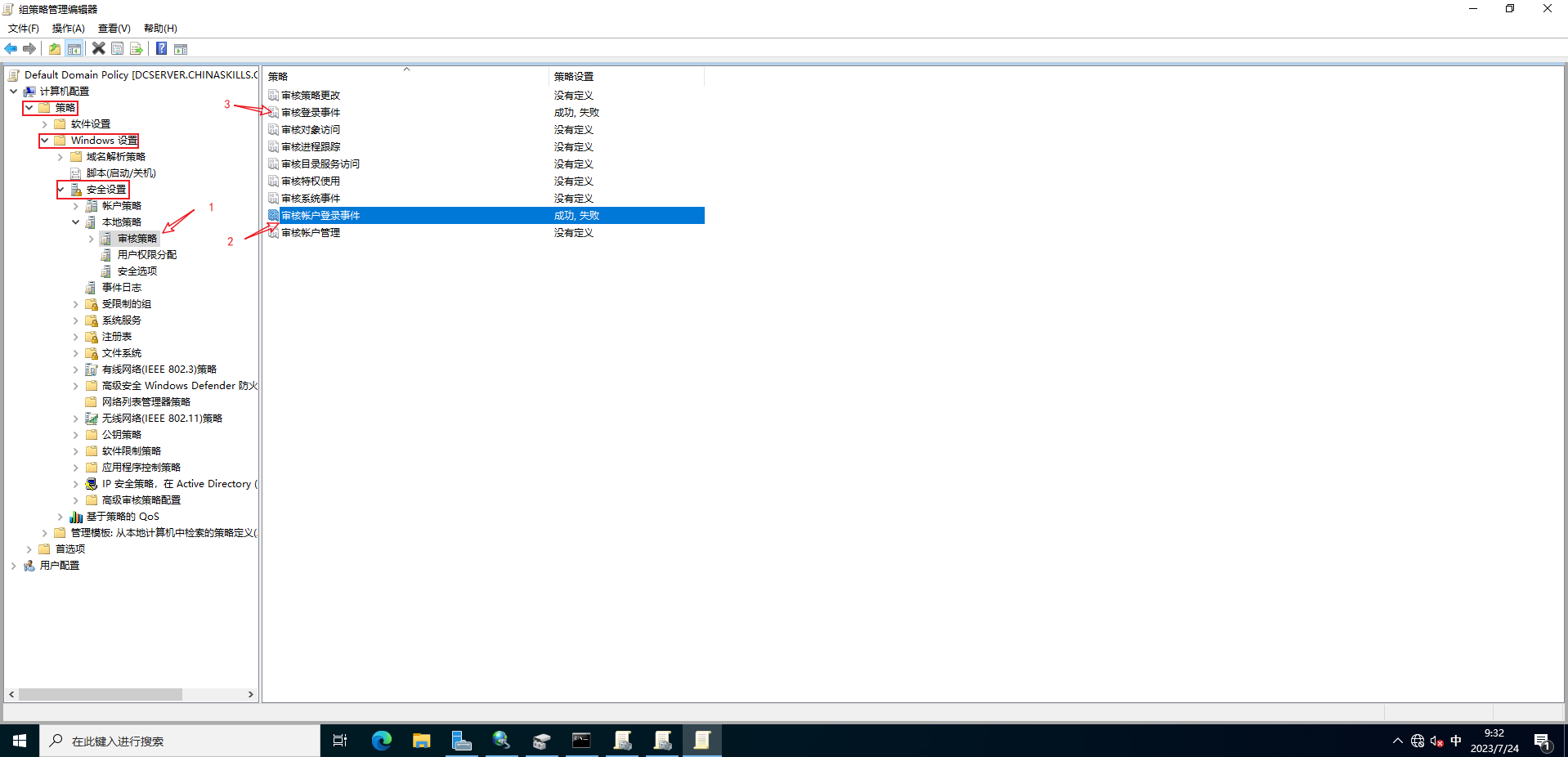

- 记录用户最后登录的信息以及登录失败的情况

这篇关于AD域组策略的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!