本文主要是介绍替换Windows AD时,网络准入场景如何迁移对接国产身份域管?,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

Windows AD是迄今为止身份管理和访问控制领域的最佳实践,全球约90%的中大型企业采用AD作为底层数字身份基础设施,管理组织、用户、应用、网络、终端等IT资源。但随着信创建设在党政机关、金融、央国企、电力等各行各业铺开,对Windows AD域的替换成为企业信息安全建设中不可避免的议题之一。

鉴于AD在企业中的应用程度不同,可将企业分为轻度、中度及深度三类Windows AD用户。面对AD替换的目标,三类用户可能会采取不同的行动。例如:

轻度AD用户:仅部分应用对接AD的企业。替换AD时,可能会直接关停AD,并废弃部分应用。

中度AD用户:部分应用对接AD,终端加域管理的企业。替换AD时,可能会将应用迁移到IAM上。

深度AD用户:SharePoint、Exchange等深度用户,终端加域管理且组策略应用较深。替换AD时,现有应用国产化替代,并寻找AD替换方案,将现有场景全部迁移接管。

前两类AD用户的替换方案可能会面临的问题在本文中不做赘述,后期我们将另开一篇文章分析短、中、长期利弊。本文重点在于关注深度AD用户替换AD时,将面临哪些问题,并提供对应的解决方案。

深度Windows AD用户在替换AD时要面临多个场景的迁移对接:终端、网络、云桌面/网盘、基础服务(DNS、NTP)、应用等。本文将先对网络接入场景进行剖析。

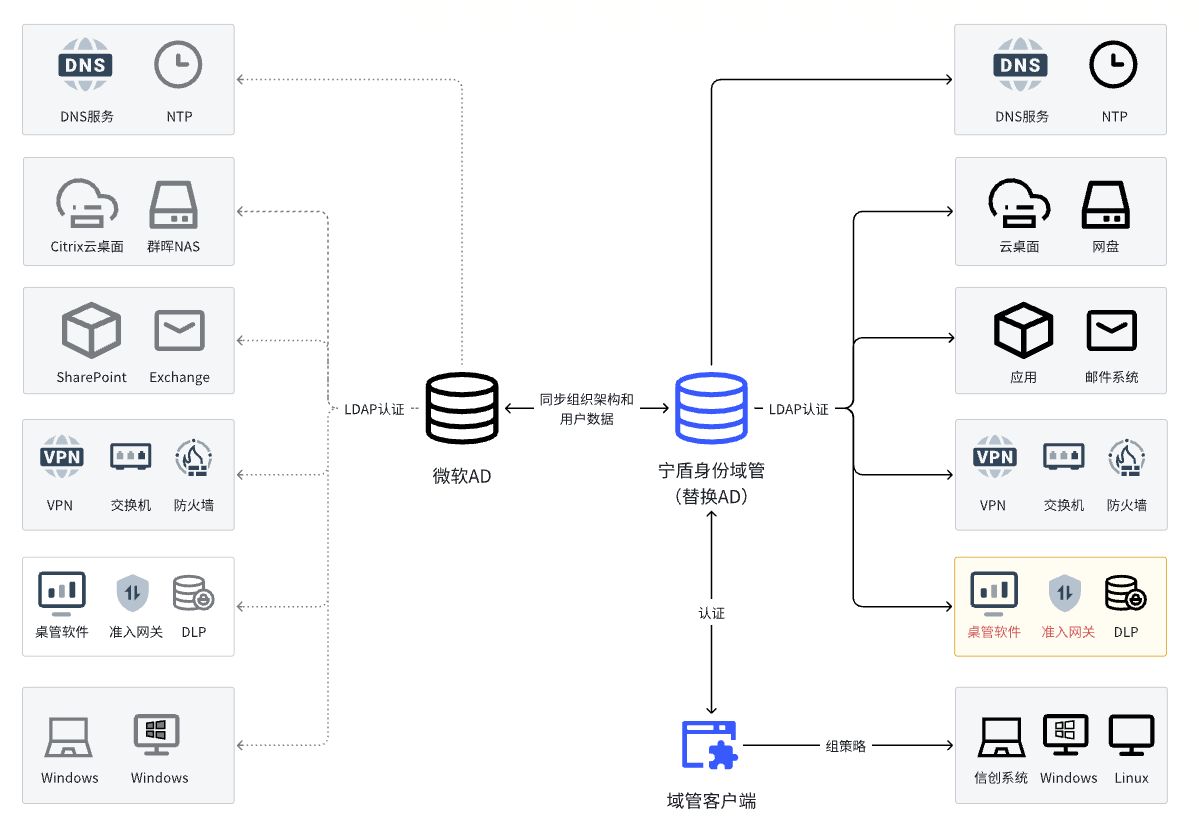

宁盾身份域管替换AD示意图

以宁盾身份域管替换Windows AD方案为例,企业网络接入场景可分为三种:

与现有的上网行为管理AC认证做对接

上网行为管理AC在围绕办公网安全管控时,需对接AD或其他LDAP身份源进行身份认证。当AD被替换后,企业需要将AC认证迁移到替换方案上。

宁盾方案:将AD上的组织架构和用户数据完整同步到宁盾身份域管,以LDAP协议对接AC设备,为其提供身份认和访问授权。

与第三方准入/桌管设备做对接

第三方准入/桌管设备需对接AD/LDAP身份源。此外,部分企业认为传统802.1X准入的实施运维成本过高,且如果借助多个Hub可以轻松绕过安全机制,因此有替换传统准入方案的需求。

宁盾方案:宁盾身份域管以LDAP服务为核心,通过LDAP协议与准入/桌管设备无缝集成,准入/桌管设备作为下游应用,由身份域管提供身份认证及授权。对于替换传统准入设备的企业,可借助宁盾身份域管实施轻量化准入,不过度依赖客户端,不改造网络,上线快速,零信任理念保障了安全性,大幅降低运维实施成本的同时,运维体验与用户体验均显著提升。

重构网络认证系统

现有的RADIUS认证系统不好用或新搭建RADIUS认证服务,以实现网络准入认证。

宁盾方案:此场景可借助宁盾国产化身份域管内置的RADIUS认证功能,打造无感知的准入体系。

以上是常见的三种网络准入场景在Windows AD替代背景下的迁移对接方案。通过对接方案可以看出,以标准LDAP协议对接,能够降低后续其他应用对接适配的工作量和投入的人力成本,有利于深入推进AD替代工作。接下来,我们将以宁盾身份域管方案为例,通过一系列文章拆解应用迁移、终端纳管等场景,为信创用户提供立项或建设参考。

这篇关于替换Windows AD时,网络准入场景如何迁移对接国产身份域管?的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!