本文主要是介绍YUNDUN | HW实战,安全随行,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

安全不是纸上谈兵,其本质在于攻守双方的实战对抗。随着5G、AI等新技术引领而来的新时代下,企业数字业务的安全性面临着前所未有的挑战。

攻防演练是检验企业安全体系建设的有效实践,在攻防实战的过程中,面对全开放的环境、海量的账号、不可控的终端,引发企业思考以下几点:

-

现有各自割裂、以边界为中心的单点防御体系,难以有效应对大规模、高频、高级定向攻击?

-

攻防信息不对称,攻击方层层突破,无力应对0day攻击,稍有疏忽即可能失陷丢分?

-

攻击突破边界后,投入大量成本正面抗敌,缺乏迷惑性的战术布防,未能有效诱捕攻击者情报,被动处置响应?

-

重防护、轻运营,难以对现有防御能力、应急处置能力的科学评估?缺少整体安全战术布控?

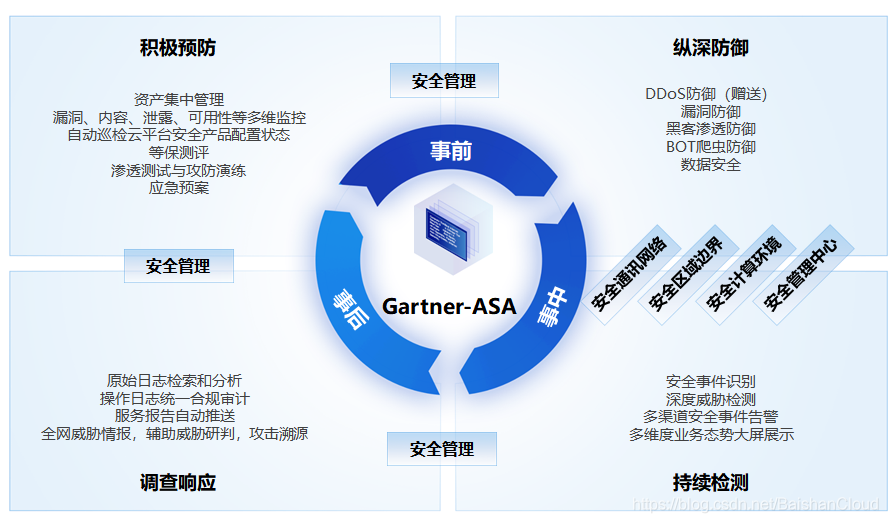

自适应安全架构

YUNDUN基于Gartner自适应安全架构理念,智能联动事前安全预防、事中事件监测与威胁检测、事后响应处置,将针对攻击事件的"应急响应"扩展至针对攻击事件全生命周期的"持续动态响应",实现面向真实互联网各类安全风险的自适应及响应。

积极预防:赋予安全系统自学习的能力,针对漏洞、内容、泄露、可用性实施多维监控,赋能威胁情报系统,从而构成威胁处理流程的闭环。

纵深防御:建立全景防御机制,实现防御纵深,减少业务系统被攻击面,提升攻击门槛,确保安全体系面对威胁的及时响应、有效响应。

持续检测:建立完善的风险识别及威胁告警机制,降低攻击事件发生时安全体系的"停摆时间",助力企业实现全网安全态势的可知、可见、可控。

调查响应:全网威胁情报辅助威胁研判,实现攻击事件发生后的可溯源、可分析,提供企业入侵认证和攻击来源分析,持续赋能攻防对抗策略的研究升级。

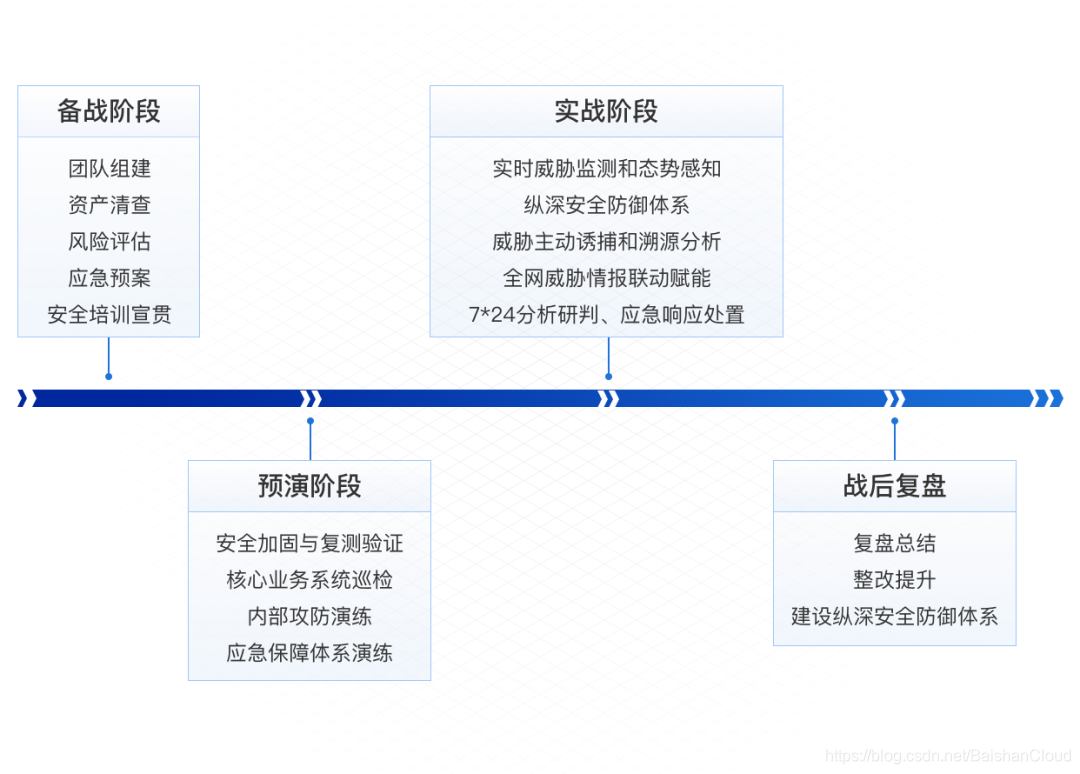

HW安全架构

YUNDUN基于近十年安全攻防实战经验,依托自适应安全架构,形成了针对实战演练备战阶段、预演阶段、实战阶段、战后复盘阶段的全场景整体安全攻防实战兵法,有效应对红方攻击,并构建纵深防御体系提升安全防控能力。

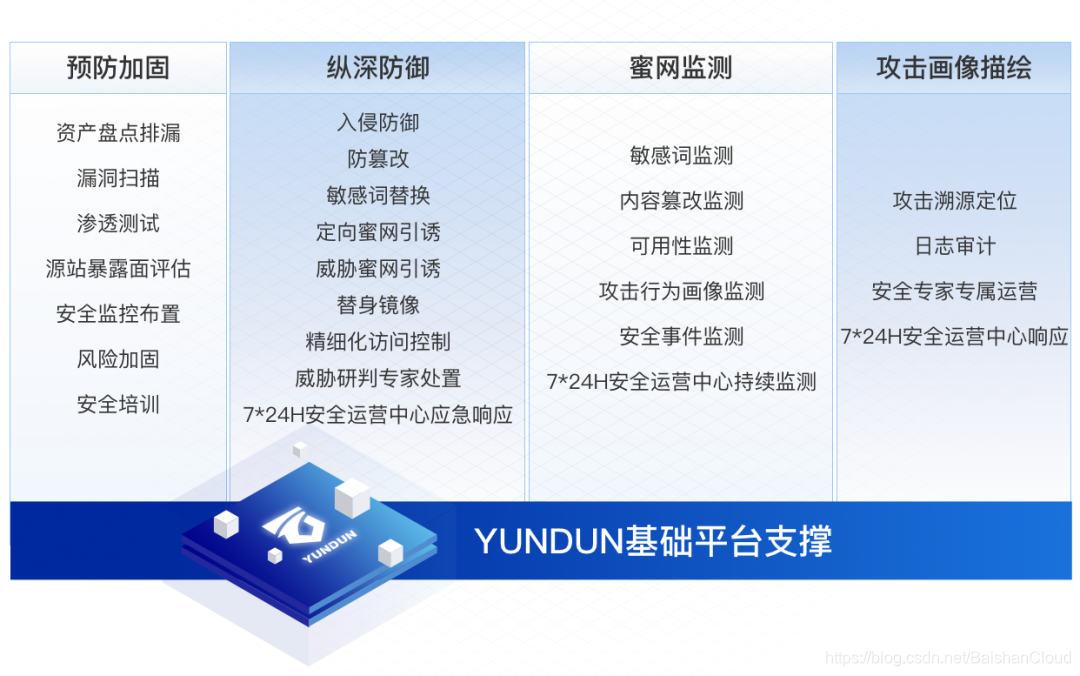

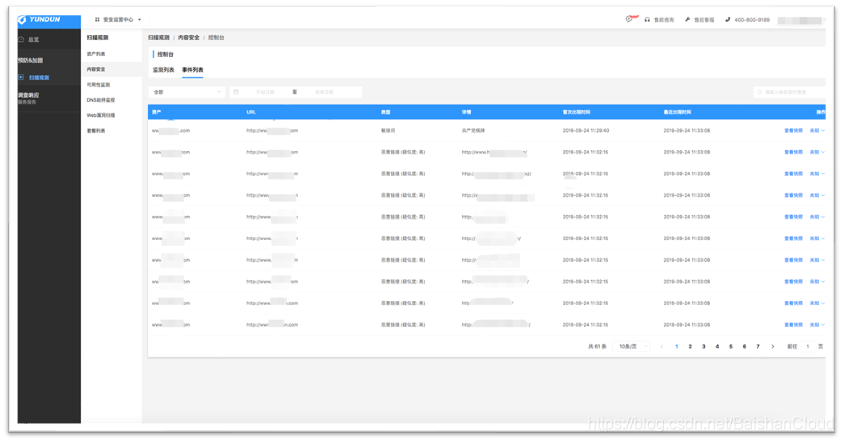

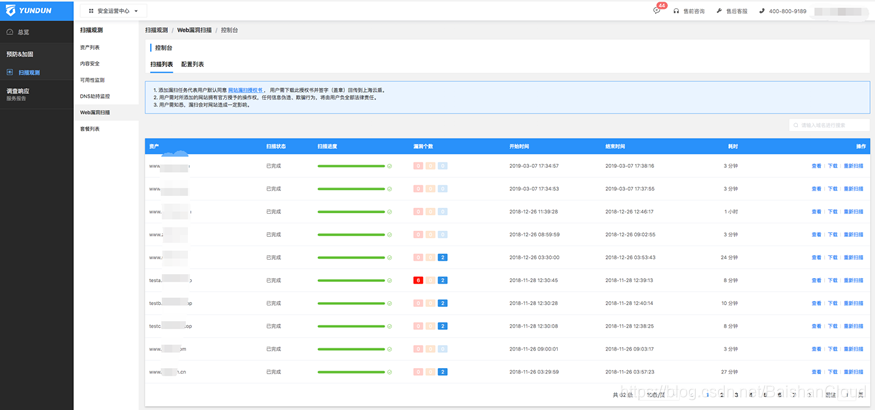

HW工具包

HW工具包(基础平台)是HW安全运营中心的技术基础底座,包含安全专家、联合运营团队所需要的工具、软件、平台。基于YUNDUN自适应安全架构,依托基础平台更高效可行地实现事前安全预防、事中事件监测与威胁检测、事后响应处置。

基于YUNDUN云原生的统一安全运营与管理平台,实现资产自动化盘点、互联网攻击面测绘、云安全配置风险检查、合规风险评估、泄漏监测、日志审计与检索调查、安全编排与自动化响应及安全可视等能力,提供一站式、可视化、自动化的云上安全运营管理。

核心优势

依托YUNDUN十年线上线下实战经验积累,同时基于威胁情报、AI、零信任等新技术,依托盾眼实验室持续研究升级实战对抗策略,整合Web蜜网、业务级Web应用防火墙等HW利器,形成全面有效的HW实战方案,同时不以单产品交付为目标,以服务结果为导向,构建7*24*365全时安全守候。

HW利器-Web蜜网

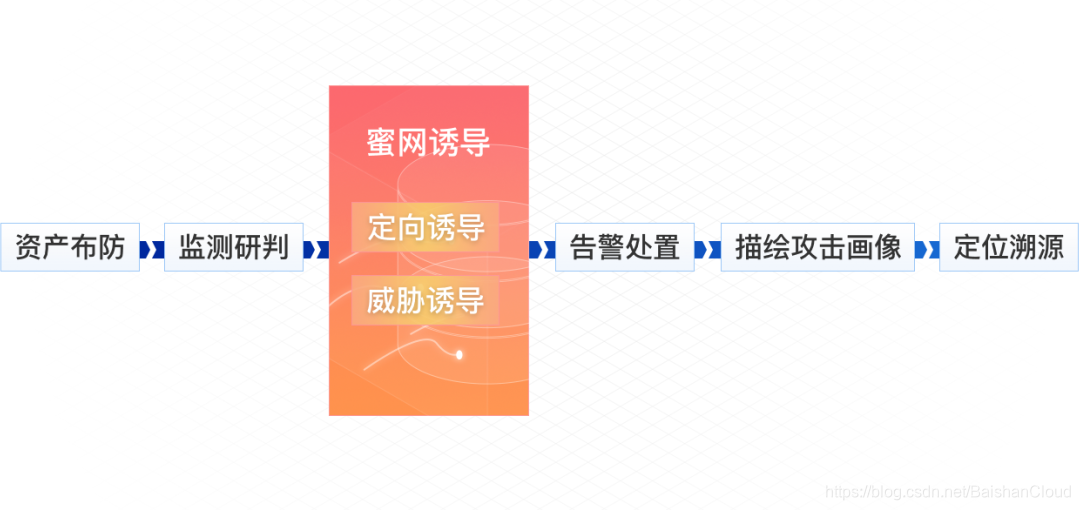

Web蜜网是为数不多的一种能够在HW实战敌明我暗的场景下,取得攻防主控权,主动与攻击者进行有效对抗的方式。YUNDUN通过部署高仿真动态蜜网,构建欺骗式防御体系,迷惑并快速判定攻击者,保护真实目标系统。

YUNDUN蜜网系统诱敌深入后,联动智能云WAF有效捕获攻击者攻击路径和攻击手法,结合全网威胁情报、社工学方法进行精准溯源;同时利用攻击者漏洞对红方进行攻击反制,化被动为主动扭转攻防局面。

资产布防:以攻击者视角,分析攻击路径,在可能成为突破口的区域布置蜜罐,全网蜜罐形成蜜网。

监测研判:异常行为分析,判断攻击意图,由攻击欺骗诱捕大脑进行研判。

蜜网诱惑:根据攻击欺骗诱捕大脑研判结果,对异常行为进行诱导,攻击转移,争取防护主动权。

告警处置:一旦诱导蜜罐被触碰,及时告警,联动处置,锁定攻击行为,进入蜜网,进行攻击观测和策略自学习。

描绘攻击画像:收集采集的攻击行为和攻击者身份信息,汇总攻击者信息,描绘攻击者画像,上报裁判组获得更多得分。

定位溯源:通过反制扫描、反制钓鱼定位攻击者,上报裁判组获得更多得分。

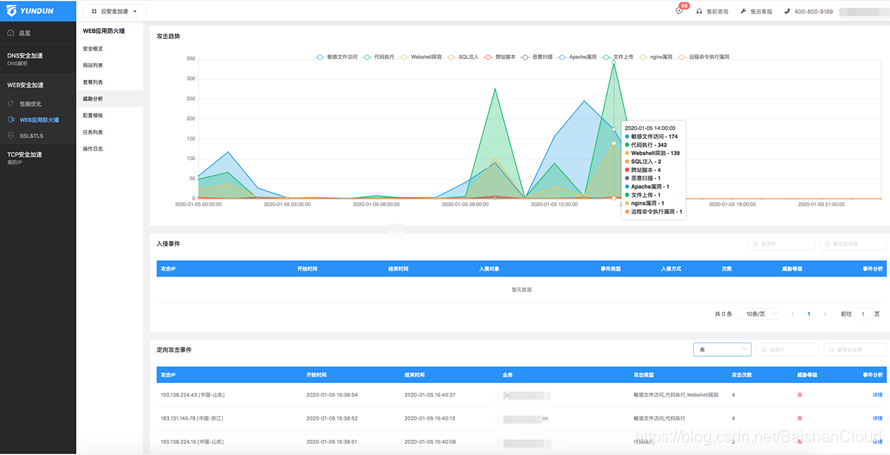

HW利器-Web应用防火墙

WEB应用防火墙由自动机算法驱动,基于语义分析引擎、规则引擎和机器学习引擎三大部分,面向针对Web系统脆弱性造成的入侵行为进行检测和处置。自动机算法驱动引擎可灵活调配三大核心检测引擎对威胁进行检测,三大核心检测引擎极大程度地提升了漏洞检测的准确率和召回率,具有很强的抗干扰性;同时,风险决策模块和风险处置模块可以依据检测结果进行决策和处置,使整个威胁防御过程更灵活,更贴合用户需求。

同时,针对Webshell,该模块提供了专门的完全基于机器学习的检测引擎,以确保精确识别真正的Webshell。这种检测方式无需考虑Webshell源文件进行如何的变形及加密,亦无需考虑请求通信中是否含有特征,只要黑客攻击者尝试访问Webshell时,均可被识别。

HW保障-安全专家团队

网络攻防的本质还是人的对抗,HW实战演练更是如此,为解决企业成立初期安全人员缺乏的情况,YUNDUN集结专业安全专家和业务支撑团队,依托10年一线安服实战经验积累,为企业提供7*24小时的纵深防御、安全态势监察分析、威胁情报值守监控、蜜网攻击牵引、精准溯源等服务,并确保HW实战演习中突发的安全事件的及时响应、有效响应。同时依托YUNDUN盾演实验室,实现红蓝实战对抗内部预演,确保HW实战方案的可靠性。

"始于合规,终于安全;始于信任,终于信赖",YUNDUN致力于通过HW实战演练,助力企业预查核心信息系统的安全问题和隐患,构建事前安全预防、事中事件监测与威胁检测、事后响应处置能力,切实提高安全防护意识和安全体系建设,有效应对和防治可能的网络安全事件。

这篇关于YUNDUN | HW实战,安全随行的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!