本文主要是介绍从爱因斯坦2到爱因斯坦3,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

[引言]本文是2011年本人所写的《美国爱因斯坦计划技术分析》一文的续篇。从2011年至今,3年过去了,美国的爱因斯坦计划有了一些最新的进展。我发表此文,不担保文中的内容正确性,仅在于传播更多有爱因斯坦计划的信息。如发现错误,欢迎指正。

从爱因斯坦2到爱因斯坦3

——再谈美国爱因斯坦计划

1 NCPS

NCPS(National CybersecurityProtection System,国家网络空间安全保护系统)的核心就是保护美国联邦政府的网络空间基础设施安全,其实可以简单理解为其政府电子政务网络的安全,尤其是互联网出口安全,提升其防御网络空间安全威胁的能力。

NCPS的关键技术点包括:

1)***检测技术

2)***防御技术

3)高级网络空间分析技术

a) 数据聚合与关联

b) 可视化

c) 恶意代码分析

d) 包捕获

4)突发事件管理

5)信息共享与协作

上述这些关键技术分别体现在E1(Einstein 1)、E2(Einstein 2)和E3(Einstein3)中。

2 爱因斯坦计划的路线图

NCPS采用了渐进式迭代开发的方法论,并将整个任务分解为不同的子系统(Blocks)。每个子系统都有自己的迭代周期。而三个子系统之间是逐步增强、同时也不是完全取代的关系。

必须指出,E2的计划并非都按期按量完成,Delay和调整是很正常的,研究一下GAO(美国审计署)对DHS的审计报告,以及DHS自己的内审报告和财报就能看出端倪。

2.1 Block1

其实就对应E1,重点是Flow传感器的部署和Flow存储、Flow分析。这个我们已经分析过了,不再赘述。

2.2 Block2

其实就对应E2,又进一步分解为三个阶段,分别是Block2.0,Block2.1和Block2.2。这里面2.0的历时较长,还分出了几个2.0.X版本。

2.2.1 Block2.0

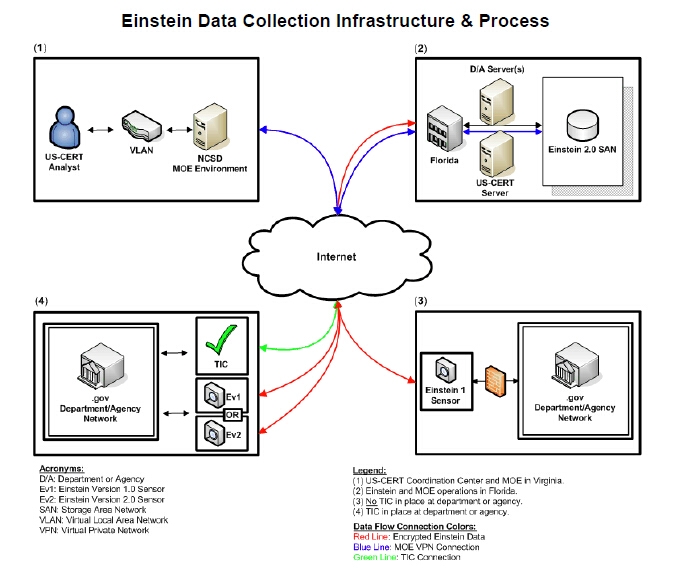

Block2.0的核心工作是在电子政务网络的边界部署IDS,并且这项工作与TIC(相当于一个“电子政务互联网收口计划”)同步进行。

接着,在Block2.0中还加入了一些增强功能,包括:

1) 包捕获技术:就是抓取网络中可疑的网络流量,并将这些payload存储起来进行分析,构建起一个可以网络恶意流量信息的抓取、存储、分析的环境。

2) 恶意代码分析中心:一个能够安全自动地的提交和分析恶意代码的工作环境,实现对恶意代码样本的安全提交、存储、分析和研究。

3) 增强的分析中心:具备高吞吐能力的关系型数据库和可视化分析工具,用以对大规模数据进行查询分析和可视化,以及出具分析报表报告。

4) 突发事件管理系统:主要是构建一个全新的Incident(突发事件)管理系统,包括遵循相关的标准化流程、具有派单处置功能能够,替代US CERT原有的那个类似系统。

5) 网络空间指标体系库(CIR):旨在让US CERT与各联邦机构部门之间分享各种与恶意网络流量相关的威胁指标(例如DNS、EMAIL、文件哈希值等等)。

6) 网络空间指标分析平台(CIAP):就是对CIR中的各种CI(指标)进行分析的平台。

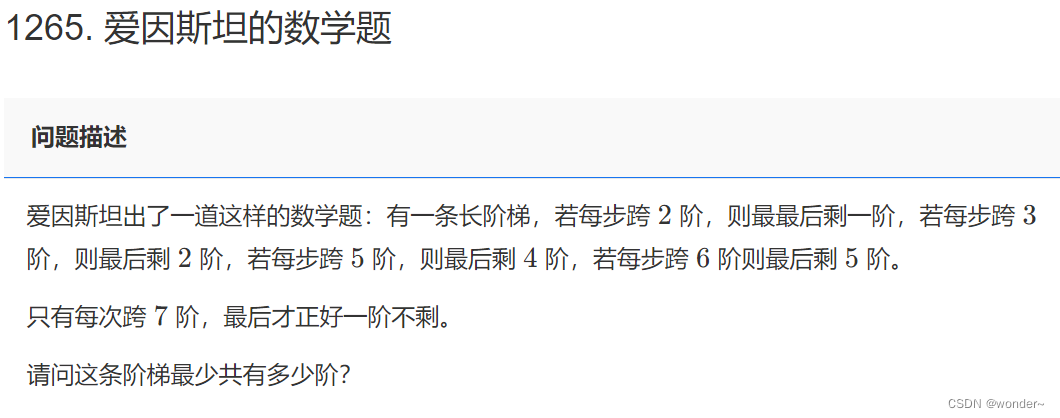

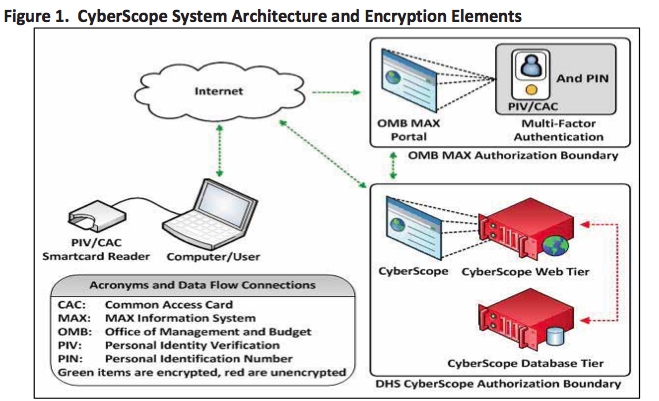

7) 与CyberScope集成:CyberScope是DHS联合美国司法部开发的、OMB(美国行政管理和预算局)主管的一个用于对联邦个机构进行持续监控的系统,能够定期自动地产生各个机构的FISMA报表,2009年上线。通过Block2.0,能够实现司法部的数据中心与DHS的数据中心进行数据交换。

8) 建立US CERT的公共网站:主要是重构CERT的网站,承办单位是CMU的SEI软件工程研究所,能够与DHS的数据中心相连。

9) 建立US CERT的HSIN门户:就是一个对内门户网站,承包商是NC4。这个门户网站旨在在CERT、联邦机构、可信赖的合作伙伴之间构建一个信息分享协作和分析工作的社区。

很显然,这里提到的Block2.0中的技术在之前的文章中都有提及。并且,CERT作为整体管控中心会收集到所有的相关信息并进行存储和分析。说明,美国CERT在很早就提出了大数据分析的诉求。而同样,很早就提出了恶意代码分析环境的诉求,无疑包括了沙箱技术。根据我的研判,上面这些工作都应该是在2008~2010年间开展起来的。而上面提到的两个网站(一内一外)其实都推迟到了Block2.2才开展起来。

2.2.2 Block2.1

Block2.1的核心就是搭建SIEM系统。其它还包括建立具有聚合和增强能力的数据存储机制,多数据源关联技术、和可视化技术。

SIEM的作用自不必多言。在Block2.1中,分析的数据源主要包括:Flow数据、Flow数据标签、IDS告警、外部情报,以及CERT的各种黑白名单。

我们已经知道,CERT用到了Arcsight的SIEM产品,通过对CERT的调研,我推测他们在后来还用到了Splunk。

毫无疑问,E2中最大的SIEM管理中心应该位于CERT在佛罗里达Pensacola新建的数据中心。

通过SIEM的升级优化,在2013年,CERT利用SIEM每天分析的事件量达到了20亿条。

2.2.3 Block2.2

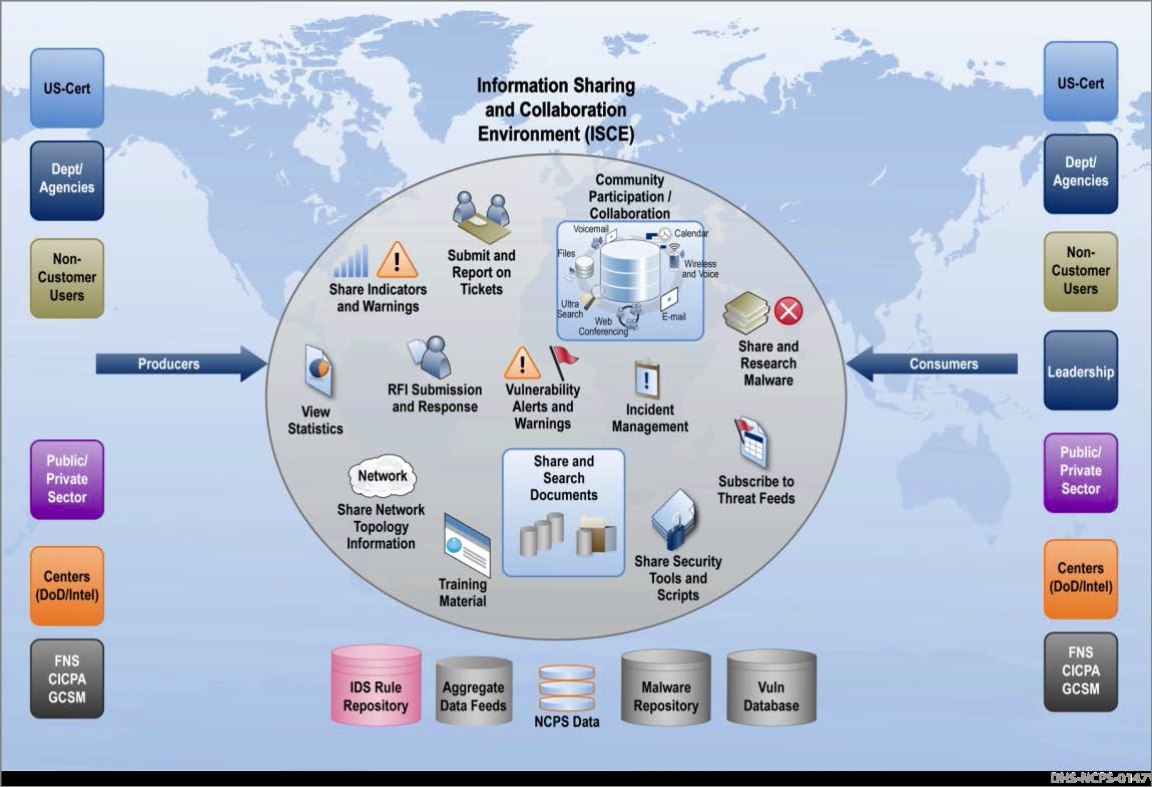

Block2.2的核心是各类网络空间安全信息的共享与协作(ISCE),以及基于搜索技术的网络调查分析追踪能力。DHS为Block2.2的信息分享与协作定了几个关键指标,包括该项目的各参与方能够在30分钟内分享到任何一方检测并确认的网络空间安全事件的数据和相关信息。

这也就是说,在E2的后面阶段,主要使命是如何将这些收集到的天量数据,以及各种分析结果及时有效地使用起来。这项工作的确不易。我相信,他们目前都还未能完成此项工作。在2013年,建立ISCE的预算是490万美元。

2.3 Block3

顾名思义,Block3就对应了E3。可以断定,Block3也将会分为若干个阶段来实施。当前处于Block3.0的阶段。这个阶段对应E3A(Einstein 3 Accelerated,爱因斯坦3促进计划)。

NCPS的Block3.0综合利用了商业技术和专门的政府技术对进出联邦国内网络的网络流量施以***防御和基于威胁的决策。

Block3.0的核心就是***防御能力的构建,变被动监测为主动防御。此外,还包括对之前两个计划的能力增强。在Block3.0中,包括了对更加大量数据的采集、存储与分析,更高效的信息共享与协作(要将之用于主动防御),更强大的流分析能力和SIEM能力(这部分到底如何增强尚处于机密状态,具体内容不得而知),引入网络管理、性能管理技术,同时还增强了运维操作环境。

在进入Block3之前,DHS在2010年进行了一个名为“第三阶段演练”的先导性项目,用于进行可行性论证和试点。可以判定,论证在2011年(或之前)顺利完成,并启动了Block3.0计划。在之前的大部分时间都是设计开发,而在第一个联邦国内机构部署上线已经是2013年7月了。

目前尚不清楚Block3.X或者Block3.0.X已经进展到哪期了,但是可以确定的是,从2013年开始至今,DHS针对E3的业务模式已经从原来的有DHS部署IDP设备转成了DHS跟ISP签署合同,由ISP来提供IDP服务的方式。当然,DHS与ISP之间有一个专用内部网络用来交换相关信息。通过此举,降低了所需预算,也提前了落地的时间进度。根据DHS自己的估计,原本采用自建模式,覆盖美国所有联邦政府机构需要到2018财年,而通过这种公私联营的方式,全覆盖可以在2015财年实现,即提前了3年。

在今年及其最近这段时间,Block3.X的核心工作是部署IDP的两个关键能力:DNS重定向(DNS sinkhole)和EMAIL过滤),DHS分析认为这两种防御能力能够覆盖85%的网络***行为。

3 TIC的参考架构分析

说到爱因斯坦计划,不仅要看他的技术,还要看他的落地,也就是部署。部署很重要,部署得不好,爱因斯坦可能就无法获得必要的信息,而分析就成了无源之水。而说到爱因斯坦传感器的部署,就必须说到DHS的TIC(可信互联网连接)计划,这也是CNCI的一项重要工作。从E2开始,传感器的部署跟TIC息息相关。而TIC又牵扯到了整个美国电子政务网络的升级改造。

在2013年10月分,DHS发布了TIC的参考架构V2.0。这个文档结构严谨、条理清晰,颇具参考价值。联想到现在很多单位,包括我们国家的电子政务外网也在建立一些安全标准、规范和指引,希望能够借鉴一下这个文档的框架和组织形式。

受篇幅所限,这里仅作简单分析,目的乃是衬托爱因斯坦计划。

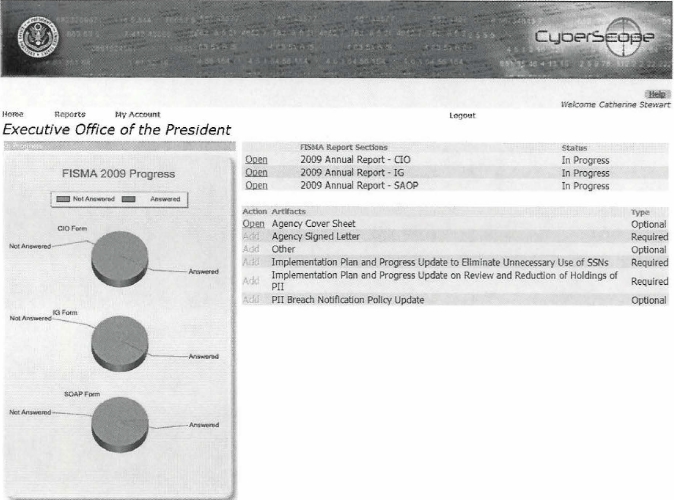

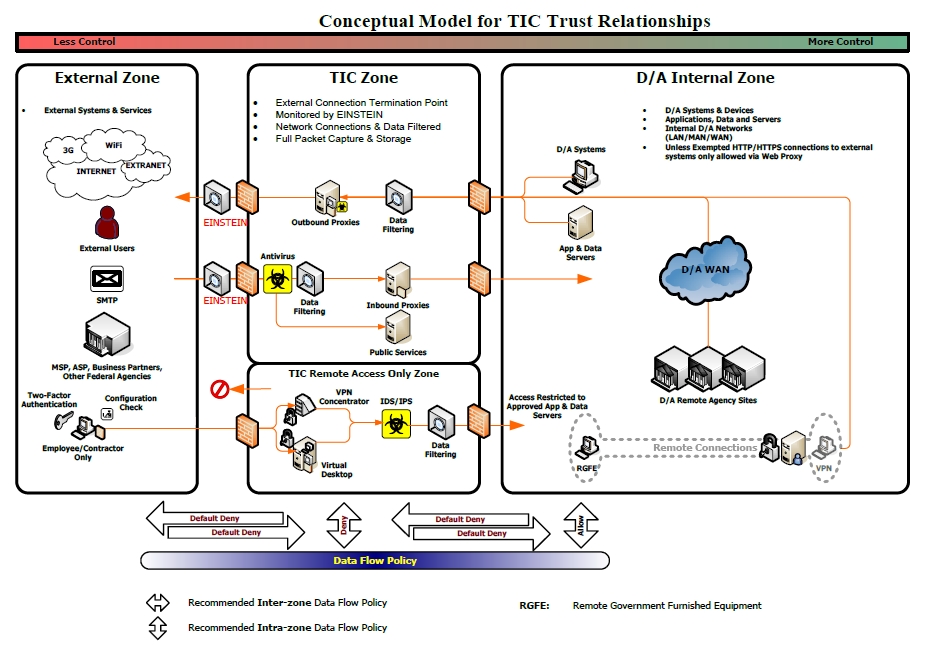

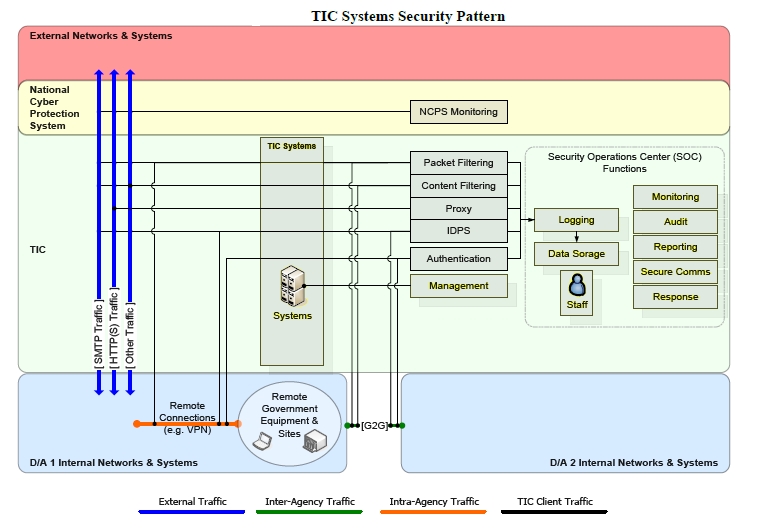

上图展示了TIC的概念模型。整个TIC包括模型包括三块:外部区域,TIC区域和内部区域。而爱因斯坦传感器或者IPS就部署在TIC区域和外部区域之间。注意,公共服务都部署在TIC区域,我们可以把TIC类比为一个DMZ区,但更加复杂。

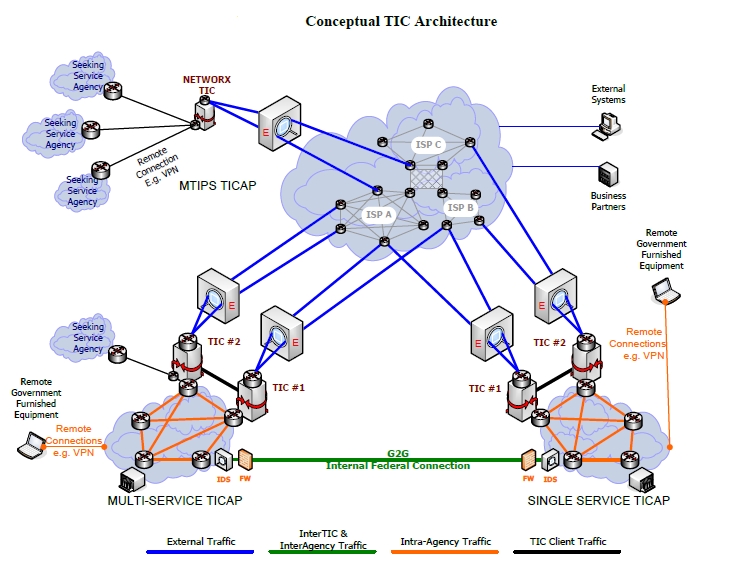

上图是TIC的概念部署架构,比我上一篇文章中的TIC逻辑架构更形象些。

上图则展示了TIC的关键安全功能。图中的NCPS监控设施就包括了爱因斯坦传感器/IPS。此外,可以看到,有专门的针对在TIC中建立SOC的要求(OMB M-08-16)。注意,这里的SOC不是CERT 的SOC,而只是管理TIC的SOC,不要混淆。而事实上,SOC与NCPS监控设施之间应该有联系的,也就是说TIC SOC是可以跟CERT SOC相连的。

4 E3A的技术分析

正如前面在介绍Block3.0所述,E3A作为E3的第一阶段计划,首先就落到了DNS防护和电子邮件过滤上。

DNSSinkhole技术

DNS Sinkhole技术用于阻止已经被植入政府网络的恶意代码与外部的恶意域名之间的通讯,它能够将恶意代码的DNS连接请求重定向到安全的服务器,或者是Sinkhole Server,从而阻止恶意代码的后续行为(譬如下载***和谍件)。与此同时,ISP(互联网服务提供商)和DHS可以收集到这些试图连接确定的或者可疑的DNS的请求信息,并对他们进行进一步地分析。

Email过滤技术

电子邮件过滤技术使得DHS能够在网络上对所有发给政府网络用户的邮件进行扫描,能够识别含有恶意代码的附件、恶意URL等,将其过滤掉,并可以转发到特定位置,以供分析人员进一步检测。

无论是DNS防护还是邮件过滤,都属于这个IPS设备中的核心功能,并且IPS设备主要依靠所谓的指标特征(Indicator)来进行识别。这些指标包括:

1) IP地址和DNS域名:说白了就是一份IP和DNS的黑名单。这份黑名单由DHS的分析师来制定和下发。

2) 电子邮件头:包括发件日期、主题、发件人、发件人地址、链接、附件,等等。

3) 文件:恶意文件的特征标记。

4) 其它各种特征串。

在E3A中,IPS就是根据上述指标特征进行恶意邮件过滤和恶意DNS连接阻断,工作很单纯。但是作为整个体系,需要DHS后台的分析师定义出清晰地特征指标并下发给IPS设备,此外,还需要快速地在各个ISP间/IPS设备间进行指标特征的信息分享。很多时候,指标特征是DHS下发给ISP服务商,再由ISP根据具体情况进行修订和下发。同时,ISP也能识别并提交新的指标特征。

一旦IPS识别到某个***行为,不仅会进行阻断,而且还会产生告警,并将告警及其相关的情境信息经由ISP提交给CS&C。这些信息包括:唯一的告警ID、发生告警的联邦机构、产生告警的指标/动作对、告警的时间、相关的netflow流数据,并且,可能地话,还有被隔离或者被捕获/存储的相关数据报文。

5 E3A的业务模式和部署进展

2013年7月,第一个联邦机构部署才正式上线E3A服务,整个2013年共部署了4个单位。从2013年开始至今,DHS针对E3的业务模式已经从原来的有DHS部署IDP设备转成了DHS跟ISP签署合同,由ISP来提供IDP服务的方式。当然,DHS与ISP之间有一个专用内部网络用来交换相关信息。

在这种模式下,对联邦机构提供E3A服务的不直接是DHS的CS&C(也就是负责运营爱因斯坦的部门),而是ISP。而ISP将这些服务包装成一个MSS(可管理安全服务),同时DHS对ISP提出了明确清晰的服务目标和服务水平要求,而服务具体如何是实现则是MSSP(即ISP)的事。

通过此举,降低了所需预算,也提前了落地的时间进度。根据DHS自己的估计,原本采用自建模式,覆盖美国所有联邦政府机构需要到2018财年,而通过这种公私联营的方式,全覆盖可以在2015财年实现,即提前了3年。

此外,到2013财年底,82%的流量都纳入了IDS检测范围之内(E2)。还有一个有趣的指标是技术成果转化为商业产品和开源项目的转化率,达到了89%。

在2013年,花费在E3A(Block3.0)和E2增强版(Block2.2)上的预算高达1.16亿美元。

不过,由于其业务模式转变为借助ISP来提供服务,后续的预算应该会逐步减少。

【参考】

美国爱因斯坦计划技术分析

这篇关于从爱因斯坦2到爱因斯坦3的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!