本文主要是介绍beebox靶场A2 low级别身份验证通关教程,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

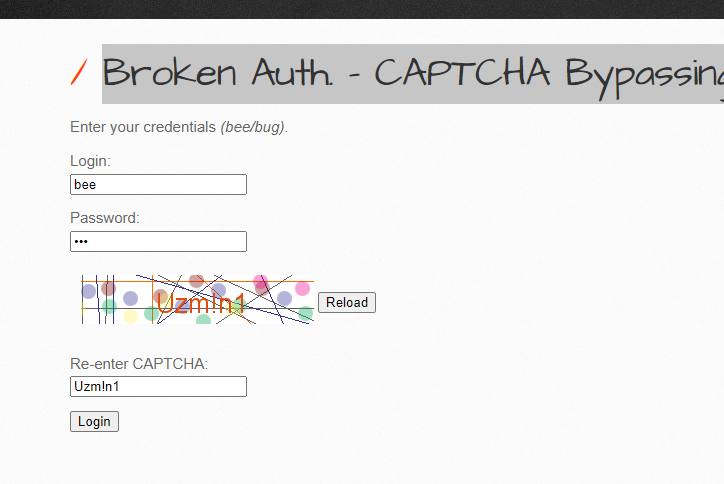

1. 断开的身份验证 - 验证码绕过 Broken Auth. - CAPTCHA Bypassing

打开burp抓包在页面上输入账号为bee 密码随便输,输入验证码开始抓包拦截,

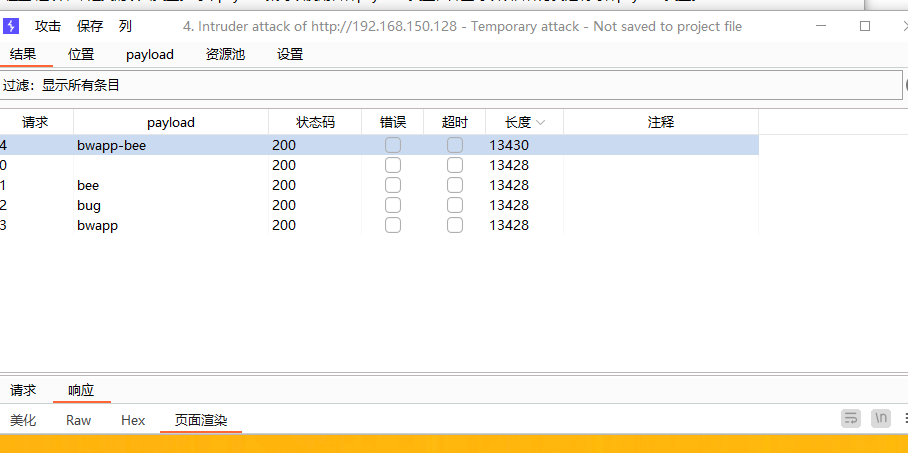

发到重放器进行重放,发现只是一直提示密码错误,那证明只要不刷新页面验证码应该就不会变,那就可以发到攻击模块使用爆破来拿到正确的密码,从而实现验证码绕过

最终拿到正确的密码

2. 份验证中断 - 被遗忘的功能 Forgotten Function

页面里就一个输入邮箱的框,抓包拦截就可以进行爆破邮箱,得到邮箱为 bwapp-bee@mailinator.com

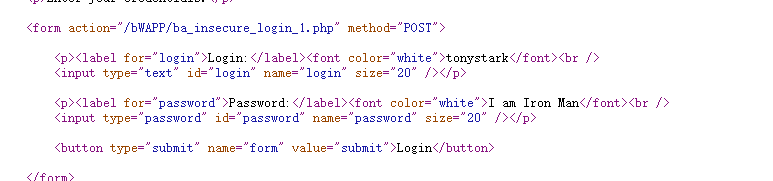

3. 身份验证中断 - 不安全的登录表单Insecure Login Forms

首先尝试爆破发现已知密码都不对,所以打开源码查看源码意外发现账号密码存在源码中

4. 身份验证中断 - 注销管理Logout Management

点击会发现退到了登录页面

但发现Low级别退出登陆后还可以通过浏览器的前进后退功能还是可以返回上一个页面且处于登录状态,因为注销后seeion和cookie还保持,没有被销毁。

5. 身份验证中断 - 密码攻击 Password Attacks

就抓包拦截进行爆破

6. 身份验证损坏 - 弱密码

没有什么特殊要求,就是使用burp拦截爆破用户名和密码,攻击方式选择集束炸弹模式 ,得到用户和密码都为 test

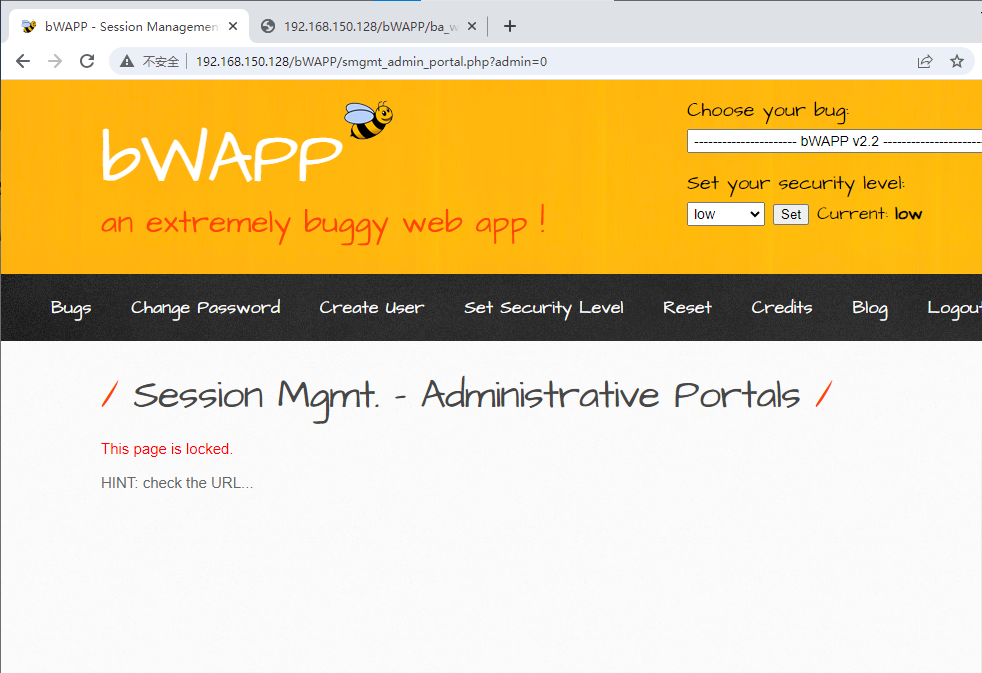

进入页面时什么也点不了,提示页面被锁定

经过观察上方url有个admin=0 明显不正常,那我们换一下数字,改成1,发现解锁成功

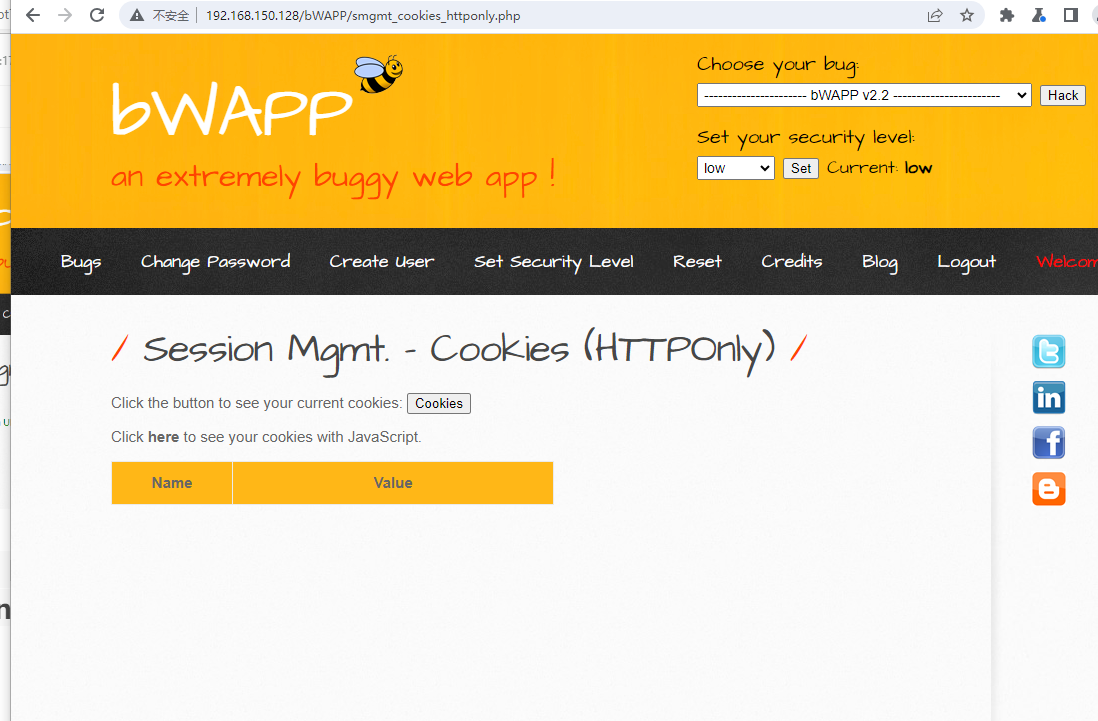

7. Session Mgmt. - Cookie (HTTPOnly)

low级别时点击cookie能够正常访问得到,Cookies中httponly字段设置为false点击Click Here,本地JS脚本可以直接访问到top_security这 个变量值

在中级时点击js脚本就无法访问top_security

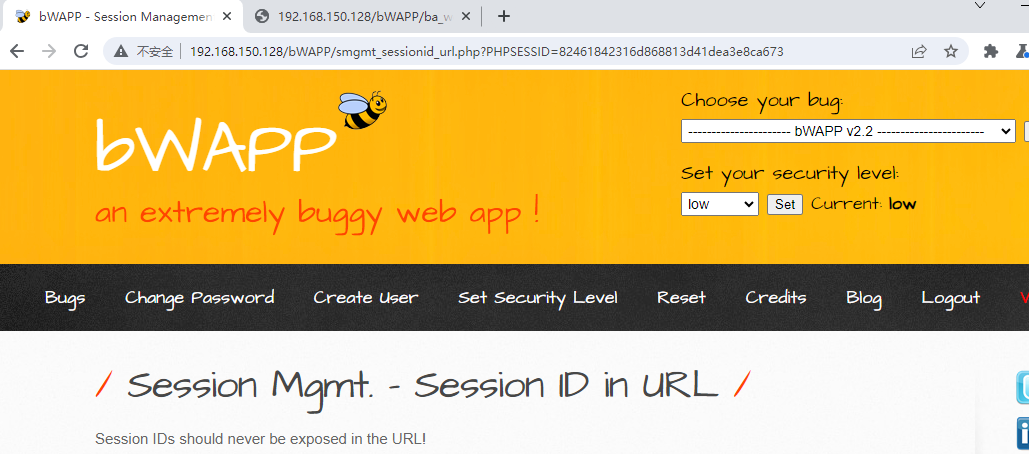

8. Session Mgmt. - Session ID in URL

这个页面问题很大啊,登录用的session id 竟然出现在了url中,

这篇关于beebox靶场A2 low级别身份验证通关教程的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!