本文主要是介绍对称加密、非对称加密、数字签名、数字证书、证书颁布机构(CA)总结,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

背景

最近在看HTTPS相关知识,觉得这块的概念还是很容易混淆的,借此机会梳理清楚,希望能帮助到大家。

名词解释

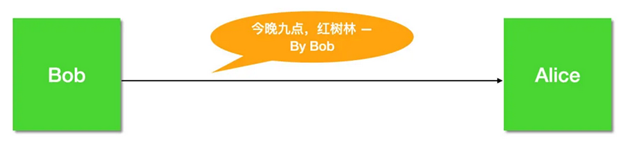

1.明文传输

- 不使用加密技术

- 由于网络传输不可信,明文消息会被截获和篡改:

2.对称加密

- 加密和解密使用同一个秘钥,接收双方提前约定好密钥

- 常用算法:DES、AES-GCM、ChaCha20-Poly1305等

- 如果密钥被泄露,就等于明文传输。

- 密钥必须是明文,不然对方看不懂,不能用。但明文意味着可能泄露。

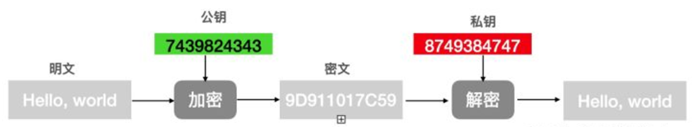

3.非对称加密

- 加密和解密使用不同的秘钥,这两个分别叫做【公钥、私钥】,公钥可以让任何人知道,私钥只有自己知道。

- 常用算法:RSA、DSA、ECDSA、DH、ECDHE

- 公钥加密,私钥解密

- 解决了密钥交换问题,保证了邮件内容不泄露,可以实现防窃听,不能实现防伪造

- 由于公钥在网络中传输,不能证明发送者就是发送者。因为窃听者有公钥,他可以伪造发送者

4.摘要

- 通常情况下不会对数据本身做数字签名,这里考虑到计算的耗时性。数据越大耗时越长。

- 所以会先对原数据做一个Hash运算,得到的Hash值就叫做【摘要】

- 摘要最好是不可逆的,一般使用MD5作为Hash函数,MD5输出的结果固定128位

5.签名

- 利用私钥对摘要做一个加密,这个过程叫做签名

- 只要私钥不泄露,窃听者不能伪造签名

6.验签

- 利用公钥对签名进行验证

- 过程如图:私钥签名,公钥验证

7.数字证书

- 上述实现了依赖对称加密进行保密通信,通过数字签名验证知道消息是不是发送发送的。

- 这一切建立在通信双发持有的公钥都是对方的。如果公钥被伪造,那么真实的消息都会验证签名失败,被当做冒充者。

- 所以为了解决公钥不被篡改引入了数字证书,数字证书由颁证机关CA颁布

- CA会将:证书的颁布机构、有效期、公钥、持有者等信息用CA的私钥进行签名

- 将签名结果和这些信息放在一起,就叫【数字证书】

- 引入数字证书之后,窃听者就没有办法伪造了。

- 通信过程中数字证书也会一起传送,接收到后利用ca的公钥解密出发送者的公钥,然后对签名做验证。

总结:

- 公钥加密,私钥解密

- 私钥签名,公钥验证

- CA解决公钥安全传输

这篇关于对称加密、非对称加密、数字签名、数字证书、证书颁布机构(CA)总结的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!