本文主要是介绍CVE-2021-2109 Weblogic Server远程代码执行漏洞,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

0x00 简介

WebLogic是美国甲骨文公司出品的一个application server(应用服务器),确切的说是一个基于JAVAEE架构的中间件,WebLogic主要用于开发、继承、部署和管理大型分布式Web应用、网络应用和数据库应用的Java应用服务器。

0x01 漏洞概述

CVE-2021-2109是存在于WebLogic Server的console中的一个远程代码执行漏洞,经过身份验证的攻击者可以直接通过JNDI远程执行命令或者注入代码,可以配合CVE-2020-14882未授权漏洞执行任意代码。

0x02 影响版本

WebLogic 10.3.6.0.0

WebLogic 12.1.3.0.0

WebLogic 12.2.1.3.0

WebLogic 12.2.1.4.0

WebLogic 14.1.1.0.0

0x03 环境搭建

Java环境配置

一定要安装jdk1.7

给出jdk1.7下载链接,http://download.oracle.com/otn-pub/java/jdk/7/jdk-7-windows-x64.exe

具体安装步骤可以自行上网搜索,这里推荐 https://www.runoob.com/java/java-environment-setup.html , 里面也有jdk下载的官网地址,安装jdk时安装路径最好全英文无空格,安装完后配置环境变量

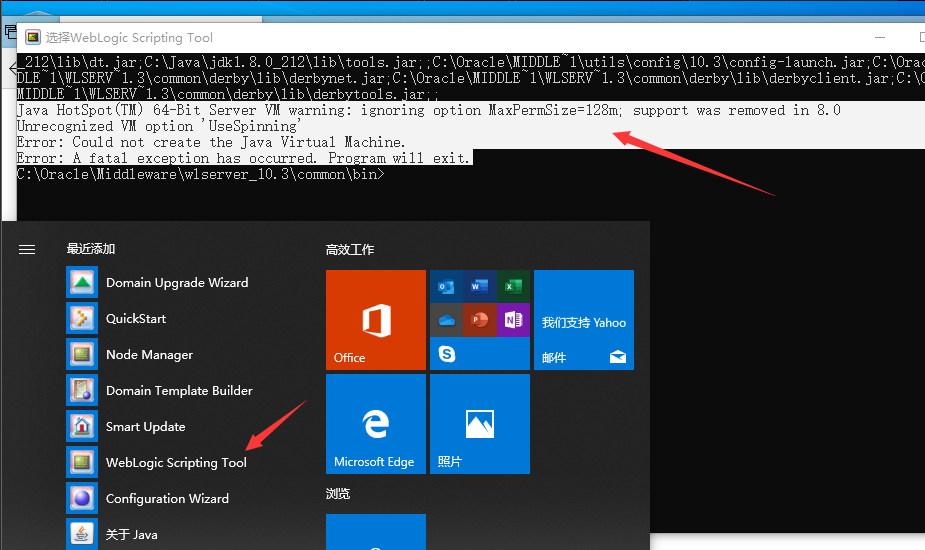

如果不安装jdk1.7,后续配置步骤则会遇到如下错误

安装完Weblogic后打开WebLogic Scripting Tool时可以看到如下报错! 这是由于我们下载安装的weblogic10.3.6版本最高只支持 jdk1.7,而我们给weblogic配置的是1.8版本

这是由于我们下载安装的weblogic10.3.6版本最高只支持 jdk1.7,而我们给weblogic配置的是1.8版本

如果已装有jdk1.7,则直接执行以下步骤,没装jdk1.7但已使用jdk1.8安装了weblogic,则在安装完jdk1.7后执行以下步骤

将weblogic安装目录下C:\Oracle\Middleware\wlserver_10.3\common\bin\commEnv.cmd 文件中的

@rem Reset JAVA Home

set JAVA_HOME=C:\Java\jdk1.8.0_212

FOR %%i IN ("%JAVA_HOME%") DO SET JAVA_HOME=%%~fsi这篇关于CVE-2021-2109 Weblogic Server远程代码执行漏洞的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!