本文主要是介绍Exogenous Learning, Seller-Induced Learning, and Marketing of Durable Goods读书笔记,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

SIL(seller induced Learning):通过各种方式在潜在消费者中促进学习和传播匹配信息。例如体验店,试用软件等

EL(exogenous Learning)外源性学习。第三方评审,例如独立媒体。

假设SIL,EL成本足够高,导致不能覆盖所有潜在消费者,只能接触到一小部分消费者

高学习强度直接影响:更高的二阶段价格,使公司更倾向于延迟卖出

高学习强度间接影响:二阶段价格提高,抑制了延迟购买的动机,第一阶段价格提高,公司更倾向一阶段卖出

估值异质时,估值较高的消费者倾向于延迟购买,较低的倾向于一阶段购买

在耐用性产品中,体验比广告效果更好

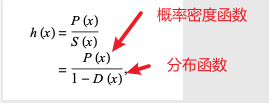

hazard rate:风险率,或者故障率。

故障率的倒数代表平均寿命水平,在本文中可代表平均收益。

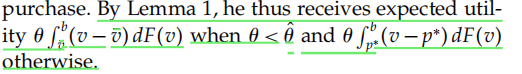

当SL小于最优SL时,二阶段应定价为v- ,同时已知信息的消费者与未知信息的消费者

这篇关于Exogenous Learning, Seller-Induced Learning, and Marketing of Durable Goods读书笔记的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!