本文主要是介绍Burpsuite反探测之http://burp与favicon.ico,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

0X01 溯源原理

浏览器走burp代理时,访问http://burp会出现以下界面

如果访问一个未知的host,如http://host会出现以下界面

也就是说挂了burp的浏览器是可以访问以上网站的,而正常浏览器是无法访问以上网站的。

然后利用<iframe><img>标签可以不存在跨域的特性,将此代码嵌入网页中

0X02 溯源方法一

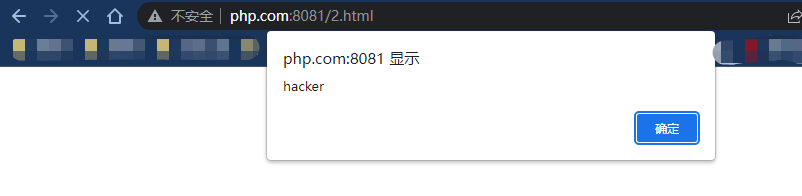

<img src="http://burp/favicon.ico" onload="alert('hacker')" >

如果当前浏览器访问http://burp/favicon.ico成功,则弹出hacker标签,或执行脚本告知服务器这是黑客请求

0X03 溯源方法二

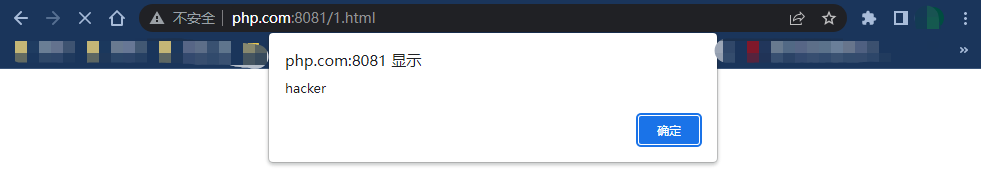

<iframe src="http://burp/" onload="alert('hacker')"></iframe>

<iframe src="http://aaaaaaaaa/" onload="alert('hacker')"></iframe>

<iframe src="http://burp/" onload="alert('hacker')" style="display: none;"></iframe>

如果当前浏览器访问http://burp/成功,则弹出hacker标签,或执行脚本告知服务器这是黑客请求

这里遇到一个坑,就是谷歌浏览器,Safari浏览器就算不走burp代理,也会弹窗hacker,貌似无论iframe标签中src是否访问成功,都会执行后续的alert动作。但是火狐浏览器不会出现这种情况,所以<iframe>标签受浏览器影响误报很大,不建议用此方法。

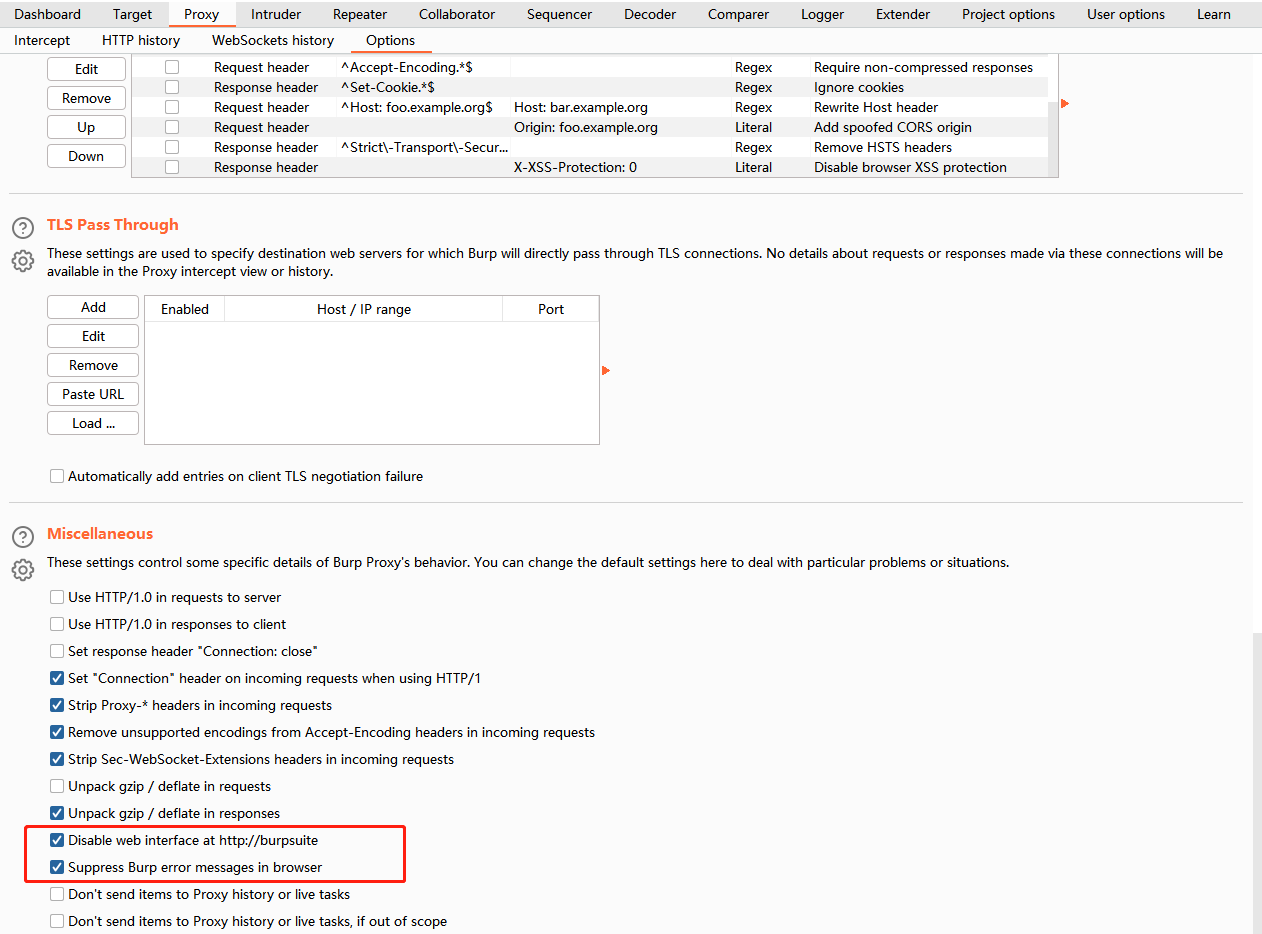

0X04 反溯源方法:

Proxy下将这两个选型勾选即可

- 一个是关闭http://burp代理

- 一个是关闭burp自带的浏览器错误回显信息

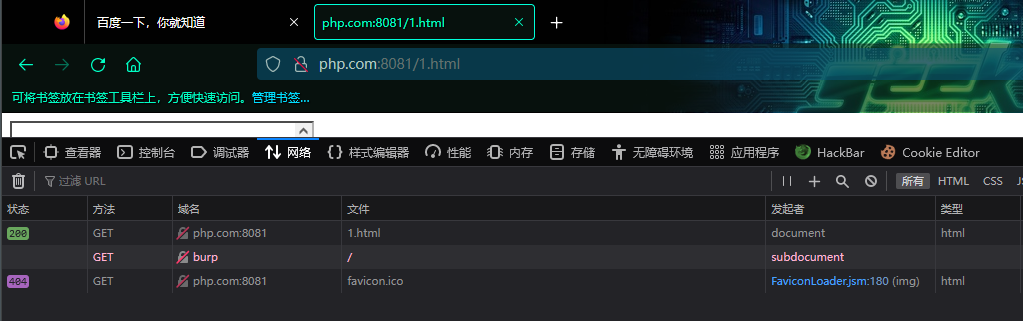

使用火狐浏览器挂burp代理打开,通过Network发现请求burp失败,并没有弹窗

这篇关于Burpsuite反探测之http://burp与favicon.ico的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!