本文主要是介绍BUUCTF MISC 鸡你太美----纳尼,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

鸡你太美

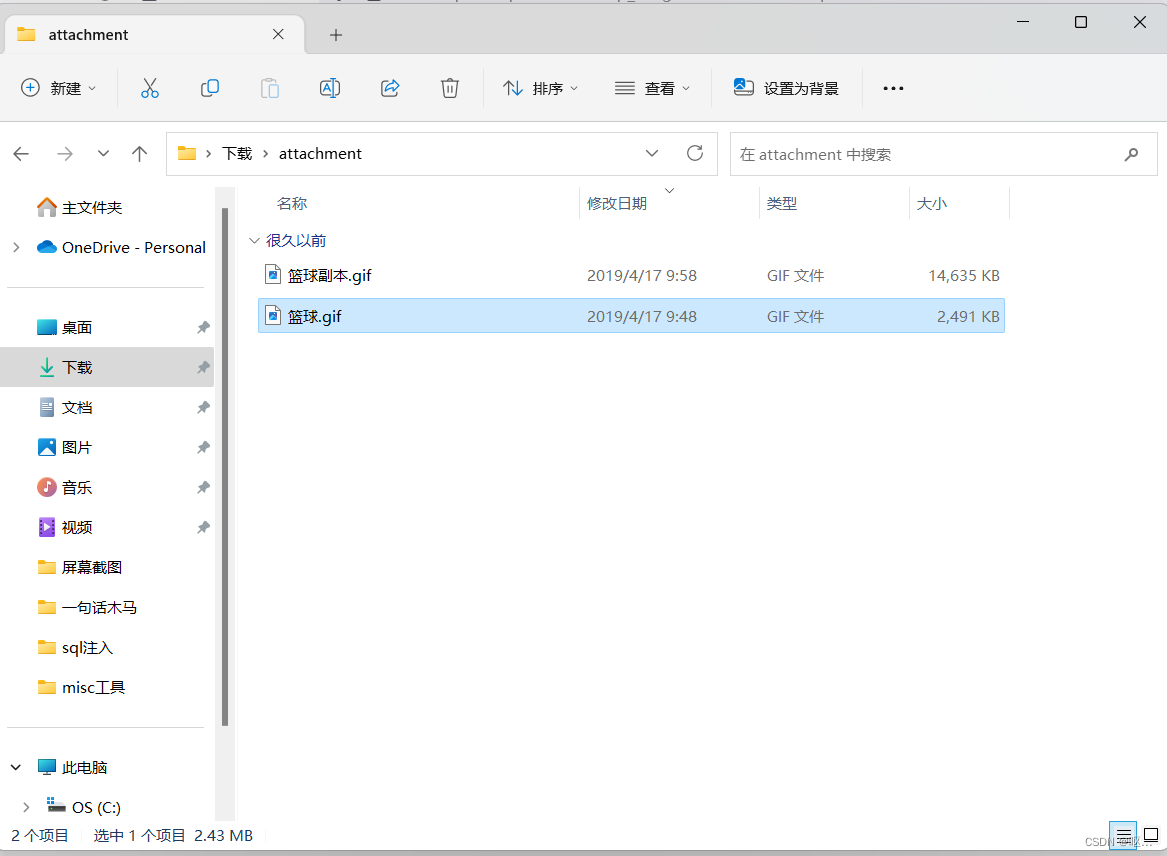

下载附件 解压

有两个gif文件

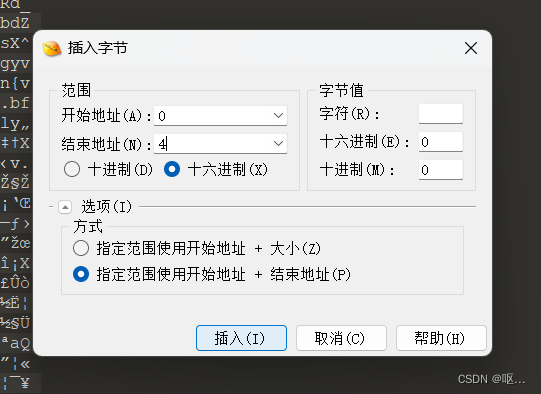

用010打开小黑子的图片 看得出来 篮球图片没什么问题 副本图片前面没有gif文件的文件头

添加一下看看

保存后打开篮球副本.gif

得到flag{zhi_yin_you_are_beautiful}

一叶障目

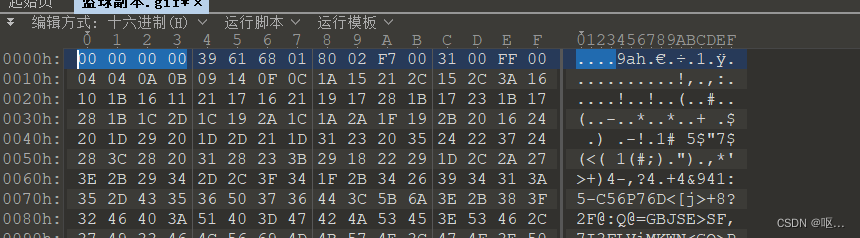

下载附件 用010打开

没发现什么东西 也没发现压缩包

用stegslove打开 都没有什么问题 用kali打开看一看

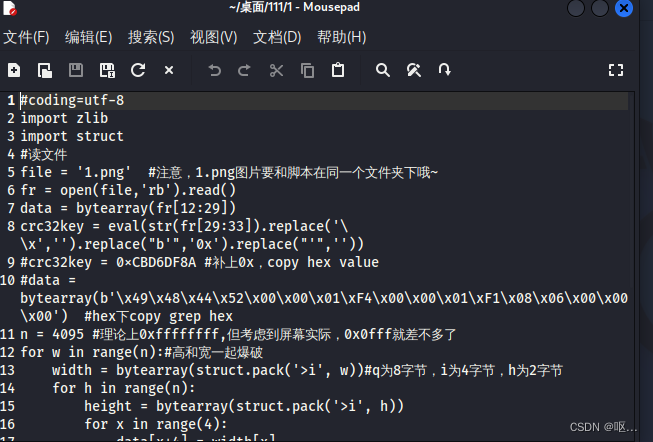

发现了crc错误 可以无脑爆宽高了

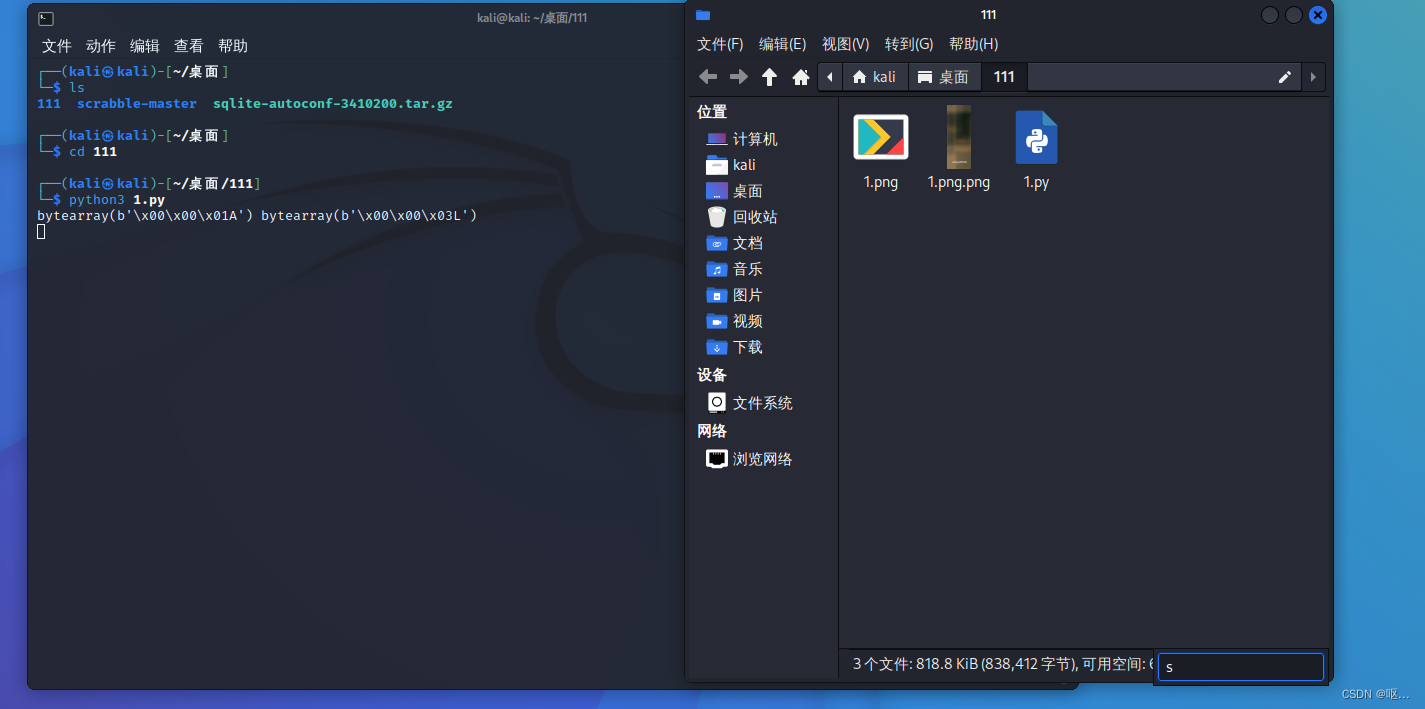

我这里用的是其他大佬的python脚本

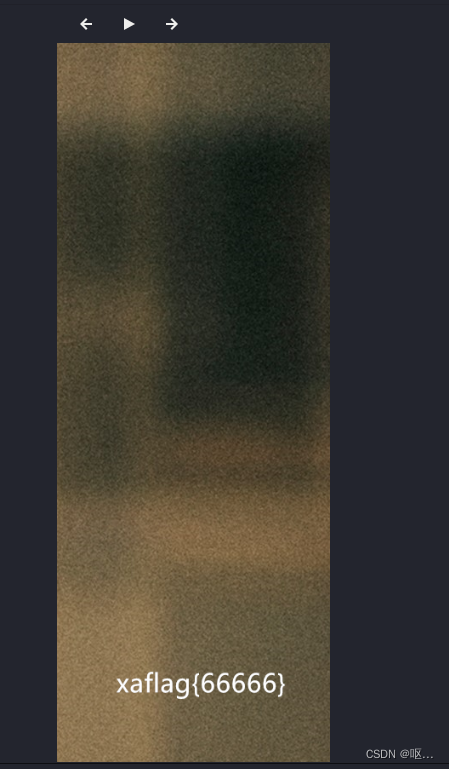

发现多出来一个图片 打开得到flag

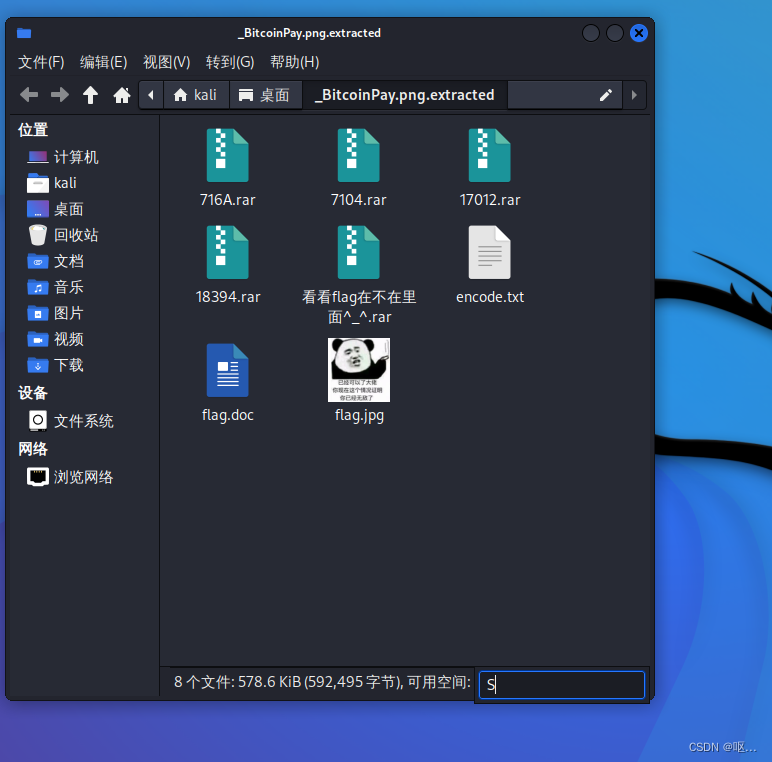

神奇的二维码

打开是一个二维码 扫码看看

显示flag is no here

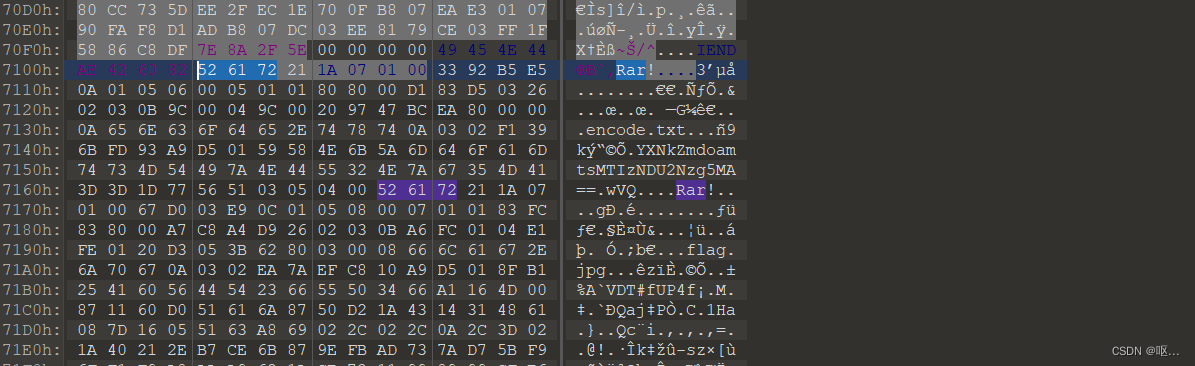

用010打开 发现有rar压缩包

用kali分离

encode.txt是一串base64编码 第二个压缩包里面的内容和他一样

第四个是一段音频

第二个压缩包里面的编码解密 asdfghjkl1234567890

用这个密码把第一个压缩包的图片解开了

但是没有有用的信息

第三个压缩包里面的编码解密

因为这个解码太繁琐了 我就直接用网上大佬的脚本解密

解出来 comEON_YOuAreSOSoS0great

用它把第四个压缩包里面的MP3文件解压出来

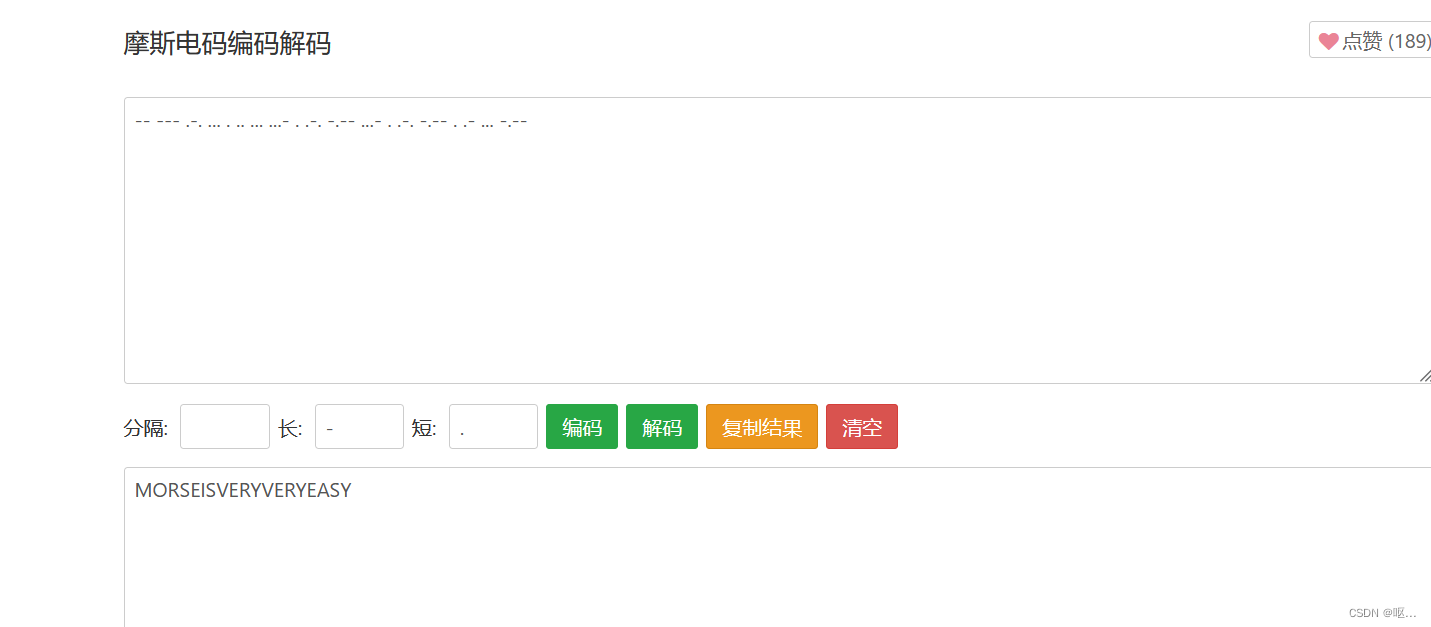

用au打开 发现是长短音频 可能是摩斯密码

编码成摩斯在解码

-- --- .-. ... . .. ... ...- . .-. -.-- ...- . .-. -.-- . .- ... -.--

纳尼

下载附件

把图片用010打开 发现gif图片缺少文件头

添加一下 发现变成了动图

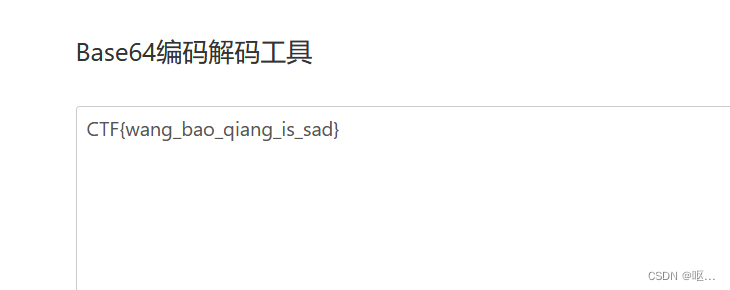

把这些拼在一起 发现是base6便码 Q1RGe3dhbmdfYmFvX3FpYW5nX2lzX3NhZH0=

解码得到flag

这篇关于BUUCTF MISC 鸡你太美----纳尼的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!

![BUUCTF靶场[web][极客大挑战 2019]Http、[HCTF 2018]admin](https://i-blog.csdnimg.cn/direct/ed45c0efd0ac40c68b2c1bc7b6d90ebc.png)

![BUUCTF—[网鼎杯 2020 朱雀组]phpweb](https://i-blog.csdnimg.cn/direct/6d0c8544ce824c508275d1d3957b1dd1.png)

![buuctf [MRCTF2020]Xor](https://i-blog.csdnimg.cn/direct/99477cab5052410abc0088dd598bbe20.png)