本文主要是介绍六大最臭名昭著的51%攻击:适者生存才是加密货币的丛林法则,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

翻译:橙皮书志愿者 BUSTER

来源:橙皮书

基于工作量证明的加密数字货币解决了拜占庭将军问题并使一个去中心化网络的节点可以互相协调,即使一些节点可能作恶。但是,这也创造了一个针对工作量证明加密数字货币的攻击方式:51%攻击。

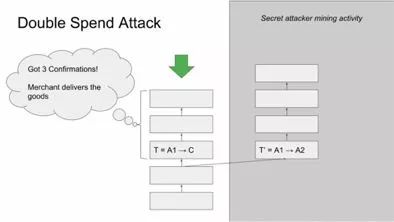

在51%攻击中,攻击者积累了某种加密货币的绝大部分哈希算力。这通常是为了回滚他们在网络上进行的交易来进行双花。交易所通常需要承担这种攻击的成本,因为他们是攻击者从分叉一条链获利的最简单途径。

如果攻击者的目标是ETC,他可以将ETC存入一个交易所,将其转换为另一种加密货币,然后迅速将其取出。因为攻击者拥有ETC的大部分哈希算力,所以他可以生成一条不包含该笔存款的竞争链。一旦竞争链的长度比原链长,他就可以强迫网络接受这个腐败的链是合法的:取消他存入交易所的那笔交易。

尽管比特币(Bitcoin)和以太坊(Ethereum)这些具有高哈希算力的加密货币从未成功被51%攻击过,但许多市值较小的货币就没有这样的优势来抵御攻击。去年,云挖矿和算力租赁的兴起导致51%攻击越来越容易成功。本文就将带您浏览加密货币史上一些最重要的51%攻击。

Coiledcoin - 2012年1月6日

Coiledcoin是比特币的一个短命的克隆,它支持合并挖矿以及操作码OP_Eval。Coiledcoin的客户端发布于2012年1月5日。短短一天后,比特币开发者Luke Dash Jr.在比特币论坛上发帖:

Coiledcoin现在结束了,祝各位生活愉快

Coiledcoin允许合并挖矿,这意味着挖比特币Sha-256算法的矿工可以同时挖Coiledcoin,这让其非常容易被51%攻击。当时,Luke运行着Eligius矿池,这导致一些社区成员指控他贡献了算力来攻击Coiledcoin,尽管他否认了。Luke攻击Coiledcoin的主要依据是他认为Coiledcoin是一场诈骗以及金字塔骗局,会“降低及损害比特币的声誉”。

Peter Todd:Luke不应该杀害Coiledcoin,但Coiledcoin也没有能力做一条合并挖矿的侧链。

Coiledcoin攻击事件的有趣点在于它不是经济驱动的,而是纯粹政治的。虽然这一举动引起了社区的一些抗议,但它表明,低哈希算力的SHA-256加密货币是多么容易受到攻击。

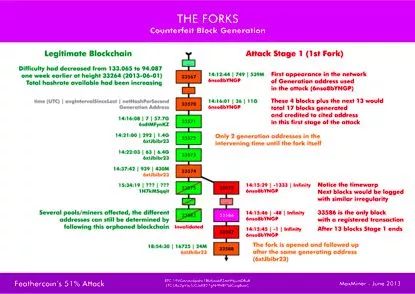

Feathercoin - 2013年6月8日

Feathercoin是一个以莱特币为蓝本创造的Scrypt算法加密货币,于2013年4月16日发布。Feathercoin与莱特币十分相似,只有两个不同点。一是Feathercoin的总量由莱特币的8400万上升到3.36亿,二是Feathercoin更频繁地调整挖矿难度。

7周后,6月8日,Feathercoin受到51%攻击。在攻击前,Feathercoin的总算力为 0.2GH/s,而在受攻击的时间里,算力翻了7倍,达到1.5GH/s。31小时后,一个调查显示攻击者通过在交易所双花攻击卷走了58万的Feathercoin,时价6.38万美金。

尽管不清楚攻击者在何处双花了该币,一些比特币论坛的用户指出当时的交易所在暂停交易上很缓慢,现在已经停运的BTC-E交易所在攻击发生后处理过几笔大额订单。

有趣的是,Feathercoin的价格不但没有受51%攻击的影响,还在接下来几个月持续上涨。在攻击发生时,Feathercoin价格为0.11美金,在2013年年底,其价格达到了新高的1.29美金。

Feathercoin的创造者Peter Bushnell表示这次攻击的算力可能来自莱特币矿池或任何挖Scrypt算法代币的矿池。和一种更流行的代币使用同样的哈希算法,容易受到51%攻击,随着之后几年云挖矿的兴起,这种弱点被更加放大了。

Krypton - 2016年8月26日

Krypton复制自以太坊,拥有几乎完全一样的功能:智能合约、脚本等等。Krypton声称自己比以太坊费用更低,而这基本上是因为Krypton比以太坊价值更低,Krypton上计算能力的单价更低。

就像许多算力低的山寨币一样,Krypton非常容易受到51%攻击,并最终在2016年8月26日成真。攻击者在发起51%的同时发起了DDOS攻击。他们通过双花交易从Bittrex卷走了21465韩元(3434美元)的代币。这次攻击可能只是利用以太币山寨币漏洞的计划的一部分,其他对象包括Shift和Expanse。

攻击者向Krypton团队发送了一条勒索信:

我们拥有一条可以随时分叉的Krypton链。自从bittrex钱包两天前被攻击,我们已经挖到7000-8000个区块。但我们的目的只是比特币,而不是毁了一个项目。

今天,我们卖了剩余的20000韩元,并将给你们一个机会来结束我们的闹剧。我们不多要,只要拿回我们的成本。7个比特币,我们就停止分叉。这就是20000韩元加8000个块以及挖矿成本。

如果你们同意,联系我们,我们将停止攻击,不然我们就会分叉8000个区块。

Krypton拒绝支付赎金,并且在攻击发生后,Krypton的创始人Stephanie Kent宣布该代币将转向PoS共识机制来阻止未来的攻击。这个举动显然没有成功:几个月后项目被终止了。

Verge - 2018年4月4日以及2018年5月22日

Verge有幸成为我们名单上唯一一个遭受两次51%攻击的代币。Verge被设计为一种“安全且匿名”的隐私币。它分叉自狗狗币,宣传的隐私功能本质上就是将交易通过洋葱网络路由,以及“灵魂协议”基本上就是你可以在Verge上使用副地址。这些功能对保护用户隐私帮助甚少,但Verge还是在2017年12月登顶,达到30亿美金的市值。

第一次攻击发生在2018年4月4日。Verge在区块确认间的平均30分钟时间窗口中部署了一种叫做“暗引力波”的算法来调整网络难度。对Verge的攻击相当复杂,攻击者修改了区块链的时间戳,降低了Verge的难度,并使用远低于51%的算力攻击成功。攻击前,Verge的难度在139093左右;而攻击发生时,难度暴跌至0.00024414。

为了回应这次攻击,Verge团队升级了协议,但意外导致了一次硬分叉使得网络不得不回滚。团队修复协议的努力并没有什么作用,在5月22日,相同的攻击再次发生在了Verge上,涉及金额比之前更大,达到3500万Verge,折合美金170万左右。

Abacus Solutions的创始人Daniel Goldman在一篇有关此次攻击的文章中指出:两次攻击,都为倾向于坚持已证明有效的做法提供了有力的论据,同时也提醒人们,不要让事情过于复杂,以免在涉及到金融资产时带来不必要的风险。

对Verge的攻击可以可以归因于协议的复杂性:允许矿工使用五种不同的哈希算法,部署了名为“暗引力波”的功能;这些可能都是不必要的重复造车轮。

比特币黄金(BTG) – 2018年5月16日

比特币黄金是比特币的一次硬分叉,目的是通过抗ASIC算法来促进去中心化。

比特币黄金使用Equihash算法进行挖矿,和ZCash一样。Equihash是一种重内存的算法,比特币黄金选择它来促进网络上的显卡挖矿。

不幸的是,就和之前的51%攻击一样,这也使得比特币黄金特别容易受到51%攻击。攻击者不需要购买自己的硬件,只需在攻击期间从算力租赁市场租用显卡算力即可。

5月16日,攻击者对比特币黄金发起了第一次攻击,最后一次攻击发生在3天后的5月19日。这些攻击的目的是在交易所双花比特币黄金,大约12239 BTG被交易,时值约1800万美元。

该账户可能就是比特币黄金攻击者的账户

在发现第一次攻击后,比特币黄金开发团队建议交易所需要25个或更多的确认,以确保交易安全。两天后,开发团队建议增加到50个确认。

作为对攻击的回应,比特币黄金团队最终进行了硬分叉来支持ZHash,这是一种加强版的Equihash,具有更强的抗ASIC能力。但这并不能解决比特币黄金的根本问题。由于ZHash可被算力租赁市场上出租的通用GPU开采,而比特币黄金的网络算力较低,只有2.85 MH/s,因此其再次受到攻击似乎只是时间问题。

以太坊经典(ETC) – 2019年1月5日

以太坊经典是2016年DAO事件后从以太坊协议硬分叉出来的项目。以太坊经典是一个重视不变性的去中心化计算平台。

对以太坊经典的51%的攻击始于2019年1月5日,在接下来的两天里导致了15个区块的重组,攻击者总共获取了219500个ETC,约合110万美元。根据Crypto51的数据,攻击的成本在每小时5473美金左右。在攻击发生后,Gate.io宣布它是其中一家受到攻击的交易所,损失了40000个ETC。

和以太坊一样,以太坊经典使用Ethash算法,这使得它特别容易受到攻击。攻击发生时,以太坊的网络算力约183 TH/s,比以太坊经典的8.75 TH/s高出近25倍。这意味着攻击者可以轻松地从云挖矿服务商那里租借哈希算力来攻击以太坊经典,而无需投资任何实际硬件。

在攻击发生后,ETC的开发人员Donald McIntyre指出:

这次51%攻击对ETC来说是一次重大的挫败,但我认为ETC仍在这个行业拥有属于自己的位置,我们是一个采用工作量证明且图灵完备的网络,拥有活跃的社区,与健全的原则。我们要思考的问题是:ETC究竟是能在中长期之后复苏,还是由于缺乏显著增长,导致网络永远是如此脆弱,无法使用。

几个月之后,以太坊经典依旧容易受到攻击。目前,以太坊经典仍然使用以太坊的Ethash算法,其网络哈希率为9.6 TH/s,仅比上次受到攻击时略高。

51%攻击是加密货币的一种特性,而不是漏洞

51%攻击是加密数字货币行业“适者生存”的一种体现。这些攻击事件激励新的加密代币和新的工作量证明算法不断发展,吸引了对专业硬件的投资,越多资金投入,区块链也就更安全。例如,Grin的挖矿是一个内存密集型的过程,开发人员打算不断提高内存需求。这奖励了那些专门为Grin生态部署硬件的人,降低了ASIC矿机的价值。

虽然51%攻击经常被认为是工作量证明加密货币的一种缺陷,但这实际上是一种特性,而不是漏洞。51%攻击激励加密货币的创新,淘汰市场上较弱的代币。它奖励那些能够在攻击期间迅速停止交易的交易所,同时惩罚那些反应迟钝的交易所。最后,它是去中心化共识的一种体现,因为那些选择在主流链上挖矿的人就是在用他们的哈希算力投票,来确保网络的安全和强大。

原文:https://blog.honeyminer.com/timeline-of-51-attacks/

作者:honeyminer Diggy the Bear

翻译:橙皮书志愿者 BUSTER

来源:橙皮书

商学院招生啦

巴比特商学院·数字经济领袖班正式招生

1、超过30位行业学者

浙江省数字经济学会、巴比特商学院智库

2、8次数字未来的思想碰撞

起源杭州,遍布全球

3、多种教学形式

私董、游学、资源对接日等

4、数字经济领袖文化

打造全球数字经济企业家社群

课程适用学员

传统企业董事长、创始人

新兴产业创新创业者

传统资本一把手、合伙人

高端区块链投资者

一键报名

仅限40名,扫码咨询

更多资讯:

从时间上算,我和李笑来是同一批人 | 十年币圈生存实录

比特币到底有没有庄家?

比特币3个月暴涨100%,币圈首富李笑来回来了

程序员半年炒币成为暴发户,一夜崩盘四处躲藏:比特币就是一种赌博么?

回复 我要学习 即可免费加入巴比特学院与大咖面对面交流

回复 区块链报告 免费下载 《37份国内证券行业发布的区块链研究报告》

回复 工信部 免费下载 《中国区块链技术和应用发展白皮书》

回复 超级账本 免费下载《超级账本Hyperledger白皮书》

回复 比特币白皮书,免费下载《比特币:一种点对点的电子现金系统》

回复 以太坊,免费下载《以太坊白皮书》

回复 侧链 免费下载《侧链白皮书:用楔入式侧链实现区块链的创新》

回复 欧洲央行 免费下载《欧洲央行分布式账本技术报告》

回复 高盛 免费下载 《高盛区块链报告:区块链 从理论走向实践》

回复 闪电网络 查看《详解最近大热的闪电网络、雷电网络和CORDA到底是什么》

回复 闪电网络白皮书 免费下载《比特币闪电网络白皮书:可扩展的 off-chain 即时支付》

回复 麦肯锡 免费下载《麦肯锡区块链报告:银行业游戏规则的颠覆者》

回复 IBM 免费下载《IBM 区块链热点技术与应用》

回复 毕马威 免费下载《毕马威区块链研究报告:价值互联的不变协议 》

回复 金融科技 免费下载《中国领先金融科技50强》

回复 直播间 查看往期所有大咖视频+文字版集合

回复 时戳资本 可获得时戳资本所有研报下载链接

回复 喵懂 可获得从0到1区块链进阶课程视频链接

回复 8问 可观看与重磅嘉宾深度对话视频链接

回复 She knows 可获得行业大咖话题直播链接

这篇关于六大最臭名昭著的51%攻击:适者生存才是加密货币的丛林法则的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!