本文主要是介绍基于SDN架构,让安全能力快速切入业务,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

前几天写了一篇文章网络安全建设如何做到安内攘外,其中核心思想之一为安全与业务的融合是下一步趋势,近期不断思考如何让安全更贴身的服务灵活多变的业务?如何通过模块化、可插拔的方式与系统系统融合?如何让业务中有安全,安全中有业务等问题。以此需求为前提,本文通过Mininet模拟SDN架构网络,通过Suricata实现IDS检测,利用Floodlight下发流表策略对流量进行调度,目标是将防护设备形成防护能力,通过编排方式,快速切入业务,保障业务系统稳定运行。

| 名称 | 版本 |

| floodlight | 1.2 |

| mininet | 2.2.2 |

| suricata | 3.1 |

| ubuntu | 16.04 |

本机性能有限,通过一台虚拟机部署以上产品。文章不对产品部署及具体规则配置进行详细描述。

一、防护流程介绍

通过ping指令进行简单测试,初期IDS设备未采集h1与h2流量,后期通过策略下发,实现IDS快速切入主机流量,对主机流量进行实时检测。本文采用开源产品搭建,操作效果不是太友好,后期可进行完善,通过可视化以拖拽形式实现安全快速编排。

二、模拟网络环境搭建

2.1 通过mininet,搭建模拟测试环境,见下图:

c0为controller(SDN控制),s1为OVS交换机,h1(10.0.0.1)、h2(10.0.0.2)、IDS(10.0.0.3)为三台模拟主机。

对mininet搭建环境进行ping测试,确定网络畅通。

2.2 通过Floodlight进行访问,Switches信息如下图:

其中h1使用port1,h2使用port2,h3使用port3,流表为默认。

网络架构图如下:

2.3 IDS主机部署Suricata后,对IDS添加ping指令检测,语句如下:

alert icmp any any <> any any (msg:"PING TEST";icode:0;itype:8; sid:1000000; rev:3;)

具体icode与itype数值选择,见下图:

三、测试

初期IDS未采集h1相关流量,所以当h1对h2进行ping操作时,IDS不会进行流量监测。

利用floodlight,通过post形式对流表进行下发操作,将h1对h2的流量镜像到IDS中,流表操作语句如下:

curl -X POST -d '{"switch":"00:00:00:00:00:00:00:01","name":"flow-mod-2","cookie":"123","priority":"32768","in_port":"1","eth_type":"0x0800","active":"true","actions":"output=2,3"}' http://127.0.0.1:8080/wm/staticflowpusher/json通过Floodlight查看,流表已下发成功。

当我们通过h1主机再对h2进行ping操作时,见下图:

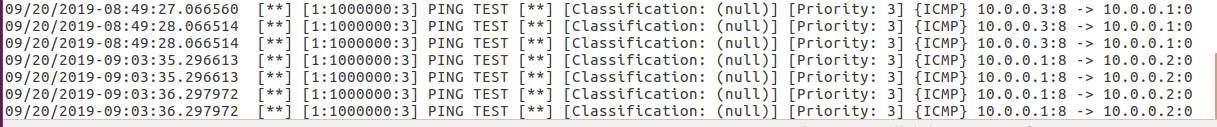

IDS的告警信息fast.log,监测告警如下:

可见我们通过对流表操作,实现了对主机的流量镜像采集,实现了安全能力快速切入。以此逻辑我们可将已有的安全设备进行整合(比如IPS、WAF等)纳入至SDN架构中,将防护设备形成防护能力,通过可视化编排方式,快速切入业务,保障业务系统稳定运行。

四、说点其它

1.基于SDN架构的安全建设是后期发展趋势之一。

2.SDN+安全系统虚拟化,才能发挥更大安全能力。

3.对医疗、教育、金融等行业落地使用还需进一步探讨。

这篇关于基于SDN架构,让安全能力快速切入业务的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!