kubelet专题

kubelet组件的启动流程源码分析

概述 摘要: 本文将总结kubelet的作用以及原理,在有一定基础认识的前提下,通过阅读kubelet源码,对kubelet组件的启动流程进行分析。 正文 kubelet的作用 这里对kubelet的作用做一个简单总结。 节点管理 节点的注册 节点状态更新 容器管理(pod生命周期管理) 监听apiserver的容器事件 容器的创建、删除(CRI) 容器的网络的创建与删除

Kubernetes 之 kubelet 与 CRI、CNI 的交互过程

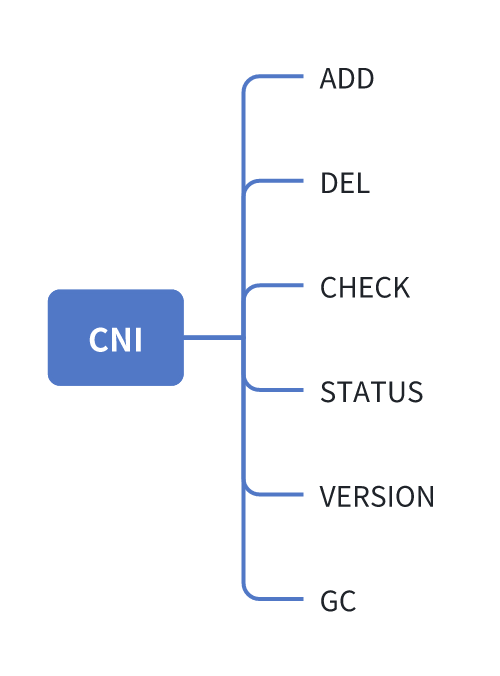

序言 当一个新的 Pod 被提交创建之后,Kubelet、CRI、CNI 这三个组件之间进行了哪些交互? Kubelet -> CRI -> CNI 如上图所示: Kubelet 从 kube-api-server 处监听到有新的 pod 被调度到了自己的节点且需要创建。Kubelet 创建 sandbox 并配置好 Pod 的环境,其中包括: Kubelet 通过 gRPC 调用 C

kubelet 探针

目录 1 k8s中kubelet 探针的介绍 1.1 探针是由 kubelet 对容器执行的定期诊断: 1.2 Kubelet 可以选择是否执行在容器上运行的三种探针执行和做出反应: 1.3 ReadinessProbe 与 LivenessProbe 的区别 1.4 StartupProbe 与 ReadinessProbe、LivenessProbe 的区别 2

记录k8s重启之后kubelet无法启动的问题

重启机器后,kubelet没有自启动,手动启动失败,检查日志反馈找不到bootstrap-kubelet.conf这个文件。 systemctl start kubeletjournalctl -u kubelet57481 run.go:74] "command failed" err="failed to run Kubelet: unable to load bootstrap kub

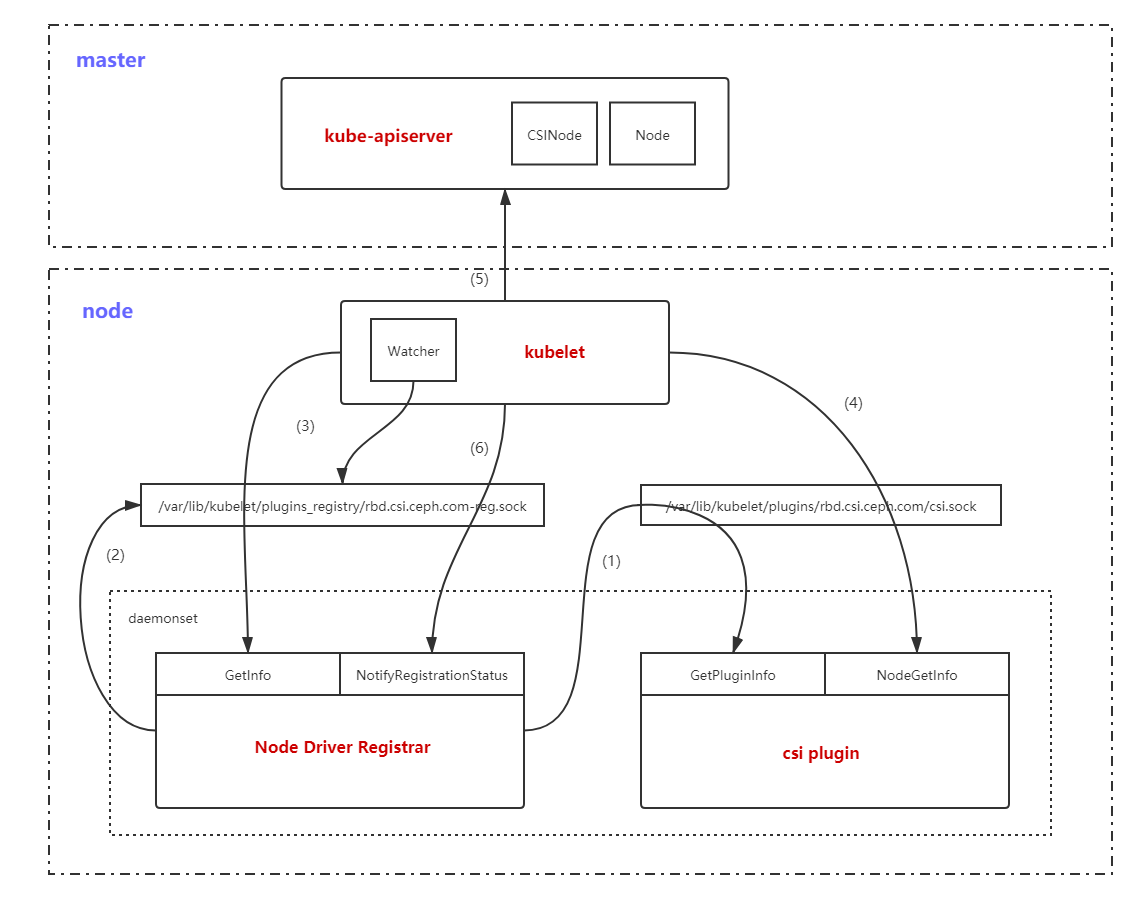

CSI 插件如何注册到 kubelet 的

文章目录 一、CSI Driver 如何注册到 kubelet 的1、启动 CSI Node Server2、启动 Node Driver Registrar3、Node Driver Registrar 获取 CSI Plugin 信息4、Kubelet 发现 Node Driver Registrar5、Kubelet 获取 Node Server 信息6、更新 Node 和 CSINo

k8s之kubelet证书时间过期升级

1.查看当前证书时间 # kubeadm alpha certs renew kubeletKubeadm experimental sub-commands kubeadm是一个用于引导Kubernetes集群的工具,它提供了许多命令和子命令来管理集群的一生周期。过去,某些功能被标记为实验性的,并通过kubeadm alpha子命令进行访问。然而,从Kubernetes 1.15版本开始

4句话学习-k8s节点是如何注册到k8s集群并且kubelet拿到k8s证书的

一、kubelet拿着CSR(签名请求)使用的是Bootstrap token 二、ControllerManager有一个组件叫CSRAppprovingController,专门来Watch有没有人来使用我这个api. 三、看到有人拿着Bootstrap token的CSR来签名请求了,CSRAppprovingController会自动

K8S 之 kubelet 配置使用记录

1. 查看 OS 和 kubelet 版本信息 [root@master001 ~]# lsb_release -aLSB Version: :core-4.1-amd64:core-4.1-noarch:cxx-4.1-amd64:cxx-4.1-noarch:desktop-4.1-amd64:desktop-4.1-noarch:languages-4.1-amd64:langua

failed to create kubelet: misconfiguration: kubelet cgroup driver: “systemd“ is different from docke

在k8s集群中调度pod时,发现调度到其中一个节点的pod都是pending状态,怀疑该节点有问题。通过kubectl get node -o wide发现该节点为notReady状态。 在该问题节点上执行命令journalctl -f -u kubelet查看日志状态 [root@k8s-node02 docker.service.d]# journalctl -f -u kubelet--

suse 12 二进制部署 Kubernetets 1.19.7 - 第09章 - 部署kubelet组件

文章目录 1.9、部署kubelet1.9.0、创建kubelet bootstrap kubeconfig文件1.9.1、创建kubelet配置文件1.9.2、配置kubelet为systemctl启动1.9.3、拉取kubelet依赖的pause镜像1.9.4、分发kubelet证书和文件到其他节点1.9.5、授权kubelet-bootstrap用户组允许请求证书1.9.6、启动kub

kubelet启动pod的源码分析

如果看过之前的blog,大家都肯定都已经知道kubelet是负责真正启动容器的干活的,其实k8s的代码里面最复杂的其实是kubelet,而不是无脑的大脑apiserver,它基本是依靠etcd完成很多工作。 那么kubelet怎么去启动pod,何时去启动pod呢?我先从kubelet启动的地方说起。 先看上面这张图,这张图详细的介绍了kubelet启动pod的三个来源,分别是apiserv

kubelet gc源码分析

kubelet是负载干活的组件,它会定期的清理多余死掉的容器和镜像,这篇blog基于kubernetes1.7.6的代码,关于gc的深入源码分析 好了,先看gc是随着kubelet启动而启动的pkg/kubelet/kubelet.go, func (kl *Kubelet) StartGarbageCollection() {loggedContainerGCFailure := false

kubernetes 1.8 源码分析之kubelet资源上报

最近在给k8s 1.8添加磁盘调度的时候,又撸了一遍k8s的相关的源码,之前看过我源码分析的那个是k8s 1.4版本的,1.8版本还是有点变化的。 先看看kubelet上报机制,这个是kubelet的心跳机制,定时上报节点状态,默认是10s,时间可以设定 在kubelet创建的时候就已经创建了节点状态的收集方法 pkg/kubelet/kubelet.go里面NewMainKubelet方法

kubelet 维护

systemctl restart kubelet.service journalctl -u kubelet -f systemctl status kubelet journalctl -xeu kubelet

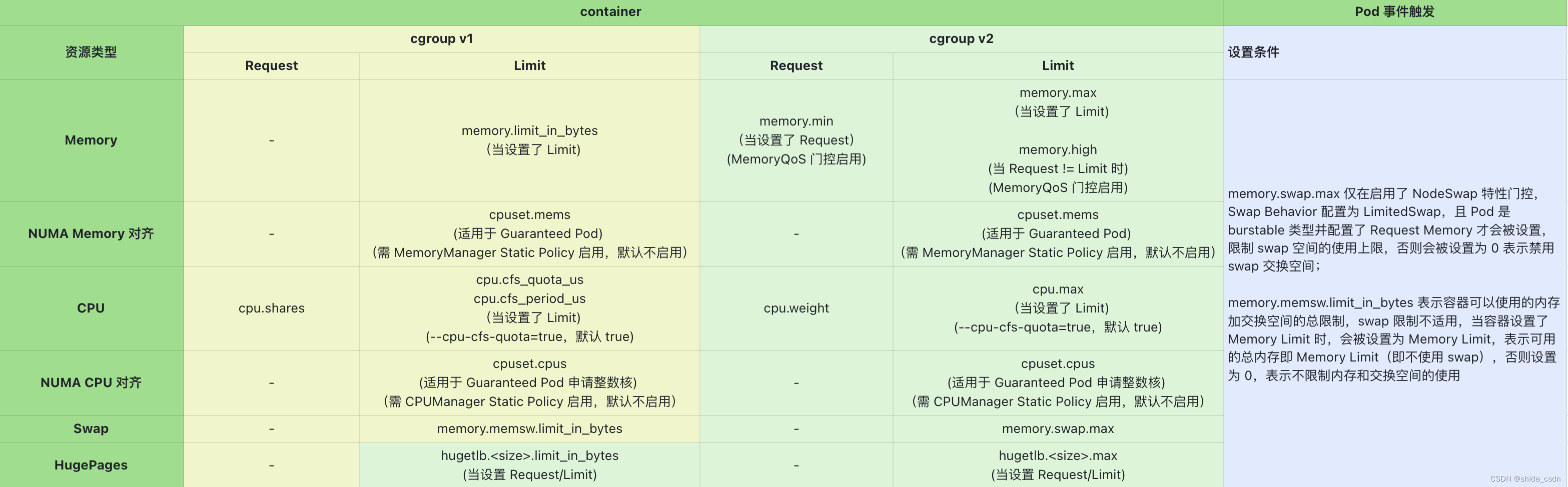

Kubernetes Kubelet 的 Cgroups 资源限制机制分析

前言 容器技术的两大技术基石,想必大家都有所了解,即 namespace 和 cgroups。但你知道 cgroups 是如何在 kubernetes 中发挥作用的吗?kubelet 都设置了哪些 cgroups 参数来实现对容器的资源限制的呢?本文就来扒一扒 Kubernetes kubelet 的 cgroups 资源限制机制。 层级化的资源限制方式 kubelet 基于 cgroups

k8s_入门_kubelet安装

安装 在大致了解了一些k8s的基本概念之后,我们实际部署一个k8s集群,做进一步的了解 1. 裸机安装 采用三台机器,一台机器为Master(控制面板组件)两台机器为Node(工作节点) 机器的准备有两种方式: VMware虚拟机 centos7操作系统 三台云厂商 租用服务器 按量付费 费用极低 用完销毁即可 1.1 设置主机名 # 每个节点分别设置对应主机名hostnam

搭建k8s集群实战(三)安装配置containerd、kubelet、kubeadm、kubectl

k8s在1.24之后,使用containerd代码docker提供容器服务。 下面说明如果安装containerd,并设置镜像仓库。 添加源 yum install -y yum-utilsyum-config-manager --add-repo http://mirrors.aliyun.com/docker-ce/linux/centos/docker-ce.repo 安装cont

第四篇:k8s之节点kubelet预留资源配置

第四篇:k8s之kubelet预留资源配置 1 前言2 预留资源Kube-reservedSystem-reservedEviction Thresholds实施节点可分配约束 3 Pod优先级4 生产应用配置文件重启kubelet服务查看节点资源 1 前言 最近k8s在使用过程中遇到这样一个问题 由于Pod没有对内存及CPU进行限制,导致Pod在运行过程中所需的内存超过了节

【kubernets】kubelet证书单独更新

前言说明 接上一篇文章https://blog.csdn.net/margu_168/article/details/132584109关于kubernets中的证书管理。本篇文章将单独说明一下kubelet的证书更新。在1.19.16版本中,默认情况下使用 kubeadm alpha certs renew all 不能更新kubelet的证书,其他版本请自行测试。但是某些情况下,我们需要立即

【[kubelet报bootstrap-kubelet.conf: no such file or directory“ 处理方法]】

kubelet报bootstrap-kubelet.conf: no such file or directory" 处理方法 1、 kubelet 启动 报 unable to load bootstrap kubeconfig: stat /etc/kubernetes/bootstrap-kubelet.conf: no such file or directory" ,原因是kubele

安装 kubeadm、kubelet、kubectl

修改主机名 vim /etc/hostname-> k8s-masterrebootuname -n 添加主机名与IP对应关系(记得设置主机名) vim /etc/hosts123.57.31.168 k8s-master 关闭 swap echo "vm.swappiness = 0">> /etc/sysctl.confswapoff -a && swapon

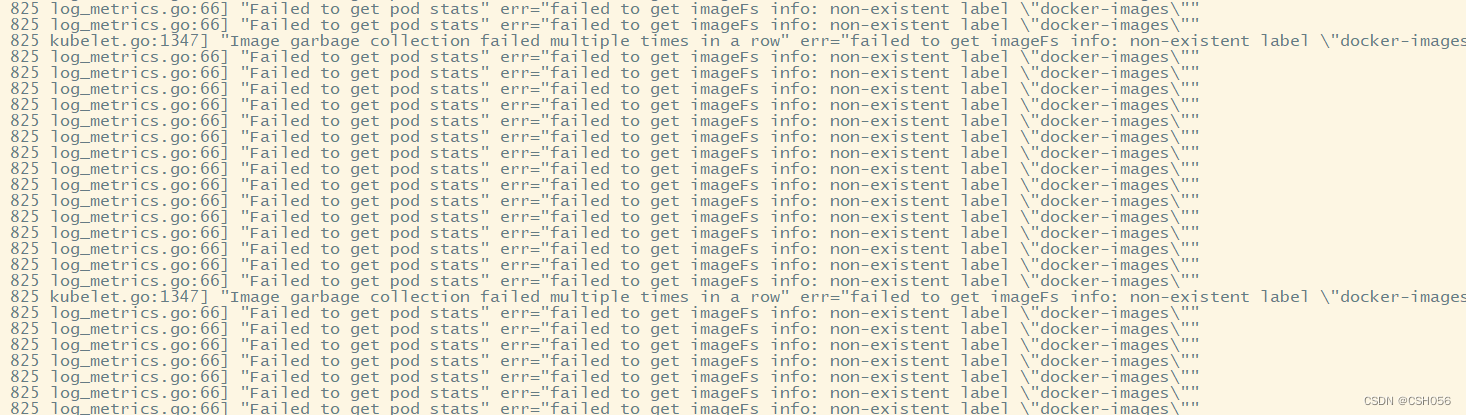

解决kubelet报failed to get imageFs info: non-existent label \“docker-images\“

问题: 一环境主机重启后,查看kubelet日志经常有大量无法回收镜像文件报错,会导致kubelet的pleg不健康,从而导致kubelet发生重启。报错如下: 解决办法 解决方法一: systemctl stop docker systemctl stop kubelet systemctl start docker systemctl start kubelet 解决方法二: 在kubel

kubelet源码学习(二):kubelet创建Pod流程

本文基于Kubernetes v1.22.4版本进行源码学习 4、kubelet创建Pod流程 syncLoop()的主要逻辑是在syncLoopIteration()方法中实现,Pod创建相关代码只需要看处理configCh部分的代码 // pkg/kubelet/kubelet.go// 该方法会监听多个channel,当发现任何一个channel有数据就交给handler去处理

部署promethues采集kubelet数据报错:server returned HTTP status 403 Forbidden

背景 笔者尝试部署手动部署promethues去采集kubelet的node节点数据信息时报错 笔者的promethus的配置文件和promthues的clusterrole配置如下所示: apiVersion: rbac.authorization.k8s.io/v1kind: ClusterRolemetadata:name: prometheusrules:- apiGroup

kubelet源码学习(一):kubelet工作原理、kubelet启动过程

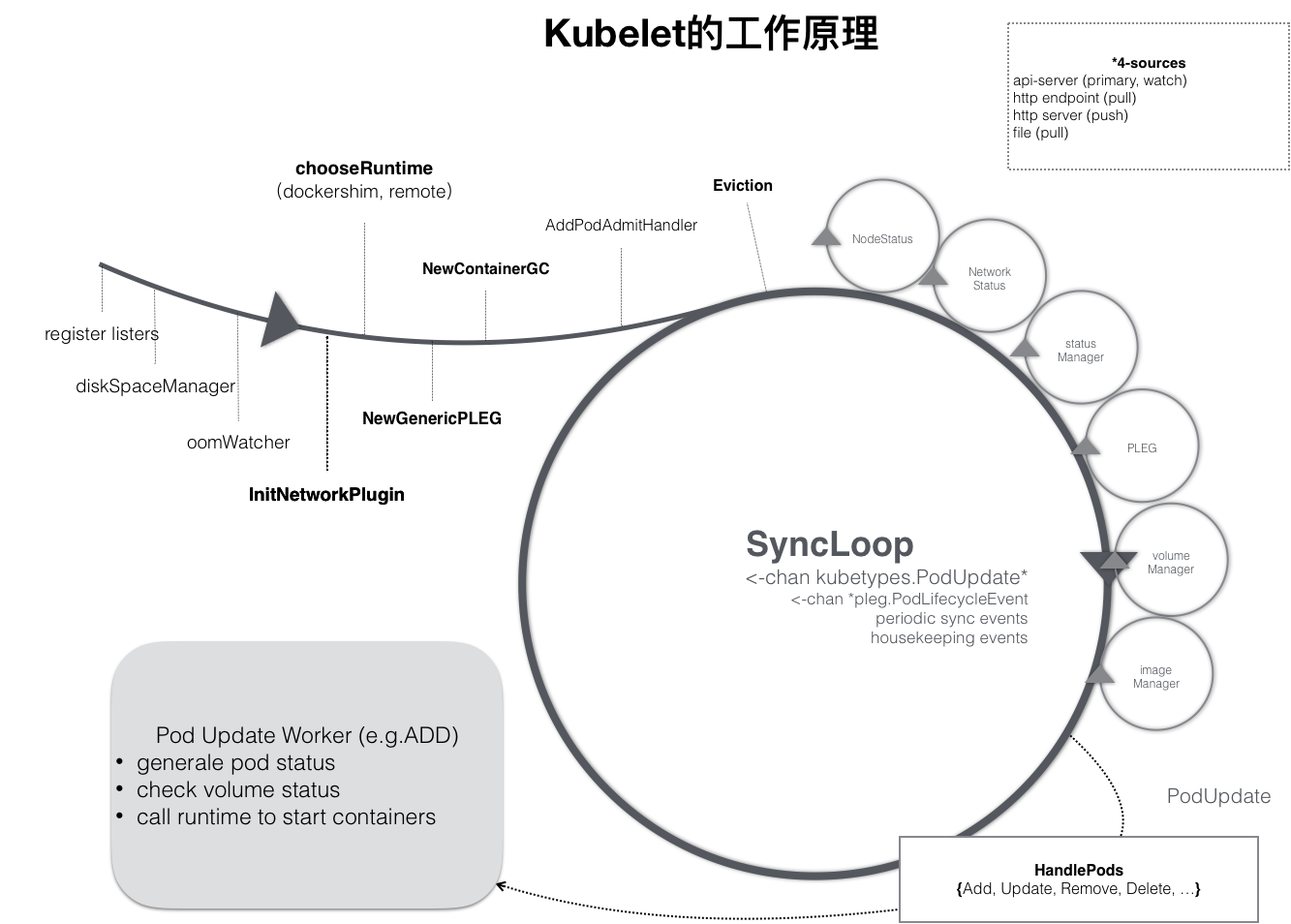

本文基于Kubernetes v1.22.4版本进行源码学习 1、kubelet工作原理 1)、kubelet核心工作 kubelet的工作核心就是一个控制循环,即:SyncLoop(图中的大圆圈)。而驱动这个控制循环运行的事件,包括:Pod更新事件、Pod生命周期变化、kubelet本身设置的执行周期、定时的清理事件 kubelet还负责维护着很多其他的子控制循环(也就是图中的

kubeadm创建的kubernetes集群之修改containerd、kubelet、etcd的工作目录

修改containerd数据目录 需要修改containerd的配置文件,一般是/etc/containerd/config.toml 配置里面的root就是代表数据目录 root = "/opt/containerdlib" 修改kubelet工作目录 根据 /usr/lib/systemd/system/kubelet.service.d/10-kubeadm.conf 加载 /et