本文主要是介绍韧性数据安全体系组成:看见驱动安全 |CEO专栏,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

从韧性数据安全体系的缘起与目标,到韧性数据安全体系的组成。由美创CEO柳遵梁执笔的「构建适应性进化的韧性数据安全体系」专栏,深入分享美创全新的数据安全探索。

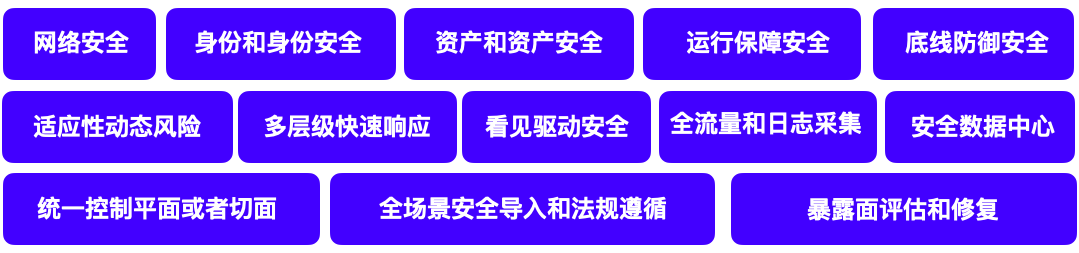

本期专栏迎来最后章节,“韧性”数据安全体系的组成——看见驱动安全、全流量和日志采集以及安全数据中心等。

作 者 ⎪ 柳遵梁

▲ 韧性数据安全体系的组成

看见驱动的安全

发现、感知、看到和看见

“看见”:看和见两个动词,看指看到,见指看见。

看得到才能看得见,看不到就看不见。要看得到就需要被感知,要被感知就需要被发现。从发现、感知,到看得到、看得见,其中看得到处于核心位置。

看到什么

安全的诉求需要我们看到一切想看到的对象和内容。包括:资产、身份、行为、数据以及关联上下文。

看到的目标是为了看见,所以我们需要构造从看到到看见的路径,让看到和看见之间减少障碍。这个时候,组织需要:看到不同、看到相同、看到关系、看到拓扑、看到全局、看到局部、看到构成、看到现场、看到过程、看到现在、看到过去、看到未来。

怎么看到

构建看到的能力并不容易,看到依赖于数据。构建看到需要:

-

发现在时空上下文中的任何观察对象;

-

感知并采集时空上下文中的任何活动、变更和事件;

-

处理并存储在时空上下文发生的任何活动、变更和事件;

-

在时空上下文中组织数据,以更加有利于看到和观察;

-

基于上下文观察的可视化重现;

-

可以看到现在,可以看到过去,可以看到从过去到现在的过程和轨迹。

看见什么

绝大部分看见都依赖于看到,绝大部分看见就是看到。看见什么,通过看见过去去看见未来,通过看见已知去看见未知。

-

看见风险和响应

-

看见安全事件后的未来

-

看见整体和局部

-

看见边界的开放和关闭

-

看见拓扑网络的延展

-

看见确定性和不确定性

-

看见模式、进化和突变

-

看见各种生命周期

-

看见已知和未知,看见看得见和看不见的

让人的智慧成为安全中的关键环节

让人看见是构建看见能力和平台的主要目标。几乎所有的安全风险的源头都来自于人,凡是涉及到人的任何事宜都会有高度的复杂性和不确定性,只有人才可以在高度不确定性执行有限信息的判断和决策。让人看见,让人干预,让人进入流程,让人的智慧推动安全能力的发展。

看见驱动的安全和韧性

看不见数据就不会有数据安全,看不见风险就不会有安全,看见是安全的基础设施和持续安全发展的阶梯。持续不断的看见未知、看见未来,持续的看见确定性和不确定性,持续的通过看见和确定性来构建面向未来的安全,持续的通过看见不断的构建韧性。

全流量和日志采集以及安全数据中心

采集一切可以采集的流量和日志,并且有组织的存储到安全数据中心,这是应对复杂环境下的安全风险的基本措施,可以表述为安全数字化和数字化安全。

安全工作的重心是关注过去、关注未来,通过关注过去来关注未来,这个工作重心必然会要求实现安全数字化和数字化安全,只有数字化才可以在过去和未来之间穿梭。

统一控制平面或者切面

数据安全是一个以保护为核心,检测和响应为辅助的一个安全系统。

这个基本架构体系决定了数据安全的控制体系是高度现场化和分散化的,必然要求组织构建一个统一的控制平面或者切面,以通用规则组织来打通人和设备之间的巨大差异。在一个对人友好的控制策略和一个对机器友好的控制策略之间建立一个通用规则来拉通,让人和设备用相同的语言和规则做事。

全场景安全导入和法规遵循

是否安全是关于组织和人的,也就是说安全是一种主观认知而不是客观认知。每一个场景、每一个客户、每一个行业都拥有不同的数据,即使是相同的数据也具有不同的使用方式、流程和安全认知。组织为了构建有效的安全体系,需要具备面向组织和人的场景安全或者体系安全构建能力。

法规遵循是数据安全的核心命题,也是组织场景导入的主要目标。

暴露面评估和修复

每个组织和人竭尽全力的奔跑,只是为了能够赢得停留在原地的机会,这就是适应性进化中的红后效应。

在非对称的安全攻击和防御中,组织竭尽所能地提升安全水平只是为了可以在原地继续奔跑。当面对老虎这种超级猎手,组织所能做的不是跑的比老虎快或者战胜老虎,而是只要跑的比你同伴快就可以了。只要你跑得比同伴快,你就是持续安全的。暴露面评估和修复,是让组织有更多机会留在原地的有效武器。

发现暴露面、减少暴露面、隐藏暴露面、虚假暴露面,炫耀能力强是暴露面评估和修复的主要工作,让攻击者在有很多猎物的时候不值得在你身上浪费精力。

这篇关于韧性数据安全体系组成:看见驱动安全 |CEO专栏的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!