本文主要是介绍实验吧/隐写术/so beautiful so white,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

题目链接

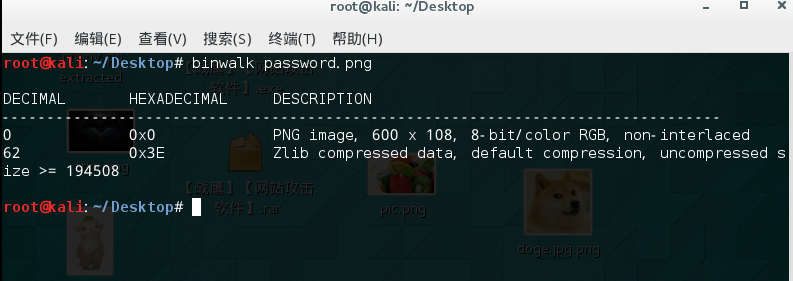

下载得到一个zip文件,解压后发现里面一个password.png是另一个zip文件的密码,毫无疑问先把png文件binwalk一遍:

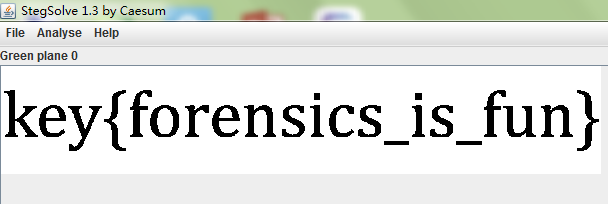

果然里面还有东东。再用神器StegSolve把password.png过一遍:

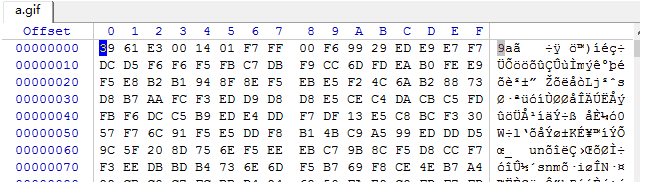

得到另一个zip文件的密码。解压后发现里面只有一个a.gif文件,打开后什么都看不到,自然而然想到另一个神器Winhex:

先分析头文件,这里是39 61开头,很明显不是gif头文件标志,但是39 61 刚好是gif头文件标志的后两个数,自然想到补齐前四个字节,即:47 49 46 38:

save后再打开a.gif,会看到一闪而过的动图。最后用终极神器StegSolve一帧一帧地看,得到最终flag!啦啦啦~:

下面列出各类文件的头文件标志:

here!!!

这篇关于实验吧/隐写术/so beautiful so white的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!