本文主要是介绍BugKu逆向之12-马老师杀毒卫士,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

BugKu逆向之12-马老师杀毒卫士

- 一、文件描述

- 二、解题思路

- BugKu原程序马老师杀毒卫士.exe

一、文件描述

- 运行界面如下

- 还会出现奇怪的音乐,,,嘎嘎,,你每个选项都点一下,,发现它是在扫描你的硬盘,然后产生误报提示,,反正就是没啥有用的信息~~~

二、解题思路

- 32位IDA Pro中打开,exports只有一个start函数,进入start主函数中,没有发现啥有用的信息

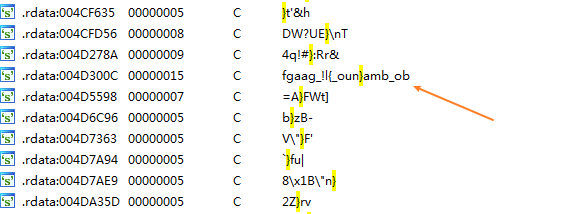

- 再打开Strings窗口,我们来检索下flag,或者ctf相关字段,,,

- 然后我在检索“}”的时候发现了一个奇怪的字符序列,,

- 没有任何技巧和思路,,纯属运气,,感觉这应该就是flag的变现,,因为它包括flag和{}字符,,,

- 拿到手乍一看,,这不就是换位操作吗,,凭着经验和手速,,我左移一下,右移一下,,,然后拿到了flag

- FLAG——> flag{ma_bao_guo_nb!}

- 这题确实有点不讲武德哎,,根本就没做分析,,直接搜到了flag,,,

- 哈哈,,,是不是很简单呢??

- 有人说这是栅栏密码,,我还不懂密码这块,,后面可以学习下,,,

- 匿了匿了~~

这篇关于BugKu逆向之12-马老师杀毒卫士的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!