本文主要是介绍《CTF特训营》——PWN:二进制安全基础,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

目录

一、保护机制

1.NX:数据执行保护

2.ASLR:地址空间随机化

二、PWN漏洞类型

三、常见利用方法

1.shellcode

2.rop

3.Magic_Addr

4.Return-to-dl_resolve

四、程序内存布局

1.程序数据(Proc)

2.库数据(Memory Mapping)

3.栈(Stack)

一、保护机制

1.NX:数据执行保护

即DEP,是进制程序在非可执行的内存区中执行指令。在80x86体系中,操作系统的内存管理是通过页面表存储方式来实现,其最后一位就是NX位,0表示允许执行,1表示禁止执行。NX一般是防止直接在堆和栈上运行shellcode代码,gcc默认开启不可执行栈功能,添加编译选项z -exestack可开启栈可执行功能。

2.ASLR:地址空间随机化

/proc/sys/kernel/randomize_va_space里的值可以控制系统级的ASLR,使用root权限可以进行修改,有三个值可以设置:

(1)0:关闭ASRL

(2)1:mmap base、stack、vdso page将随机化,这里意味着“.so”文件将被加载到随机地址。连接时制定了-pie选项的可执行程序,其代码段加载地址将被随机化。假如配置内核时如果制定了

CONFIG_COMPAT_BRK,则randomize_va_sapce默认为1,此时heap没有随机化。

(3)2:在1的基础上增加了heap随机化。配置内核如果禁用CONFIG_COMPAT_BRK,则randomize_va_sapce默认2,ASLR可以保证在每次程序加载的时候自身和所加载的库文件都会被映射到虚拟地址空间的不同地址处。

(3)PIE:代码段随机化

(4)RELRO:重定位,一般分为partial relro和full relro,具体区别就是前者重定位信息可写,而后者不可写

(5)STACK CANARY:栈溢出保护,gcc编译程序默认开启,添加编译选项-fno-stack-protector会关闭程序的stac canary栈保护。

二、PWN漏洞类型

漏洞类型主要分为栈漏洞、堆漏洞、格式化字符串漏洞、整形漏洞、逻辑漏洞

三、常见利用方法

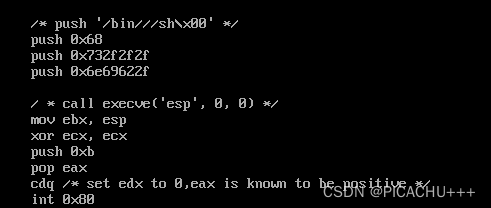

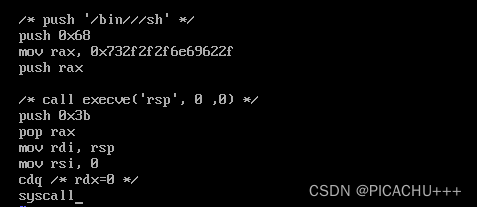

1.shellcode

一般指的是获取shell代码,针对数据区未开启可执行NX,可以将shellcode直接布置在堆栈等可写可执行区域,然后劫持控制流,跳转过去即可。

Linux x86下获取shell的shellcode,如图:

Linux x64下获取的shell的shellcode,如图:

shellcode获取的途径很多,可以直接调用pwntools里面的shellcraft模块来生成

2.rop

rop即返回地址导向编程,通常是利用动态链接库和可执行文件中可利用的指令片段,这些指定片段均已ret指令结尾,即用ret指令实现指令片段执行流的衔接,一般正对程序开启了NX属性,但可以控制栈上数学的情况,利用栈结构中的返回地址,可以实现控制流的结构。

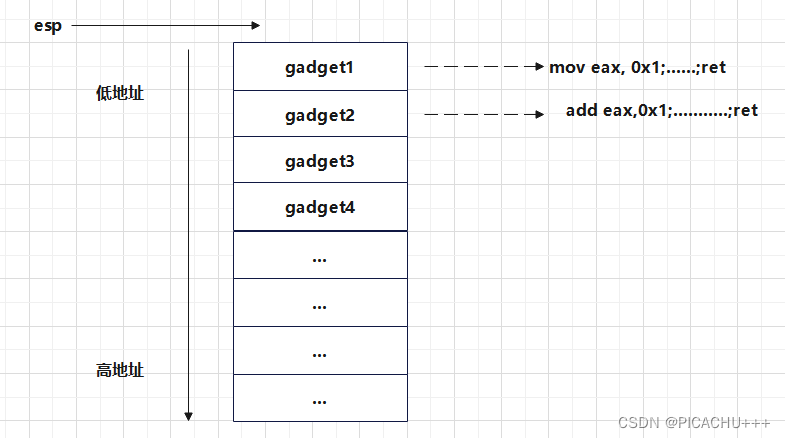

最初的rop意识图如下(x86)

执行完gadget1,通过ret返回,进入gadget2,从而使得所有的gadget得到有序执行。

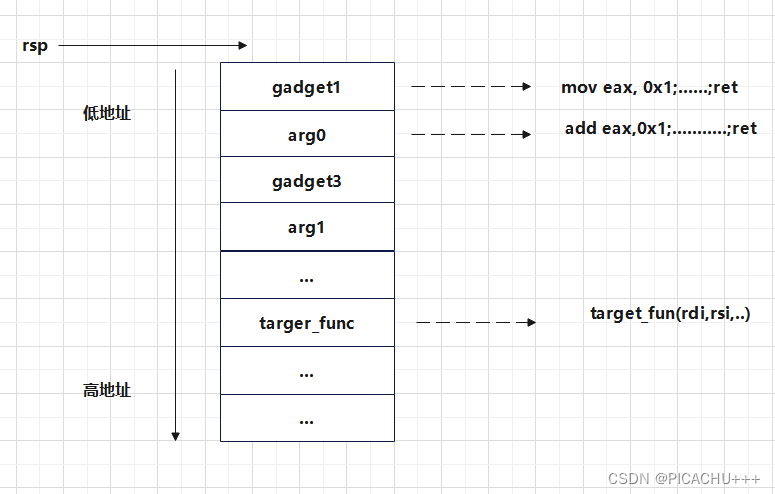

Linux x64位下rop构造图

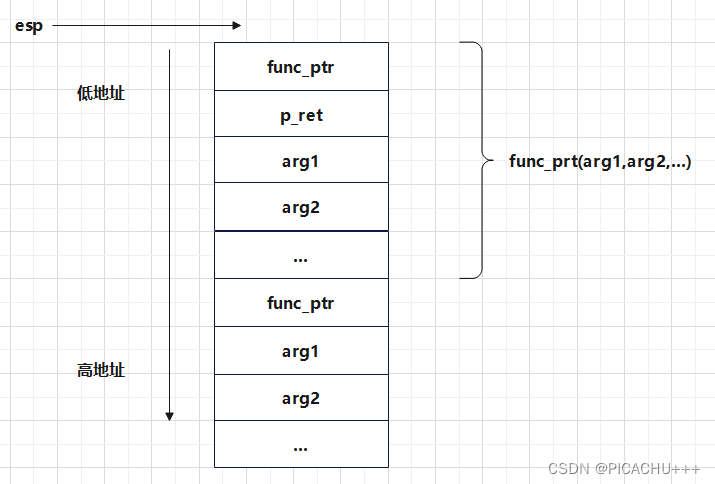

Linux x86下rop构造图

其中,func_prt是一些调用的函数的地址,而arg1,arg2...则是该函数所需要额参数,p_ret是一些pop ret的gadget地址,gadget的形式如pop eax、pop ebx、ret。pop的个数和参数保持一致,rop的原理与函数栈的实现机制有关。

3.Magic_Addr

这是指专门通过一个地址获取shell的地址,一般位于system函数的实现代码中,此时需要根据具体情况进行调试。

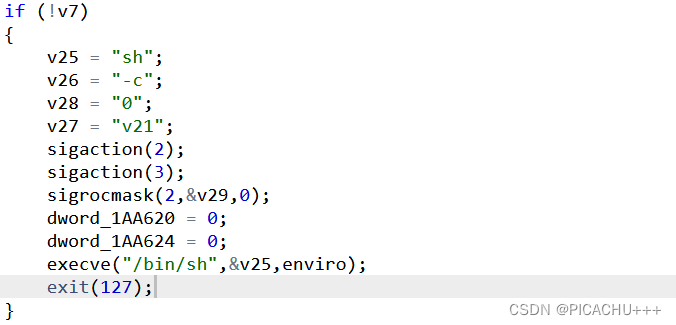

在libc的system函数中,有多处调用了execve("/bin/sh","sh",env)函数对应的反编译代码和反汇编代码。

system调用反编译代码

system调用的反汇编代码

4.Return-to-dl_resolve

核心思想是利用_dl_runtime_resolve函数解析出sytem函数地址,通常在没有提供libc库的情况下使用。

其适用情况需要满足以下三个条件:

(1)未给出libc库

(2)没有开启PLE保护,若开启了PIE保护,则还需要通过泄露获取基地址

(3)没有开启FULL RELRO

_dl_runtime_resolve函数定义在glibc源码的sysdeps/i386/dl-trampoline.S中,其中调用了dl_fixup;dl_fixup函数定义在elf/dl-runtime.c中,其代码使用了各种宏,因此连续性较差。

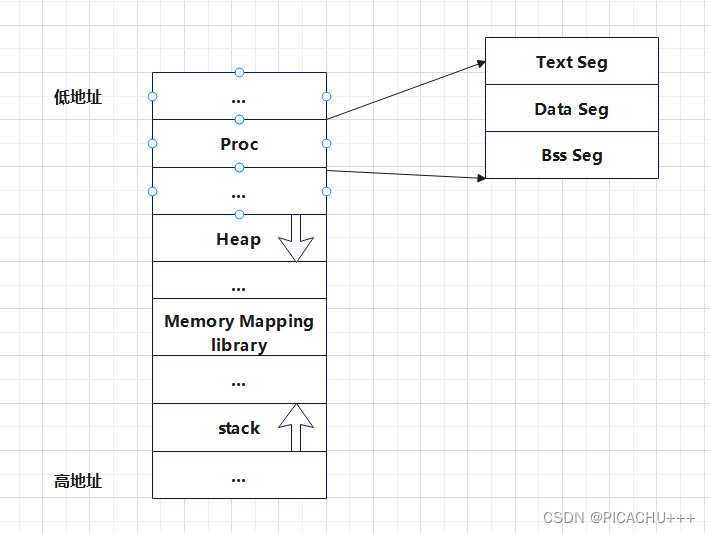

四、程序内存布局

程序启动时,加载器会将程序文件数据加载到内存李,在运行过程中,程序也会开辟部分动态内存。在程序运行的生命周期中,内存中比较重要的四部分数据时程序数据、堆、栈、库数据,内核空间也会映射到程序内存中。

程序数据一般映射在内存的较低地址处,然后一次为堆块数据、库数据及栈等,其中还有映射了一部分起保护作用的不可访问的区域,如图:

程序内存布局

1.程序数据(Proc)

包含三部分,其中代码段(text段)主要用来存放可执行文件的代码指令,是可执行程序在内存中的镜像,代码段一般是只读的;数据段(Data段)则用来存放可执行文件中已经初始化的变量,包括静态分配的变量和全局变量;BSS段主要包含程序中未初始化的全局变量,在内存中BSS段全部置零。

2.库数据(Memory Mapping)

这部分数据很多是映射的系统库文件,其中比较重要的就是libc库,很多程序所使用的系统函数都会动态地链接到libc库中去。

3.栈(Stack)

栈存放程序临时创建的局部变量,包括函数内部的临时便令和调用函数时压入的参数。由于栈具有后进先出的特点,因此可以很方便地用来保存和恢复函数调用现场。

这篇关于《CTF特训营》——PWN:二进制安全基础的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!