本文主要是介绍XCIE-HUAWEI-PBR-MQC-引入形成的路由环路,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

XCIE-HUAWEI-PBR-MQC-引入形成的路由环路

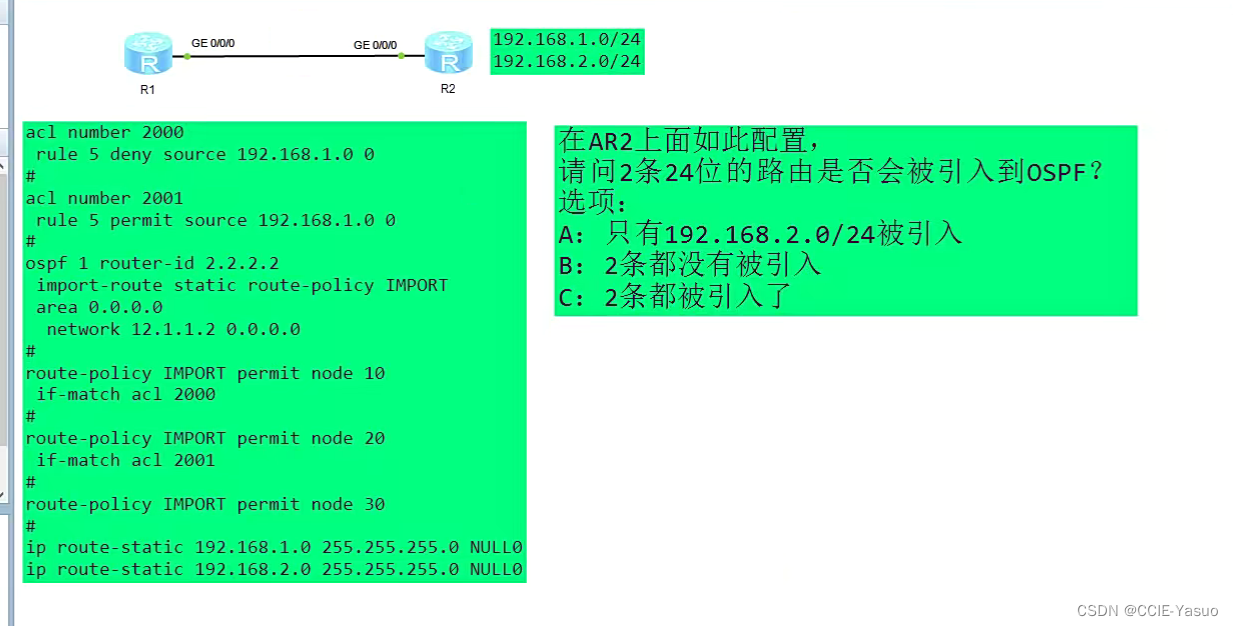

首先来个测试

给你们选,答案选啥呢?

正确答案在结尾公布

正确答案是C

为什么呢?

首先,虽然ACL有一个齐总是拒绝的,但是呢,他两都是同一条路由

但是呢!!!

ACL现在是作为匹配工具,他并不是作为ACL

那么,在我的ospf中,我引入静态路由的条件为,route-policy

那么,就要按照route-policy的来,跟ACL无关

那么

在这个地方

ACL2000的意思为

不匹配192.168.1.0其他都匹配

ACL2001的意思为只匹配192.168.1.0

但是我们看route-policy

node10

他并不匹配

node20

才会抓到了

所以,route-policy的动作都是permit

所以是可以引入的换句话简单的说,10他不是不生效,他是没抓到

所以说才会到20

至于2.0也能进来那是因为,最后有个节点30

兜底的,相当于permit-any的意思

之前弄的呢,都叫路由策略,现在弄的了就叫策略路由了哈!

先小总结一波,路由策略呢,一般用来过滤让不让条目到其他设备

简单的说,允不允许某条路由进入或者出去

因为默认情况下,只要你正常宣告了就可用收到但是

策略路由,则是直接凌驾在路由表之上的

有策略的时候,不使用路由

策略路由呢,我们一般管他叫,PBR

什么是PBR?

Policy-Based-policy

不过呢

在华为中

策略路由

它又分为两种哦~

一。本地策略路由

二。接口策略路由

区别是什么呢?

1.本地的只会针对本地始发流量进行策略转发

2.接口的只会对经过本接口的流量进行策略转发

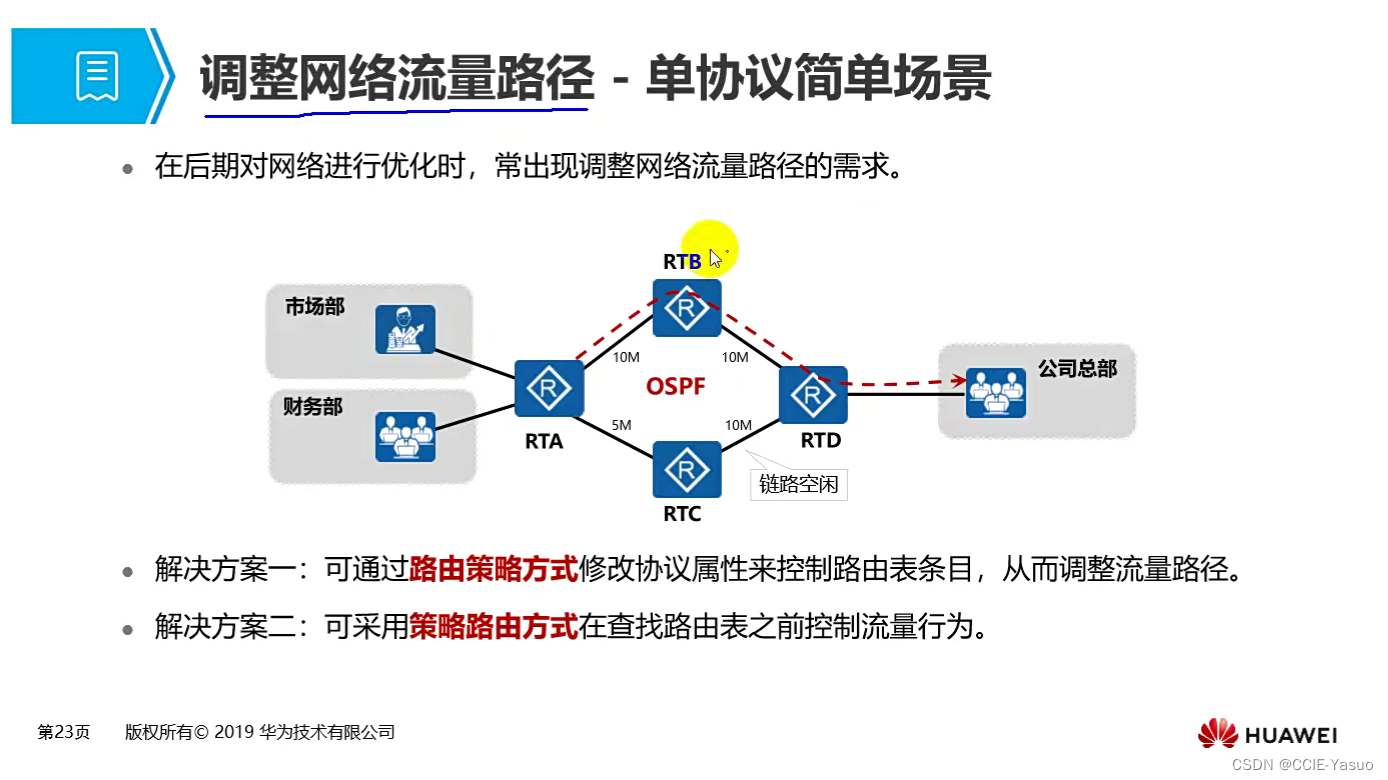

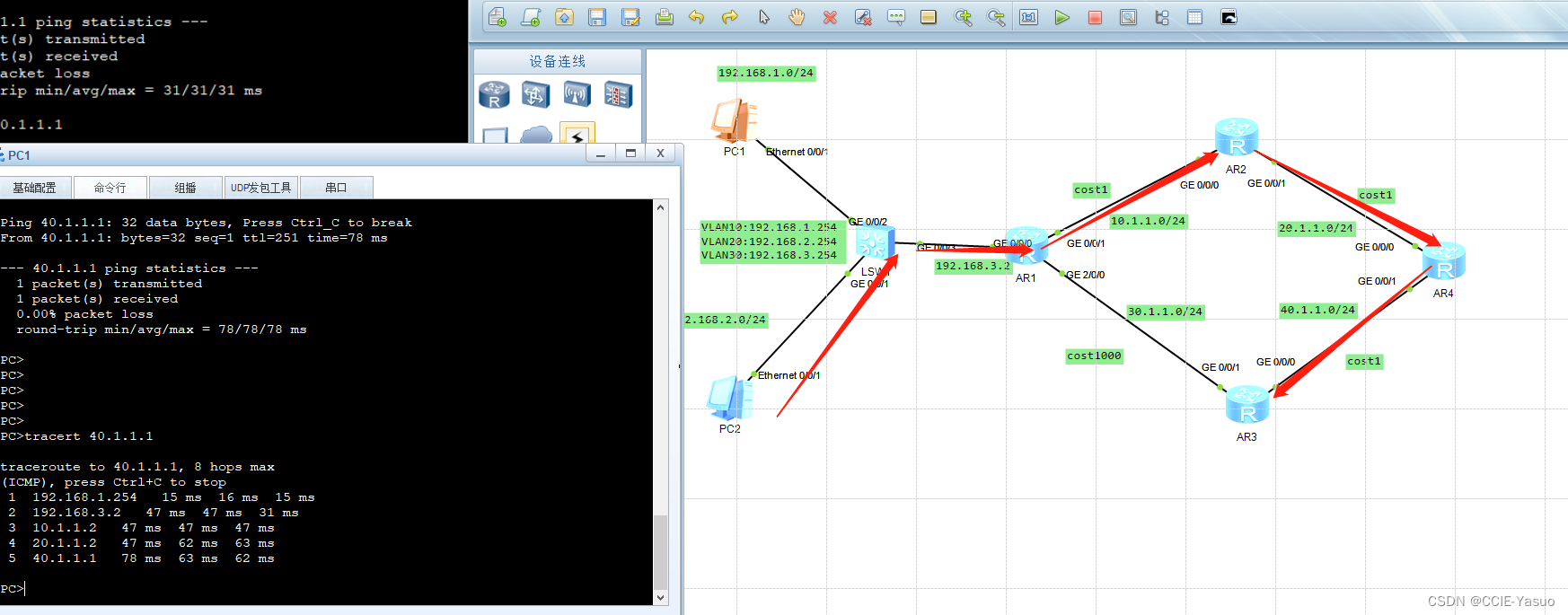

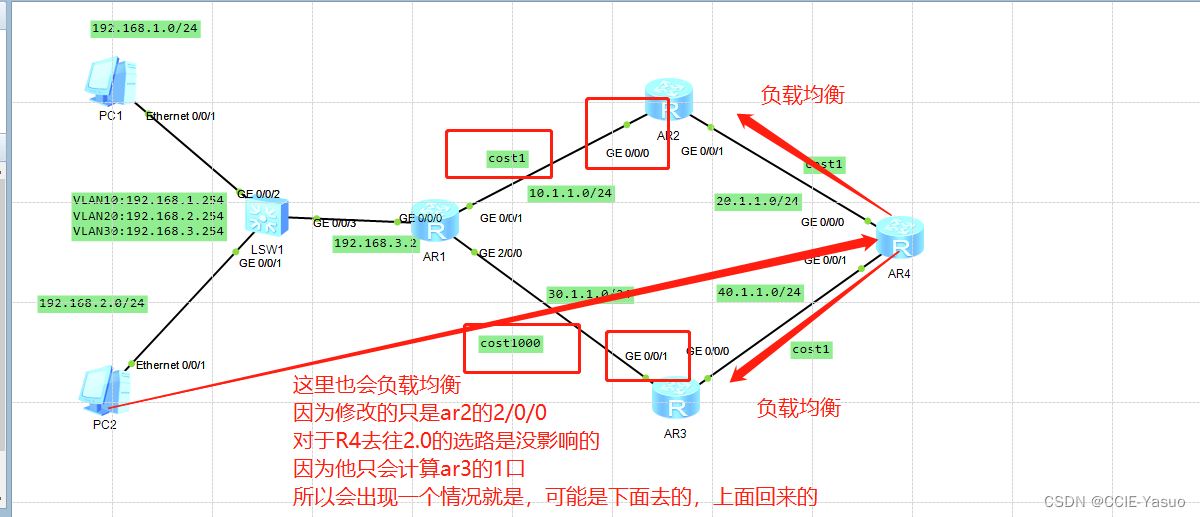

如果学过ospf一眼就可以看出来,他所有的路由都会走上面

那么现在的话,通过策略,让PC2的网段走下面

为了节约方便

因为主题并不是底层ospf什么的

所以我直接把基础配置贴上来了

<SW-Access>dis current-configuration

#

sysname SW-Access

#

undo info-center enable

#

vlan batch 10 20 30

#

cluster enable

ntdp enable

ndp enable

#

drop illegal-mac alarm

#

diffserv domain default

#

drop-profile default

#

aaaauthentication-scheme defaultauthorization-scheme defaultaccounting-scheme defaultdomain defaultdomain default_adminlocal-user admin password simple adminlocal-user admin service-type http

#

interface Vlanif1

#

interface Vlanif10ip address 192.168.1.254 255.255.255.0

#

interface Vlanif20ip address 192.168.2.254 255.255.255.0

#

interface Vlanif30ip address 192.168.3.254 255.255.255.0

#

interface MEth0/0/1

#

interface GigabitEthernet0/0/1port link-type accessport default vlan 20

#

interface GigabitEthernet0/0/2port link-type accessport default vlan 10

#

interface GigabitEthernet0/0/3port link-type accessport default vlan 30

#

interface GigabitEthernet0/0/4

#

interface GigabitEthernet0/0/5

#

interface GigabitEthernet0/0/6

#

interface GigabitEthernet0/0/7

#

interface GigabitEthernet0/0/8

#

interface GigabitEthernet0/0/9

#

interface GigabitEthernet0/0/10

#

interface GigabitEthernet0/0/11

#

interface GigabitEthernet0/0/12

#

interface GigabitEthernet0/0/13

#

interface GigabitEthernet0/0/14

#

interface GigabitEthernet0/0/15

#

interface GigabitEthernet0/0/16

#

interface GigabitEthernet0/0/17

#

interface GigabitEthernet0/0/18

#

interface GigabitEthernet0/0/19

#

interface GigabitEthernet0/0/20

#

interface GigabitEthernet0/0/21

#

interface GigabitEthernet0/0/22

#

interface GigabitEthernet0/0/23

#

interface GigabitEthernet0/0/24

#

interface NULL0

#

ospf 1area 0.0.0.0network 0.0.0.0 255.255.255.255

#

ip route-static 0.0.0.0 0.0.0.0 192.168.3.2

#

user-interface con 0

user-interface vty 0 4

#

return

<SW-Access>

<AR1>dis cu

[V200R003C00]

#sysname AR1

#board add 0/2 4GET

#snmp-agent local-engineid 800007DB03000000000000snmp-agent

#clock timezone China-Standard-Time minus 08:00:00

#

portal local-server load portalpage.zip

#drop illegal-mac alarm

#set cpu-usage threshold 80 restore 75

#

aaa authentication-scheme defaultauthorization-scheme defaultaccounting-scheme defaultdomain default domain default_admin local-user admin password cipher %$%$K8m.Nt84DZ}e#<0`8bmE3Uw}%$%$local-user admin service-type http

#

firewall zone Localpriority 15

#

interface Ethernet0/0/0

#

interface Ethernet0/0/1

#

interface Ethernet0/0/2

#

interface Ethernet0/0/3

#

interface Ethernet0/0/4

#

interface Ethernet0/0/5

#

interface Ethernet0/0/6

#

interface Ethernet0/0/7

#

interface GigabitEthernet0/0/0ip address 192.168.3.2 255.255.255.0 ospf enable 1 area 0.0.0.0

#

interface GigabitEthernet0/0/1ip address 10.1.1.1 255.255.255.0 ospf cost 1ospf enable 1 area 0.0.0.0

#

interface GigabitEthernet2/0/0ip address 30.1.1.1 255.255.255.0 ospf cost 1000ospf enable 1 area 0.0.0.0

#

interface GigabitEthernet2/0/1

#

interface GigabitEthernet2/0/2

#

interface GigabitEthernet2/0/3

#

interface NULL0

#

ospf 1 area 0.0.0.0

#

user-interface con 0authentication-mode password

user-interface vty 0 4

user-interface vty 16 20

#

wlan ac

#

return

<AR1>

<AR2>dis cu

[V200R003C00]

#sysname AR2

#snmp-agent local-engineid 800007DB03000000000000snmp-agent

#clock timezone China-Standard-Time minus 08:00:00

#

portal local-server load portalpage.zip

#drop illegal-mac alarm

#undo info-center enable

#set cpu-usage threshold 80 restore 75

#

aaa authentication-scheme defaultauthorization-scheme defaultaccounting-scheme defaultdomain default domain default_admin local-user admin password cipher %$%$K8m.Nt84DZ}e#<0`8bmE3Uw}%$%$local-user admin service-type http

#

firewall zone Localpriority 15

#

interface Ethernet0/0/0

#

interface Ethernet0/0/1

#

interface Ethernet0/0/2

#

interface Ethernet0/0/3

#

interface Ethernet0/0/4

#

interface Ethernet0/0/5

#

interface Ethernet0/0/6

#

interface Ethernet0/0/7

#

interface GigabitEthernet0/0/0ip address 10.1.1.2 255.255.255.0 ospf cost 1ospf enable 1 area 0.0.0.0

#

interface GigabitEthernet0/0/1ip address 20.1.1.1 255.255.255.0 ospf cost 1ospf enable 1 area 0.0.0.0

#

interface NULL0

#

ospf 1 area 0.0.0.0

#

user-interface con 0authentication-mode password

user-interface vty 0 4

user-interface vty 16 20

#

wlan ac

#

return

<AR2>

<AR3>dis current-configuration

[V200R003C00]

#sysname AR3

#snmp-agent local-engineid 800007DB03000000000000snmp-agent

#clock timezone China-Standard-Time minus 08:00:00

#

portal local-server load portalpage.zip

#drop illegal-mac alarm

#set cpu-usage threshold 80 restore 75

#

aaa authentication-scheme defaultauthorization-scheme defaultaccounting-scheme defaultdomain default domain default_admin local-user admin password cipher %$%$K8m.Nt84DZ}e#<0`8bmE3Uw}%$%$local-user admin service-type http

#

firewall zone Localpriority 15

#

interface Ethernet0/0/0

#

interface Ethernet0/0/1

#

interface Ethernet0/0/2

#

interface Ethernet0/0/3

#

interface Ethernet0/0/4

#

interface Ethernet0/0/5

#

interface Ethernet0/0/6

#

interface Ethernet0/0/7

#

interface GigabitEthernet0/0/0ip address 40.1.1.1 255.255.255.0 ospf cost 1ospf enable 1 area 0.0.0.0

#

interface GigabitEthernet0/0/1ip address 30.1.1.2 255.255.255.0 ospf cost 1000ospf enable 1 area 0.0.0.0

#

interface NULL0

#

ospf 1 area 0.0.0.0

#

user-interface con 0authentication-mode password

user-interface vty 0 4

user-interface vty 16 20

#

wlan ac

#

return

<AR3>

<AR4>dis current-configuration

[V200R003C00]

#sysname AR4

#snmp-agent local-engineid 800007DB03000000000000snmp-agent

#clock timezone China-Standard-Time minus 08:00:00

#

portal local-server load portalpage.zip

#drop illegal-mac alarm

#undo info-center enable

#set cpu-usage threshold 80 restore 75

#

aaa authentication-scheme defaultauthorization-scheme defaultaccounting-scheme defaultdomain default domain default_admin local-user admin password cipher %$%$K8m.Nt84DZ}e#<0`8bmE3Uw}%$%$local-user admin service-type http

#

firewall zone Localpriority 15

#

interface Ethernet0/0/0

#

interface Ethernet0/0/1

#

interface Ethernet0/0/2

#

interface Ethernet0/0/3

#

interface Ethernet0/0/4

#

interface Ethernet0/0/5

#

interface Ethernet0/0/6

#

interface Ethernet0/0/7

#

interface GigabitEthernet0/0/0ip address 20.1.1.2 255.255.255.0 ospf cost 1ospf enable 1 area 0.0.0.0

#

interface GigabitEthernet0/0/1ip address 40.1.1.2 255.255.255.0 ospf cost 1ospf enable 1 area 0.0.0.0

#

interface NULL0

#

ospf 1 area 0.0.0.0

#

user-interface con 0authentication-mode password

user-interface vty 0 4

user-interface vty 16 20

#

wlan ac

#

return

<AR4>

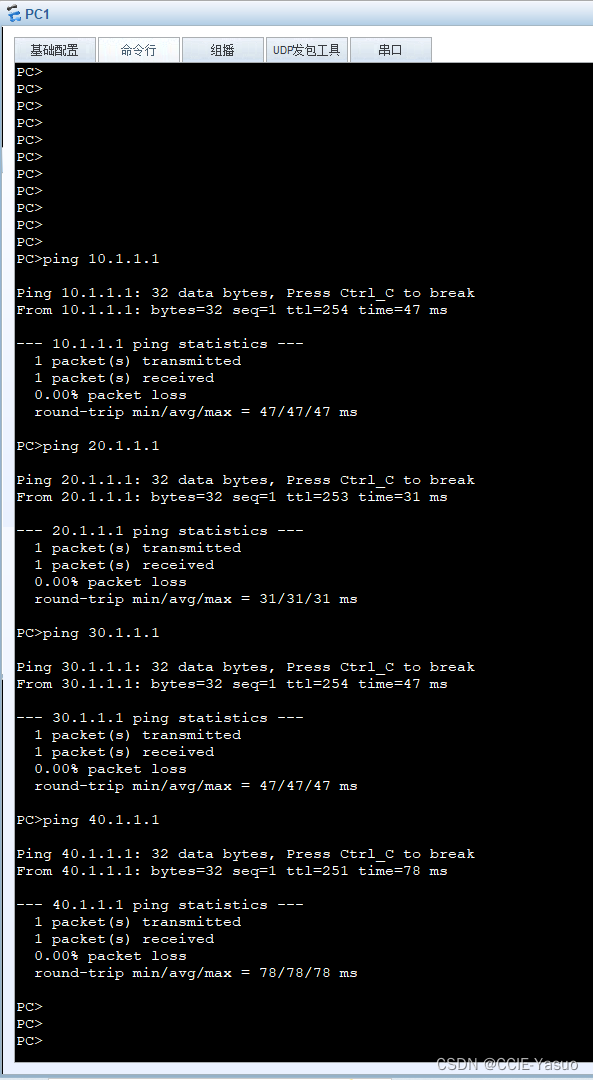

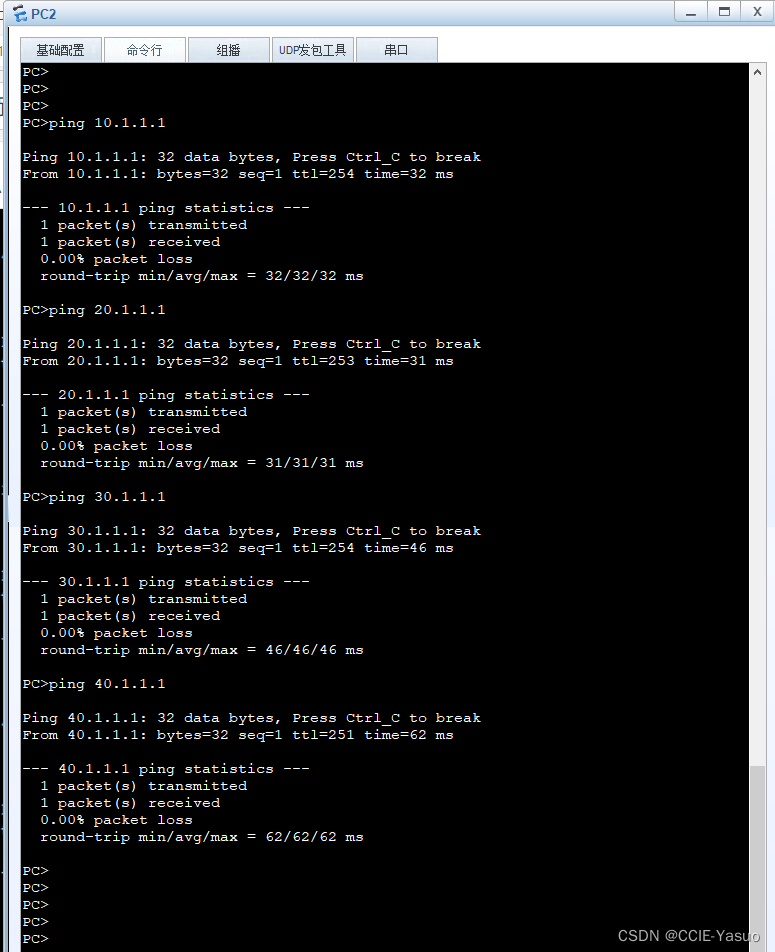

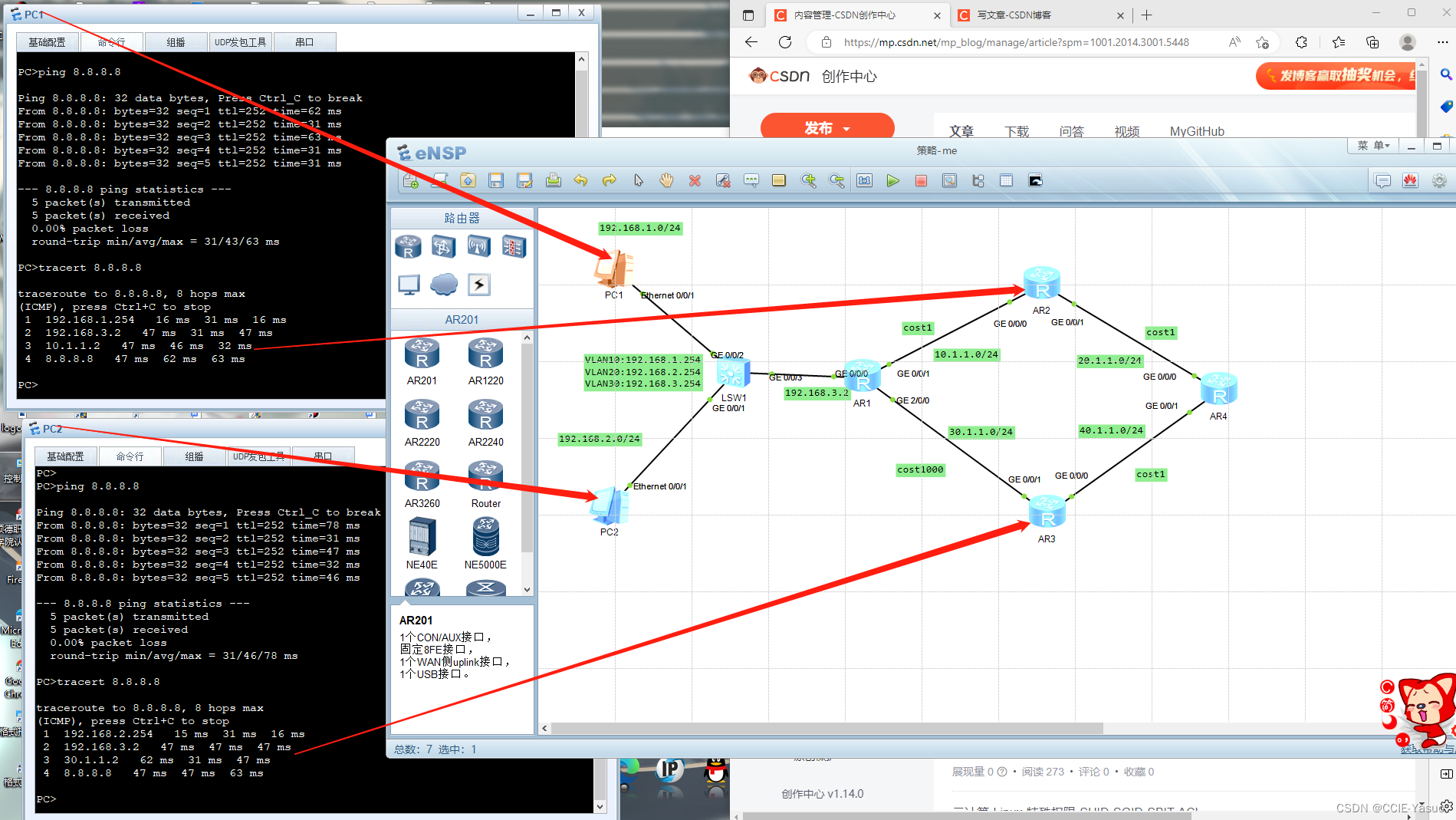

目前都是可以通的

通过追踪可以看见,他是走这个这条红色的路径的,就是因为cost的问题

弄错了,是PC1,懒得重新截图了,因为我打完字了哈哈。记得哈

这个是PC1的路径。不是PC2

话都讲到这了,再讲讲策略

其实pbr也是策略

不过到这了想说说

这个在思科里面叫route-map,route-map呢他可以做路由策略也可以做策略路由

但是在华为里面这个route-policy呢,他可以做路由策略,但是只是结合做,比如filter-policy

主角并不是他route-policy做不了策略路由哈!!!相对来说功能不是那么强大吧

如果还分布器这个路由策略和策略路由,我再讲一次

比如,违法 不一定犯罪,但是犯罪一定违法

这个概念就这样出来了

路由策略=用策略是管理路由表

策略路由=直接用策略代理路由

注:目前全世界的厂商,策略都是凌驾于在路由表之上的

什么意思呢。有策略的时候可以直接用策略转发,不走路由表第二个注:本章基本上讲华为,思科之前讲过,可以翻我的文章看

好了

步入正题

目前这个环境下

我会让PC1正常走上面的路由去,因为下面的cost大,这个是正常的

然后,我让PC2走下面的去,用策略来做

那么首先呢,无论PC1还是2

对于AR1来说,都是入的流量

所以,先讲这个基于接口的策略

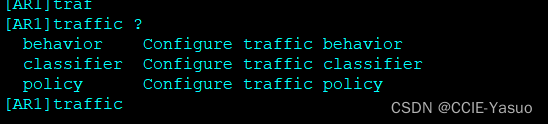

MQC-这个IE会讲

MQC其实是QOS的里面的一个东东

他分为三个东西

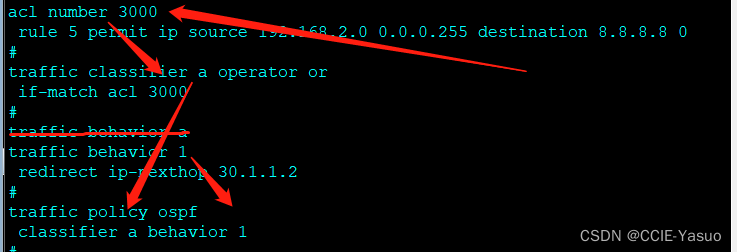

1.流分类-ACL-匹配用

2.流行为-指定报文,从什么接口走

3.流策略-把流分类和流行为结合起来,调用到接口下

记住这个逻辑哈,very importan!!!

长什么样子呢?

我是与之对标的哈

第一个就是行为

第二个就是分类

第三个就是策略

刚刚好上面两个反过来了

三个联动起来,最后policy扔到接口下调用就行

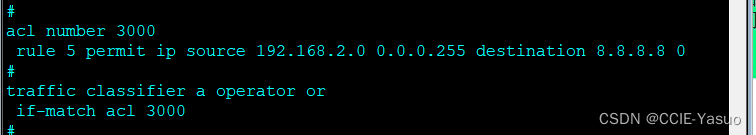

当然了,这里一样要用到曾经的ACL

所以啊,学技术都是环环相扣的呢

上操作

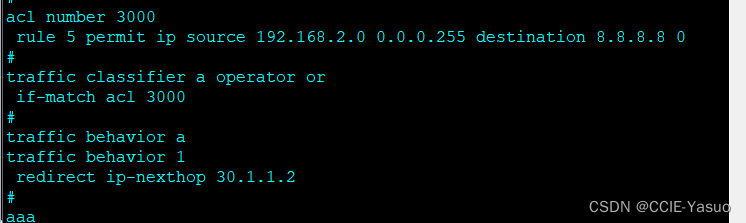

首先定义一条ACL

抓从PC2的网段到目标-四个8

[AR1-acl-adv-3000]dis this

[V200R003C00]

#

acl number 3000 rule 5 permit ip source 192.168.2.0 0.0.0.255 destination 8.8.8.8 0

#

return

[AR1-acl-adv-3000]

然后用这个流行为,匹配上这个ACL,后面这个operator of是啥意思呢?他是默认就有的

啥意思呢,有啥用?

前面的operatorshi 策略

如果后面都是or。这就是或者的关系

如果后面跟的是and,则是与的关系

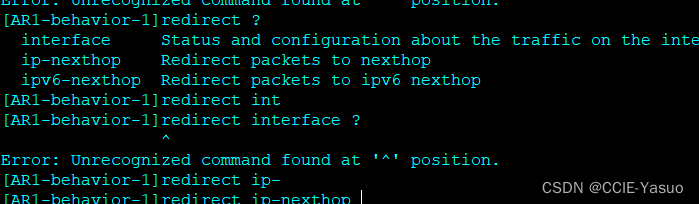

说个报错哈,其实也是华为的锅

为什么这样说呢

在思科里面,是可以调用这个策略路由到下一跳接口的

在华为里面是不行的,他直接报错了

看上图的,我记得真机也是这个样子的

而且这个选项只会出现在交换机

因为,这东西只能调用在二层接口,路由器都是三层

不要跟我犟ensp的AR201,那已经很老了

但是直接写下一跳地址的话,他是可以生效的

那么这个要怎么做呢?

当前,ACL,流分类,流行为都做好了

那么,要怎么把他们弄在一块然后生效呢?

注意看哈,这个是流策略,然后联动的什么我都用箭头画出来了

还没完呢!

之前说过,基本上很多的东西都要调用才能生效,当然,这个东东也不会例外哈

然后,去到接口下,调用这个MQC

针对in方便,针对进来的流量调用

[AR1-GigabitEthernet0/0/0]traffic-policy o

[AR1-GigabitEthernet0/0/0]traffic-policy ospf ?inbound Apply the traffic policy to the inbound direction of the interfaceoutbound Apply the traffic policy to the outbound direction of the interface

[AR1-GigabitEthernet0/0/0]traffic-policy ospf in

[AR1-GigabitEthernet0/0/0]traffic-policy ospf inbound

[AR1-GigabitEthernet0/0/0]dis thi

[AR1-GigabitEthernet0/0/0]dis thi

[V200R003C00]

#

interface GigabitEthernet0/0/0ip address 192.168.3.2 255.255.255.0 traffic-policy ospf inbound //针对本接口的入口流量,执行这个名字为ospf的策略ospf enable 1 area 0.0.0.0

#

return

[AR1-GigabitEthernet0/0/0]

一个小插曲,比较尴尬,我想的四个8没做四个8

不过能看到这的话估计也差不多了

我把这个在R4的ospf的四个8补一下,配置就不弄了,太简单了哈,因为我懒得改ACL了

通过追踪可以看到,此时此刻这个策略已经生效了,让这个流量走了下面的线路

问题

这是我想到的,不知道你们能不能想到呢?

1回来怎么办?下面图片

2AR3挂了怎么办-等死吧,路由黑洞,所以一般会联动BFD

但是这个是华为里面华为里面只能调用NQA,没办法调用BFD,因为他后面没有这个命令

3.PBR如果生效了怎么办-策略挂了找路由

基于本机的始发流量-用处不大

两个命令模块

policy-based-route 建立PBRip local policy-based-route 本地应用PBR

还是上面这的这个环境

我删掉前面的PBR然后在R1上建立一个lo口ip为四个1

然后让他通过策略去走下面的路径去访问R4的四个8

本地PBR

[AR1-acl-basic-2000]q

[AR1]acl 2000

[AR1-acl-basic-2000]rule 5 p

[AR1-acl-basic-2000]rule 5 permit so

[AR1-acl-basic-2000]rule 5 permit source 1.1.1.1 0 首先做做个ACL抓1.1.1.1

[AR1-acl-basic-2000]q

[AR1]p

[AR1]pim

[AR1]ping

[AR1]pki

[AR1]policy-based-route admin-1 permit node 1 建立一个本地的PBR

[AR1-policy-based-route-admin-1-1]if-match ?acl Access control listpacket-length Match packet length

[AR1-policy-based-route-admin-1-1]if-match acl 2000 ACL匹配工具,匹配上ACL的流量

[AR1-policy-based-route-admin-1-1]apply ?access-vpn Set values in destination routing protocoldefault Set default informationip-address IP informationip-precedence Set IP packet precedencelsp Set the LSPoutput-interface Set sending interface

[AR1-policy-based-route-admin-1-1]apply ip-address next-hop 30.1.1.2 下一跳接口为30.1.1.2

[AR1-policy-based-route-admin-1-1]

调用本地PBR

[AR1]ip local policy-based-route admin-1

原本ar4上没四个的8和ar1的四个1,我为了测试配置我单独加了哈,请知悉

测试

[AR1-GigabitEthernet0/0/0]dis thi

[V200R003C00]

#

interface GigabitEthernet0/0/0ip address 192.168.3.2 255.255.255.0 traffic-policy ospf inboundospf enable 1 area 0.0.0.0

#

return

[AR1-GigabitEthernet0/0/0]undo tr

[AR1-GigabitEthernet0/0/0]undo traffic-filter o

[AR1-GigabitEthernet0/0/0]undo traffic-filter outbound 删除原有的策略[AR1] int lo 0

[AR1-LoopBack0]ip add 1.1.1.1 32

[AR1-LoopBack0]ospf enable 1 ar 0

[AR1-LoopBack0]

[AR1-LoopBack0]dis ip rou

Route Flags: R - relay, D - download to fib

------------------------------------------------------------------------------

Routing Tables: PublicDestinations : 19 Routes : 19 Destination/Mask Proto Pre Cost Flags NextHop Interface1.1.1.1/32 Direct 0 0 D 127.0.0.1 LoopBack08.8.8.8/32 OSPF 10 2 D 10.1.1.2 GigabitEthernet

0/0/1 请特别追这个地方,这个地方是走的1口哈,1口则是上面

因为路由表计算的确是上面最优的,那么现在通过策略让他走下面10.1.1.0/24 Direct 0 0 D 10.1.1.1 GigabitEthernet

0/0/110.1.1.1/32 Direct 0 0 D 127.0.0.1 GigabitEthernet

0/0/110.1.1.255/32 Direct 0 0 D 127.0.0.1 GigabitEthernet

0/0/120.1.1.0/24 OSPF 10 2 D 10.1.1.2 GigabitEthernet

0/0/130.1.1.0/24 Direct 0 0 D 30.1.1.1 GigabitEthernet

2/0/030.1.1.1/32 Direct 0 0 D 127.0.0.1 GigabitEthernet

2/0/030.1.1.255/32 Direct 0 0 D 127.0.0.1 GigabitEthernet

2/0/040.1.1.0/24 OSPF 10 3 D 10.1.1.2 GigabitEthernet

0/0/1127.0.0.0/8 Direct 0 0 D 127.0.0.1 InLoopBack0127.0.0.1/32 Direct 0 0 D 127.0.0.1 InLoopBack0

127.255.255.255/32 Direct 0 0 D 127.0.0.1 InLoopBack0192.168.1.0/24 OSPF 10 2 D 192.168.3.254 GigabitEthernet

0/0/0192.168.2.0/24 OSPF 10 2 D 192.168.3.254 GigabitEthernet

0/0/0192.168.3.0/24 Direct 0 0 D 192.168.3.2 GigabitEthernet

0/0/0192.168.3.2/32 Direct 0 0 D 127.0.0.1 GigabitEthernet

0/0/0192.168.3.255/32 Direct 0 0 D 127.0.0.1 GigabitEthernet

0/0/0

255.255.255.255/32 Direct 0 0 D 127.0.0.1 InLoopBack0[AR1-LoopBack0]tracert -a 1.1.1.1 8.8.8.8traceroute to 8.8.8.8(8.8.8.8), max hops: 30 ,packet length: 40,press CTRL_C t

o break 1 30.1.1.2 40 ms 30 ms 20 ms

走的下面2 40.1.1.2 30 ms 30 ms 30 ms

[AR1-LoopBack0]这个实验模板自取了百度网盘

我单独做了一个

链接:https://pan.baidu.com/s/1aNiuVC0SkoSMK720qcwDxg?pwd=CCIE

提取码:CCIE

–来自百度网盘超级会员V4的分享-永久有效,给我留个赞就好

路由环路+路由震荡讲一讲

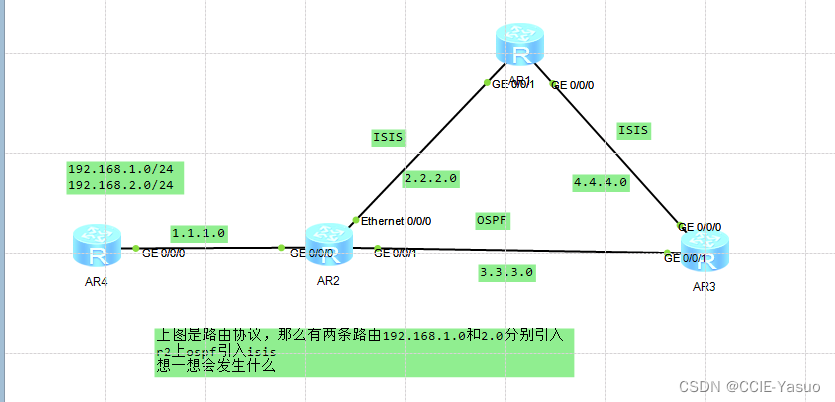

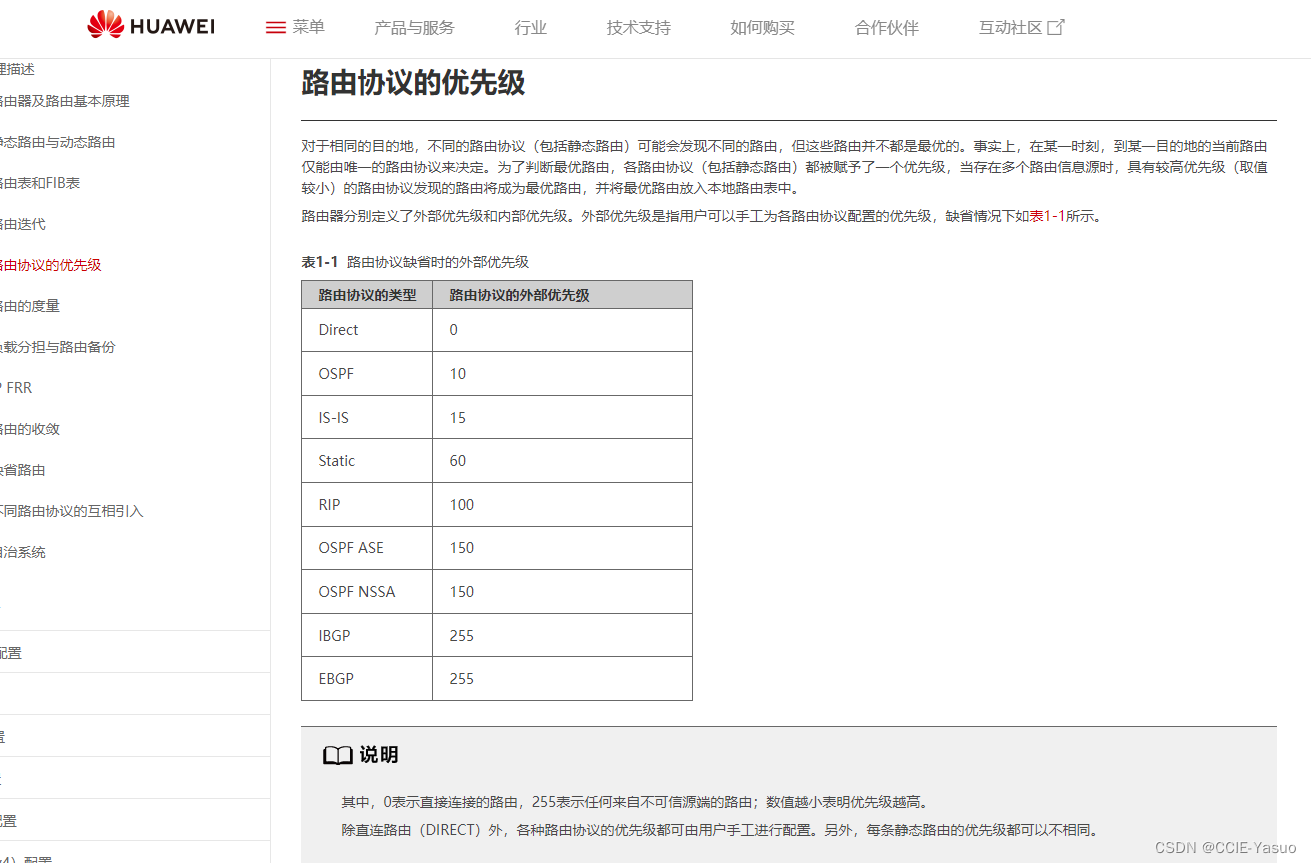

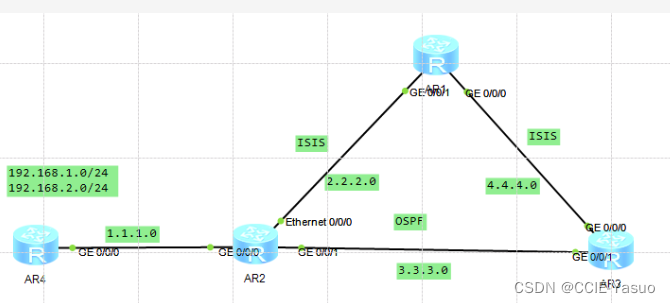

讲之前,环境是这样的,然后我顺带附上华为的VRP系统里面的路由优先级-因为会涉及到这个

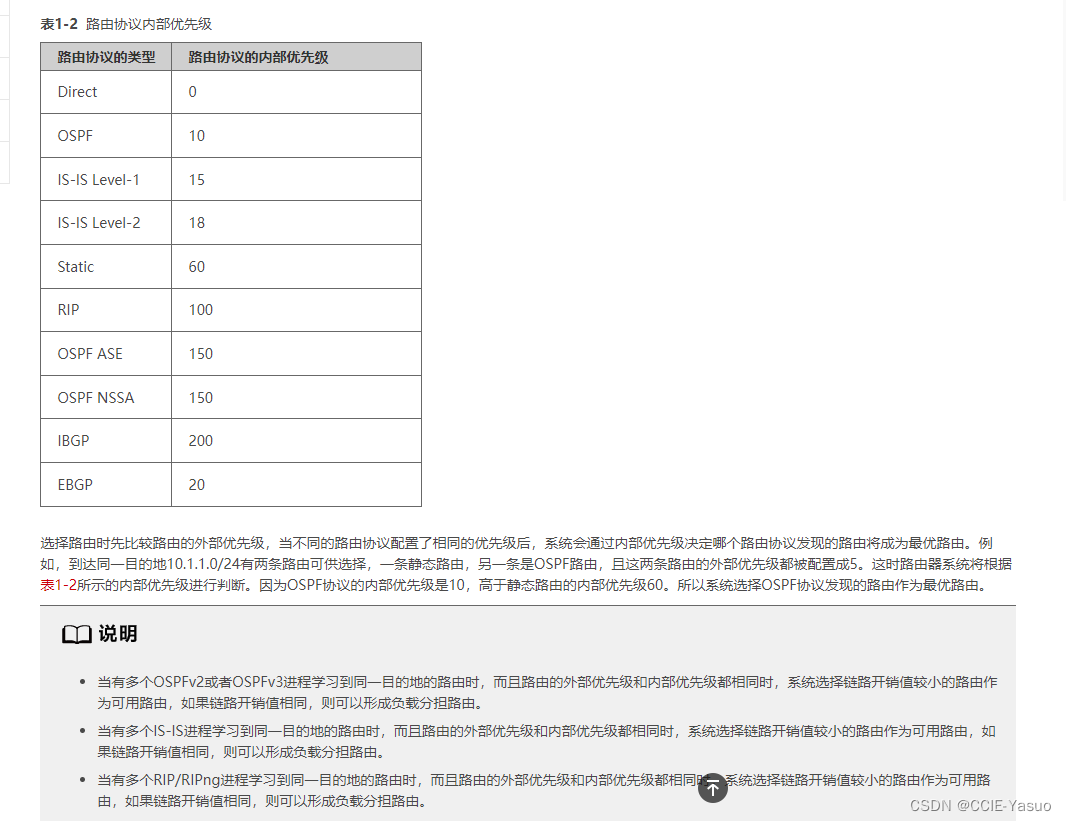

注意看,是存在内部和外部的哈

注:优先级,越低越好

基础配置就不讲了

ospf宣告然后ISIS用的是L2类型

内部优先级跟我们没什么关系,命令行也看不见,路由表的都是外部优先级

基础配置做完了,在R2上引入了静态路由

先开看看各机的路由表,dis cu就是懒得贴的

R1

[R1]dis ip routing-table

Route Flags: R - relay, D - download to fib

------------------------------------------------------------------------------

Routing Tables: PublicDestinations : 10 Routes : 10 Destination/Mask Proto Pre Cost Flags NextHop Interface2.2.2.0/24 Direct 0 0 D 2.2.2.2 GigabitEthernet

0/0/12.2.2.2/32 Direct 0 0 D 127.0.0.1 GigabitEthernet

0/0/12.2.2.255/32 Direct 0 0 D 127.0.0.1 GigabitEthernet

0/0/14.4.4.0/24 Direct 0 0 D 4.4.4.2 GigabitEthernet

0/0/04.4.4.2/32 Direct 0 0 D 127.0.0.1 GigabitEthernet

0/0/04.4.4.255/32 Direct 0 0 D 127.0.0.1 GigabitEthernet

0/0/0127.0.0.0/8 Direct 0 0 D 127.0.0.1 InLoopBack0127.0.0.1/32 Direct 0 0 D 127.0.0.1 InLoopBack0

127.255.255.255/32 Direct 0 0 D 127.0.0.1 InLoopBack0

255.255.255.255/32 Direct 0 0 D 127.0.0.1 InLoopBack0[R1]

[R2]dis ip routing-table

Route Flags: R - relay, D - download to fib

------------------------------------------------------------------------------

Routing Tables: PublicDestinations : 16 Routes : 16 Destination/Mask Proto Pre Cost Flags NextHop Interface1.1.1.0/24 Direct 0 0 D 1.1.1.2 GigabitEthernet

0/0/01.1.1.2/32 Direct 0 0 D 127.0.0.1 GigabitEthernet

0/0/01.1.1.255/32 Direct 0 0 D 127.0.0.1 GigabitEthernet

0/0/02.2.2.0/24 Direct 0 0 D 2.2.2.1 GigabitEthernet

2/0/02.2.2.1/32 Direct 0 0 D 127.0.0.1 GigabitEthernet

2/0/02.2.2.255/32 Direct 0 0 D 127.0.0.1 GigabitEthernet

2/0/03.3.3.0/24 Direct 0 0 D 3.3.3.1 GigabitEthernet

0/0/13.3.3.1/32 Direct 0 0 D 127.0.0.1 GigabitEthernet

0/0/13.3.3.255/32 Direct 0 0 D 127.0.0.1 GigabitEthernet

0/0/14.4.4.0/24 ISIS-L2 15 20 D 2.2.2.2 GigabitEthernet

2/0/0127.0.0.0/8 Direct 0 0 D 127.0.0.1 InLoopBack0127.0.0.1/32 Direct 0 0 D 127.0.0.1 InLoopBack0

127.255.255.255/32 Direct 0 0 D 127.0.0.1 InLoopBack0192.168.1.0/24 O_ASE 150 1 D 1.1.1.1 GigabitEthernet

0/0/0192.168.2.0/24 O_ASE 150 1 D 1.1.1.1 GigabitEthernet

0/0/0

255.255.255.255/32 Direct 0 0 D 127.0.0.1 InLoopBack0[R2]

[R3]dis ip routing-table

Route Flags: R - relay, D - download to fib

------------------------------------------------------------------------------

Routing Tables: PublicDestinations : 14 Routes : 14 Destination/Mask Proto Pre Cost Flags NextHop Interface1.1.1.0/24 OSPF 10 2 D 3.3.3.1 GigabitEthernet

0/0/12.2.2.0/24 ISIS-L2 15 20 D 4.4.4.2 GigabitEthernet

0/0/03.3.3.0/24 Direct 0 0 D 3.3.3.2 GigabitEthernet

0/0/13.3.3.2/32 Direct 0 0 D 127.0.0.1 GigabitEthernet

0/0/13.3.3.255/32 Direct 0 0 D 127.0.0.1 GigabitEthernet

0/0/14.4.4.0/24 Direct 0 0 D 4.4.4.4 GigabitEthernet

0/0/04.4.4.4/32 Direct 0 0 D 127.0.0.1 GigabitEthernet

0/0/04.4.4.255/32 Direct 0 0 D 127.0.0.1 GigabitEthernet

0/0/0127.0.0.0/8 Direct 0 0 D 127.0.0.1 InLoopBack0127.0.0.1/32 Direct 0 0 D 127.0.0.1 InLoopBack0

127.255.255.255/32 Direct 0 0 D 127.0.0.1 InLoopBack0192.168.1.0/24 O_ASE 150 1 D 3.3.3.1 GigabitEthernet

0/0/1192.168.2.0/24 O_ASE 150 1 D 3.3.3.1 GigabitEthernet

0/0/1

255.255.255.255/32 Direct 0 0 D 127.0.0.1 InLoopBack0目前还是没有任何问题的,但是,一会请注意看路由条目以及对应的类型和优先级,注意这个哈!!

需求2

你们猜猜会发生什么

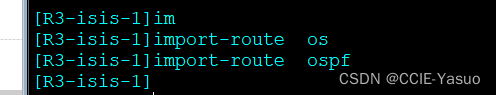

当我这个地方从isis引入ospf的路由之后,也就意味着,上面的R1可以学到来自OSPF的路由

首先讲结果,他会造成路由环路

为什么

一一道来

首先,请看拓扑图

标记一下,ISIS-L2的路由优先级为15

OSPF的路由优先级,外部引入的LSA,为150

那么,当我在R2引入OSPF後,上面的R1收到192.168.1.0和2.0的路由的时候,还是ISIS-L2,这个时候没毛病

但是R1-R2的就出问题了

当R2收到来自R1的ISIS传输的192.168.1.0和2.0的时候 他会跟OSPF的来对比,那么这个时候一比优先级,OSPF直接输了那么

在R2上去往192.168.1.0和2.0的数据,就会指向R1

好了到了R1这,因为是选下面的R3传来的,发给R3

然后到了R3这,soga,下一跳指向R2

ok

所以就环路了

因为到了R2之后,又会循环一次

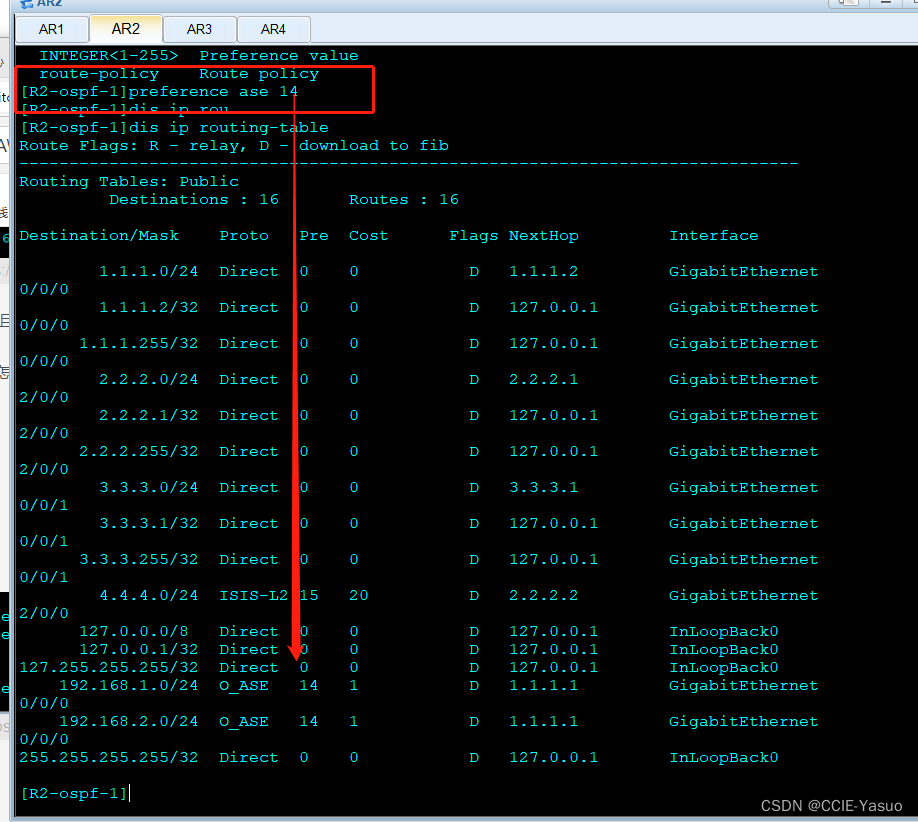

请看R2路由表,重点关注192.168.1.0和2。0

[R2]dis ip routing-table

Route Flags: R - relay, D - download to fib

------------------------------------------------------------------------------

Routing Tables: PublicDestinations : 16 Routes : 16 Destination/Mask Proto Pre Cost Flags NextHop Interface1.1.1.0/24 Direct 0 0 D 1.1.1.2 GigabitEthernet

0/0/01.1.1.2/32 Direct 0 0 D 127.0.0.1 GigabitEthernet

0/0/01.1.1.255/32 Direct 0 0 D 127.0.0.1 GigabitEthernet

0/0/02.2.2.0/24 Direct 0 0 D 2.2.2.1 GigabitEthernet

2/0/02.2.2.1/32 Direct 0 0 D 127.0.0.1 GigabitEthernet

2/0/02.2.2.255/32 Direct 0 0 D 127.0.0.1 GigabitEthernet

2/0/03.3.3.0/24 Direct 0 0 D 3.3.3.1 GigabitEthernet

0/0/13.3.3.1/32 Direct 0 0 D 127.0.0.1 GigabitEthernet

0/0/13.3.3.255/32 Direct 0 0 D 127.0.0.1 GigabitEthernet

0/0/14.4.4.0/24 ISIS-L2 15 20 D 2.2.2.2 GigabitEthernet

2/0/0127.0.0.0/8 Direct 0 0 D 127.0.0.1 InLoopBack0127.0.0.1/32 Direct 0 0 D 127.0.0.1 InLoopBack0

127.255.255.255/32 Direct 0 0 D 127.0.0.1 InLoopBack0192.168.1.0/24 ISIS-L2 15 84 D 2.2.2.2 GigabitEthernet

2/0/0192.168.2.0/24 ISIS-L2 15 84 D 2.2.2.2 GigabitEthernet

2/0/0

255.255.255.255/32 Direct 0 0 D 127.0.0.1 InLoopBack0[R2]

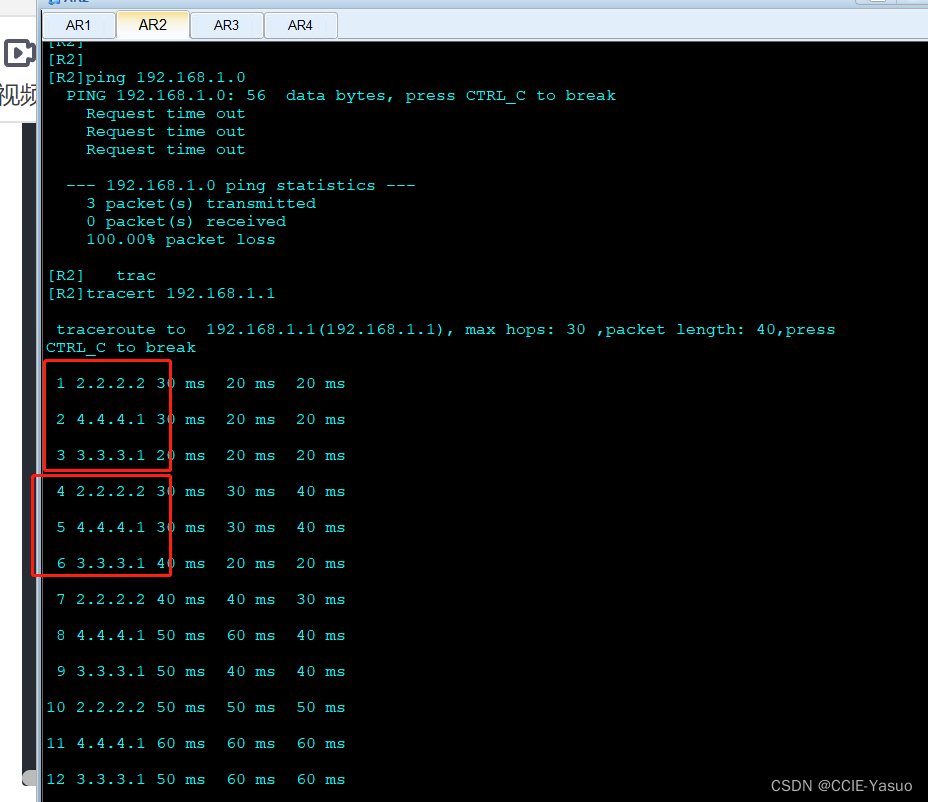

测试效果,ping、不通 ,而且一追踪,一直绕圈圈

所以这样就会造成环路了

路由器特性:强制30跳

不能说他环路了不鸟他啊,怎么办呢?

简简单单,修改优先级嘛

两种办法,一个呢改小ospf

一个呢改大isis的

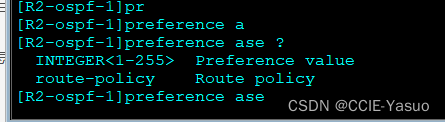

OSPF修改办法

进程下

preference ase 默认150

效果

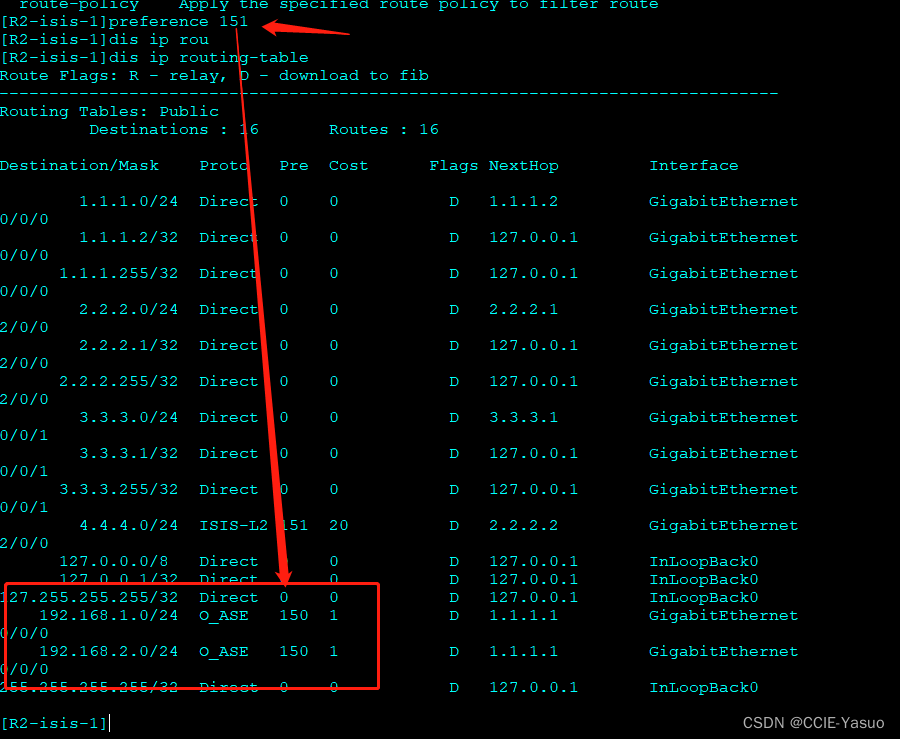

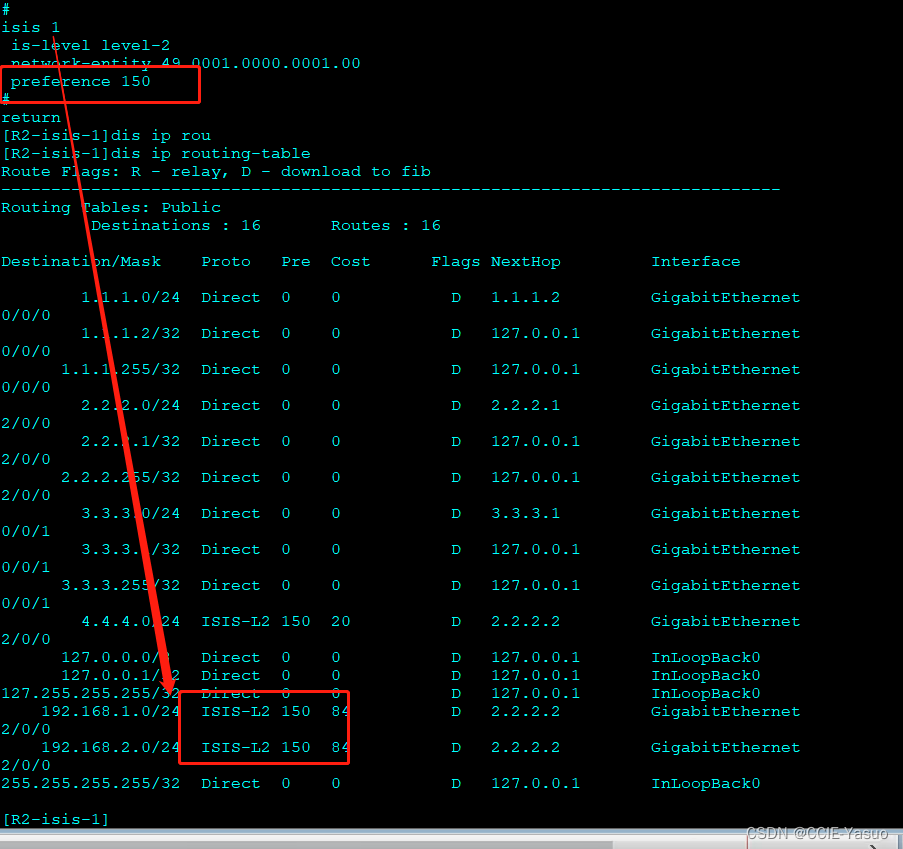

删除ospf的,修改isis

进程下直接preference 就可以了

当优先级一样的时候

会选择ISIS

这个时候就要对比内部了,内部的话ISIS-L2-1 OSPF-ASE-150,所以还是用的ISIS

当然还有一个办法,做策略路由,但是要做很多东西。配置量大,因为这里只是实验环境,实际上会更多设备。所以就不演示了

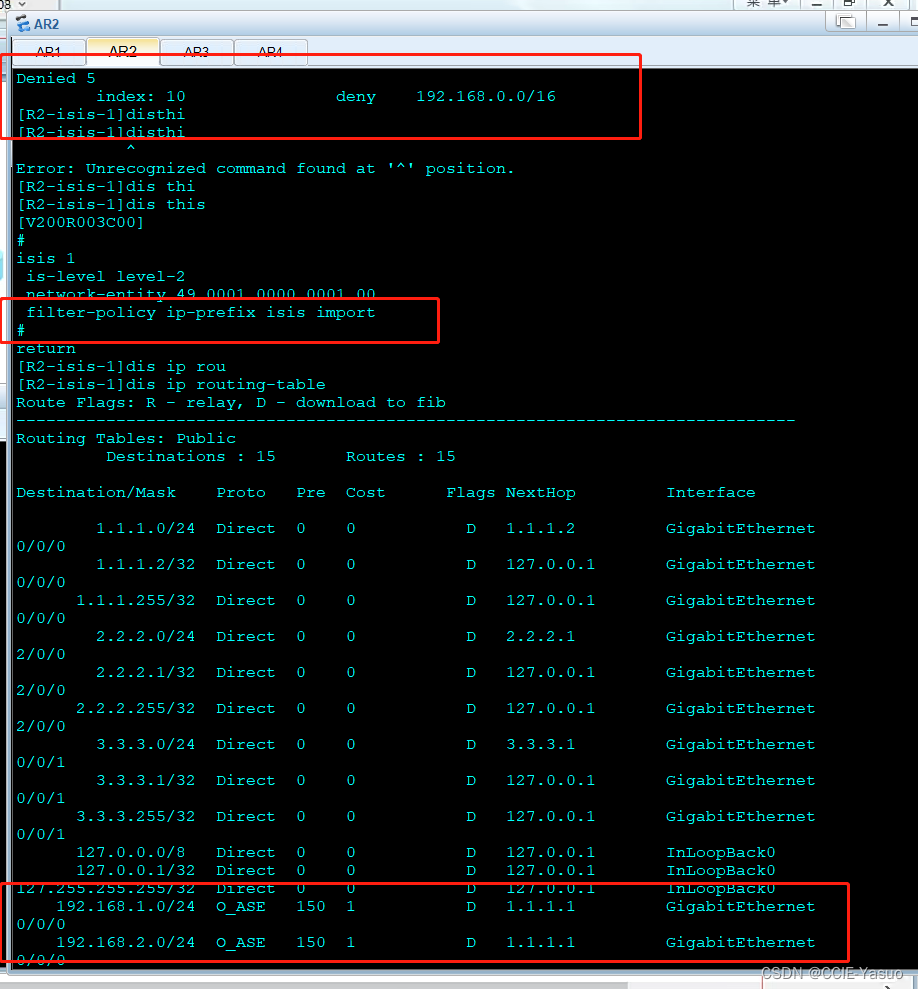

既然都这样时候了,那肯定还有一个filter-policy嘛,在ISIS里面用

怎么过滤呢?

不接受来自R1给R2的192的路由不就完了嘛

上操作

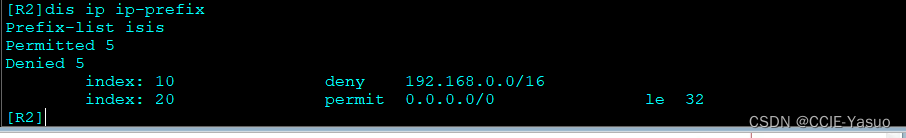

用强制列表捉出来之后在isis里面过滤就可以了,不接受路由,进都进不了来了,别说这个对比优先级加入路由表了。

差点忘记给前缀列表走兜底了,一定要记得哈!!!

其实说实话对比,还是做策略方便的多,这个叫路由策略哈!!这个时候如果用策略路由,比较麻烦,如果设备和路由多的情况下!

总结一波

只有在优先级大的引入小的时候,才会有可能引发路由环路,如果是小的引入大的就没事

不信的话把ospf和isis换过来,想一想就知道了

这篇关于XCIE-HUAWEI-PBR-MQC-引入形成的路由环路的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!