本文主要是介绍对比勒索病毒和熊猫烧香,谈如何保证服务器端数据安全?,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

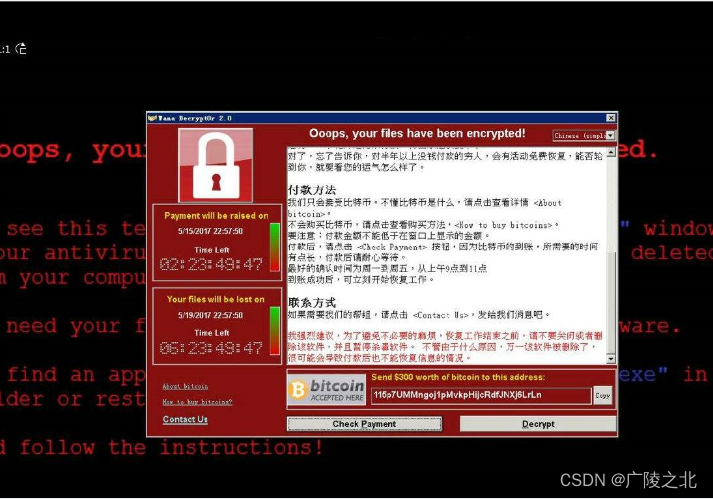

勒索病毒中毒后画面

熊猫烧香中毒画面

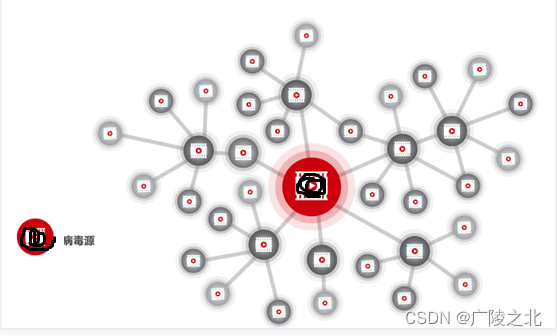

传播方式比较:

和大部分病毒木马一样,都是先想方设法进入局域网,以前常见的方式是通过邮件或网页方式、病毒文件等传统传播方式传播进局域网,这次多了一个通过文件共享端口的系统漏洞直接进入。等进入局域网后,勒索病毒通过操作系统的漏洞或文件共享端口进行局域网内快速传播感染。此次勒索病毒利用了NSA发现的一个名为Eternalblue(永恒之兰)的漏洞,该漏洞可以通过139/445端口远程登陆windows主机并获得windows系统服务权限。

破坏目标方式比较:

勒索病毒是对文档图纸进行加密不让正常使用,勒索钱财后提供密码解密。而熊猫烧香病毒感染扩展名为exe,pif,com,src的文件,把自己附加到文件的头部,并在扩展名为htm,html, asp,php,jsp,aspx的文件中添加一网址,用户一但打开了该文件,IE就会不断的在后台点击写入的网址,达到增加点击量的目的。后期的变种也能感染文档。

破坏前准备工作比较:

入侵主机成功后,都是首先要获得系统服务器权限,安装服务和修改注册表,让其程序自动启动。然后通过病毒程序进行主机的文件破坏。

勒索病毒:

安装系统服务mssecsvc2.0,并把执行破坏的exe程序拷贝到 C:\WINDOWS目录和C:\WINDOWS\System32\Drivers目录(做安全的都知道这2个目录是干什么的吧,这里就不多做解释了),然后通过注册表添加,完成自动启动。

熊猫烧香:

入侵主机成功后,首先拷贝文件到C:\WINDOWS\System32\Drivers\spoclsv.exe,然后通过添加注册表完成病毒自启动。

病毒木马程序已经开机自动启动了,并且拥有了系统服务权限(系统服务权限是高于Administrator的),那么修改一些文件,在加密哪个文档,都是小菜一碟了。

从以上分析不难看出,二者有很大的共性,都是先通过系统漏洞或通过邮件等方式先进入局域网,然后再通过操作系统漏洞或管理员疏忽,完成从点到面的扩散,侵占局域网内的主机,侵占主机方式都不约尔同的先安装服务,把设置成自己开机自动启动,然后静待合适时机,进行文件破坏活动。

这也是绝大多数病毒木马的共性,都是先通过漏洞入侵主机,获得高权限(如管理员权限或系统权限),然后创建开机可以自动启动的服务和进程,高级点的还会进行注入,然后通过自己的进程或控制的程序进行远程、数据偷窥、或进行数据破坏。

关于如何发现并防止这类病毒或木马的破坏活动,国内众多安全厂家各有对策,有的是对系统打补丁,关防火墙端口,还有的部署APT等风险检测系统,以及部署杀毒软件,或强化账号安全性来降低被入侵的风险,注意,这里也只能是降低,无法杜绝,原因也很简单,系统的漏洞很多,有些是公开的,还有更多是没公开的,有的甚至连操作系统厂家都不知道,怎么打补丁啊。通过病毒特征码的病毒库来杀毒,这个病毒可以防御了,那么下一个新病毒变种怎么办呢。可以说,一个新病毒变种出来,绝大多数厂家都要手忙脚乱。

在此,无意评论哪个杀毒安全厂商的方案好坏,一般病毒或木马一旦入侵,整个系统中核心的就要属于服务器了,无论如何都必须确保服务器上的数据安全。在部署了杀毒、APT等网络安全系统之外,还应该部署专业的数据保护系统,如深信达公司的云私钥,为服务器上的数据加一把锁,除了免受勒索病毒之流侵害,更能防止从系统后台把数据“一锅端”式的泄密发生。

苏州深信达作为国内专业的数据安全解决方案厂商,从数据使用过程中的安全保护角度出发,开发的云私钥/ServerDLP+/三头狗等系列数据保护锁产品,可以有效保护云服务器/机房服务器/智能仪器上的数据,避免受勒索病毒和熊猫烧香这类病毒的侵扰。工作原理如下,只有签名的,经过授权的进程才能访问服务器上的指定资源,病毒以及被病毒感染的进程,都无法访问服务器资源,也就谈不上中毒或泄密了。

把云私钥部署在云VM上,可以防止木马式数据泄露,更能防止云平台的运维人员来偷看数据。比如购买了阿里云,又担心阿里云的人来偷看数据,就自己加一把锁!

把ServerDLP+部署到机房服务器上,不但能防止非授权人员进入机房从服务器拷贝数据,也能防止非法进程(病毒木马)来破化数据。特别是文件共享服务器,PDM服务器,ERP服务器,文档管理服务器等,强烈推荐!

把赛博锁部署到贩卖的智能仪器设备上,不但可以防止仪器内数据被盗用,还能起到反编译反破解的加密狗功能。

这篇关于对比勒索病毒和熊猫烧香,谈如何保证服务器端数据安全?的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!