本文主要是介绍8. wireshark学习-使用wireshark分析泪滴攻击,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

8. 使用wireshark分析泪滴攻击

和ARP协议一样,在!P协议中也没有任何的安全机制,所以它也经常被攻击者所利用。虽然现在随着操作系统的不断完善,很多针对IP协议的攻击手段已经不再能对网络和设备造成任何的威胁了,但是它们都设计得十分巧妙,通过对其进行学习和研究,可以帮助我们更好地掌握网络安全方面的知识。

本文内容:

- 泪滴攻击(TearDrop)的相关理论;

- Wireshark的着色规则;

- 如何发起泪滴攻击;

- 根据TTL值判断攻击的来源。

8.1泪滴攻击的相关理论

针对IP协议的攻击方法,主要有伪造IP地址和发送畸形数据包两种方式。我们在这一章中选择的泪滴攻击就属于发送畸形数据包这种方式,它的设计思路巧妙地利用了IP协议里面的缺陷,因此成为了网络安全里面的一个经典案例。

这种攻击的实现原理是向目标主机发送异常的数据包碎片,使得IP数据包碎片在重组的过程中有重合的部分,从而导致目标系统无法对其进行重组,进一步导致系统崩溃而停止服务的恶性攻击。

考虑到这种攻击是建立在IP协议上,我们先来简单地了解一下IP协议的几个重要内容,包括IP协议数据包的格式、分片方式以及存活时间(TTL) 。

8.1.1 IP协议的格式

我们先来了解IP协议数据包的格式,我们可以访问https://wiki.wireshark.org/SampleCaptures?action=show&redirect=Sample+Captures,这里面包含有Wireshark官方提供的各种数据包样本。这一章我们以其中的teardrop.cap为例。

泪滴攻击的样本

第8和9数据包是一次泪滴攻击的实例,泪滴攻击就是一个数据包分片后,本来应该可以组合到一起,但它组合不到一起去了

先看第8个数据包,是个ip数据包

- 1:表示版本

- 2:表示首部长度,图中是20字节。

- 3:表示总长度

- 4:表示标识符,占16位

- 5:与分片有关,数据包过大时采用分片

- 6:生存时间TTL,表示在网络中通过的路由器的最大值,过一个路由器减一,到0时丢弃数据包。

- 7:8位,表示上层采用的是什么协议,,

- 8:源地址

- 9:目的地址

我们比较关注的是分片(5),生存时间(6),源地址(8),目的地址(9)

8.1.2 IP分片

刚刚在讲到IP协议格式的时候,提到的片偏移就是用来实现对数据包进行分片的。可是,为什么数据包要分片呢,把所有信息放在一个数据包中不是更方便?这其实是和一个名为 MTU(最大传输单元) 的值有关。我们知道数据包的最外面要添加一个以太网的帧头,并包装成一个数据帧之后才能传输。由于以太网传输电气方面的限制,以太网帧的大小都有限制每个以太网帧最小也要64Bytes,最大不能超过1518bytes,刨去以太网帧的帧头(DMAC目的地址MAC48bit=6Bytes+SMAC,源MAC地址48bit=6Bytes+Type域2bytes) 14Bytes和帧尾CRC校验部分4Bytes (这个部分有时候也被称作FCS) ,那么剩下承载上层协议的地方也就是Data域最大就只能有1500Bytes,这个值我们就把它称之为MTU,这也就是我们几平所有设备的MTU值都为1500的原因。

红框中的数据,为1时代表不是最后一个分片,为0时代表是最后一个分片,分片的几个数据包标识号是一样的

这个红框表示分片相对于原始位置的偏移,偏移的单位是8字节,也就是说需要乘8才是最终的偏移量

而泪滴攻击把几个分片后数据包偏移量改小一些,这样两个分片的包会有部分重合,当目标设备接收到这样的数据包后,就无法重新组合,这种构造出畸形数据包的方法就叫泪滴攻击,以前的操作系统会死机,现在一般没有什么作用了,现在一般与泛洪攻击结合起来,泪滴攻击针对的是分片

8.2 Wireshark的着色规则

在我们使用Wireshark进行工作的时候,可以在数据包列表面板处看到各种类型的数据包都以不同的颜色显示出来。

选择着色分组列表,可以取消颜色,默认开启

windows的ping包分析特点如下红框

添加新的着色规则,前景色是指字的颜色,添加完后需要勾选才能起作用。

数据包应用的着色规则,可以在这里查看,是从上往下匹配,匹配上上面的就不再往下匹配了

着色规则可以导出与导入

着色规则以文件形式保存

8.3根据TTL值判断攻击的来源

在取证的时候会用到

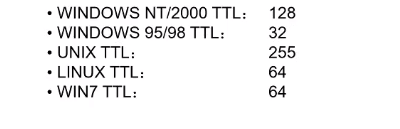

不同的操作系统的默认TTL值是不同的,所以我们可以通过TTL值来判断主机的操作系统,但是当用户修改了TTL值的时候,就会误导我们的判断,所以这种判断方式也不一定准确。下面是默认操作系统的TTL

如图是mac泛洪攻击的包,攻击者的包表面上看来自世界各地,但他的TTL值暴露了所在地,如图,64,如果是外网过来的一定会变小,但发现所有数据包的TTL值都为64,可以判断攻击者为内网用户。

这篇关于8. wireshark学习-使用wireshark分析泪滴攻击的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!