arpspoof专题

arpspoof and dnsspoof

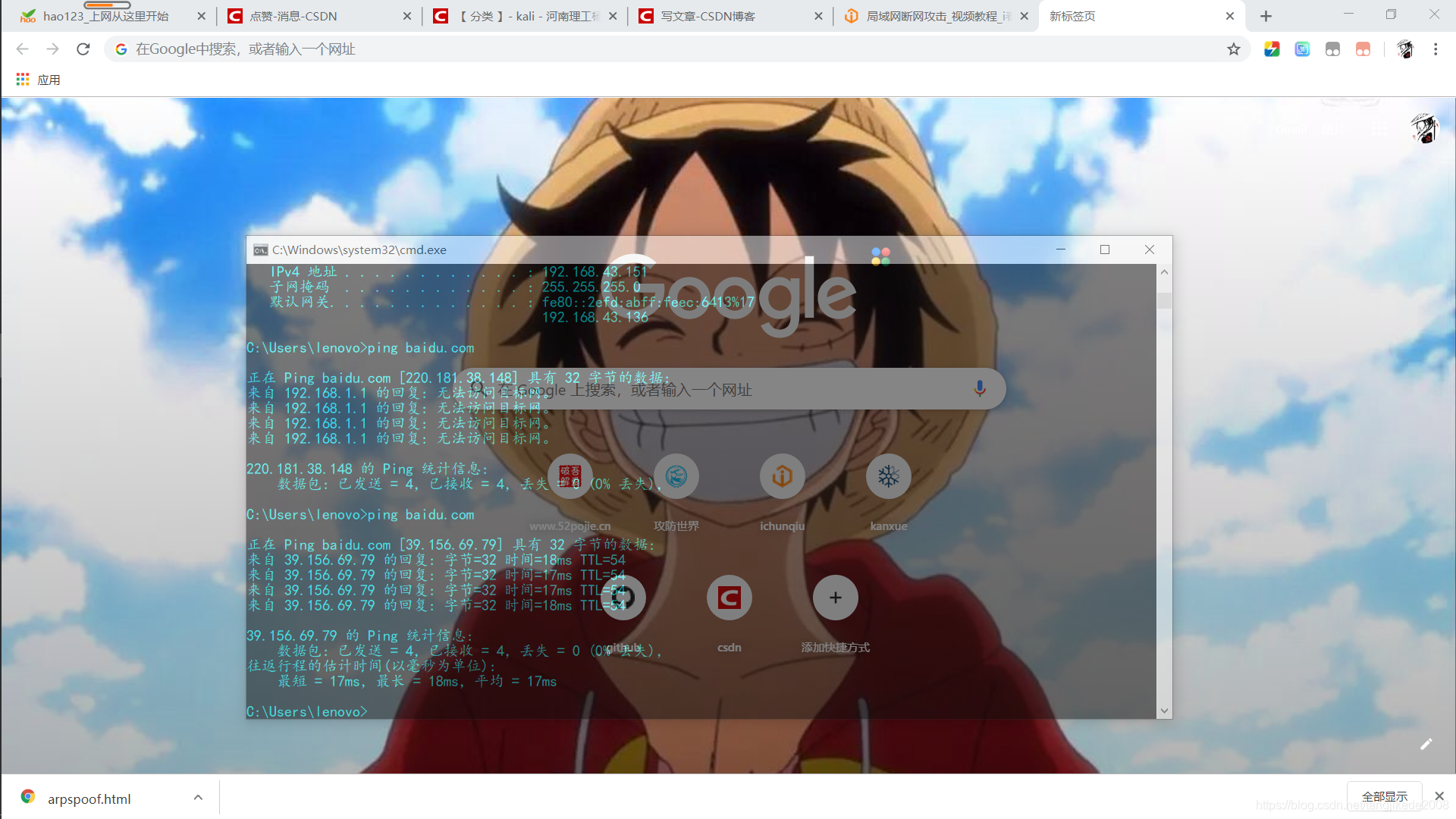

最近搞了一个监听神器,尽管使用了网卡混杂模式,不过监听到的几乎全是本地流量, 为了获取更多有用的数据,搞一下中间人攻击,最基本的就是arpspoof + IP转发,这样就可以获得局域网内任何人的上网流量, 难得的是实验室没有做ARP防护,给arpspoof一个大行其道的机会。 arpspoof 实战环境 攻击者(kali linux):10.10.10.1攻击目标:10.10.10.2默认网

arp攻击----arpspoof

装好kali破解了WiFi密码现在就能做些好玩的恶作剧啦。这玩意儿可以让你指定的目标不能再用局域网上网,很适合室友打团时使用 命令 arpspoof -i 你的网卡 -t 目标ip 局域网网关ip 命令很简单,就三个参数,直接上图演示 我用win10做受害机,klai做攻击机演示 看到图中选中的wlan0没?那就是接口,也就是你使用的网卡(一般kali大家都用的无线网卡就是wlan0之类

通过arpspoof,dnsspoof和Apache2进行DNS欺骗进行转发,例:转发到4399

首先先输入su进入root用户然后开启转发 echo 1 >/proc/sys/net/ipv4/ip_forward 看看是否开启成功,返回1为成功 cat /proc/sys/net/ipv4/ip_forward 下载dnsspoof工具 apt-get install dsniff 从查看自己的ip和目标的ip 用kali的网关ip进行攻击 arpspoof