本文主要是介绍BUUCTF 被劫持的神秘礼物,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

这题下载下来是个流量包,打开流量包开始分析

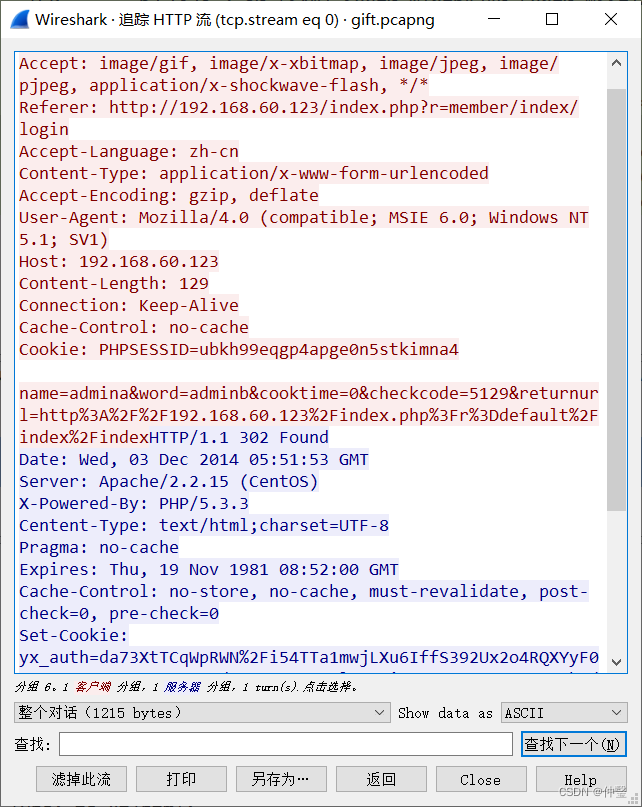

这里一共就两张流量包,那就分别追踪看看,当我们追踪HTTP流的时候发现了问题

然后我们结合题目,某天小明收到了一件很特别的礼物,有奇怪的后缀,奇怪的名字和格式。

找到帐号密码,串在一起,用32位小写MD5哈希一下得到的就是答案。

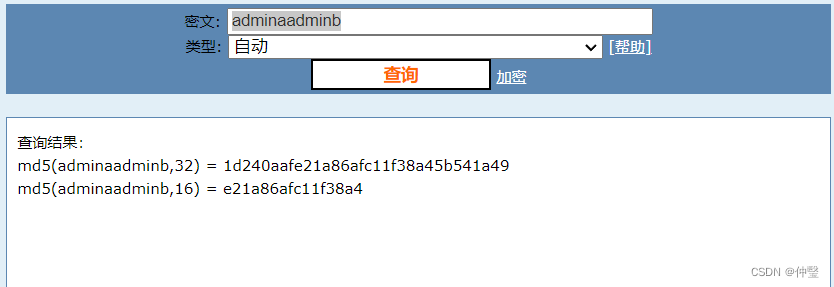

name=admina&word=adminb这样子出题的嘛,那我们就给他串起来,放到32位小写MD5哈希一下

adminaadminbmd5在线解密破解,md5解密加密

flag就出来了,这个完全就是考阅读理解和眼力的感觉

这篇关于BUUCTF 被劫持的神秘礼物的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!

![BUUCTF靶场[web][极客大挑战 2019]Http、[HCTF 2018]admin](https://i-blog.csdnimg.cn/direct/ed45c0efd0ac40c68b2c1bc7b6d90ebc.png)

![BUUCTF—[网鼎杯 2020 朱雀组]phpweb](https://i-blog.csdnimg.cn/direct/6d0c8544ce824c508275d1d3957b1dd1.png)